H3C三层网络设备组网实例

- 格式:docx

- 大小:272.66 KB

- 文档页数:9

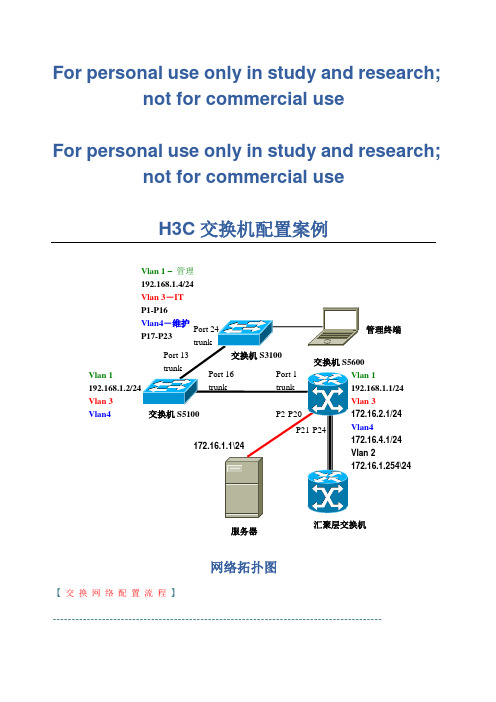

H3C设备组网详细配置步骤(总7页)-CAL-FENGHAI.-(YICAI)-Company Onel-CAL-本页仅作为文档封面,使用请直接删除设备清单:设备名称 产品型号数量 配置单价 价格 核心路由器 H3C MSR 20-20 1 2 x 100M WAN 接口 6000 6000 核心三层交换机 H3C S3600-28TP-SI 1 24 x 100M+2 x 10/100/100M50005000 核心二层交换机 H3C S3100-26C-SI 1 24 x 10/100M 3000 3000 服务器 浪潮 NF190D2 2 E5405(2.00G)/12M/2G DDR2/73GSAS/1000M*2/单电源2003040060 客户机浪潮日升S300 PRSS300000062E2200 2.2G/1M/1G/160G SATA/集成显卡/17”纯平37007400网络拓朴:配置步骤:1.端口设置及端口捆绑1.1 在3L 和2L 上设置以下命令:(在三层交换机与二层交换机上配置) interface Ethernet 0/2 to Ethernet 0/3 speed 100 duplex full192.1 US ,0.174VlanIWl 132,1^0,0,2.24Vian 3工程部 网段:1S2.16S.3J0网关:192.168.3,1Vian 2市场部 同段:192/1SS 工J0 网关羲曦2.1组网需求:1,利用端口报绑技术实现高速上行醒路 2.利用GVRP 实现vlan 信息动态学习3,利用三层交换机实现Wan 间通讯4,实现三层交换机和路由器互连互通 5 .利用ACL 限制Vian 2访问Vian 3 6 .设置三层交换机的DHCP 服务器功能 7 .没置STP,实现防止广播风暴功能 8 .路由器上做NAT 实现内部主机上网 9,发布雕务器实现外离用户访问 发布地址:192.1684.5 4 123.1.1.2 192.1684.6 . 123.1.1.310 .实现网络设备远程faeln£噌理 11 .实现网络设备的安全设置S3600-28TP-SIVian 1网管网段:1遨1底力 网关:192.168.1.1port link-type trunkport trunk permit vlan all #link-aggregation Ethernet 0/2 to Ethernet 0/3 both 2.GVRP配置2.1在3L上和2L上设置system-view #gvrp/设备开启gvrp功能#interface ethernet 0/2 to ethernet 0/3gvrp/在trunk端口上开启gvrp3.VLAN设置3.1在3L上设置Vlan 2市场部#Vlan 3工程部#Vlan 4服务器3.2在2L上设置interface Ethernet 0/8Port access vlan 3#interface Ethernet 0/9Port access vlan 2#interface ethernet 0/4 to ethernet 0/5/3L上设置端口加服务器vlanPort access vlan 44.三层交换实现Vlan互通4.1在3L上设置interface vlan-interface 1/网管Vlanip address 192.168.1.1 255.255.255.0 undo shutdown#interface vlan-interface 2/市场Vlanip address 192.168.2.1 255.255.255.0 undo shutdown#interface vlan-interface 3/工程vlan ip address 192.168.3.1 255.255.255.0 undo shutdown #interface vlan-interface 4 /服务器vlanip address 192.168.4.1 255.255.255.0 undo shutdown5.三层交换机和路由器互通5.1在3L上设置Interface vlan-interface 100Ip address 192.168.0.2 255.255.255.0 Undo shutdown#Ip route-static 0.0.0.0 0.0.0.0 192.168.0.1/指向路由器的默认路由5.2在路由器上设置Interface Ethernet 0/0Ip address 192.168.0.1 255.255.255.0 Undo shutdown#Ip route-static 192.168.0.0 255.255.0.0/超网路由,指向所有vlan的回程路由#Ip route-static 0.0.0.0 0.0.0.0 123.1.1.4/指向ISP的默认路由器6.ACL限制vlan2和vlan3互访6.1在三层交换机上设置acl number 3000rule 0 denyip source 192.168.3.0 0.0.0.255 destination 192.168.2.0 0.0.0.255 rule 1 permitip6.2在vlan2的三层接口上设置Interface vlan-interface 2packet-filterinbound ip-group 30007.三层交换机做DHCP服务器7.1在3L上设置dhcp server ip-pool vlan2network 192.168.2.0 mask 255.255.255.0gateway-list 192.168.2.1domain-name dns-list 192.168.4.5dhcp server forbidden-ip 192.168.2.1 #dhcp server ip-pool vlan3network 192.168.3.0 mask 255.255.255.0gateway-list 192.168.3.1domain-name dns-list 192.168.4.5dhcp server forbidden-ip 192.168.3.17.2在3L的vlan2和vlan3三层接口上设置interface vlan-interface 2dhcp select global #interface vlan-interface 3dhcp select global8.STP设置8.1在3L上设置stp root primary # interface ethernet 0/10 to ethernet 0/24 set root-protenction /在指定端口启用根保护功能(根网桥上所有端口都是指定端口)8.2在2L上设置stp enable # interface ethernet 0/1 to Ethernet 0/24 stp disable /在交换机连PC端口关闭stp功能9.路由器做NAT9.1在路由器上设置acl number 2000/配置允许进行NAT转换的内网地址段/rule 0 permit source 192.168.0.0 0.0.255.255rule 1 deny#interface Ethernet0/1/外网接口/ip address 123.1.1.1 255.255.255.248nat outbound 2000#interface Ethernet0/0ip address 192.168.0.1 255.255.255.0/内网网关/#10.发布内网月艮务器10.1在路由器上设置nat server protocol tcp global 123.1.1.2 inside 192.168.4.5 nat server protocol tcp global 123.1.1.3 inside 192.168.4.611.网络设置telnet设置11.1在三层交换机和路由器上设置telnetuser-interface vty 0authentication-mode passwordset authentication password simple ly-benetuser privilege level 3protocol inbound telnetidle-timeout 611.2在2L上设置telnet和管理ip地址Interface vlan-interface 1Ip address 192.168.1.2 255.255.255.0Undo shutdown#user-interface vty 0authentication-mode passwordset authentication password simple ly-benetuser privilege level 3protocol inbound telnet idle-timeout 612.网络设备安全设置12.1关闭没有使用的端口Interface Ethernet 0/10 to Ethernet 0/24Undo shutdwon12.2设置console 口令user-interface aux 0authentication-mode passwordset authentication password simple ly-benetuser privilege level 3idle-timeout 512.3设置服务器IP,MAC和端口绑定System-viewAm user-bind ip-address 192.168.4.5 mac-address 00e0-fcab-cd11 interface e0/4 Am user-bind ip-address 192.168.4.6 mac-address 0000-0cab-cd12 interface e0/5。

H3C三层交换机配置实例1 网络拓扑图 (1)2 配置要求 (1)3划分VLAN并描述 (2)3.1进入系统视图 (2)3.2 创建VLAN并描述 (2)4 给VLAN设置网关 (3)4.1 VLAN1的IP地址设置 (3)4.2 VLAN100的网关设置 (3)4.3 VLAN101的网关设置 (3)4.4 VLAN102的网关设置 (3)4.5 VLAN103的网关设置 (4)5 给VLAN指定端口,设置端口类型 (4)5.1 VLAN100指定端口 (4)5.2 VLAN102指定端口 (4)5.3 VLAN1/101/103指定端口 (5)6 配置路由协议 (6)6.1 默认路由 (6)6.2配置流分类 (6)6.3 定义行为 (6)6.4 应用QOS策略 (6)6.5 接口配置QOS策略 (7)1 网络拓扑图图1-1 网络拓扑图2 配置要求用户1网络:172.16.1.0/24 至出口1网络:172.16.100.0/24 用户2网络:192.168.1.0/24 至出口2网络:192.168.100.0/24实现功能:用户1通过互联网出口1,用户2通过互联网出口2。

3划分VLAN并描述3.1进入系统视图<H3C>system-view //进入系统视图图3-1 系统视图3.2 创建VLAN并描述[H3C]vlan 1 //本交换机使用[H3C-vlan1]description Manager //描述为“Manager”[H3C-vlan1]quit[H3C]vlan 100 //划分vlan100[H3C-vlan100]description VLAN 100 //描述为“VLAN 100”[H3C-vlan100]quit[H3C]vlan 101 //划分vlan101[H3C-vlan101]description VLAN 101 //描述为“VLAN 101”[H3C-vlan101]quit[H3C]vlan 102 //划分vlan102[H3C-vlan102]description VLAN 102 //描述为“VLAN 102”[H3C-vlan102]quit[H3C]vlan 103 //划分vlan103[H3C-vlan103]description VLAN 103 //描述为“VLAN 103”[H3C-vlan103]quit[H3C]图3-2 划分VLAN及描述4 给VLAN设置网关4.1 VLAN1的IP地址设置把VLAN1的IP地址设置为192.168.0.254,子网掩码为255.255.255.0,用于本地使用。

光纤链路排错经验一、组网:用户采用4台S5500作为接入交换机、1台S5500作为核心交换机组网,4台接入交换机分别在三个仓库以及门卫处与核心机房都是通过2根八芯单模光纤走地井连接,在这5个机房再通过跳纤来连接到交换上。

用户要求实现内网的用户主机访问公共服务器资源,并实现全网互通。

组网如下图所示:二、问题描述:PC现无法访问server服务器,进一步发现S5500光纤端口灯不亮,端口信息显示down状态。

在核心交换机端通过自环测试发现该端口以及光模块正常,接入交换机端也同样测试发现正常。

监控网络正常使用,再将网络接口转接到监控主干链路上,发现网络同样无法正常使用。

三、过程分析:想要恢复链路,首先要排查出故障点,根据故障点情况结合实际恢复链路通畅。

在这里主要分析光纤通路,光信号从接入交换机光口出来通过跳线,转接到主干光纤,然后再通过核心跳线转接到核心交换上。

由于该链路不通,首先要排除两端接口以及光模块问题,这里使用自环检测(如果是超远距离传输光纤线缆需要接光衰然后在自环,防止烧坏光模块)。

当检测完成发现无问题,再测试接入端的光纤跳纤:如果是多模光纤可以将一端接到多模光纤模块的tx口,检测对端是否有光;单模光纤如果没有光功率计可以使用光电笔检测(该方法只能检测出中间无断路,并不能检测出线路光衰较大的情况)。

最后再检测主线路部分,检测方式同跳线一样。

光路走向流程如图所示:四、解决方法:从上述的分析可以看出,只要保证了光信号一出一收两条路径都能正常就可以解决用户无法访问服务器的问题。

为了保证光路正常通路,最好的解决方法就是,通过使用光功率计来检测对端发射光在本端的光功率是否在光口可接受范围内。

由于用户组网使用了一些监控设备来接入该主干光缆,并且该光路现正常使用,通过将网络光纤转接到该监控主干光缆,发现网络光路仍然不通;并且两端端口自环检测正常。

由此可以判断出主要问题在两端的跳纤上。

如图所示:在没有光功率计并且客户业务又比较着急恢复的情况,可以先将两端的接入跳纤更换。

![[史上最详细]H3C路由器NAT典型配置案例](https://img.taocdn.com/s1/m/882e4d6942323968011ca300a6c30c225801f060.png)

H3C路由器NAT典型配置案列(史上最详细)神马CCIE,H3CIE,HCIE等网络工程师日常实施运维必备,你懂的。

1.11 NAT典型配置举例1.11.1 内网用户通过NAT地址访问外网(静态地址转换)1. 组网需求内部网络用户10.110.10.8/24使用外网地址202.38.1.100访问Internet。

2. 组网图图1-5 静态地址转换典型配置组网图3. 配置步骤# 按照组网图配置各接口的IP地址,具体配置过程略。

# 配置内网IP地址10.110.10.8到外网地址202.38.1.100之间的一对一静态地址转换映射。

<Router> system-view[Router] nat static outbound 10.110.10.8 202.38.1.100# 使配置的静态地址转换在接口GigabitEthernet1/2上生效。

[Router] interface gigabitethernet 1/2[Router-GigabitEthernet1/2] nat static enable[Router-GigabitEthernet1/2] quit4. 验证配置# 以上配置完成后,内网主机可以访问外网服务器。

通过查看如下显示信息,可以验证以上配置成功。

[Router] display nat staticStatic NAT mappings:There are 1 outbound static NAT mappings.IP-to-IP:Local IP : 10.110.10.8Global IP : 202.38.1.100Interfaces enabled with static NAT:There are 1 interfaces enabled with static NAT.Interface: GigabitEthernet1/2# 通过以下显示命令,可以看到Host访问某外网服务器时生成NAT会话信息。

华为三层交换机配置案例华为三层交换机配置案例下面以华三通信H3C S3600-28P-SI为例,给大家带来华为三层交换机配置案例,希望对你有帮助!配置命令system-view //进入系统视图[H3C]display current-configuration //显示当前配置//以下开始配置第一步:划分VLAN,并描述vlan 1description local-S3600vlan 2description link-to-wenquanvlan 3description link-to-ruzhouvlan 4description link-to-xiaotunvlan 5description link-to-baofengvlan 6description link-to-pingxivlan 7description link-to-pingnanvlan 8description Uplink-to-Putianvlan 9description link-to-pingxicentre第二步:给VLAN 划网关interface Vlan-interface2description link to wenquanip address 10.41.77.41 255.255.255.192 interface Vlan-interface3description link to ruzhouip address 10.41.77.105 255.255.255.192 interface Vlan-interface4description link to xiaotunip address 10.41.77.169 255.255.255.192 interface Vlan-interface5description link to baofengip address 10.41.77.233 255.255.255.192 interface Vlan-interface6description link to pingxiip address 10.41.78.41 255.255.255.192 interface Vlan-interface7description link to pingnanip address 10.41.78.105 255.255.255.192 interface Vlan-interface8description uplink to putianip address 10.41.244.102 255.255.255.252 interface Vlan-interface9description link to pingxicentreip address 10.41.80.233 255.255.255.192 第三步:给VLAN 指定端口interface Ethernet1/0/2description link to wenquanport access vlan 2interface Ethernet1/0/3description link to ruzhouport access vlan 3interface Ethernet1/0/4description link to xiaotunport access vlan 4interface Ethernet1/0/5description link to baofengport access vlan 5interface Ethernet1/0/6description link to pingxiport access vlan 6interface Ethernet1/0/7description link to pingnanport access vlan 7interface Ethernet1/0/8description uplink to putianport access vlan 8interface Ethernet1/0/9 to Ethernet1/0/24description link to pingxicentreport access vlan 9第四步:配置路由协议//(1)用RIP配动态路由ripnetwork 10.41.77.41network 10.41.77.105network 10.41.77.169network 10.41.77.233network 10.41.78.41network 10.41.78.105network 10.41.80.233network 10.41.244.102//(2)配静态路由(只用对远端设备配一条路由即可,本地自通)---推荐用此协议ip route 0.0.0.0 0.0.0.0 10.41.244.101案例:华为S3600三层交换机配置方法sys[Quidway]vlan 2[Quidway-vlan2]port e1/0/2[Quidway-vlan2]int vlan 2[Quidway-Vlan-interface2]ip add 10.41.77.41 255.255.255.192 //温泉网关[Quidway-Vlan-interface2]vlan 3[Quidway-vlan3]port e1/0/3[Quidway-vlan3]int vlan 3[Quidway-Vlan-interface3]ip add 10.41.77.105 255.255.255.192 //汝州网关[Quidway-Vlan-interface3]vlan 4[Quidway-vlan4]port e1/0/4[Quidway-vlan4]int vlan 4[Quidway-Vlan-interface4]ip add 10.41.77.169 255.255.255.192 //小屯网关[Quidway-Vlan-interface4]vlan 5[Quidway-vlan5]port e1/0/5[Quidway-vlan5]int vlan 5[Quidway-Vlan-interface5]ip add 10.41.77.233 255.255.255.192 //宝丰网关[Quidway-Vlan-interface5]vlan 6[Quidway-vlan6]port e1/0/6[Quidway-vlan6]int vlan 6[Quidway-Vlan-interface6]ip add 10.41.78.41 255.255.255.192 //平西网关[Quidway-Vlan-interface6]vlan 7[Quidway-vlan7]port e1/0/7[Quidway-vlan7]int vlan 7[Quidway-Vlan-interface7]ip add 10.41.78.105 255.255.255.192 //平南网关[Quidway-Vlan-interface7]vlan 8[Quidway-vlan8]port e1/0/8[Quidway-vlan8]int vlan 8[Quidway-Vlan-interface8]ip add 10.41.244.102 255.255.255.252 //省中心网关[Quidway-Vlan-interface8]vlan 9[Quidway-vlan9]port e1/0/9 to e1/0/24[Quidway-vlan9]int vlan 9[Quidway-Vlan-interface9]ip add 10.41.80.233 255.255.255.192 //分中心网关//配置路由ip route 0.0.0.0 0.0.0.0 10.41.244.101华为三层交换机上如何实现不同vlan间的通信命令如下:一、组网需求:交换机配置了4个VLAN,分别为VLAN1,VLAN2,VLAN3,VLAN4,要求VLAN1可以与VLAN2,3,4互访,但是VLAN2,3,4之间不能互访,用Hybrid端口属性实现此功能。

举例讲解H3C配置三层交换机4个步骤详细用法H3C是一家网络设备制造商,其三层交换机是其主要产品之一、配置H3C三层交换机可以提供强大的网络管理和控制功能。

下面将详细介绍配置H3C三层交换机的四个步骤及其用法。

第一步:基本设置在配置H3C三层交换机之前,首先需要进行基本设置,包括设置设备的管理IP地址、主机名、密码等。

以下是一个基本设置的例子:1.登录到H3C三层交换机的控制台,输入用户名和密码。

2. 进入系统视图,通过命令"system-view"进入。

3. 设置设备的主机名,使用命令"sysname [主机名]"进行设置。

例如,"sysname switch1"将设备主机名设置为switch14. 设置设备的管理IP地址,使用命令"interface vlan-interface [vlan号]"进入VLAN接口模式。

然后使用命令"ip address [IP地址] [子网掩码]"设置IP地址。

例如,"interface vlan-interface 1"进入VLAN接口1模式,"ip address 192.168.1.1 255.255.255.0"设置IP地址为192.168.1.1,子网掩码为255.255.255.0。

5. 保存配置,使用命令"save"保存配置。

第二步:VLAN配置VLAN是虚拟局域网的缩写,通过配置VLAN可以将交换机的端口分成不同的虚拟网络,从而实现更好的网络管理和控制。

以下是一个VLAN配置的例子:1. 创建VLAN,使用命令"vlan [vlan号]"进行创建。

例如,"vlan 10"将创建一个VLAN编号为10的VLAN。

2. 将端口加入VLAN,使用命令"port vlan [vlan号] [端口号]"进行配置。

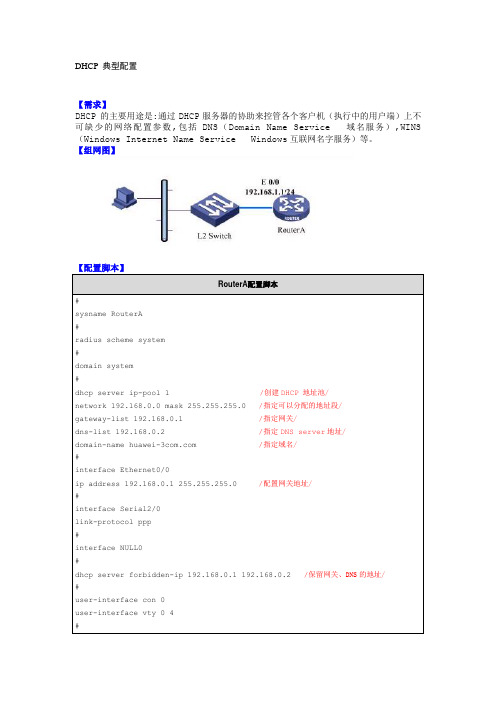

DHCP 典型配置【需求】DHCP 的主要用途是:通过DHCP服务器的协助来控管各个客户机(执行中的用户端)上不可缺少的网络配置参数,包括DNS(Domain Name Service 域名服务),WINS (Windows Internet Name Service Windows互联网名字服务)等。

【组网图】RouterA配置脚本#sysname RouterA#radius scheme system#domain system#dhcp server ip-pool 1 /创建DHCP 地址池/network 192.168.0.0 mask 255.255.255.0 /指定可以分配的地址段/gateway-list 192.168.0.1 /指定网关/dns-list 192.168.0.2 /指定DNS server地址/domain-name /指定域名/#interface Ethernet0/0ip address 192.168.0.1 255.255.255.0 /配置网关地址/#interface Serial2/0link-protocol ppp#interface NULL0#dhcp server forbidden-ip 192.168.0.1 192.168.0.2 /保留网关、DNS的地址/#user-interface con 0user-interface vty 0 4#return【验证】在PC上执行“ipconfig”,该PC已经通过DHCP自动获取IP地址、网关、域名信息。

C:\>ipconfigWindows IP ConfigurationEthernet adapter 本地连接:Connection-specific DNS Suffix . : IP Address. . . . . . . . . . . . : 192.168.0.3Subnet Mask . . . . . . . . . . . : 255.255.255.0Default Gateway . . . . . . . . . : 192.168.0.1【提示】1、只给出DHCP server上最基本的配置,其它可选配置可以查看《操作手册》5.1.2DHCP Relay典型配置【需求】路由器进行DHCP Relay,将DHCP报文进行中继。

For personal use only in study and research;1.恢复到出厂设置->2.连接Trunk端口,设置Vlan1(管理Vlan)的IP地址,确保交换机互联互通->3.开启所有交换机的Telnet服务->4.从下至上依次配置Vlan,在三层交换机上配置Vlan接口地址(本Vlan的网关)->5.在三层交换机上配置服务器Vlan->6.在三层交换机上配置到汇聚层交换机的端口。

---------------------------------------------------------------------------------------一、初始化Reset save //删除保存配置Reboot //重启二、交换机之间实现互联互通登录3100,输入如下命令:System-viewInterface vlan-interface 1 //进入默认的VLAN端口,vlan 1Ip address 192.168.1.4 24 //设置本机在VLAN 1 中的IP 地址Quitsave登录5100,输入如下命令:System-viewInterface vlan-interface 1Ip address 192.168.1.2 24Quitsave登录5600,输入如下命令:System-viewInterface vlan-interface 1Ip address 192.168.1.1 24Quitsave在3100上输入:Ping 192.168.1.1Ping 192.168.1.2同理在5100上也输入:Ping 192.168.1.1Ping 192.168.1.4同理在5600上也输入:Ping 192.168.1.2Ping 192.168.1.4至此,交换机之间的管理vlan 就可以互相通信。

三、开启TELNET登录3100,输入如下命令:System-viewUser-interface vty 0 4 //进入用户端口Authenticate-mode scheme //设置认证模式Protocol inbound all //允许telnet 和RSH 访问User privilege level 3 //设置访问级别QuitLocal-user iamcat //创建本地用户Password simple xxxxxx //设置密码Service-type telnet //访问服务类型:telnetLevel 3 //设置授权访问级别QuitSave在5100或5600上,即可用telnet 192.168.1.4配置3100交换机。

h3c三层交换机acl实战一例-电脑资料新建的图书馆只能访问电子阅览室,且不能访问内网其他主机,以免对安全造成影响,不开放上外网电子阅览室的IP为10.0.1.9,新建的图书馆打算划分的vlan为vlan 11,网段为10.1.11.0/25,vlan-int 11的IP为10.1.11.1,三层交换机已经默认做好vlan间路由,。

配置如下:1,不能访问外网:这个只要在路由器上不给它做nat便可,所以不用更改,因为默认是没给新网段做nat的2,为实现方案,要在核心交换机做Acl:a,入方向acl num 3001 name ReadRoomInrule perm ip source 10.1.11.0 0.0.0.127 dest 10.1.11.0 0.0.0.127rule perm ip dest 10.0.1.4 0rule perm ip dest 10.0.1.9 0rule deny ipquit这是入方向的,第一条是让vlan11内的电脑间可以互通,且vlan 内的主机跟网关之间数据包可正常收发,这是非常重要的;第二条和第三条是让图书馆内的电脑可以访问到dns服务器和电子阅览室,最后一条当然是让它不能访问内网其他主机了b,出方向acl num 3002 name ReadRoomOutrule perm ip sour 10.0.1.4 0 dest 10.1.11.0 0.0.0.127rule perm ip sour 10.0.1.9 0 dest 10.1.11.0 0.0.0.127rule deny ip这是出方向的,第一、二条是保证dns主机和电子阅览室主机跟vlan 11之间数据包互通,第三条就是禁止内网其他主机跟vlan 11内主机互通,电脑资料《h3c三层交换机acl实战一例》(https://www.)。

因为路由是双向的,所以inbound和outbound方向都有关于10.0.1.4和10.0.1.9两个主机的设定c,在vlan接口上运用aclint vlan 101dest ReadRoompacket-filter acl name ReadRoomIn inboundpacket-filter acl name ReadRoomOut outbound最后,在接入层电子阅览室的无线ap上做nat,wan口接入核心交换机并加入vlan11,实现了图书馆内的电脑只能访问电子阅览室而不能访问内网其他主机及不能访问internet的目的。

三层交换机s5500-28P:vlan1 port 1-2 192.168.0.1 管理用vlan2 port 3-12 192.168.30.1 服务器用vlan3 port 13-22 192.168.20.1 计算机用vlan4 port 23-24 192.168.10.1 路由防火墙用二层交换机s5120-52P作为接入层连电脑,port48上联三层交换机的port22口。

port1-2还是作为管理用可以WEB登陆到交换机。

请教各位大侠如何配置这两台交换机,给出详细步骤。

三层交换机s5500-28P:sys!建立管理用户local-user adminpass ci adminlevel 3service tel!建立需要的VLANvlan 1des manageport e1/0/1 to e1/0/2vlan 2des serverport e1/0/3 to e1/0/12vlan 3des pcport e1/0/13 to e1/0/22vlan 4des route_linkport eq/0/23 to e1/0/24inte vlan-inte 1ip add 192.168.0.1 255.255.255.0undo shinte vlan-inte 2ip add 192.168.30.1 255.255.255.0undo shinte vlan-inte 3ip add 192.168.20.1 255.255.255.0inte vlan-inte 4ip add 192.168.10.1 255.255.255.0undo shinte e1/0/22port link-type trunkport trunk permit vlan allip route-static 0.0.0.0 0.0.0.0 x.x.x.x(Router的IP地址)dhcp server ip-pool 1network 192.168.30.0 mask 255.255.255.0gateway-list 192.168.30.1dns-list 61.177.7.1 221.228.255.1(DNS的IP)dhcp server ip-pool 2network 192.168.20.0 mask 255.255.255.0gateway-list 192.168.20.1dns-list 61.177.7.1 221.228.255.1(DNS的IP)dhcp server ip-pool 3network 192.168.10.0 mask 255.255.255.0gateway-list 192.168.10.1dns-list 61.177.7.1 221.228.255.1(DNS的IP)!禁止DHCP不分配以下地址dhcp server forbidden-ip 192.168.10.1dhcp server forbidden-ip 192.168.20.1dhcp server forbidden-ip 192.168.30.1!VTY线路启用认证user-interface vty 0 4authentication-mode scheme二层交换机s5120-52P!建立管理用户local adminpass ci adminlevel 3!建立VLANvlan 1port e1/0/1 to e1/0/2vlan 2vlan 3vlan 4inte e1/0/48port link-type trunkport trunk permit vlan allinte vlan-inte 1ip add 192.168.0.2 255.255.255.0undo ship route-static 0.0.0.0 0.0.0.0 192.168.0.1user-inte vty 0 4authentication-mode scheme。

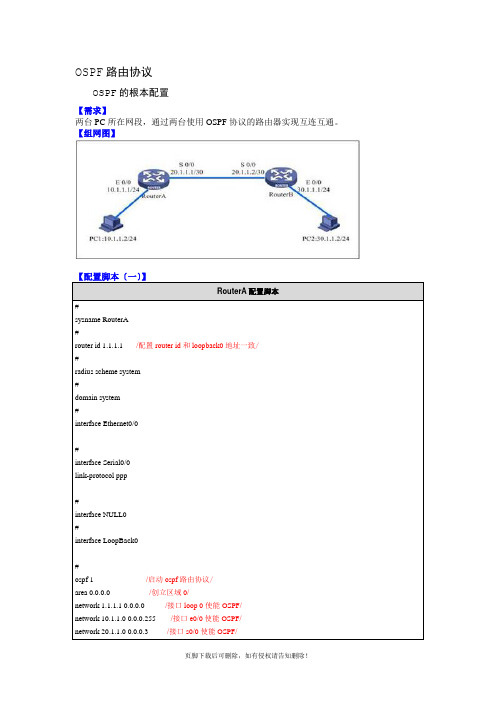

OSPF路由协议OSPF的根本配置【需求】两台PC所在网段,通过两台使用OSPF协议的路由器实现互连互通。

【组网图】RouterA配置脚本#sysname RouterA#router id 1.1.1.1 /配置router id和loopback0地址一致/#radius scheme system#domain system#interface Ethernet0/0#interface Serial0/0link-protocol ppp#interface NULL0#interface LoopBack0#ospf 1 /启动ospf路由协议/area 0.0.0.0 /创立区域0/network 1.1.1.1 0.0.0.0 /接口loop 0使能OSPF/network 10.1.1.0 0.0.0.255 /接口e0/0使能OSPF/network 20.1.1.0 0.0.0.3 /接口s0/0使能OSPF/【验证】RouterA和RouterB可以通过OSPF学习到对方路由信息,并可以ping通对方网段。

RouterA路由表:[RouterA]disp ip routing-tableRouting Table: public netDestination/Mask Protocol Pre Cost Nexthop Interface1.1.1.1/32 DIRECT 0 0 127.0.0.1 InLoopBack01.1.1.2/32 OSPF 10 1563 20.1.1.2 Serial0/0 10.1.1.0/24 DIRECT 0 0 10.1.1.1 Ethernet0/0 10.1.1.1/32 DIRECT 0 0 127.0.0.1 InLoopBack0 20.1.1.0/30 DIRECT 0 0 20.1.1.1 Serial0/0 20.1.1.1/32 DIRECT 0 0 127.0.0.1 InLoopBack0 20.1.1.2/32 DIRECT 0 0 20.1.1.2 Serial0/0 30.1.1.0/24 OSPF 10 1563 20.1.1.2 Serial0/0 127.0.0.0/8 DIRECT 0 0 127.0.0.1 InLoopBack0 127.0.0.1/32 DIRECT 0 0 127.0.0.1 InLoopB【验证】RouterA和RouterB可以通过OSPF学习到对方路由信息,并可以ping通对方网段。

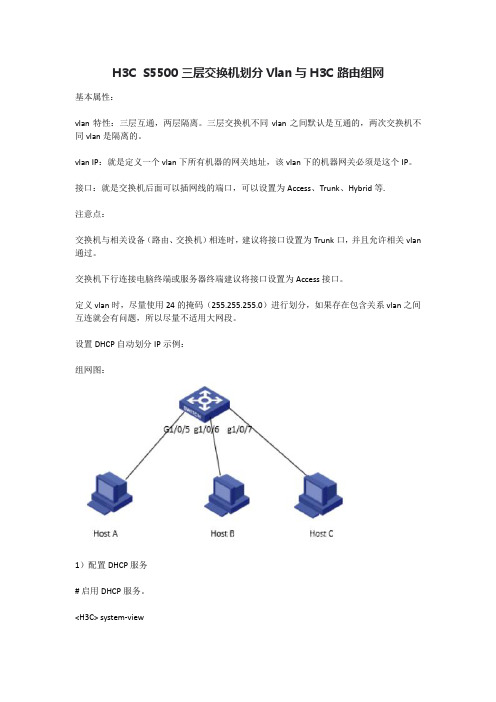

H3C S5500三层交换机划分Vlan与H3C路由组网基本属性:vlan特性:三层互通,两层隔离。

三层交换机不同vlan之间默认是互通的,两次交换机不同vlan是隔离的。

vlan IP:就是定义一个vlan下所有机器的网关地址,该vlan下的机器网关必须是这个IP。

接口:就是交换机后面可以插网线的端口,可以设置为Access、Trunk、Hybrid等.注意点:交换机与相关设备(路由、交换机)相连时,建议将接口设置为Trunk口,并且允许相关vlan 通过。

交换机下行连接电脑终端或服务器终端建议将接口设置为Access接口。

定义vlan时,尽量使用24的掩码(255.255.255.0)进行划分,如果存在包含关系vlan之间互连就会有问题,所以尽量不适用大网段。

设置DHCP自动划分IP示例:组网图:1)配置DHCP服务#启用DHCP服务。

<H3C> system-view[H3C] dhcp enable2)配置端口所属VLAN和对应VLAN接口的IP地址,IP地址即是对应VLAN的网关地址[H3C]vlan 5[H3C-vlan5]port GigabitEthernet 1/0/5[H3C-vlan5]quit[H3C]vlan 6[H3C-vlan6]port GigabitEthernet 1/0/6[H3C-vlan6]quit[H3C]vlan 7[H3C-vlan7]port GigabitEthernet 1/0/7[H3C-vlan7]quit[H3C]interface vlan 5[H3C-Vlan-interface5]ip address 192.168.5.254 255.255.255.0[H3C-Vlan-interface5]quit[H3C]interface vlan 6[H3C-Vlan-interface6]ip address 192.168.6.254 255.255.255.0[H3C-Vlan-interface6]quit[H3C]interface vlan 7[H3C-Vlan-interface7]ip address 192.168.7.254 255.255.255.0[H3C-Vlan-interface7]quit3)配置不参与自动分配的IP地址(DNS服务器等,此步为选配)[H3C] dhcp server forbidden-ip 192.168.5.100[H3C] dhcp server forbidden-ip 192.168.6.100[H3C] dhcp server forbidden-ip 192.168.7.1004)配置DHCP地址池5,用来为192.168.5.0/24网段内的客户端分配IP地址。

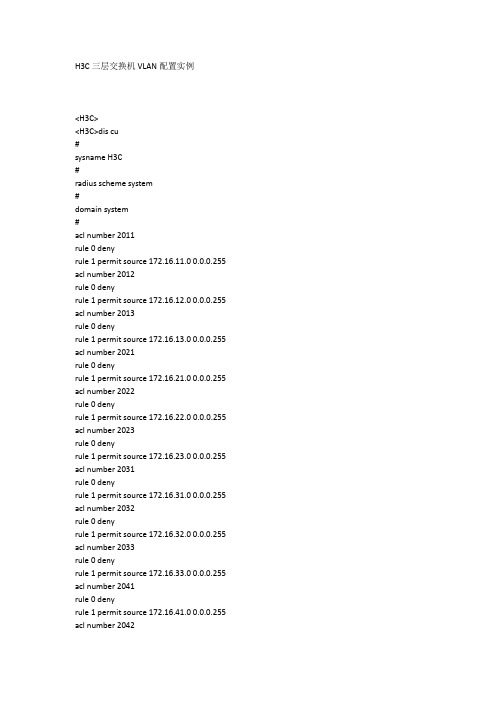

H3C三层交换机VLAN配置实例<H3C><H3C>dis cu#sysname H3C#radius scheme system#domain system#acl number 2011rule 0 denyrule 1 permit source 172.16.11.0 0.0.0.255 acl number 2012rule 0 denyrule 1 permit source 172.16.12.0 0.0.0.255 acl number 2013rule 0 denyrule 1 permit source 172.16.13.0 0.0.0.255 acl number 2021rule 0 denyrule 1 permit source 172.16.21.0 0.0.0.255 acl number 2022rule 0 denyrule 1 permit source 172.16.22.0 0.0.0.255 acl number 2023rule 0 denyrule 1 permit source 172.16.23.0 0.0.0.255 acl number 2031rule 0 denyrule 1 permit source 172.16.31.0 0.0.0.255 acl number 2032rule 0 denyrule 1 permit source 172.16.32.0 0.0.0.255 acl number 2033rule 0 denyrule 1 permit source 172.16.33.0 0.0.0.255 acl number 2041rule 0 denyrule 1 permit source 172.16.41.0 0.0.0.255 acl number 2042rule 0 denyrule 1 permit source 172.16.42.0 0.0.0.255 acl number 2043rule 0 denyrule 1 permit source 172.16.43.0 0.0.0.255 acl number 2080rule 0 denyrule 1 permit source 172.16.80.0 0.0.0.255 #vlan 1#vlan 11#vlan 12#vlan 13#vlan 21#vlan 22#vlan 23#vlan 31#vlan 32#vlan 33#vlan 41#vlan 42#vlan 43#vlan 80#interface Aux1/0/0#interface Ethernet1/0/1port link-type hybridport hybrid vlan 1 11 untaggedport hybrid pvid vlan 11packet-filter inbound ip-group 2011 rule 0packet-filter inbound ip-group 2011 rule 1 #interface Ethernet1/0/2port link-type hybridport hybrid vlan 1 12 untaggedport hybrid pvid vlan 12packet-filter inbound ip-group 2012 rule 0 packet-filter inbound ip-group 2012 rule 1 #interface Ethernet1/0/3port link-type hybridport hybrid vlan 1 13 untaggedport hybrid pvid vlan 13packet-filter inbound ip-group 2013 rule 0 packet-filter inbound ip-group 2013 rule 1 #interface Ethernet1/0/4port link-type hybridport hybrid vlan 1 21 untaggedport hybrid pvid vlan 21packet-filter inbound ip-group 2021 rule 0 packet-filter inbound ip-group 2021 rule 1 #interface Ethernet1/0/5port link-type hybridport hybrid vlan 1 22 untaggedport hybrid pvid vlan 22packet-filter inbound ip-group 2022 rule 0 packet-filter inbound ip-group 2022 rule 1 #interface Ethernet1/0/6port link-type hybridport hybrid vlan 1 23 untaggedport hybrid pvid vlan 23packet-filter inbound ip-group 2023 rule 0 packet-filter inbound ip-group 2023 rule 1 #interface Ethernet1/0/7port link-type hybridport hybrid vlan 1 31 untaggedport hybrid pvid vlan 31packet-filter inbound ip-group 2031 rule 0 packet-filter inbound ip-group 2031 rule 1 #interface Ethernet1/0/8port link-type hybridport hybrid vlan 1 32 untaggedport hybrid pvid vlan 32packet-filter inbound ip-group 2032 rule 0 packet-filter inbound ip-group 2032 rule 1 #interface Ethernet1/0/9port link-type hybridport hybrid vlan 1 33 untaggedport hybrid pvid vlan 33packet-filter inbound ip-group 2033 rule 0 packet-filter inbound ip-group 2033 rule 1 #interface Ethernet1/0/10port link-type hybridport hybrid vlan 1 41 untaggedport hybrid pvid vlan 41packet-filter inbound ip-group 2041 rule 0 packet-filter inbound ip-group 2041 rule 1 #interface Ethernet1/0/11port link-type hybridport hybrid vlan 1 42 untaggedport hybrid pvid vlan 42packet-filter inbound ip-group 2042 rule 0 packet-filter inbound ip-group 2042 rule 1 #interface Ethernet1/0/12port link-type hybridport hybrid vlan 1 43 untaggedport hybrid pvid vlan 43packet-filter inbound ip-group 2043 rule 0 packet-filter inbound ip-group 2043 rule 1 #interface Ethernet1/0/13#interface Ethernet1/0/14#interface Ethernet1/0/15#interface Ethernet1/0/16#interface Ethernet1/0/17interface Ethernet1/0/18#interface Ethernet1/0/19#interface Ethernet1/0/20port link-type hybridport hybrid vlan 1 80 untaggedport hybrid pvid vlan 80packet-filter inbound ip-group 2080 rule 0packet-filter inbound ip-group 2080 rule 1#interface Ethernet1/0/21#interface Ethernet1/0/22port link-type hybridport hybrid vlan 1 11 to 13 21 to 23 31 to 33 41 to 43 80 untagged #interface Ethernet1/0/23port link-type hybridport hybrid vlan 1 11 to 13 21 to 23 31 to 33 41 to 43 80 untagged #interface Ethernet1/0/24port link-type hybridport hybrid vlan 1 11 to 13 21 to 23 31 to 33 41 to 43 80 untagged #interface GigabitEthernet1/1/1#interface GigabitEthernet1/1/2#interface GigabitEthernet1/1/3port link-type hybridport hybrid vlan 1 11 to 13 21 to 23 31 to 33 41 to 43 80 untagged #interface GigabitEthernet1/1/4port link-type hybridport hybrid vlan 1 11 to 13 21 to 23 31 to 33 41 to 43 80 untagged #undo irf-fabric authentication-mode#interface NULL0#user-interface aux 0 7user-interface vty 0 4returnF100-C的设置问题回复方法一:F100-C恢复出厂设置,你以前的配置就会删除了,你可以重新配置你的固定IP配置固定IP配置实例:[H3C]dis cur#sysname H3C#firewall packet-filter enablefirewall packet-filter default permit#insulate#undo connection-limit enableconnection-limit default denyconnection-limit default amount upper-limit 50 lower-limit 20#nat address-group 1 218.94.*.* 218.94.*.*#firewall statistic system enable#radius scheme system#domain system#local-user wjmpassword simple wjmservice-type telnetlevel 3#acl number 2000 match-order autorule 0 permit source 192.168.0.0 0.0.255.255#interface Aux0async mode flow#interface Ethernet0/0ip address 192.168.0.1 255.255.255.0#interface Ethernet0/1#interface Ethernet0/2#interface Ethernet0/3#interface Ethernet1/0ip address 218.94.*.* 255.255.255.240#interface Ethernet1/1#interface Ethernet1/2#interface NULL0#firewall zone localset priority 100#firewall zone trustadd interface Ethernet0/0add interface Ethernet0/1add interface Ethernet0/2add interface Ethernet0/3set priority 85#firewall zone untrustadd interface Ethernet1/0add interface Ethernet1/1add interface Ethernet1/2set priority 5#firewall zone DMZset priority 50#firewall interzone local trust#firewall interzone local untrust#firewall interzone local DMZ#firewall interzone trust untrust#firewall interzone trust DMZ#firewall interzone DMZ untrust#ip route-static 0.0.0.0 0.0.0.0 218.94.*.*preference 60##user-interface con 0user-interface aux 0user-interface vty 0 4authentication-mode scheme#return华为交换机配置命令本文网址:/121555 复制华为QuidWay交换机配置命令手册:1、开始建立本地配置环境,将主机的串口通过配置电缆与以太网交换机的Console口连接。

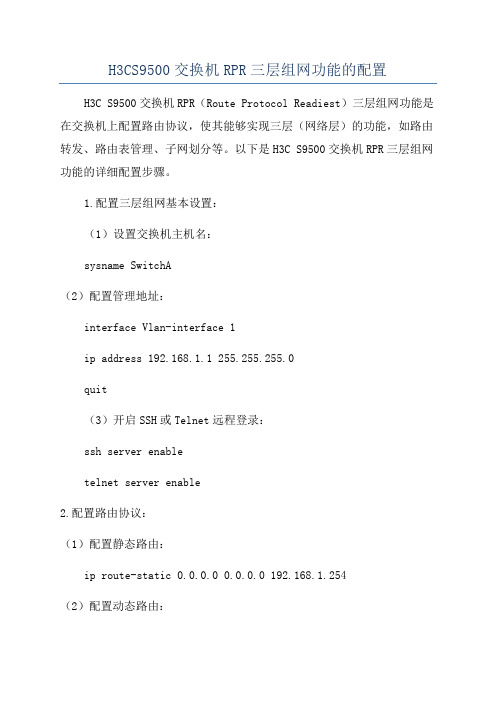

H3CS9500交换机RPR三层组网功能的配置H3C S9500交换机RPR(Route Protocol Readiest)三层组网功能是在交换机上配置路由协议,使其能够实现三层(网络层)的功能,如路由转发、路由表管理、子网划分等。

以下是H3C S9500交换机RPR三层组网功能的详细配置步骤。

1.配置三层组网基本设置:(1)设置交换机主机名:sysname SwitchA(2)配置管理地址:interface Vlan-interface 1ip address 192.168.1.1 255.255.255.0quit(3)开启SSH或Telnet远程登录:ssh server enabletelnet server enable2.配置路由协议:(1)配置静态路由:ip route-static 0.0.0.0 0.0.0.0 192.168.1.254(2)配置动态路由:ripnetwork 10.0.0.0quitOSPF协议配置:ospfarea 0.0.0.0network 10.0.0.0 0.0.0.255quit3.配置接口:(1)配置物理接口:interface GigabitEthernet1/0/1port link-type accessport default vlan 10quit(2)配置虚接口:interface Vlan-interface 10ip address 10.0.0.1 255.255.255.0quit(1)创建VLAN:vlan 10vlan 20quit(2)配置接口VLAN绑定:interface GigabitEthernet1/0/1port link-type hybridport hybrid vlan 10 untaggedquit(3)配置虚接口VLAN绑定:interface Vlan-interface 10vlan-type dot1q 10quit5.配置ACL(访问控制列表):(1)创建ACL:acl number 2000rule permit ip source 10.0.0.0 0.0.0.255 destination 192.168.1.0 0.0.0.255quit(2)应用ACL:interface GigabitEthernet1/0/1traffic-filter inbound acl 2000quit6.配置DHCP(动态主机配置协议):(1)启用DHCP服务:dhcp enable(2)配置DHCP池:interface GigabitEthernet1/0/1dhcp server ip-pool Pool1quit(3)配置DHCP地址池:ip pool Pool1network 192.168.1.0 mask 255.255.255.0 gateway-list 192.168.1.1quit以上是H3CS9500交换机RPR三层组网功能的基本配置步骤。

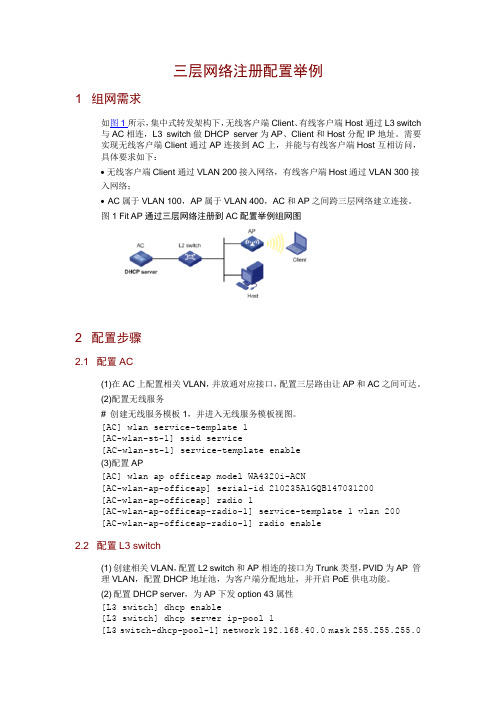

三层网络注册配置举例1 组网需求如图1所示,集中式转发架构下,无线客户端Client、有线客户端Host通过L3 switch 与AC相连,L3 switch做DHCP server为AP、Client和Host分配IP地址。

需要实现无线客户端Client通过AP连接到AC上,并能与有线客户端Host互相访问,具体要求如下:∙ 无线客户端Client通过VLAN 200接入网络,有线客户端Host通过VLAN 300接入网络;∙ AC属于VLAN 100,AP属于VLAN 400,AC和AP之间跨三层网络建立连接。

图1 Fit AP通过三层网络注册到AC配置举例组网图2 配置步骤2.1 配置AC(1)在AC上配置相关VLAN,并放通对应接口,配置三层路由让AP和AC之间可达。

(2)配置无线服务# 创建无线服务模板1,并进入无线服务模板视图。

[AC] wlan service-template 1[AC-wlan-st-1] ssid service[AC-wlan-st-1] service-template enable(3)配置AP[AC] wlan ap officeap model WA4320i-ACN[AC-wlan-ap-officeap] serial-id 210235A1GQB147031200[AC-wlan-ap-officeap] radio 1[AC-wlan-ap-officeap-radio-1] service-template 1 vlan 200[AC-wlan-ap-officeap-radio-1] radio enable2.2 配置L3 switch(1)创建相关VLAN,配置L2 switch和AP相连的接口为Trunk类型,PVID为AP 管理VLAN,配置DHCP地址池,为客户端分配地址,并开启PoE供电功能。

(2)配置DHCP server,为AP下发option 43属性[L3 switch] dhcp enable[L3 switch] dhcp server ip-pool 1[L3 switch-dhcp-pool-1] network 192.168.40.0 mask 255.255.255.0[L3 switch-dhcp-pool-1] gateway-list 192.168.40.1[L3 switch-dhcp-pool-1] option 43 hex 8007000001c0a80a01[L3 switch-dhcp-pool-1] quit3 验证配置(1)在AC上查看到AP注册信息# 在AC上使用命令display wlan ap all查看AP,可以看到AP的状态是R/M,表明AP已经成功注册到AC。

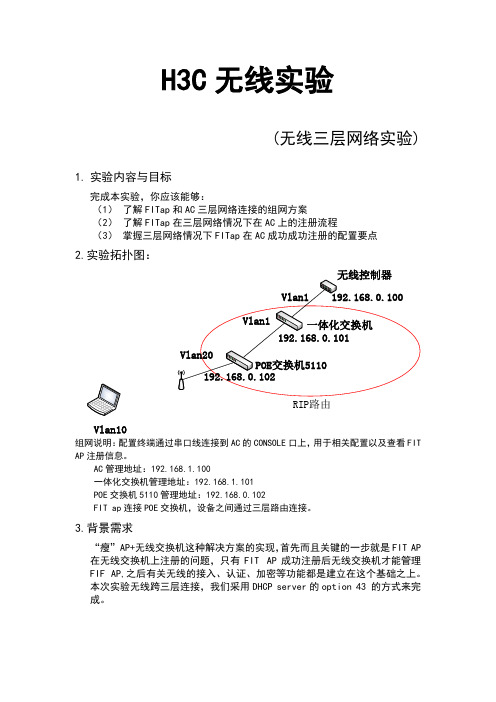

H3C无线实验(无线三层网络实验)1.实验内容与目标完成本实验,你应该能够:(1)了解FITap和AC三层网络连接的组网方案(2)了解FITap在三层网络情况下在AC上的注册流程(3)掌握三层网络情况下FITap在AC成功成功注册的配置要点2.实验拓扑图:RIP路由Vlan10组网说明:配置终端通过串口线连接到AC的CONSOLE口上,用于相关配置以及查看FIT AP注册信息。

AC管理地址:192.168.1.100一体化交换机管理地址:192.168.1.101POE交换机5110管理地址:192.168.0.102FIT ap连接POE交换机,设备之间通过三层路由连接。

3.背景需求“瘦”AP+无线交换机这种解决方案的实现,首先而且关键的一步就是FIT AP 在无线交换机上注册的问题,只有FIT AP成功注册后无线交换机才能管理FIF AP,之后有关无线的接入、认证、加密等功能都是建立在这个基础之上。

本次实验无线跨三层连接,我们采用DHCP server的option 43 的方式来完成。

4.实验设备无线一体化交换机AC(1台),poe交换机(1台),无线FIT ap(1台)主机一台(笔记本电脑)5.实验过程实验步骤:1.进行基础配置,方便管理;2.划分vlan,AP管理vlan,无线接入vlan,(都采用动态地址);3.在交换机中进行接入配置,做路由连通;4.实现AC与交换机之间链路连通;5.配置AP接入(接入服务ID,接入加密模式);6.实现AP组管理,开启服务,连接测试;7.AC使用静态路由,实现与外部通信。

option 43 字段:例如:192.168.0.100字段为:80 07 00 00 01 c0 a8 00 6480:选项类型,固定为80,1个字节;07:选项长度,表示其后内容的长度(十六进制的个数,07就表示后面有7个十六进制数),一个字节;0000:server type ,固定配为0000,两个字节;01:后面IP地址的个数,一个字节;C0 a8 00 64 :无线控制器IP地址十六进制表示。