ros eoip

- 格式:docx

- 大小:87.67 KB

- 文档页数:6

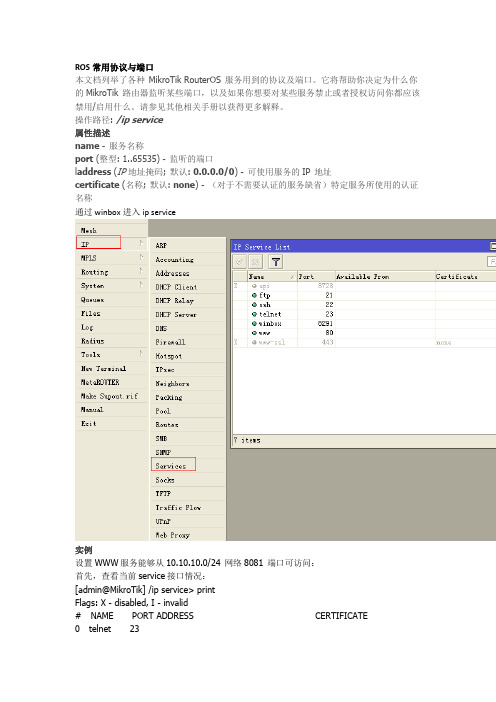

ROS常用协议与端口本文档列举了各种MikroTik RouterOS 服务用到的协议及端口。

它将帮助你决定为什么你的MikroTik 路由器监听某些端口,以及如果你想要对某些服务禁止或者授权访问你都应该禁用/启用什么。

请参见其他相关手册以获得更多解释。

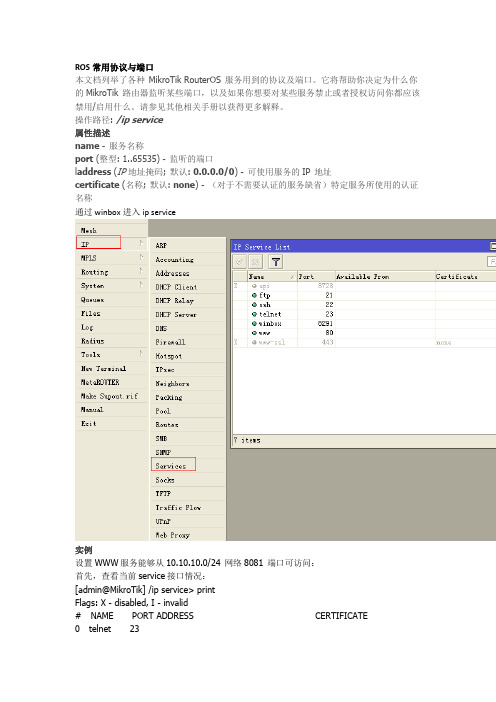

操作路径: /ip service属性描述name - 服务名称port (整型: 1..65535) - 监听的端口l address (IP 地址掩码; 默认: 0.0.0.0/0) - 可使用服务的IP 地址certificate (名称; 默认: none) - (对于不需要认证的服务缺省)特定服务所使用的认证名称通过winbox进入ip service实例设置WWW服务能够从10.10.10.0/24 网络8081 端口可访问:首先,查看当前service接口情况:[admin@MikroTik] /ip service> printFlags: X - disabled, I - invalid# NAME PORT ADDRESS CERTIFICATE0 telnet 231 ftp 212 www 803 ssh 224 X www-ssl 443 none5 X api 87286 winbox 8291设置端口为8081,允许10.10.10.0/24访问,其他地址均被拒绝[admin@MikroTik] /ip service> set www port=8081 address=10.10.10.0/24查看设置结果:[admin@MikroTik] /ip service> printFlags: X - disabled, I - invalid# NAME PORT ADDRESS CERTIFICATE0 telnet 231 ftp 212 www 8081 10.10.10.0/243 ssh 224 X www-ssl 443 none5 X api 87286 winbox 8291常用服务列表:以下便是MikoTik RouterOS 服务所用的协议和端口的列表。

![routeros新功能caps[ros的ac控制功能]可以无缝网络漫游mikrotikrouteros](https://img.taocdn.com/s1/m/e5b8fb6e7fd5360cba1adb3c.png)

[转载]RouterOS新功能CAPs[ROS的AC控制功能]可以无缝网络漫游MikroTik RouterOSMikroTik在14年的意大利MUM上,除了发布新的CCR、CRS和RB产品,还公布了一个新的功能——CAPs即Controlled Access Point system Manager(CAPsMAN),通俗点说,它就是一个AP控制器功能插件,可以将任何一台RouterOS变为AP控制器,只要安装CAP的功能包(集成在wireless-fp功能包中)它的功能就是用于集中控制你所有的RouterOS AP设备,以便快速部署大型无线网络【可以做到类似信号漫游,无缝切换,集中设置】– CAPs管理与AP之间连接能同时工作中二层和三层网络,也就是如果你想把AC端放在某一个地方也可以集中管理远距离的AP设备的SSID,信道,密码,等配置信息。

在CAPs系统中包含数个AP(CAPsMAN代表集中管理系统,CAP代表被管理AP),CAPs为他们提供无线连接管理,维护客户端验证和数据转发当CAP被控制管理,将建立与管理端的配置连接,通常由AP执行的如AP访问控制,客户端验证,现在交由管理端控制。

CAP仅仅是维护无线连接层面的加密和解码,根据配置,数据将转发到管理端为集中处理或转发到本地的CAP。

下面我就来演示一下建立一个简单的CAPsMan管理环境准备1台RouterOS6.11版本或更高的系统作为AC端,用于控制其他RouterOS【6.11或更高版本,要和服务端一致】的无线网卡,但是不能控制自己的无线哦CAPs功能包可以在这里下载CAPsMAN的功能包可以独立安装到任何平台的RouterOS v6.11以上版本,CAPsMAN功能还在测试中,所以功能包为独立的wireless-fp-6.11-mipsbe.npk,安装后将替代原理的wireless功能包,功能包升级后wireless功能包被自动禁用,wireless-fp启用(该功能以后可能会合并),如下图:开启Enable后reboot设备AC控制器端设置方法下,开启这个功能后进行配置下面开始配置,配置名称,模式默认只能选AP,还有SSID名称,信号,安全方式等,做成一个个配置供后面选择和切换。

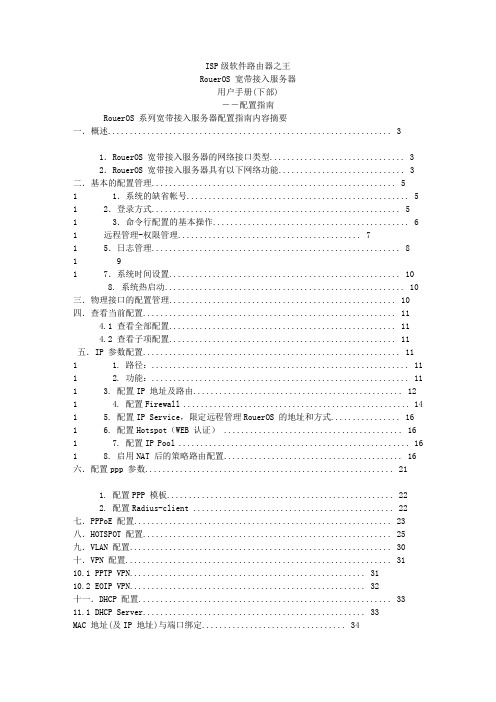

ISP级软件路由器之王RouerOS 宽带接入服务器用户手册(下部)――配置指南RouerOS 系列宽带接入服务器配置指南内容摘要一.概述 (3)1.RouerOS 宽带接入服务器的网络接口类型 (3)2.RouerOS 宽带接入服务器具有以下网络功能 (3)二.基本的配置管理 (5)1 1.系统的缺省帐号 (5)1 2.登录方式 (5)1 3.命令行配置的基本操作 (6)1 远程管理-权限管理 (7)1 5.日志管理 (8)1 91 7.系统时间设置 (10)8. 系统热启动 (10)三.物理接口的配置管理 (10)四.查看当前配置 (11)4.1 查看全部配置 (11)4.2 查看子项配置 (11)五.IP 参数配置 (11)1 1. 路径: (11)1 2. 功能: (11)1 3. 配置IP 地址及路由 (12)1 4. 配置Firewall (14)1 5. 配置IP Service,限定远程管理RouerOS 的地址和方式 (16)1 6. 配置Hotspot(WEB 认证) (16)1 7. 配置IP Pool (16)1 8. 启用NAT 后的策略路由配置 (16)六.配置ppp 参数 (21)1. 配置PPP 模板 (22)2. 配置Radius-client (22)七.PPPoE 配置 (23)八.HOTSPOT 配置 (25)九.VLAN 配置 (30)十.VPN 配置 (31)10.1 PPTP VPN (31)10.2 EOIP VPN (32)十一.DHCP 配置 (33)11.1 DHCP Server (33)MAC 地址(及IP 地址)与端口绑定 (34)十二.防火墙配置 (35)12.1 防“冲击波”病毒 (35)十三. 配置文件的备份与恢复 (36)1 1. 显示文件系统 (36)1 2. 备份配置文件 (36)1 3. 恢复配置文件 (37)1 4. 配置文件上载与下载 (37)1 5. 配置复位 (37)1 6. 查看系统资源状况 (37)2 7. 监视端口流量 (37)Reference: (37)八.HOTSPOT 配置Hotspot 的工作原理是:用户打开浏览器,浏览器将地址解析请求发给DNS 服务器,DNS 完成地址解析后反馈给客户端所以在保证BAS 的Hotspot 配置正确的情况下,要令客户端在打开浏览器时弹出认证窗口,必须保证BAS 与DNS 的路由畅通。

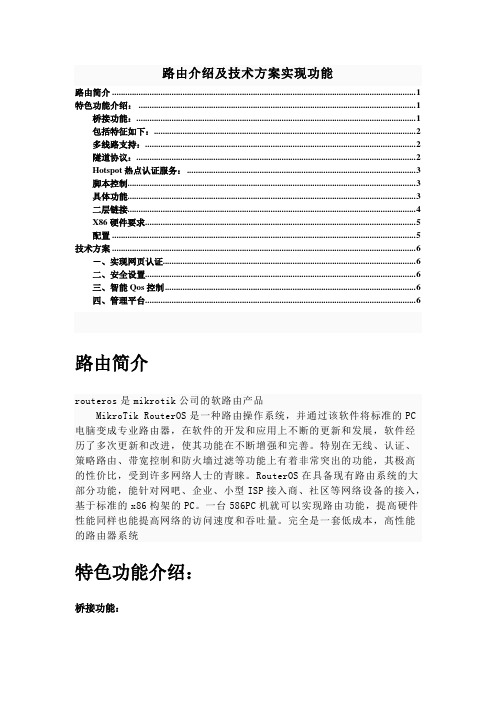

路由介绍及技术方案实现功能路由简介 (1)特色功能介绍: (1)桥接功能: (1)包括特征如下: (2)多线路支持: (2)隧道协议: (2)Hotspot热点认证服务: (3)脚本控制 (3)具体功能 (3)二层链接 (4)X86硬件要求 (5)配置 (5)技术方案 (6)-、实现网页认证 (6)二、安全设置 (6)三、智能Qos控制 (6)四、管理平台 (6)路由简介routeros是mikrotik公司的软路由产品MikroTik RouterOS是一种路由操作系统,并通过该软件将标准的PC 电脑变成专业路由器,在软件的开发和应用上不断的更新和发展,软件经历了多次更新和改进,使其功能在不断增强和完善。

特别在无线、认证、策略路由、带宽控制和防火墙过滤等功能上有着非常突出的功能,其极高的性价比,受到许多网络人士的青睐。

RouterOS在具备现有路由系统的大部分功能,能针对网吧、企业、小型ISP接入商、社区等网络设备的接入,基于标准的x86构架的PC。

一台586PC机就可以实现路由功能,提高硬件性能同样也能提高网络的访问速度和吞吐量。

完全是一套低成本,高性能的路由器系统特色功能介绍:桥接功能:RouterOS能将多张网卡组建为一个桥模式,使路由器变成一个透明的桥设备,同样也实行三层交换的作用,MAC层的以太网桥、EoIP 、Prism、Atheros和RadioLAN 等都是支持的。

所有802.11b和802.11a 客户端的无线网卡(如station模式的无线)受802.11 的限制无法支持桥模式,但可以通过EoIP协议的桥接方式实现。

为防止环路出现在网络中,可以使用生成树协议(STP) ,这个协议同样使冗余线路成为可能。

包括特征如下:生成树协议(STP)多桥接接口功能该协议能选择转发或者丢弃能实时监控MAC地址桥防火墙多线路支持:RouterOS基于策略的路由为网络管理者提供了比传统路由协议对报文的转发和存储更强的控制能力,路由器用从路由协议派生出来的路由表,根据目的地址进行报文的转发。

RouterOS 中文教程前 言很多人认为 RouterOS 是美国人开发,其实这套软件来至东欧的小国家拉脱维亚,公司名称是 MikroTik (Mikrotikls SIA),官方网站是(/)。

最初 MikroTik 开发 RouterOS 目的是解决无线局域网传输问题(WLAN),后来通过不断扩展功能实现了各种功能的应用。

而在国 内最大的使用人群是网吧和小区宽带、这个和国外的情况有点差别,在国外 RouterOS 不仅用于解决路由管理, 大多应用在 WLAN 的覆盖和传输, RouterOS 在基于 802.11abgn 协议上的高带宽传输有自己的明显优势, 特 别是他独有的 Nstrem 和 Nv2 协议。

RouterOS 从功能和性能方面已经超过了许多中端路由器,随着 RouterOS 在国内越来越多的人接受,不 过从最开始的网吧多线路与流控和小区宽带,后来的 VPN 方案解和企业管理,还是 RouterOS 的 WLAN 无线 应用,都在不断冲击整个网络行业!甚至在 2005 年后出现了几款类似的软件路由系统,虽然从个别方面比起 RouterOS 优越,但整体上仍然难以超越。

我从 2003 年底接触 RouterOS,已经 7 年多了,这几年也积累了不少 RouterOS 的经验,整体来说 RouterOS 比起其他路由器的确有他的长处,如对一些功能提供较开放的设置,特别脚本编写,灵活的处理各种 功能,让管理员能对路由器进行一些弹性的控制!当然开放的系统,也对管理员有一定的技术要求。

这套教程是我通过整理各种资料,并结合自己的经验编辑而成,可能也有不足的地方希望大家提出各自的见 解,毕竟 RouterOS 的应用是比较灵活,在不同硬件平台上反映也有差别。

教程从最基础的安装、如何登陆配 置到深入多线路策略和流量控制,以及各种服务器、WLAN 配置和脚本编写都进行了讲解,也分析 RouterOS 工作流程、多线路路由和负载均衡、Simple Queue、PCQ 和 HTB 等原理。

ROS响应性纳米清除剂在骨关节炎防治中的抗氧化能力和免疫调节作用1.1国内外研究现状:骨关节炎是一种以软骨细胞功能失调和炎症反应为主要特征的退行性疾病。

其发病率随着老龄化进程的加剧而持续增长。

骨关节炎的发生发展与活性氧(reactive oxygen species, ROS)的异常累积密切相关。

在骨关节炎患者的患处,ROS的表达水平明显升高,这导致软骨细胞和滑膜组织的损伤。

因此,如何有效清除和抑制ROS的生成,是当前骨关节炎研究的关键目标之一。

利用ROS响应性纳米材料设计智能的抗氧化和抗炎药物输送系统,可以实现对病灶部位ROS的高效清除和炎症抑制,从而达到精准治疗骨关节炎的目的。

这一领域国内外研究人员进行了大量探索,取得了一些进展。

国外方面,Xu等人利用多模态成像引导精确抗癌和抗炎的刺激响应纳米治疗。

该纳米粒子可以响应软骨细胞产生的ROS被降解,从而按需释放青蒿素抑制ROS生成和氧化应激。

另有研究者构建了富集一氧化碳的红细胞膜包覆纳米颗粒,一氧化碳是一种抗炎气体分子。

这种纳米颗粒可以穿透滑膜细胞层,释放一氧化碳抑制M1型巨噬细胞的激活,减轻炎症反应。

这两项研究都初步证明了ROS响应性纳米清除剂在骨关节炎治疗中的潜在价值。

除药物输送系统外,也有学者开发ROS响应性水凝胶系统治疗骨关节炎。

如等设计了富硫氢凝胶,其可在ROS环境下产生氢气充填骨关节腔,从而帮助修复软骨。

除药物输送系统外,也有学者开发ROS响应性水凝胶用于骨科疾病治疗。

国内方面, 随着中国人口的老龄化,骨关节炎的患病人数正在快速增加。

骨关节炎的发生与滑膜炎症和软骨细胞功能失调密切相关,而ROS的异常累积被认为是导致这些病理变化的重要因素之一。

因此,开发可以响应ROS并释放治疗药物的智能输送系统,实现对骨关节炎病灶的高效、精准治疗,是当前国内外研究的热点方向。

国内学者在这一领域也进行了大量探索,并取得了一些重要进展。

例如, 浙江大学的研究组合成了硫醚键交联的注射型水凝胶,可用作骨关节造影剂。

ROS常用协议与端口本文档列举了各种MikroTik RouterOS 服务用到的协议及端口。

它将帮助你决定为什么你的MikroTik 路由器监听某些端口,以及如果你想要对某些服务禁止或者授权访问你都应该禁用/启用什么。

请参见其他相关手册以获得更多解释。

操作路径: /ip service属性描述name - 服务名称port (整型: 1..65535) - 监听的端口l address (IP 地址掩码; 默认: 0.0.0.0/0) - 可使用服务的IP 地址certificate (名称; 默认: none) - (对于不需要认证的服务缺省)特定服务所使用的认证名称通过winbox进入ip service实例设置WWW服务能够从10.10.10.0/24 网络8081 端口可访问:首先,查看当前service接口情况:[admin@MikroTik] /ip service> printFlags: X - disabled, I - invalid# NAME PORT ADDRESS CERTIFICATE0 telnet 231 ftp 212 www 803 ssh 224 X www-ssl 443 none5 X api 87286 winbox 8291设置端口为8081,允许10.10.10.0/24访问,其他地址均被拒绝[admin@MikroTik] /ip service> set www port=8081 address=10.10.10.0/24查看设置结果:[admin@MikroTik] /ip service> printFlags: X - disabled, I - invalid# NAME PORT ADDRESS CERTIFICATE0 telnet 231 ftp 212 www 8081 10.10.10.0/243 ssh 224 X www-ssl 443 none5 X api 87286 winbox 8291常用服务列表:以下便是MikoTik RouterOS 服务所用的协议和端口的列表。

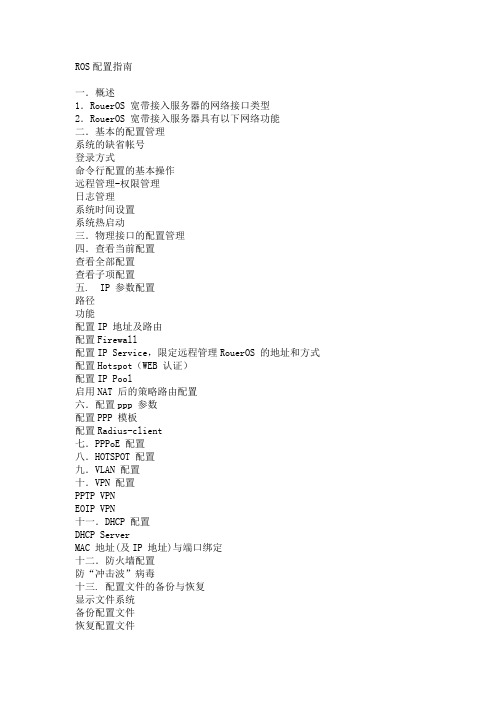

ROS配置指南一.概述1.RouerOS 宽带接入服务器的网络接口类型2.RouerOS 宽带接入服务器具有以下网络功能二.基本的配置管理系统的缺省帐号登录方式命令行配置的基本操作远程管理-权限管理日志管理系统时间设置系统热启动三.物理接口的配置管理四.查看当前配置查看全部配置查看子项配置五. IP 参数配置路径功能配置IP 地址及路由配置Firewall配置IP Service,限定远程管理RouerOS 的地址和方式配置Hotspot(WEB 认证)配置IP Pool启用NAT 后的策略路由配置六.配置ppp 参数配置PPP 模板配置Radius-client七.PPPoE 配置八.HOTSPOT 配置九.VLAN 配置十.VPN 配置PPTP VPNEOIP VPN十一.DHCP 配置DHCP ServerMAC 地址(及IP 地址)与端口绑定十二.防火墙配置防“冲击波”病毒十三. 配置文件的备份与恢复显示文件系统备份配置文件恢复配置文件配置文件上载与下载配置复位查看系统资源状况监视端口流量Reference一.概述RouerOS 宽带接入服务器是基于嵌入式专用网络操作系统而设计的,具有丰富的网络接口,具备多数常见的网络设备功能,处理能力超群,运行十分稳健,性价比极高。

1.RouerOS 宽带接入服务器的网络接口类型1.1 四个10/100M 以太网接口,可选10/100/1000M 接口,四个RJ45 以太网接口机箱上标注名称分别为“ETH0”、“ETH1”、“ETH2”、“ETH3”,在系统中对应名称为“ETH0”、“ETH1”、“ETH2”、“ETH3”。

由于物理接口较多,虚拟接口(如VLAN、PVC 等)更多,因此不像一般防火墙上用“内网接口”、“外网接口”、“停火区接口”等作为标示。

在配置防火墙功能或其它网络功能时由用户灵活运用。

可选以下接口:※ 无线网络(Wireless LAN)接口(2.4G,5.2G,5.8G 无线网);※ MOXA C101 同步接口;※ MOXA C502 同步接口;※ 串行异步接口;※ IP 电话接口;※ ISDN 接口;※ 帧中继PVC 接口;※ E1/T1 接口。

eoip ros 实例

EOIP ROS实例可以通过创建一个EOIP隧道和一个桥来实现。

以下是一个

简单的实例:

1. 在Main ROS里面点击Interface,点击+号,选择EoIP Tunnel。

在弹

出的窗口中输入隧道识别号和其他必要信息。

2. 点击Bridge,创建一个桥。

将原先的网口的网络迁移到桥这个虚拟接口

上去。

3. 创建一个桥,并且关联此HQ-EoIP隧道和Ether5接口。

点击Bridge>+号,创建一个bridgeHQ。

切换到Ports标签,将Ether5接口和HQ-EoIP 加入到bridgeHQ。

4. 测试。

打开PC-6,使用DHCP,看看是否能获取/24的网段。

打开PC-3,DHCP获取原来的/24网段。

如果能够成功获取到相应的网段,则证明已经通过EOIP隧道成功将总部的网段桥接给分公司了。

以上是一个简单的EOIP ROS实例,具体操作步骤可能因不同情况而有所差异,建议查阅专业书籍或咨询专业人士。

op和ros氧化电位

OP(Oxidation Potential)和ROS(Reactive Oxygen Species)的氧化电位是两个不同概念的物理化学参数。

首先,让我们来谈谈OP(氧化电位)。

氧化电位是指在电化学反应中,物质发生氧化反应时所需要的电位能量。

它是评价物质氧化性强弱的重要指标,通常用标准电极电势来表示。

氧化电位与物质的电子亲和力、离子化能等性质有关,它可以用来预测物质在电化学反应中的行为,例如在腐蚀、电化学合成等方面有着重要的应用。

而ROS(活性氧物质)是一类包括超氧阴离子、单线态氧、过氧化氢和羟自由基等在内的高度反应性的氧化物质。

它们在生物体内参与调控细胞信号传导、免疫反应等重要生理过程,但过高的ROS水平也会引起细胞损伤和氧化应激。

因此,研究ROS的生成和清除机制对于理解疾病发生发展具有重要意义。

在这两个概念中,氧化电位和ROS之间并没有直接的关联,因为氧化电位是描述物质在电化学反应中的性质,而ROS是描述一类活性氧物质的概念。

然而,在一些生物体系中,ROS的产生可能与

氧化还原反应有关,因为一些氧化还原反应会产生ROS,从而导致氧化应激的发生。

总的来说,OP和ROS是两个不同领域的概念,分别描述了物质在电化学反应中的氧化性质和活性氧物质在生物体内的作用,它们在化学和生物学研究中都具有重要的意义。

希望这个回答能够从多个角度全面地解答你的问题。

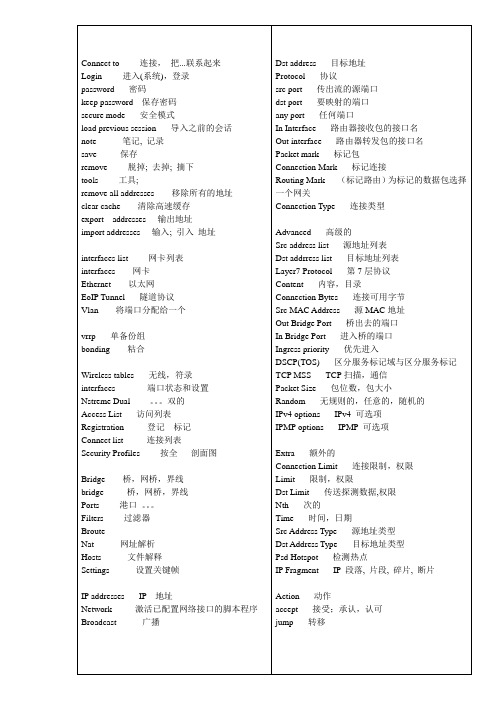

Connect to-------连接,把...联系起来Login-------进入(系统),登录password-----密码keep password---保存密码secure mode-----安全模式load previous session-----导入之前的会话note---------笔记, 记录save--------保存remove-------脱掉; 去掉; 摘下tools-------工具;remove all addresses------移除所有的地址clear cache------清除高速缓存export addresses----输出地址import addresses----输入; 引入地址interfaces list-------网卡列表interfaces------网卡Ethernet------以太网EoIP Tunnel-----隧道协议Vlan------将端口分配给一个vrrp-----单备份组bonding------粘合Wireless tables-----无线,符录interfaces-----------端口状态和设置Nstreme Dual ------。

双的Access List-----访问列表Registration--------登记标记Connect list--------连接列表Security Profiles-------按全剖面图Bridge------桥,网桥,界线bridge--------桥,网桥,界线Ports-------港口。

Filters-------过滤器BrouteNat---------网址解析Hosts---------文件解释Settings---------设置关键帧IP addresses-----IP 地址Network--------激活已配置网络接口的脚本程序Broadcast---------广播Dst address-----目标地址Protocol-----协议src port-----传出流的源端口dst port-----要映射的端口any port-----任何端口In Interface-----路由器接收包的接口名Out interface-----路由器转发包的接口名Packet mark-----标记包Connection Mark-----标记连接Routing Mark-----(标记路由)为标记的数据包选择一个网关Connection Type-----连接类型Advanced-----高级的Src address list-----源地址列表Dst addrress list-----目标地址列表Layer7 Protocol-----第7层协议Content-----内容,目录Connection Bytes-----连接可用字节Src MAC Address-----源MAC地址Out Bridge Port-----桥出去的端口In Bridge Port-----进入桥的端口Ingress priority-----优先进入DSCP(TOS)-----区分服务标记域与区分服务标记TCP MSS-----TCP扫描,通信Packet Size-----包位数,包大小Random-----无规则的,任意的,随机的IPv4 options-----IPv4 可选项IPMP options-----IPMP 可选项Extra-----额外的Connection Limit-----连接限制,权限Limit-----限制,权限Dst Limit-----传送探测数据,权限Nth-----次的Time-----时间,日期Src Address Type-----源地址类型Dst Address Type-----目标地址类型Psd Hotspot-----检测热点IP Fragment-----IP 段落, 片段, 碎片, 断片Action-----动作accept-----接受;承认,认可jump-----转移netmap-----网络地图passthrough------的规则执行后,还可以进入下一条规则(穿过;经历;遭受)redirect-----重新导向redurn-----same-----同一的,相同的Statistics-----统计信息Bytes-----可用字节Packets-----数据包Rate-----比率,速率Packet Rate-----数据包速率Mangle-----板材矫直机new mangle rule-----新桥规则Address Lists-----地址列表Layer7 Protocols-----第7层协议Socks-----Access-----访问,接近,通路Connection-----连接,结合,接头Upnp-----框架,映射失败的原因external-----外部的;客观的internal-----内,内部的,内在的Traffic Flow-----交通流量Version-----显示版本信息,系统硬、软件状态v9 Template Refresh-----刷新V9模板,样板v9 Template Timeout-----V9模板,样板,超时IP Traffic Accounting-----IP流量统计Take Snapshot-----简短描述,快照, 快相Traffic Accounting-----流量统计WEB Access-----WEB 访问,选项卡Ip Service List-----IP服务列表IP packing-----IP 包装Packing simple-----简单的包Unpacking-----拆开,拆箱,拆封Aggregated Size-----聚合大小,号码Neighbor list-----命令显示的所有信息列表Discovery Interfaces-----发现端口,设置DNS-----域名服务器Static-----静止的,静态的TTL-----测光,晶体管晶体管逻辑cache-----高速缓存WEB Proxy-----WEB代理access-----访问,接近Rediredt to-----Direcect-----Connections-----连接DHCP Client-----DHCP客户,客户机Hostname-----主机名Client ID-----客户,客户机,IDAdd Default Route-----添加默认路由Use Peer Dns-----用户对等的DNS服务器Use Peer NTP-----用户,网络时间协议Status-----状况,地位Gateway-----网关,入口;门口;通道Dhcp server-----仿冒者攻击,DHCP服务器Expires After-----到期以后Primary DNS-----初级的,原始的,域名服务器Secondary DNS-----第二个域名服务器(DNS)Primary Ntp-----源有的网络协议Secondary Ntp-----第二的网络时间协议DHCP Server-----动态主机配置协议,服务器Relay-----继电器,中继Lease Time-----租借,时间Delay Threshold-----延期, 延缓; 推迟,入门, 开端, 开始Networks-----网络结构Leases-----租赁协议Make static-----制造静态的check status----- 检查情况0ptions-----可选项value-----数值,价值code-----代码,编码Alerts-----报警,提防的Valid Servers-----有效的,确实的,服务器Alert Timeout-----报警,提防,超时;暂停Unknown Servers-----未知数;未知量,服务器Hotspot-----热点、热区Keepalive timeout-----检验数据是否流动,超时Server Profiles-----Login by-----登录,进入Trial-----试验,尝试HTTP Cookie Lifetime-----超文本协议的寿命ssl certificate-----安全套接层协议,证明书Trisal Uptime Limit-----正常运行时间,权限Active-----主动的,活跃的,激活Service Ports-----服务端口,港口Walled Garden-----Walled Garden IP list-----Cookies-----的写入与读取IPsecPolicies-----策略encrypt-----加密,把……加密编码level require-----增加等级需求,没用Manual sa-----手册,指南,手动,自动的,信号衰减news Ipsec peer-----Auth Method-----自生的,源地的,方法,办法Exchange Mode-----交换;换地,方式,调式Proposal check-----建议,计划,检查,核对Hash Algorithm-----散列算法,杂凑算法Encryption Algorithm-----编码算法,加密算法DH graoup----- DPD interval-----DPD间隔,区间Route Peers-----路由,对等,也可以Proposals-----Manual SAs-----手动文件设置读保护密码时验证操作的合法性INstalled SAs-----安置,安装,保护密码时验证操作下次记录从routing开始!!Route Filters-----路由过虑器Matchers-----边界匹配器chain----- 链链条槽prefix-----前缀Prefix Length-----前缀长度Match Chain-----匹配的连接Distance-----距离,间隔,直接地Scope-----范围;余地,机会Target Scope-----目标范围Pref Source-----Routing Mark-----标记期望的数据包,设置一个Route Comment-----注释路由,标记路由Action-----动作,行动,作用Set Distance-----固定的,已经确定的Set Scope-----集合,范围,作用域Set Target Scope-----集合,目标(标志),范围,作用域Set Pref Source-----Set Nexthop-----Set Routing Mark-----(集合)配置标记期望的数据包,设置一个Set Route Comment-----配置注解(注释)路由Set Check Gateway-----修改,检查,核对,网关Set Disabled-----修改:禁用的New Rip Interface-----新Rip使连接, 使协调Networks-----网络Neighbours----网上邻居Keys-----无钥匙,密钥Routes-----路线new ospf interface-----dst enddst end time-----....终止时间, 结束时间ResourcesLicense-----执照;许可证software id-----软件idupgradable untillevel-----等级;程度featuresexpires inAuto UpgradeAvailable packagesUpgrade Package SourcesLoggingrules-----章则topics-----信息控制系统prefix-----习惯用语action-----作用, 动[操]作, 行动HistoryConsoleScript ListSelect all-----选择, 挑选,全部的, 全体Run ScriptJobsScheduler-----调度程序start datestart timeinterval-----间隔; 间歇on event-----局; 时态; 故障Watchdog-----监督者Reboot on failurewatchdog timer-----监视时钟watch address-----注视; 注意,Traceroute-----追踪者, 跟踪程序Traceroute topacket size-----包位数, 包大小New Terminal--------新终端, 终点; 极限。

ros与氧自由基

ROS是细胞内产生的一类反应性氧物质,包括超氧阴离子

( O2- )、过氧化氢( H2O2 )、羟自由基( •OH )等。

这些ROS分

子对细胞产生氧化应激,并在一定程度上会损伤细胞膜、蛋白质和核酸等生物大分子。

氧自由基是一类高度活性的分子,其包括单氧(•O)、单电子氧(O•)、超氧阴离子( O2- )、过氧化氢( H2O2 )等。

氧自由基在

细胞的新陈代谢中产生,当其产生过多或无法被细胞抵御时,会导致氧化应激,对细胞的正常功能产生影响。

ROS和氧自由基对细胞生物分子的氧化损伤是密切相关的,

它们都可以引起蛋白质的氧化、DNA的损伤,从而导致细胞

功能受损,甚至导致细胞死亡。

然而,ROS和氧自由基在一

定范围内也对细胞具有一定的生物学效应,例如在信号传导、细胞增殖和生理调节等方面起到重要作用。

为了保护细胞免受ROS和氧自由基的损害,细胞内有一系列

的抗氧化系统,如超氧化物歧化酶(SOD)、过氧化氢酶(CAT)、谷胱甘肽过氧化物酶(GPX)等,它们能够中和、清除细胞内的ROS和氧自由基。

此外,一些天然抗氧化物质,如维生素C、维生素E、谷胱甘肽等,也能够帮助细胞抵御ROS和氧自由

基的氧化损伤。

ROS防火墙规则(加入了防DDOS攻击)时间:2011-07-25 13:14来源:未知整理:admin 点击: 275次/ip firewall connection tracking set enabled=yes tcp-syn-sent-timeout=2m tcp-syn-received-timeout=1m \ tcp-established-timeout=10htcp-fin-wait-timeout=2m \ tcp-close-wait-timeout=1mtcp-last-ack-timeout=30s \ tcp-time-wait-timeout=2m tcp-/ip firewall connection trackingset enabled=yes tcp-syn-sent-timeout=2m tcp-syn-received-timeout=1m \ tcp-established-timeout=10h tcp-fin-wait-timeout=2m \tcp-close-wait-timeout=1m tcp-last-ack-timeout=30s \tcp-time-wait-timeout=2m tcp-close-timeout=10s udp-timeout=30s \udp-stream-timeout=3m icmp-timeout=30s generic-timeout=10m/ ip firewall filteradd chain=input src-address-list=black_list action=drop comment="Drop Black list 屏蔽黑名单IP " disabled=noadd chain=input connection-state=invalid action=drop comment="drop invalid \packets" disabled=noadd chain=input connection-state=related action=accept comment="accept related \packets" disabled=noadd chain=input connection-state=established action=acceptcomment="accept \established packets" disabled=noadd chain=input protocol=tcp psd=21,3s,3,1 action=drop comment="detect and \drop port scan connections" disabled=noadd chain=input protocol=tcp connection-limit=3,32src-address-list=black_list \action=tarpit comment="suppress DoS attack" disabled=noadd chain=input protocol=tcp connection-limit=10,32 \action=add-src-to-address-list address-list=black_list \address-list-timeout=1d comment="detect DoS attack" disabled=no add chain=input dst-address-type=!local action=drop comment="drop all that is \not to local" disabled=noadd chain=input protocol=icmp action=jump jump-target=ICMPcomment="jump to \chain ICMP" disabled=noadd chain=input action=jump jump-target=services comment="Jump to service" \disabled=noadd chain=input action=jump jump-target=virus comment="jump to Virus" \ disabled=noadd chain=ICMP protocol=icmp icmp-options=0:0-255 limit=5,5action=accept \comment="0:0 and limit for 5pac/s" disabled=noadd chain=ICMP protocol=icmp icmp-options=3:3 limit=5,5 action=accept \ comment="3:3 and limit for 5pac/s" disabled=noadd chain=ICMP protocol=icmp icmp-options=3:4 limit=5,5 action=accept \ comment="3:4 and limit for 5pac/s" disabled=noadd chain=ICMP protocol=icmp icmp-options=8:0-255 limit=5,5action=accept \comment="8:0 and limit for 5pac/s" disabled=noadd chain=ICMP protocol=icmp icmp-options=11:0-255 limit=5,5action=accept \comment="11:0 and limit for 5pac/s" disabled=noadd chain=services protocol=tcp dst-port=8291 action=acceptcomment="Allow \winbox" disabled=noadd chain=services protocol=tcp dst-port=20-21 action=acceptcomment="allow \ftp" disabled=yesadd chain=services protocol=tcp dst-port=8080 action=acceptcomment="allow Web \Proxy" disabled=yesadd chain=services src-address=127.0.0.1 dst-address=127.0.0.1action=accept \comment="accept localhost" disabled=noadd chain=services protocol=tcp dst-port=22 action=acceptcomment="allow sftp, \ssh" disabled=yesadd chain=services protocol=tcp dst-port=23 action=acceptcomment="allow \telnet" disabled=yesadd chain=services protocol=tcp dst-port=80 action=acceptcomment="allow bbb, \webbox" disabled=yesadd chain=services protocol=udp dst-port=20561 action=acceptcomment="allow \MACwinbox " disabled=yesadd chain=services protocol=tcp dst-port=2000 action=acceptcomment="Bandwidth \server" disabled=yesadd chain=services protocol=udp dst-port=5678 action=accept comment=" MT\Discovery Protocol" disabled=yesadd chain=services protocol=tcp dst-port=53 action=acceptcomment="allow DNS \request" disabled=yesadd chain=services protocol=udp dst-port=53 action=acceptcomment="Allow DNS \request" disabled=yesadd chain=services protocol=udp dst-port=1701 action=acceptcomment="allow \L2TP" disabled=yesadd chain=services protocol=tcp dst-port=1723 action=acceptcomment="allow \PPTP" disabled=yesadd chain=services protocol=gre action=accept comment="allow PPTP and EoIP" \disabled=yesadd chain=services protocol=ipencap action=accept comment="allow IPIP" \disabled=yesadd chain=services protocol=udp dst-port=1900 action=acceptcomment="UPnP" \disabled=yesadd chain=services protocol=tcp dst-port=2828 action=acceptcomment="UPnP" \disabled=yesadd chain=services protocol=udp dst-port=67-68 action=acceptcomment="allow \DHCP" disabled=yesadd chain=services protocol=tcp dst-port=123 action=acceptcomment="allow NTP" \disabled=yesadd chain=services protocol=tcp dst-port=161 action=acceptcomment="allow \SNMP" disabled=yesadd chain=services protocol=tcp dst-port=443 action=acceptcomment="allow \bbbs for Hotspot" disabled=yesadd chain=services protocol=tcp dst-port=1080 action=acceptcomment="allow \Socks for Hotspot" disabled=yesadd chain=services protocol=udp dst-port=500 action=acceptcomment="allow \IPSec connections" disabled=yesadd chain=services protocol=ipsec-esp action=accept comment="allow IPSec" \disabled=yesadd chain=services protocol=ipsec-ah action=accept comment="allow IPSec" \disabled=yesadd chain=services protocol=tcp dst-port=179 action=acceptcomment="Allow BGP" \disabled=yesadd chain=services protocol=udp dst-port=520-521 action=accept comment="allow \RIP" disabled=yesadd chain=services protocol=ospf action=accept comment="allow OSPF" \ disabled=yesadd chain=services protocol=udp dst-port=5000-5100 action=accept \ comment="allow BGP" disabled=yesadd chain=services protocol=tcp dst-port=1720 action=acceptcomment="allow \Telephony" disabled=yesadd chain=services protocol=udp dst-port=1719 action=acceptcomment="allow \Telephony" disabled=yesadd chain=services protocol=vrrp action=accept comment="allow VRRP " \ disabled=yesadd chain=forward connection-state=invalid action=drop comment="drop invalid \packets" disabled=noadd chain=forward p2p=all-p2p action=drop comment="Drop BT and All P2P" \disabled=yesadd chain=output connection-state=invalid action=drop comment="drop invalid \packets" disabled=noadd chain=output connection-state=related action=accept comment="accept \related packets" disabled=noadd chain=output connection-state=established action=acceptcomment="accept \established packets" disabled=noadd chain=virus protocol=tcp dst-port=135-139 action=drop comment="" \ disabled=noadd chain=virus protocol=tcp dst-port=82 action=drop \comment="Sky.Y@mm" disabled=noadd chain=virus protocol=tcp dst-port=113 action=drop \comment="W32.Korgo.A/B/C/D/E/F-1" disabled=noadd chain=virus protocol=tcp dst-port=2041 action=drop \ comment="W33.Korgo.A/B/C/D/E/F-2" disabled=noadd chain=virus protocol=tcp dst-port=3067 action=drop \ comment="W32.Korgo.A/B/C/D/E/F-3" disabled=noadd chain=virus protocol=tcp dst-port=6667 action=drop \ comment="W32.Korgo.A/B/C/D/E/F-4" disabled=noadd chain=virus protocol=tcp dst-port=445 action=drop \ comment="W32.Korgo.A/B/C/D/E/F-5" disabled=noadd chain=virus protocol=tcp dst-port=1000-1001 action=drop \ comment="Backdoor.Nibu.B-1" disabled=noadd chain=virus protocol=tcp dst-port=2283 action=drop \ comment="Backdoor.Nibu.B-2" disabled=noadd chain=virus protocol=tcp dst-port=10000 action=drop \ comment="Backdoor.Nibu.E/G/H" disabled=noadd chain=virus protocol=tcp dst-port=3422 action=drop \ comment="Backdoor.IRC.Aladinz.R-1" disabled=noadd chain=virus protocol=tcp dst-port=43958 action=drop \ comment="Backdoor.IRC.Aladinz.R-2" disabled=noadd chain=virus protocol=tcp dst-port=5554 action=drop \ comment="W32.Dabber.A/B-1" disabled=noadd chain=virus protocol=tcp dst-port=8967 action=drop \ comment="W32.Dabber.A/B-2" disabled=noadd chain=virus protocol=tcp dst-port=6789 action=drop \ comment="Sky.S/T/U@mm" disabled=noadd chain=virus protocol=tcp dst-port=8787 action=drop \ comment="Back.Orifice.2000.Trojan-1" disabled=noadd chain=virus protocol=tcp dst-port=8879 action=drop \ comment="Back.Orifice.2000.Trojan-2" disabled=noadd chain=virus protocol=tcp dst-port=31666 action=drop \ comment="Back.Orifice.2000.Trojan-3" disabled=noadd chain=virus protocol=tcp dst-port=31337-31338 action=drop \ comment="Back.Orifice.2000.Trojan-4" disabled=noadd chain=virus protocol=tcp dst-port=54320-54321 action=drop \ comment="Back.Orifice.2000.Trojan-5" disabled=noadd chain=virus protocol=tcp dst-port=12345-12346 action=drop \ comment="Bus.Trojan-1" disabled=noadd chain=virus protocol=tcp dst-port=20034 action=drop \ comment="Bus.Trojan-2" disabled=noadd chain=virus protocol=tcp dst-port=21554 action=drop \ comment="GirlFriend.Trojan-1" disabled=noadd chain=virus protocol=tcp dst-port=41 action=drop \ comment="DeepThroat.Trojan-1" disabled=noadd chain=virus protocol=tcp dst-port=3150 action=drop \add chain=virus protocol=tcp dst-port=999 action=drop \ comment="DeepThroat.Trojan-3" disabled=noadd chain=virus protocol=tcp dst-port=6670 action=drop \ comment="DeepThroat.Trojan-4" disabled=noadd chain=virus protocol=tcp dst-port=6771 action=drop \ comment="DeepThroat.Trojan-5" disabled=noadd chain=virus protocol=tcp dst-port=60000 action=drop \ comment="DeepThroat.Trojan-6" disabled=noadd chain=virus protocol=tcp dst-port=2140 action=drop \ comment="DeepThroat.Trojan-7" disabled=noadd chain=virus protocol=tcp dst-port=10067 action=drop \ comment="Portal.of.Doom.Trojan-1" disabled=noadd chain=virus protocol=tcp dst-port=10167 action=drop \ comment="Portal.of.Doom.Trojan-2" disabled=noadd chain=virus protocol=tcp dst-port=3700 action=drop \ comment="Portal.of.Doom.Trojan-3" disabled=noadd chain=virus protocol=tcp dst-port=9872-9875 action=drop \ comment="Portal.of.Doom.Trojan-4" disabled=noadd chain=virus protocol=tcp dst-port=6883 action=drop \ comment="Delta.Source.Trojan-1" disabled=noadd chain=virus protocol=tcp dst-port=26274 action=drop \ comment="Delta.Source.Trojan-2" disabled=noadd chain=virus protocol=tcp dst-port=4444 action=drop \ comment="Delta.Source.Trojan-3" disabled=noadd chain=virus protocol=tcp dst-port=47262 action=drop \ comment="Delta.Source.Trojan-4" disabled=noadd chain=virus protocol=tcp dst-port=3791 action=drop \ comment="Eclypse.Trojan-1" disabled=noadd chain=virus protocol=tcp dst-port=3801 action=drop \ comment="Eclypse.Trojan-2" disabled=noadd chain=virus protocol=tcp dst-port=65390 action=drop \ comment="Eclypse.Trojan-3" disabled=noadd chain=virus protocol=tcp dst-port=5880-5882 action=drop \ comment="Y3K.RAT.Trojan-1" disabled=noadd chain=virus protocol=tcp dst-port=5888-5889 action=drop \ comment="Y3K.RAT.Trojan-2" disabled=noadd chain=virus protocol=tcp dst-port=30100-30103 action=drop \ comment="NetSphere.Trojan-1" disabled=noadd chain=virus protocol=tcp dst-port=30133 action=drop \ comment="NetSphere.Trojan-2" disabled=noadd chain=virus protocol=tcp dst-port=7300-7301 action=drop \ comment="NetMonitor.Trojan-1" disabled=noadd chain=virus protocol=tcp dst-port=7306-7308 action=drop \add chain=virus protocol=tcp dst-port=79 action=drop \comment="FireHotcker.Trojan-1" disabled=noadd chain=virus protocol=tcp dst-port=5031 action=drop \comment="FireHotcker.Trojan-2" disabled=noadd chain=virus protocol=tcp dst-port=5321 action=drop \comment="FireHotcker.Trojan-3" disabled=noadd chain=virus protocol=tcp dst-port=6400 action=drop \comment="TheThing.Trojan-1" disabled=noadd chain=virus protocol=tcp dst-port=1047 action=drop \comment="GateCrasher.Trojan-1" disabled=noadd chain=virus protocol=tcp dst-port=6969-6970 action=drop \ comment="GateCrasher.Trojan-2" disabled=noadd chain=virus protocol=tcp dst-port=2774 action=dropcomment="SubSeven-1" \disabled=noadd chain=virus protocol=tcp dst-port=27374 action=dropcomment="SubSeven-2" \disabled=noadd chain=virus protocol=tcp dst-port=1243 action=dropcomment="SubSeven-3" \disabled=noadd chain=virus protocol=tcp dst-port=1234 action=dropcomment="SubSeven-4" \disabled=noadd chain=virus protocol=tcp dst-port=6711-6713 action=drop \ comment="SubSeven-5" disabled=noadd chain=virus protocol=tcp dst-port=16959 action=dropcomment="SubSeven-7" \disabled=noadd chain=virus protocol=tcp dst-port=11000 action=drop \comment="Senna.Spy.Trojan-1 洛奇" disabled=noadd chain=virus protocol=tcp dst-port=25685-25686 action=drop \ comment="Moonpie.Trojan-1" disabled=noadd chain=virus protocol=tcp dst-port=25982 action=drop \comment="Moonpie.Trojan-2" disabled=noadd chain=virus protocol=tcp dst-port=1024-1030 action=drop \ comment="NetSpy.Trojan-1" disabled=noadd chain=virus protocol=tcp dst-port=1033 action=drop \comment="NetSpy.Trojan-2" disabled=noadd chain=virus protocol=tcp dst-port=31337-31339 action=drop \ comment="NetSpy.Trojan-3" disabled=noadd chain=virus protocol=tcp dst-port=8102 action=drop comment="Trojan" \disabled=noadd chain=virus protocol=tcp dst-port=7306 action=drop \ comment="Netspy3.0Trojan" disabled=noadd chain=virus protocol=tcp dst-port=8011 action=drop comment="WAY.Trojan" \disabled=noadd chain=virus protocol=tcp dst-port=7626 action=drop comment="Trojan.BingHe" \disabled=noadd chain=virus protocol=tcp dst-port=19191 action=drop \ comment="Trojan.NianSeHoYian" disabled=noadd chain=virus protocol=tcp dst-port=23444-23445 action=drop \ comment="NetBull.Trojan" disabled=noadd chain=virus protocol=tcp dst-port=2583 action=drop \ comment="WinCrash.Trojan-1" disabled=noadd chain=virus protocol=tcp dst-port=3024 action=drop \ comment="WinCrash.Trojan-2" disabled=noadd chain=virus protocol=tcp dst-port=4092 action=drop \ comment="WinCrash.Trojan-3" disabled=noadd chain=virus protocol=tcp dst-port=5714 action=drop \ comment="WinCrash.Trojan-4" disabled=noadd chain=virus protocol=tcp dst-port=1010-1012 action=drop \ comment="Doly1.0/1.35/1.5trojan-1" disabled=noadd chain=virus protocol=tcp dst-port=1015 action=drop \ comment="Doly1.0/1.35/1.5trojan-2" disabled=noadd chain=virus protocol=tcp dst-port=1999 action=drop \ comment="TransScout.Trojan-1 " disabled=noadd chain=virus protocol=tcp dst-port=9878 action=drop \ comment="TransScout.Trojan-2" disabled=noadd chain=virus protocol=tcp dst-port=2773 action=drop \ comment="Backdoor.YAI..Trojan-1" disabled=noadd chain=virus protocol=tcp dst-port=7215 action=drop \ comment="Backdoor.YAI.Trojan-2" disabled=noadd chain=virus protocol=tcp dst-port=54283 action=drop \ comment="Backdoor.YAI.Trojan-3" disabled=noadd chain=virus protocol=tcp dst-port=1003 action=drop \ comment="BackDoorTrojan-1" disabled=noadd chain=virus protocol=tcp dst-port=5598 action=drop \ comment="BackDoorTrojan-2" disabled=noadd chain=virus protocol=tcp dst-port=5698 action=drop \ comment="BackDoorTrojan-3" disabled=noadd chain=virus protocol=tcp dst-port=2716 action=drop \ comment="PrayerTrojan-1" disabled=noadd chain=virus protocol=tcp dst-port=21544 action=drop \comment="SchwindlerTrojan-1" disabled=noadd chain=virus protocol=tcp dst-port=31554 action=drop \ comment="SchwindlerTrojan-2" disabled=noadd chain=virus protocol=tcp dst-port=18753 action=drop \ comment="Shaft.DDoS.Trojan-1" disabled=noadd chain=virus protocol=tcp dst-port=20432 action=drop \ comment="Shaft.DDoS.Trojan-2" disabled=noadd chain=virus protocol=tcp dst-port=65000 action=drop \ comment="Devil.DDoS.Trojan" disabled=noadd chain=virus protocol=tcp dst-port=11831 action=drop \ comment="LatinusTrojan-1" disabled=noadd chain=virus protocol=tcp dst-port=29559 action=drop \ comment="LatinusTrojan-2" disabled=noadd chain=virus protocol=tcp dst-port=1784 action=drop \ comment="Snid.X2Trojan-1" disabled=noadd chain=virus protocol=tcp dst-port=3586 action=drop \ comment="Snid.X2Trojan-2" disabled=noadd chain=virus protocol=tcp dst-port=7609 action=drop \ comment="Snid.X2Trojan-3" disabled=noadd chain=virus protocol=tcp dst-port=12348-12349 action=drop \ comment="BionetTrojan-1" disabled=noadd chain=virus protocol=tcp dst-port=12478 action=drop \ comment="BionetTrojan-2" disabled=noadd chain=virus protocol=tcp dst-port=57922 action=drop \ comment="BionetTrojan-3" disabled=noadd chain=virus protocol=tcp dst-port=3127-3198 action=drop \ comment="Worm.Novarg.a.Mydoom.a.-1" disabled=noadd chain=virus protocol=tcp dst-port=6777 action=drop \ comment="Worm.BBeagle.a.Bagle.a." disabled=noadd chain=virus protocol=tcp dst-port=8866 action=drop \ comment="Worm.BBeagle.b" disabled=noadd chain=virus protocol=tcp dst-port=2745 action=drop \ comment="Worm.BBeagle.c-g/j-l" disabled=noadd chain=virus protocol=tcp dst-port=2556 action=drop \ comment="Worm.BBeagle.p/q/r/n" disabled=noadd chain=virus protocol=tcp dst-port=20742 action=drop \ comment="Worm.BBEagle.m-2" disabled=noadd chain=virus protocol=tcp dst-port=4751 action=drop \ comment="Worm.BBeagle.s/t/u/v" disabled=noadd chain=virus protocol=tcp dst-port=2535 action=drop \ comment="Worm.BBeagle.aa/ab/w/x-z-2" disabled=noadd chain=virus protocol=tcp dst-port=5238 action=drop \ comment="Worm.LovGate.r.RpcExploit" disabled=noadd chain=virus protocol=tcp dst-port=1068 action=dropcomment="Worm.Sasser.a" \disabled=noadd chain=virus protocol=tcp dst-port=5554 action=drop \comment="Worm.Sasser.b/c/f" disabled=noadd chain=virus protocol=tcp dst-port=9996 action=drop \comment="Worm.Sasser.b/c/f" disabled=noadd chain=virus protocol=tcp dst-port=9995 action=dropcomment="Worm.Sasser.d" \disabled=noadd chain=virus protocol=tcp dst-port=10168 action=drop \comment="Worm.Lovgate.a/b/c/d" disabled=noadd chain=virus protocol=tcp dst-port=20808 action=drop \comment="Worm.Lovgate.v.QQ" disabled=noadd chain=virus protocol=tcp dst-port=1092 action=drop \comment="Worm.Lovgate.f/g" disabled=noadd chain=virus protocol=tcp dst-port=20168 action=drop \comment="Worm.Lovgate.f/g" disabled=noadd chain=virus protocol=tcp dst-port=593 action=drop comment="" disabled=noadd chain=virus protocol=tcp dst-port=1214 action=drop comment="" disabled=noadd chain=virus protocol=tcp dst-port=1363-1364 action=drop \ comment="ndm.requester" disabled=noadd chain=virus protocol=tcp dst-port=1368 action=dropcomment="screen.cast" \disabled=noadd chain=virus protocol=tcp dst-port=1373 action=dropcomment="hromgrafx" \disabled=noadd chain=virus protocol=tcp dst-port=1377 action=dropcomment="cichlid" \disabled=noadd chain=virus protocol=tcp dst-port=3410 action=drop \comment="Backdoor.OptixPro" disabled=noadd chain=virus protocol=udp dst-port=135-139 action=drop comment="" \ disabled=noadd chain=virus protocol=udp dst-port=8787 action=drop \comment="Back.Orifice.2000.Trojan-6" disabled=noadd chain=virus protocol=udp dst-port=8879 action=drop \comment="Back.Orifice.2000.Trojan-7" disabled=noadd chain=virus protocol=udp dst-port=31666 action=drop \comment="Back.Orifice.2000.Trojan-8" disabled=noadd chain=virus protocol=udp dst-port=31337-31338 action=drop \ comment="Back.Orifice.2000.Trojan-9" disabled=noadd chain=virus protocol=udp dst-port=54320-54321 action=drop \ comment="Back.Orifice.2000.Trojan-10" disabled=noadd chain=virus protocol=udp dst-port=12345-12346 action=drop \ comment="Bus.Trojan-3" disabled=noadd chain=virus protocol=udp dst-port=20034 action=drop \ comment="Bus.Trojan-4" disabled=noadd chain=virus protocol=udp dst-port=21554 action=drop \ comment="GirlFriend.Trojan-2" disabled=noadd chain=virus protocol=udp dst-port=41 action=drop \ comment="DeepThroat.Trojan-8" disabled=noadd chain=virus protocol=udp dst-port=3150 action=drop \ comment="DeepThroat.Trojan-9" disabled=noadd chain=virus protocol=udp dst-port=999 action=drop \ comment="DeepThroat.Trojan-10" disabled=noadd chain=virus protocol=udp dst-port=6670 action=drop \ comment="DeepThroat.Trojan-11" disabled=noadd chain=virus protocol=udp dst-port=6771 action=drop \ comment="DeepThroat.Trojan-12" disabled=noadd chain=virus protocol=udp dst-port=60000 action=drop \ comment="DeepThroat.Trojan-13" disabled=noadd chain=virus protocol=udp dst-port=10067 action=drop \ comment="Portal.of.Doom.Trojan-5" disabled=noadd chain=virus protocol=udp dst-port=10167 action=drop \ comment="Portal.of.Doom.Trojan-6" disabled=noadd chain=virus protocol=udp dst-port=3700 action=drop \ comment="Portal.of.Doom.Trojan-7" disabled=noadd chain=virus protocol=udp dst-port=9872-9875 action=drop \ comment="Portal.of.Doom.Trojan-8" disabled=noadd chain=virus protocol=udp dst-port=6883 action=drop \ comment="Delta.Source.Trojan-5" disabled=noadd chain=virus protocol=udp dst-port=26274 action=drop \ comment="Delta.Source.Trojan-6" disabled=noadd chain=virus protocol=udp dst-port=44444 action=drop \ comment="Delta.Source.Trojan-7" disabled=noadd chain=virus protocol=udp dst-port=47262 action=drop \ comment="Delta.Source.Trojan-8" disabled=noadd chain=virus protocol=udp dst-port=3791 action=drop \ comment="Eclypse.Trojan-1" disabled=noadd chain=virus protocol=udp dst-port=3801 action=drop \ comment="Eclypse.Trojan-2" disabled=noadd chain=virus protocol=udp dst-port=5880-5882 action=drop \ comment="Eclypse.Trojan-3" disabled=noadd chain=virus protocol=udp dst-port=5888-5889 action=drop \ comment="Eclypse.Trojan-4" disabled=noadd chain=virus protocol=udp dst-port=34555 action=drop \comment="Trin00.DDoS.Trojan-1" disabled=noadd chain=virus protocol=udp dst-port=35555 action=drop \comment="Trin00.DDoS.Trojan-2" disabled=noadd chain=virus protocol=udp dst-port=31338 action=drop \comment="NetSpy.DK.Trojan-1" disabled=noadd chain=virus protocol=udp dst-port=69 action=drop \comment="Worm.MsBlaster-2" disabled=noadd chain=virus protocol=udp dst-port=123 action=dropcomment="Worm.Sobig.f-1" \disabled=noadd chain=virus protocol=udp dst-port=995-998 action=drop \ comment="Worm.Sobig.f-2" disabled=no(责任编辑:admin)[文档可能无法思考全面,请浏览后下载,另外祝您生活愉快,工作顺利,万事如意!]。

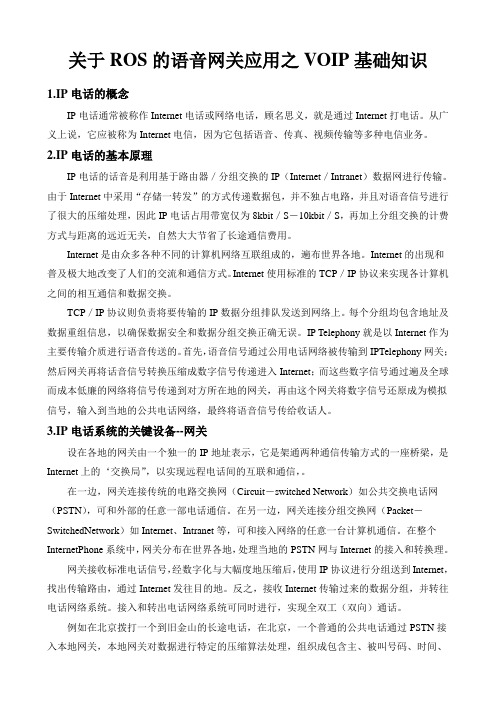

关于ROS的语音网关应用之VOIP基础知识1.IP电话的概念IP电话通常被称作Internet电话或网络电话,顾名思义,就是通过Internet打电话。

从广义上说,它应被称为Internet电信,因为它包括语音、传真、视频传输等多种电信业务。

2.IP电话的基本原理IP电话的话音是利用基于路由器/分组交换的IP(Internet/Intranet)数据网进行传输。

由于Internet中采用“存储一转发”的方式传递数据包,并不独占电路,并且对语音信号进行了很大的压缩处理,因此IP电话占用带宽仅为8kbit/S-10kbit/S,再加上分组交换的计费方式与距离的远近无关,自然大大节省了长途通信费用。

Internet是由众多各种不同的计算机网络互联组成的,遍布世界各地。

Internet的出现和普及极大地改变了人们的交流和通信方式。

Internet使用标准的TCP/IP协议来实现各计算机之间的相互通信和数据交换。

TCP/IP协议则负责将要传输的IP数据分组排队发送到网络上。

每个分组均包含地址及数据重组信息,以确保数据安全和数据分组交换正确无误。

IP Telephony就是以Internet作为主要传输介质进行语音传送的。

首先,语音信号通过公用电话网络被传输到IPTelephony网关;然后网关再将话音信号转换压缩成数字信号传递进入Internet;而这些数字信号通过遍及全球而成本低廉的网络将信号传递到对方所在地的网关,再由这个网关将数字信号还原成为模拟信号,输入到当地的公共电话网络,最终将语音信号传给收话人。

3.IP电话系统的关键设备--网关设在各地的网关由一个独一的IP地址表示,它是架通两种通信传输方式的一座桥梁,是Internet上的‘交换局”,以实现远程电话间的互联和通信,。

在一边,网关连接传统的电路交换网(Circuit-switched Network)如公共交换电话网(PSTN),可和外部的任意一部电话通信。

基于Router OS虚拟二层透明网桥的实现金洪波【摘要】本文针对当前电路租用保护存在的问题和第二路由备份的要求,分析当前第二路由保护实现的方法及存在问题,阐述EOIP方案二层透明传输的突出优点.探讨Router OS二层隧道技术原理及数据打包传输及解包还原数据的过程.通过创建隧道及配置相关的参数实现远程的二层透明传输,对通道进行安全加密,进一步提升二层透明网桥中传输的数据安全.【期刊名称】《电子世界》【年(卷),期】2018(000)004【总页数】3页(P42-44)【关键词】Router OS;EOIP;网桥【作者】金洪波【作者单位】中移铁通有限公司广西分公司【正文语种】中文1 电路租用的常见问题随着电路租用业务的发展,各企业、单位、公司的远程重要业务一般都开通了电路租用,但随之而来的各种问题困扰着维护人员。

如:电路的异常中断,虽然目前重要的电路都有传输环保护,但在实际的组网中,还是遇到一些实际的问题。

如环保护往往更多是单节点二路由线路的保护,还是存在节点的安全隐患风险,即网络的安全可靠离用户的期望还存在一定的距离。

在实际的应用中,部分用户期望实现居于完全独立于传输系统构建的虚拟电路。

一种既保证了安全又兼容高性价比的链路备份方式就被越来越多的客户提上了网络接入的新日程。

其备份链路的主要需求总结为:高性价比、网络架构不变、安全。

2 解决办法目前比较比较常见的办法是采用居于互联网的IPSEC VPN、PPTP VPN、L2TP VPN技术。

这些方法都可实现,但都存在一个比较大的缺陷是只能是实现三层网络的互联。

由于电路租用用户大多数情况都是点对点互联,更多的是期望点对点的二层透明的网络传输,和目前的主用电路租用通道完全一致。

EoIP(Ethernet Over IP)本质就是在IP网上桥接两个以太网,使两个网络内的设备可以像在同一个局域网内一样互相访问,类似于通过IP网络建立一条隧道两端各连接一个以太局域网,所以也可称为EoIP隧道。

ros fluorescence method -回复ROS荧光方法是一种用于检测细胞中活性氧物种(ROS)水平的常用方法。

ROS是由代谢过程中产生的一类高度反应性氧化物质,包括超氧阴离子(O2- )、过氧化氢(H2O2)、羟基自由基(OH·)等。

虽然ROS在细胞正常生理过程中具有重要作用,但过量的ROS会导致氧化应激,损害细胞膜、蛋白质、核酸等生物大分子结构,从而引发炎症、衰老和许多疾病。

ROS的浓度与细胞中的活性氧物种产生和清除的平衡相关。

因此,对ROS 水平进行准确、灵敏的检测对于研究细胞氧化应激过程的调控机制以及相关疾病的防治具有重要意义。

而ROS荧光方法正是一种常用于检测细胞中ROS浓度的方法。

ROS荧光方法的基本原理是通过荧光探针与ROS反应,产生荧光信号,进而测定ROS的浓度。

根据检测的荧光探针不同,ROS荧光方法可以分为直接法和间接法两种。

直接法是指通过荧光染料与ROS直接反应产生荧光信号。

例如,DCFH-DA (2',7'-二氯二氟荧光素醋酯)是一种常用的直接法荧光染料。

DCFH-DA 本身是一种非荧光化合物,在细胞内被酯酶水解成DCFH(2',7'-二氯荧光素)后,DCFH与ROS反应生成强荧光产物DCF。

荧光信号的强度与ROS 的浓度呈正相关关系。

通过荧光显微镜或荧光板读数仪可以测定荧光信号的强度,进而计算出ROS的浓度。

间接法是指通过荧光染料与ROS产生的反应产生荧光信号。

例如,DHE (二羟乙基-2'-环氧-5'-羟基活性言)是一种常用的间接法荧光染料。

DHE 可以与超氧阴离子(O2-)反应生成具有强荧光的2'-羟基乙基-2,7'-二羟基荧光素。

荧光信号的强度与超氧阴离子浓度呈正相关关系。

类似地,DCFDA、HE、HPF等也是一些常用的间接法荧光染料。

在使用ROS荧光方法进行检测时,需要注意一些实验操作的细节。

Manual:Interface/EoIP

< Manual:Interface

Applies to RouterOS:2.9, v3, v4+

Ethernet over IP (EoIP) Tunneling is a MikroTik RouterOS protocol that creates an Ethernet tunnel between two routers on top of an IP connection. The EoIP tunnel may run

over IPIP tunnel, PPTP tunne or any other connection capable of transporting IP.

When the bridging function of the router is enabled, all Ethernet traffic (all Ethernet protocols) will be bridged just as if there where a physical Ethernet interface and cable between the two routers (with bridging enabled). This protocol makes multiple network schemes possible.

Network setups with EoIP interfaces:

▪Possibility to bridge LANs over the Internet

▪Possibility to bridge LANs over encrypted tunnels

▪Possibility to bridge LANs over 802.11b 'ad-hoc' wireless networks

The EoIP protocol encapsulates Ethernet frames in GRE (IP protocol number 47) packets (just like PPTP) and sends them to the remote side of the EoIP tunnel.

tunnel-id is method of identifying tunnel. It must be unique for each EoIP tunnel.

mtu should be set to 1500 to eliminate packet refragmentation inside the tunnel (that allows transparent bridging of Ethernet-like networks, so that it would be possible to transport

full-sized Ethernet frame over the tunnel).

When bridging EoIP tunnels, it is highly recommended to set unique MAC addresses for each tunnel for the bridge algorithms to work correctly. For EoIP interfaces you can use MAC addresses that are in the range from00:00:5E:80:00:00 - 00:00:5E:FF:FF:FF , which IANA has reserved for such cases. Alternatively, you can set the second bit of the first byte to mark the address as locally administered address, assigned by network administrator, and use any MAC address, you just need to ensure they are unique between the hosts connected to one bridge.

Note: EoIP tunnel adds at least 42 byte overhead (8byte GRE + 14 byte Ethernet + 20 byte

IP)

Let us assume we want to bridge two networks: 'Office LAN' and 'Remote LAN'. By using EoIP setup can be made so that Office and Remote LANs are in the same Layer2 broadcast domain. Consider following setup:

As you know wireless station cannot be bridged, to overcome this limitation (not involving WDS) we will create EoIP tunnel over the wireless link and bridge it with interfaces connected to local networks.

We will not cower wireless configuration in this example, lets assume that wireless link is already established

At first we create EoIP tunnel on our gateway ...

... and on Remote router

Next step is to bridge local interfaces with EoIP tunnel On Our GW ...

... and Remote router:

Now both sites are in the same Layer2 broadcast domain. You can set up IP addresses from the same network on both sites.。