高级加密标准

- 格式:ppt

- 大小:197.00 KB

- 文档页数:20

AES加密算法原理AES加密算法原理AES是作为DES的替代标准出现的,全称Advanced Encryption Standard,即:高级加密标准。

AES加密算法,经历了公开的选拔,最终2000年,由比利时密码学家Joan Daemen和Vincent Rijmen设计的Rijndael算法被选中,成为了AES标准。

AES明文分组长度为128位,即16个字节,密钥长度可以为16个字节、24个字节、或32个字节,即128位密钥、192位密钥、或256位密钥。

总体结构AES中没有使用Feistel网络,其结构称为SPN结构。

和DES相同,AES也由多个轮组成,其中每个轮分为SubBytes、ShiftRows、MixColumns、AddRoundKey 4个步骤,即:字节代替、行移位、列混淆和轮密钥加。

根据密钥长度不同,所需轮数也不同,128位、192位、256位密钥,分别需要10轮、12轮和14轮。

第1轮之前有一次AddRoundKey,即轮密钥加,可以视为第0轮;之后1至N-1轮,执行SubBytes、ShiftRows、MixColumns、AddRoundKey;最后一轮仅包括:SubBytes、MixColumns、AddRoundKey。

AES总体结构示意图:加密整体流程加密的代码实现:func encryptBlockGo(xk []uint32, dst, src []byte) {var s0, s1, s2, s3, t0, t1, t2, t3 uint32--按4x4矩阵排列s0 = uint32(src[0])24 | uint32(src[1])16 | uint32(src[2])8 | uint32(src[3])s1 = uint32(src[4])24 | uint32(src[5])16 | uint32(src[6])8 | uint32(src[7])s2 = uint32(src[8])24 | uint32(src[9])16 | uint32(src[10])8 | uint32(src[11])s3 = uint32(src[12])24 | uint32(src[13])16 | uint32(src[14])8 | uint32(src[15])-- 第1次轮密钥加s0 ^= xk[0]s1 ^= xk[1]s2 ^= xk[2]s3 ^= xk[3]--nr为中间重复轮数--例如128位密钥,44字子密钥,此处为9轮---2位去除开头和结尾轮nr := len(xk)-4 - 2--4表示已使用了4个字子密钥for r := 0; r nr; r++ {--此处代码包括字节代替、行移位、列混淆、轮密钥加t0 = xk[k+0] ^ te0[uint8(s024)] ^ te1[uint8(s116)] ^ te2[uint8(s28)] ^ te3[uint8(s3)]t1 = xk[k+1] ^ te0[uint8(s124)] ^ te1[uint8(s216)] ^ te2[uint8(s38)] ^ te3[uint8(s0)]t2 = xk[k+2] ^ te0[uint8(s224)] ^ te1[uint8(s316)] ^ te2[uint8(s08)] ^ te3[uint8(s1)]t3 = xk[k+3] ^ te0[uint8(s324)] ^ te1[uint8(s016)] ^ te2[uint8(s18)] ^ te3[uint8(s2)]s0, s1, s2, s3 = t0, t1, t2, t3--最后一轮仅包括字节代替、行移位、轮密钥加--此处为字节代替和行移位s0 = uint32(sbox0[t024])24 | uint32(sbox0[t1160xff])16 | uint32(sbox0[t280xff])8 | uint32(sbox0[t30xff])s1 = uint32(sbox0[t124])24 | uint32(sbox0[t2160xff])16 | uint32(sbox0[t380xff])8 | uint32(sbox0[t00xff])s2 = uint32(sbox0[t224])24 | uint32(sbox0[t3160xff])16 | uint32(sbox0[t080xff])8 | uint32(sbox0[t10xff])s3 = uint32(sbox0[t324])24 | uint32(sbox0[t0160xff])16 | uint32(sbox0[t180xff])8 | uint32(sbox0[t20xff])--轮密钥加s0 ^= xk[k+0]s1 ^= xk[k+1]s2 ^= xk[k+2]s3 ^= xk[k+3]dst[0], dst[1], dst[2], dst[3] = byte(s024), byte(s016), byte(s08), byte(s0)dst[4], dst[5], dst[6], dst[7] = byte(s124), byte(s116), byte(s18), byte(s1)dst[8], dst[9], dst[10], dst[11] = byte(s224), byte(s216), byte(s28), byte(s2)dst[12], dst[13], dst[14], dst[15] = byte(s324), byte(s316), byte(s38), byte(s3)密钥扩展Nk表示初始密钥的字数,一个字为4个字节,以16字节初始密钥为例,初始密钥共计4个字。

加密文件和解密方法加密和解密是信息安全领域的重要概念,用于保护敏感信息的安全性。

本文将介绍几种常见的文件加密和解密方法,并简要说明它们的原理和适用情景。

一、对称加密算法对称加密算法使用相同的密钥对文件进行加密和解密。

常见的对称加密算法有DES、AES和3DES等。

DES(Data Encryption Standard)是一种采用对称密钥加密的块加密算法,密钥长度为64位。

由于DES的密钥长度较短,因此安全性相对较低,现已不推荐使用。

AES(Advanced Encryption Standard)是一种高级加密标准,是目前使用范围最广泛的对称加密算法。

AES可以采用128位、192位或256位密钥长度,具有较高的安全性和较快的加密速度。

3DES(Triple Data Encryption Standard)是DES的增强版,使用3个不同的密钥对数据进行3次加密和3次解密。

由于强化了密钥长度,3DES的安全性较DES有所提高。

对称加密算法的优点是加密和解密速度快,适用于大文件的加密和解密。

但由于密钥的传输和管理问题,对称加密算法在网络传输中存在安全隐患。

二、非对称加密算法非对称加密算法使用不同的密钥对文件进行加密和解密。

常见的非对称加密算法有RSA和DSA等。

RSA(Rivest-Shamir-Adleman)是一种基于大数因子分解的非对称加密算法,其加密和解密过程使用不同的密钥对。

RSA算法的安全性基于大数分解的难题,其密钥长度可选1024位、2048位或4096位。

DSA(Digital Signature Algorithm)是一种基于离散对数问题的非对称加密算法,主要用于数字签名和认证。

DSA算法的安全性基于DL(离散对数问题)的难题,密钥长度通常为1024位或2048位。

非对称加密算法的优点是密钥传输安全,并且可以实现数字签名等功能。

但由于计算复杂度较高,非对称加密算法处理大文件时速度较慢。

aes-gcm的国际标准

AES-GCM是一种加密算法,它结合了高级加密标准(AES)和Galois/计数模式(GCM)。

该算法在国际上被广泛使用,并且已经成为一种国际标准。

AES-GCM提供了对称密钥加密和认证的功能,它能够提供高效的数据加密和完整性保护。

该算法在许多安全通信协议和应用中被使用,例如TLS(传输层安全协议)和IPsec(网络层安全协议)。

国际上的标准化组织,如美国国家标准与技术研究院(NIST)和国际标准化组织(ISO),都已经将AES-GCM纳入其标准中。

因此,AES-GCM可以被认为是一种国际标准的加密算法。

AES256位加密⽬录1. 算法简介2. 算法流程2.1 扩展密钥2.2 轮密钥加2.3 字节代替2.4 ⾏位移2.5 列混淆3. 总结附录A 运算⽰例1.算法简介⾼级加密标准(英语:Advanced Encryption Standard,缩写:AES),在密码学中⼜称Rijndael加密法,是美国联邦政府采⽤的⼀种区块加密标准。

这个标准⽤来替代原先的DES,已经被多⽅分析且⼴为全世界所使⽤。

经过五年的甄选流程,⾼级加密标准由美国国家标准与技术研究院(NIST)于2001年11⽉26⽇发布于FIPS PUB 197,并在2002年5⽉26⽇成为有效的标准。

2006年,⾼级加密标准已然成为对称密钥加密中最流⾏的算法之⼀。

AES算法属于对称加密算法,是⼀个分组密码。

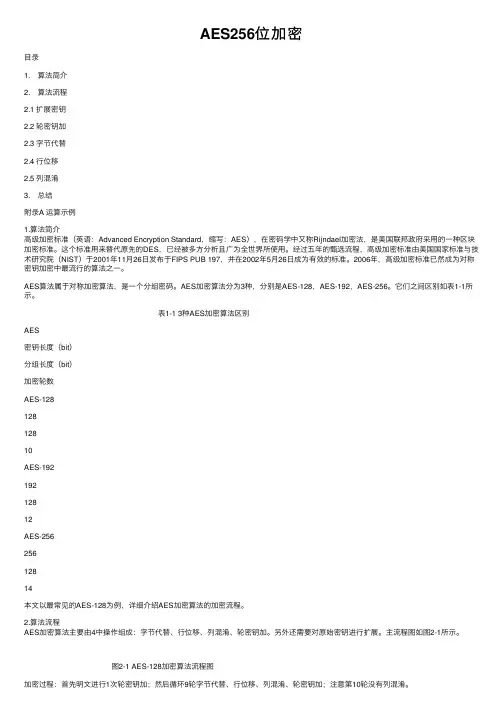

AES加密算法分为3种,分别是AES-128,AES-192,AES-256。

它们之间区别如表1-1所⽰。

表1-1 3种AES加密算法区别AES密钥长度(bit)分组长度(bit)加密轮数AES-12812812810AES-19219212812AES-25625612814本⽂以最常见的AES-128为例,详细介绍AES加密算法的加密流程。

2.算法流程AES加密算法主要由4中操作组成:字节代替、⾏位移、列混淆、轮密钥加。

另外还需要对原始密钥进⾏扩展。

主流程图如图2-1所⽰。

图2-1 AES-128加密算法流程图加密过程:⾸先明⽂进⾏1次轮密钥加;然后循环9轮字节代替、⾏位移、列混淆、轮密钥加;注意第10轮没有列混淆。

解密过程:解密过程与加密过程相反,这也是对称加密算法的特点。

⾸先密⽂进⾏1次轮密钥加;然后循环9轮逆向⾏位移、逆向字节代替、轮密钥加、逆向列混淆;注意第10轮没有逆向列混淆。

接下来对每⼀个流程进⾏详细介绍。

2.1 扩展密钥⾸先对16字节的原始密钥进⾏扩展,扩展密钥原理图如图2-2所⽰。

图2-2 扩展密钥原理图⾸先需要将16字节原始密钥按列转换成4个32bit的字,即W[0],W[1],W[2],W[3]。

本文由我司收集整编,推荐下载,如有疑问,请与我司联系iOS 开发——AES 加密(128 CBC/ECB NoPadding/PKCS7Padding)2015/01/25 2557 项目开发过程中,经常会使用各种加密手段来保证数据的安全性,常见的有MD5,DES,AES 等等。

摘取百度百科AES 词条的简介:AES 即高级加密标准(英语:Advanced Encryption Standard,缩写:AES),在密码学中又称Rijndael 加密法,是美国联邦政府采用的一种区块加密标准。

这个标准用来替代原先的DES,已经被多方分析且广为全世界所使用。

经过五年的甄选流程,高级加密标准由美国国家标准与技术研究院(NIST)于2001 年11 月26 日发布于FIPSPUB 197,并在2002 年5 月26 日成为有效的标准。

2006 年,高级加密标准已然成为对称密钥加密中最流行的算法之一。

以上可见AES 作为一项加密技术使用是很普遍的,博主之前的一个项目跟后台交换数据时就需要使用到AES 128 ECB NoPadding 加密,但是苦于网上的关于AES的博客内容大同小异,基本都是AES 128 CBC NoPadding 加密,因此纠结了很久。

从网上下载下来的AES 128 CBC NoPadding 加密方法针对后台数据的加密解密失灵时不灵(后台是ECB 模式)。

后来自己鼓捣了很长时间总算是弄出来了,网上档下来的方法可以使用,不过需要修改部分代码,让我们先看看网上比较多的AES 128 CBC NoPadding 的方法(方法来自博客:cnblogs/wanyakun/p/3403352.html)。

首先,.h 文件:#import Foundation/Foundation.h @interface AESEnrypt : NSObject+ (NSString*) AES128Encrypt:(NSString *)plainText;+ (NSString*) AES128Decrypt:(NSString *)encryptText;@end 然后是.m 文件:#import “AESEncrypt.h”#import CommonCrypto/CommonCryptor.h #import “GTMBase64.h”#define gkey @”16位长度的字符串”//自行修改#define gIv @”16位长度的字符串”//自行修改@implementation AESEncrypt+(NSString *)AES128Encrypt:(NSString *)plainText{ char keyPtr[kCCKeySizeAES128+1]; memset(keyPtr, 0, sizeof(keyPtr)); [gkey getCString:keyPtr maxLength:sizeof(keyPtr) encoding:NSUTF8StringEncoding]; char ivPtr[kCCBlockSizeAES128+1];。

AES算法介绍1.aes算法简介AES算法是高级加密标准算法的缩写,其英文名称为高级加密标准。

这种加密标准的出现是因为随着对称加密技术的发展,以前使用的DES(数据加密标准)算法由于密钥长度(56位)很小,已经不能满足当今数据加密安全性的要求。

因此,Joannaeman和vincentrijmen提交的Rijndael算法被提出作为AES的最终算法。

AES算法支持的密钥长度可以是128192256位(即16、24、32字节)。

此外,算法本身复杂的加密过程使得该算法成为数据加密领域的主流。

2.aes算法的基本概念(1)有限域(GF)由于aes算法中的所有运算都是在有限域当中进行的,所以在理解和实现该算法之前先得打好有限域这一基石才行。

通常的数学运算都是在实数域中进行,而aes算法则是在有限域中进行,我们可以将有限域看成是有确定边界范围的正整数集合,在该集合当中,任意两个元素之间的运算结果都仍然落在该集合当中,也即满足运算封闭性。

那么如何才能保证这样的“有限性”(也即封闭性)呢?GF(2W)被称为伽罗瓦场,是有限域的典型代表。

带w(=4,8,16,?)由不同的值所形成的有限域的范围也不同。

AES算法介绍了GF域数学运算的基本定义:两个数的加法和减法定义为两者的异或运算;两个数的乘法定义为多项式之间的乘法和余数运算。

用于余数运算的除数称为不可约多项式(或余数多项式),它是一个固定多项式:m(x)=x?十、十、十、1(该值为十六进制11B,此处假设w=8)。

对于有限域,可能存在非唯一的不可约多项式。

选择合适的多项式是算法中考虑的主要因素之一。

有了上述对数学运算的基本定义,就可以实现运算的有限性了。

对于有限域具体的运算过程和实例演示可参照有关资料。

这里不再赘述。

843(2)状态矩阵和密钥矩阵状态矩阵是指将要被加密的若干数据所形成的矩阵,我们暂且用state_matrix来表示;密钥矩阵是指由密钥数据构成的矩阵。

aes 解密流程AES 解密流程1. 简介AES(Advanced Encryption Standard)是一种高级加密标准,常用于保护敏感数据的安全传输和存储。

AES 解密流程用于解密经过AES 加密的数据,本文将详细介绍 AES 解密的各个步骤。

2. 密钥生成1.选择合适的密钥长度,如 128 比特、192 比特或 256 比特。

2.根据密钥长度生成密钥,可以采用伪随机数生成器或密码学安全的密钥派生函数。

3. 密文准备1.将密文按照 AES 分组长度(128 比特)进行分组。

2.对于每个分组,将其转化为二进制格式。

4. 解密过程1.对每个分组应用逆向 AES 算法。

2.逆向算法包括逆向字节替代、逆向行移位、逆向列混淆和逆向轮密钥加。

3.逆向字节替代即将分组中的每个字节通过预定义的逆向 S 盒进行替代。

4.逆向行移位即将分组中的每行进行向右循环移位。

5.逆向列混淆即将分组中的每列进行矩阵运算,与预定义的逆向列混淆矩阵相乘。

6.逆向轮密钥加即将分组与逆向轮密钥进行按位异或操作。

5. 解密结果1.得到解密后的二进制数据。

2.根据数据格式进行适当的解析和格式转换。

3.将解密后的数据用于相应的操作或存储。

6. 总结AES 解密流程由密钥生成、密文准备和解密过程组成。

解密过程包括逆向字节替代、逆向行移位、逆向列混淆和逆向轮密钥加四个步骤。

解密结果为解密后的二进制数据,可根据需求进行解析和格式转换。

AES 解密流程保障了敏感数据的安全性,适用于各种加密场景。

以上是关于 AES 解密流程的详细说明,希望对理解和应用 AES 解密有所帮助。

参考文献: - [National Institute of Standards and Technology (NIST) - AES Specification](•[Wikipedia - Advanced Encryption Standard](。

数据加密与解密标准数据在现代社会的传输和存储中起着至关重要的作用,然而网络空间的不安全性给数据安全带来了威胁。

为了保护敏感信息的机密性和完整性,数据加密与解密技术应运而生。

本文将重点探讨数据加密与解密的标准,并分析当前主流的加密算法与协议。

一、数据加密的基本概念数据加密是一种将明文转化为密文的过程,以防止未经授权的访问者获得敏感信息。

加密算法根据加密密钥对数据进行处理,使其在未经授权者的攻击和窃听下变得无法理解或恢复。

传统的加密算法主要包括对称加密和非对称加密两种方式。

1. 对称加密算法对称加密算法使用相同的密钥进行加密和解密操作。

加密和解密过程较为简单高效,适用于大规模数据的加解密。

然而,对称密钥需要在通信双方之间进行安全的共享,这对于密钥管理提出了挑战。

2. 非对称加密算法非对称加密算法使用成对的密钥,即公钥和私钥。

公钥用于加密数据,私钥用于解密数据。

相较于对称加密,非对称加密更加安全,但也更加耗费计算资源,适用于较小规模的数据通信和密钥交换过程。

二、数据加密与解密的标准为了确保数据加密和解密的安全性和互操作性,国际标准化组织(ISO)和其他相关机构制定了一系列的数据加密与解密标准,包括AES、RSA、DSA等。

1. 高级加密标准(AES)AES是目前最常用的对称加密算法,已成为数据加密标准。

它采用固定的块大小和密钥长度,并具有快速和高效的加密速度。

AES算法采用分组密码的方式,通过多轮的代换和置换操作对数据进行加密和解密。

2. RSA算法RSA是一种非对称加密算法,被广泛用于数字签名和密钥交换。

RSA算法基于大整数分解问题,具有较高的安全性和可信度。

它使用一个公共指数和一个私有指数来加密和解密数据。

3. 数字签名算法(DSA)DSA是一种非对称加密算法,主要用于数字签名和身份验证。

DSA 算法通过生成一对密钥,进行私钥签名和公钥验证,确保数据的完整性和真实性。

三、当前主流的加密算法与协议随着科技的进步和攻击手段的不断更新,数据加密与解密技术也在不断发展和升级。

java 通用的aes256加密方法摘要:1.AES256加密算法简介2.Java实现AES256加密方法3.应用场景及实例正文:一、AES256加密算法简介AES(高级加密标准,Advanced Encryption Standard)是一种对称加密算法,密钥长度分为128位、192位和256位。

AES256是其中安全性最高的一种,因其加密处理轮数更多,故安全性更高。

AES256算法主要包括以下几个部分:明文分组、密钥加密、初始向量IV、填充方式等。

二、Java实现AES256加密方法在Java中,我们可以使用Java Cryptography Extension(JCE)实现AES256加密。

以下是一个通用的Java AES256加密方法:```javaimport javax.crypto.Cipher;import javax.crypto.SecretKey;import javax.crypto.spec.IvParameterSpec;import javax.crypto.spec.SecretKeySpec;import java.nio.charset.StandardCharsets;import java.security.NoSuchAlgorithmException;import java.security.SecureRandom;import java.util.Base64;public class AES256Util {private static final String ALGORITHM = "AES256";private static final String IV_ALGORITHM ="AES/CBC/PKCS5Padding";public static String encrypt(String secretKey, String content) { try {SecretKey key = newSecretKeySpec(secretKey.getBytes(StandardCharsets.UTF_8), ALGORITHM);Cipher cipher = Cipher.getInstance(IV_ALGORITHM);byte[] iv = new byte[16];new SecureRandom().nextBytes(iv);IvParameterSpec ivParameterSpec = new IvParameterSpec(iv);cipher.init(Cipher.ENCRYPT_MODE, key, ivParameterSpec);byte[] encryptedContent =cipher.doFinal(content.getBytes(StandardCharsets.UTF_8));returnBase64.getEncoder().encodeToString(encryptedContent);} catch (Exception e) {throw new RuntimeException("AES256 encryption failed", e);}}// 解密方法省略,参考上述加密方法的实现方式}```三、应用场景及实例1.加密文件:可以利用AES256加密算法对文件进行加密和解密,确保数据安全。

AES128_CBC模式加密 ⾼级加密标准(英语:Advanced Encryption Standard,缩写:AES),在中⼜称Rijndael加密法,是采⽤的⼀种区块加密标准。

这个标准⽤来替代原先的,已经被多⽅分析且⼴为全世界所使⽤。

经过五年的甄选流程,⾼级加密标准由(NIST)于2001年11⽉26⽇发布于FIPS PUB 197,并在2002年5⽉26⽇成为有效的标准。

2006年,⾼级加密标准已然成为对称密钥加密中最流⾏的算法之⼀。

1.字符串加密() 原始字符串:SuperDo.Team 加密后字符串:f3de96947b786e45fe338f06e2baeb2a2.字符串解密(iOS) [1].对NSData进⾏拓展 NSData+AES128.h@interface NSData (AES128)- (NSData *)AES128_encrypt:(NSString *)key padding:(NSString *)pad;;- (NSData *)AES128_decrypt:(NSString *)key padding:(NSString *)pad;;@end NSData+AES128.m#import "NSData+AES128.h"@implementation NSData (AES128)- (NSData *)AES128_encrypt:(NSString *)key padding:(NSString *)pad; //加密{char keyPtr[kCCKeySizeAES128+1];bzero(keyPtr, sizeof(keyPtr));[key getCString:keyPtr maxLength:sizeof(keyPtr) encoding:NSUTF8StringEncoding];NSUInteger dataLength = [self length];size_t bufferSize = dataLength + kCCBlockSizeAES128;void *buffer = malloc(bufferSize);size_t numBytesEncrypted = 0;CCCryptorStatus cryptStatus = CCCrypt(kCCEncrypt, kCCAlgorithmAES128,kCCOptionPKCS7Padding ,keyPtr, kCCBlockSizeAES128,[pad UTF8String],[self bytes], dataLength,buffer, bufferSize,&numBytesEncrypted);if (cryptStatus == kCCSuccess) {return [NSData dataWithBytesNoCopy:buffer length:numBytesEncrypted];}free(buffer);return nil;}- (NSData *)AES128_decrypt:(NSString *)key padding:(NSString *)pad; //解密{char keyPtr[kCCKeySizeAES128+1];bzero(keyPtr, sizeof(keyPtr));[key getCString:keyPtr maxLength:sizeof(keyPtr) encoding:NSUTF8StringEncoding]; NSUInteger dataLength = [self length];size_t bufferSize = dataLength + kCCBlockSizeAES128;void *buffer = malloc(bufferSize);size_t numBytesDecrypted = 0;CCCryptorStatus cryptStatus = CCCrypt(kCCDecrypt, kCCAlgorithmAES128,kCCOptionPKCS7Padding ,keyPtr, kCCBlockSizeAES128,[pad UTF8String],[self bytes], dataLength,buffer, bufferSize,&numBytesDecrypted);if (cryptStatus == kCCSuccess) {return [NSData dataWithBytesNoCopy:buffer length:numBytesDecrypted];}free(buffer);return nil;}@end [2].对NSString进⾏拓展 NSString+AES128.h#import <Foundation/Foundation.h>#import <CommonCrypto/CommonCryptor.h>@interface NSString (AES128)-(NSString *) AES128_decrypt:(NSString *)key padding:(NSString *)pad;-(NSString *) AES128_encrypt:(NSString *)key padding:(NSString *)pad;;@end NSString+AES128.m#import "NSString+AES128.h"#import "NSData+AES128.h"@implementation NSString (AES128)-(NSString *) AES128_encrypt:(NSString *)key padding:(NSString *)pad;{const char *cstr = [self cStringUsingEncoding:NSUTF8StringEncoding];NSData *data = [NSData dataWithBytes:cstr length:self.length];//对数据进⾏加密NSData *result = [data AES128_encrypt:key padding:pad];//转换为2进制字符串if (result && result.length > 0) {Byte *datas = (Byte*)[result bytes];NSMutableString *output = [NSMutableString stringWithCapacity:result.length * 2]; for(int i = 0; i < result.length; i++){[output appendFormat:@"%02x", datas[i]];}return output;}return nil;}-(NSString *) AES128_decrypt:(NSString *)key padding:(NSString *)pad;{//转换为2进制DataNSMutableData *data = [NSMutableData dataWithCapacity:self.length / 2];unsigned char whole_byte;char byte_chars[3] = {'\0','\0','\0'};int i;for (i=0; i < [self length] / 2; i++) {byte_chars[0] = [self characterAtIndex:i*2];byte_chars[1] = [self characterAtIndex:i*2+1];whole_byte = strtol(byte_chars, NULL, 16);[data appendBytes:&whole_byte length:1];}//对数据进⾏解密NSData* result = [data AES128_decrypt:key padding:pad];if (result && result.length > 0) {return [[NSString alloc] initWithData:result encoding:NSUTF8StringEncoding];}return nil;}@end3.验证 main.m#import <Foundation/Foundation.h>#import "NSString+AES128.h"int main(int argc, const char * argv[]) {@autoreleasepool {// insert code here...NSLog(@"Hello, World!");NSString *str = [@"f3de96947b786e45fe338f06e2baeb2a" AES128_decrypt:@"123456" padding:@"8888888877777777"]; NSLog(@"%@",str);}return 0;} 验证结果: 2016-01-18 19:27:48.703 AES_128_CBC[30636:2351517] Hello, World! 2016-01-18 19:27:48.704 AES_128_CBC[30636:2351517] SuperDo.Team Program ended with exit code: 0 完美的搞定AES128_CBC模式加密了!本站⽂章为原创,转载务必在明显处注明:(作者官⽅⽹站:)转载⾃原⽂链接:。

AES五种加密模式什么是AES“AES 是 Advanced Encryption Standard(⾼级加密标准)的缩写,是密码学中最常⽤的加密算法之⼀。

这個标准⽤來替代原先的 DES(Data Encryption Standard),已经被多⽅分析且⼴为世界所使⽤。

”分组密码在加密时明⽂分组的长度是固定的,⽽实⽤中待加密消息的数据量是不定的,数据格式可能是多种多样的。

为了能在各种应⽤场合安全地使⽤分组密码,通常对不同的使⽤⽬的运⽤不同的⼯作模式。

⼀、电码本模式(ECB)将整个明⽂分成若⼲段相同的⼩段,然后对每⼀⼩段进⾏加密。

优:操作简单,易于实现;分组独⽴,易于并⾏;误差不会被传送。

——简单,可并⾏,不传送误差。

缺:掩盖不了明⽂结构信息,难以抵抗统计分析攻击。

——可对明⽂进⾏主动攻击。

⼆、密码分组链模式(CBC)先将明⽂切分成若⼲⼩段,然后每⼀⼩段与初始块或者上⼀段的密⽂段进⾏异或运算后,再与密钥进⾏加密。

优点:能掩盖明⽂结构信息,保证相同密⽂可得不同明⽂,所以不容易主动攻击,安全性好于ECB,适合传输长度长的报⽂,是SSL和IPSec的标准。

缺点:(1)不利于并⾏计算;(2)传递误差——前⼀个出错则后续全错;(3)第⼀个明⽂块需要与⼀个初始化向量IV进⾏抑或,初始化向量IV的选取⽐较复杂。

初始化IV的选取⽅式:固定IV,计数器IV,随机IV(只能得到伪随机数,⽤的最多),瞬时IV(难以得到瞬时值)三、输出反馈模式(OFB)密码算法的输出(指密码key⽽不是密⽂)会反馈到密码算法的输⼊中,OFB模式并不是通过密码算法对明⽂直接加密,⽽是通过将明⽂分组和密码算法的输出进⾏XOR来产⽣密⽂分组。

优点:隐藏了明⽂模式;结合了分组加密和流密码(分组密码转化为流模式);可以及时加密传送⼩于分组的数据。

缺点:不利于并⾏计算;需要⽣成秘钥流;对明⽂的主动攻击是可能的。

四计数器模式(CTR)完全的流模式。

比赛加密方案在现代社会中,随着信息技术的迅猛发展,安全性和隐私保护成为了人们越来越关注的问题。

在很多领域中,特别是在竞赛和比赛中,加密方案的使用变得越来越重要。

比赛加密方案是一种保护数据隐私的方法,它通过对数据进行加密和解密,以确保敏感信息的安全性。

在比赛中,加密方案可以用于保护各种类型的数据,例如比赛结果、选手个人信息以及相关的竞赛数据。

这些数据都是比较敏感的,因为它们可能会泄露比赛的结果或者给竞赛的结果带来不公平的影响。

因此,比赛加密方案的设计必须考虑到数据的完整性、保密性和可靠性。

加密方案的基本原理是使用密码算法对数据进行加密,并使用密钥对其进行解密。

在比赛中,通常会使用对称加密算法或者非对称加密算法。

对称加密算法使用相同的密钥对数据进行加密和解密,而非对称加密算法使用不同的密钥对数据进行加密和解密。

在设计比赛加密方案时,需要考虑以下几个因素:1. 数据的保密性:比赛数据是十分重要的,所以必须确保其保密性。

加密方案应该能够对数据进行有效的加密和解密,以防止数据泄露。

2. 数据的完整性:在比赛中,数据的完整性非常关键。

加密方案应该能够保证数据在传输过程中不被篡改或者损坏。

3. 数据的可靠性:加密方案应该是可靠的,不仅能够保护数据的安全性,还能够提供快速的加密和解密速度。

4. 密钥管理:密钥管理是比赛加密方案的重要组成部分。

必须确保密钥的安全性,以防止密钥的泄露。

为了实现这些目标,可以采用以下一些常见的比赛加密方案:1. 高级加密标准(Advanced Encryption Standard,AES):AES是一种对称加密算法,被广泛应用于数据加密。

它使用128位、192位或256位的密钥对数据进行加密和解密,提供了高度的安全性和可靠性。

2. 公钥加密算法(Public Key Infrastructure,PKI):PKI是一种非对称加密算法,使用一对公钥和私钥对数据进行加密和解密。

公钥可以共享给其他人,而私钥则只有拥有者可以访问。

商密算法密钥长度

商用密码算法的密钥长度通常取决于算法本身的设计和安全性要求。

不同的商用密码算法具有不同的密钥长度建议,一般来说,密钥长度越长,破解难度就越大,安全性就越高。

以下是商用密码算法的密钥长度:

1. 对称密钥算法:

- AES(高级加密标准):AES支持128位、192位和256位三种密钥长度,其中256位密钥提供了更高的安全性。

- 3DES(Triple-DES):3DES使用三个56位密钥,合计168位,但由于其设计存在一些弱点。

- DES(数据加密标准):DES采用56位密钥,由于密钥长度较短,易受到暴力破解攻击。

2. 非对称密钥算法:

- RSA:RSA的密钥长度通常在1024位到4096位之间,常见的安全级别是2048位。

- DSA(数字签名算法):DSA的密钥长度通常为1024位或更高。

- ECC(椭圆曲线加密):ECC相比RSA,在相同的安全级别下,所需的密钥长度更短,通常在160位到512位之间。

3. 哈希函数:

- SHA-256、SHA-384、SHA-512等:SHA-256使用256位的消息摘要,SHA-384和SHA-512则使用更长的摘要长度。