Intrusion detection with neural networks

- 格式:pdf

- 大小:43.26 KB

- 文档页数:7

人工智能在入侵检测系统中的应用随着互联网的快速发展,网络安全问题也变得日益重要。

入侵检测系统(Intrusion Detection System, IDS)作为网络安全的关键组成部分,负责监测网络流量,识别和报告潜在的安全威胁。

近年来,人工智能(Artificial Intelligence, AI)技术的快速发展为入侵检测系统的改进和应用提供了新的思路和解决方案。

本文将探讨人工智能在入侵检测系统中的应用,并分析其优势和挑战。

首先,人工智能技术为入侵检测系统带来了自动化和智能化的优势。

传统的入侵检测系统需要依赖专家手动编写规则来检测潜在的安全威胁,这种方法存在准确率低、漏报和误报率高等问题。

而人工智能技术可以通过机器学习算法自动学习和提取网络流量数据中的模式和特征,从而实现自动化的入侵检测。

与传统方法相比,基于人工智能的入侵检测系统能够更快速、准确地识别潜在的安全威胁,降低误报和漏报率,提高系统的安全性。

其次,人工智能技术在入侵检测系统中的应用还包括行为分析和异常检测。

通过分析网络流量数据中的用户行为和流量模式,人工智能算法可以识别出异常行为和异常流量,进而发现可能的入侵行为。

传统的基于规则的入侵检测系统往往只能检测已知的攻击模式,对于未知的新型攻击无法有效应对。

而基于人工智能的入侵检测系统则能够通过学习和分析大量的流量数据,从中发现新型的攻击模式,实现对未知攻击的检测和防范。

另外,人工智能技术还可以与传统的入侵检测方法相结合,实现更全面的安全保护。

传统的入侵检测方法通常基于规则匹配和特征提取来检测潜在的安全威胁,但是对于复杂的攻击行为往往无法有效检测。

而人工智能技术可以通过深度学习等方法进行数据驱动的学习和特征提取,从而提高系统对复杂攻击行为的检测率。

通过将人工智能技术与传统方法相结合,可以实现更全面、准确的入侵检测和防御。

然而,在人工智能在入侵检测系统中的应用中仍然存在一些挑战与难题。

首先是数据的问题。

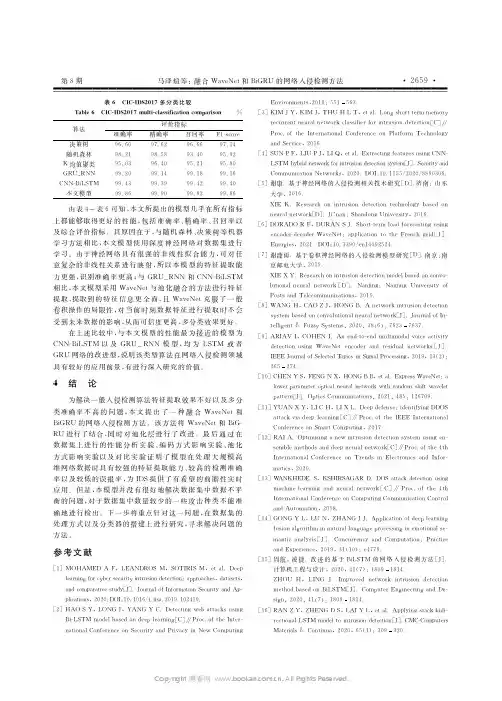

第8期马泽煊等:融合WaveNet和BiGRU的网络入侵检测方法·2659 · 表6 犆犐犆 犐犇犛2017多分类比较犜犪犫犾犲6 犆犐犆 犐犇犛2017犿狌犾狋犻 犮犾犪狊狊犻犳犻犮犪狋犻狅狀犮狅犿狆犪狉犻狊狅狀%算法评价指标准确率精确率召回率F1 score决策树96.6097.6296.6697.14随机森林98.2198.5893.4095.92K均值聚类95.0396.4095.2195.80GRU_RNN99.2099.1499.1899.16CNN BiLSTM99.4399.3999.4299.40本文模型99.8699.9099.8299.86由表4~表6可知,本文所提出的模型几乎在所有指标上都能够取得更好的性能,包括准确率、精确率、召回率以及综合评价指标。

其原因在于,与随机森林、决策树等机器学习方法相比,本文模型使用深度神经网络对数据集进行学习。

由于神经网络具有很强的非线性拟合能力,可对任意复杂的非线性关系进行映射,所以本模型的特征提取能力更强,识别准确率更高;与GRU_RNN和CNN BiLSTM相比,本文模型采用WaveNet与池化融合的方法进行特征提取,提取到的特征信息更全面,且WaveNet克服了一般卷积操作的局限性,对当前时刻数据特征进行提取时不会受到未来数据的影响,从而可信度更高,多分类效果更好。

在上述比较中,与本文模型的性能最为接近的模型为CNN BiLSTM以及GRU_RNN模型,均为LSTM或者GRU网络的改进型,说明该类型算法在网络入侵检测领域具有较好的应用前景,有进行深入研究的价值。

4 结 论为解决一般入侵检测算法特征提取效果不好以及多分类准确率不高的问题,本文提出了一种融合WaveNet和BiGRU的网络入侵检测方法。

该方法将WaveNet和BiG RU进行了结合,同时对池化层进行了改进。

最后通过在数据集上进行的性能分析实验、编码方式影响实验、池化方式影响实验以及对比实验证明了模型在处理大规模高维网络数据时具有较强的特征提取能力、较高的检测准确率以及较低的误报率,为IDS提供了有希望的前瞻性实时应用。

人工智能在入侵检测中的应用人工智能(Artificial Intelligence,简称AI)是一种模拟人类智能的技术,它已经广泛应用于各个领域。

其中,人工智能在入侵检测中的应用正逐渐引起关注。

入侵检测系统(Intrusion Detection System,简称IDS)是一种用于检测和防止未授权访问的系统。

本文将探讨人工智能在入侵检测中的应用,以及它所带来的挑战和优势。

一、人工智能在入侵检测中的应用概述随着网络攻击威胁的不断增加,传统的入侵检测系统往往无法及时识别新型威胁。

而人工智能技术通过模拟人类的智能行为和学习能力,可以更好地应对不断变化的入侵方式。

人工智能在入侵检测中的应用可以分为基于规则的检测和基于机器学习的检测两种方式。

1. 基于规则的检测基于规则的检测是一种通过预定义规则来判断是否存在入侵行为的方法。

这些规则通常是由安全专家根据经验和知识制定的。

人工智能技术可以通过分析网络流量和日志数据,自动提取规则并进行检测,从而加速入侵检测的过程。

然而,这种方法受制于规则的准确性和覆盖范围,无法应对未知的入侵方式。

2. 基于机器学习的检测基于机器学习的检测是一种通过对已知入侵行为的学习,构建入侵检测模型来判断是否存在新的入侵行为的方法。

人工智能技术可以从大量的样本中学习攻击者的行为模式,进而实现对未知攻击的检测。

与基于规则的检测相比,基于机器学习的检测更具灵活性,可以适用于各种网络环境和攻击方式。

二、人工智能在入侵检测中的挑战虽然人工智能在入侵检测中的应用带来了许多优势,但也面临一些挑战。

1. 数据不平衡问题入侵数据往往是不平衡的,正常数据比异常数据多得多。

这导致机器学习模型容易偏向于正常数据,而无法准确检测出入侵行为。

解决这一问题的方法包括对数据进行重采样和调整模型的阈值。

2. 对抗攻击问题攻击者可以通过故意修改数据或采用对抗样本的方式来迷惑机器学习模型,从而逃避入侵检测。

防御对抗攻击的方法包括使用对抗训练技术和增加模型的鲁棒性。

计算机专业英语词汇在计算机专业领域,掌握专业英语词汇是至关重要的,因为它不仅能够帮助你更好地理解技术文档和资料,还能在与国际同行交流时提供便利。

以下是一些常见的计算机专业英语词汇,它们覆盖了硬件、软件、网络、编程语言等多个方面:1. Hardware(硬件):- CPU(中央处理器)- GPU(图形处理器)- RAM(随机存取存储器)- ROM(只读存储器)- HDD(硬盘驱动器)- SSD(固态硬盘)- Motherboard(主板)- Peripherals(外围设备)2. Software(软件):- Operating System(操作系统)- Application Software(应用软件)- Database Management System(数据库管理系统)- Compiler(编译器)- Interpreter(解释器)3. Networking(网络):- LAN(局域网)- WAN(广域网)- Internet(互联网)- Protocol(协议)- Router(路由器)- Firewall(防火墙)- IP Address(IP地址)4. Programming Languages(编程语言):- Python- Java- C++- JavaScript- Ruby- PHP- Swift5. Data Structures(数据结构):- Array(数组)- Linked List(链表)- Stack(栈)- Queue(队列)- Tree(树)- Graph(图)- Hash Table(哈希表)6. Algorithms(算法):- Sorting Algorithms(排序算法)- Searching Algorithms(搜索算法)- Graph Algorithms(图算法)- Dynamic Programming(动态规划)- Machine Learning Algorithms(机器学习算法)7. Cybersecurity(网络安全):- Encryption(加密)- Authentication(认证)- Vulnerability(漏洞)- Malware(恶意软件)- Antivirus(杀毒软件)- Intrusion Detection System(入侵检测系统)8. Cloud Computing(云计算):- Cloud Services(云服务)- Virtualization(虚拟化)- SaaS(软件即服务)- PaaS(平台即服务)- IaaS(基础设施即服务)9. Artificial Intelligence(人工智能):- Machine Learning(机器学习)- Deep Learning(深度学习)- Neural Networks(神经网络)- Natural Language Processing(自然语言处理)- Robotics(机器人学)10. Databases(数据库):- SQL(结构化查询语言)- NoSQL- Relational Database(关系数据库)- Non-Relational Database(非关系数据库)- ACID(原子性、一致性、隔离性、持久性)这些词汇是计算机专业学生和从业者必须熟悉的基础,它们构成了计算机科学和技术领域的基石。

基于时空压缩的无线传感器网络入侵检测康亚楠;张怀相【摘要】针对无线传感器网络中的入侵检测问题,为将网络中的资源消耗保持在最低限度的同时实现高检测率和低误报率,提出了一种适用于无线传感器网络的基于时空压缩的神经自编码模型,改进了传统的节点感知数据处理方法,达到了实时提取数据特征的效果.实验仿真使用NSL-KDD数据集,与支持向量机、主成分分析算法进行了对比实验.结果表明,降维至16维时,该模型的入侵检测正确率和F1值分布分别提高了7.84%和15.3%.【期刊名称】《通信技术》【年(卷),期】2018(051)004【总页数】6页(P901-906)【关键词】无线传感器网络;入侵检测;特征提取;神经自编码【作者】康亚楠;张怀相【作者单位】杭州电子科技大学计算机学院,浙江杭州 310018;杭州电子科技大学计算机学院,浙江杭州 310018【正文语种】中文【中图分类】TP390 引言随着无线传感器网络(Wireless Sensor Networks,WSNs)的应用领域愈加广泛,WSNs中的入侵检测问题开始倍受关注[1]。

由于WSNs中的大部分能量被消耗在数据通信过程而非节点计算过程,面对WSNs中大面积的节点部署和实时数据感知,“数据灾难”问题无疑会导致传输能耗量大,甚至由于入侵检测复杂度的增加而影响精确度。

因此,传感器节点在数据传输前进行处理、压缩显得尤为重要。

由于WSNs自身时间、空间数据关联度的特点,张鹏、李力等[2-3]提出了基于空间关联性的检测模型,但只是使用简单的机器学习分类算法在传感器节点进行异常检测,不能解决传感器中“数据灾难”的问题。

目前,解决WSNs中“数据灾难”问题的主流方式是通过数据降维来减少数据传输量。

传统数据降维法主要以数据关联的统计法[4-5]和近年流行的基于机器学习的主成分分析(Principal Component Analysis,PCA)[6-7]为主。

统计法主要根据数据之间概率分布而推算数据关系再进行降维,因此计算复杂度高,而PCA不能解决非线性数据降维的问题。

兰州交通大学工程硕士学位论文摘要入侵检测系统是网络安全防护的一个重要环节,其性能的好坏直接关系着网络的正常运行。

随着互联网技术的不断发展,网络拓补结构越来越复杂,随之产生的入侵数据特征也愈加复杂,网络环境更加复杂多变,给入侵检测系统带来了巨大的挑战。

因此,研究高效处理海量的入侵数据,适应复杂多变的网络环境的入侵检测方法至关重要。

深度学习理论的提出弥补了传统入侵检测方法在高维特征处理上的不足,其强大的特征学习能力比传统的方法更适合处理海量多源异构的入侵数据。

现有的深度学习入侵检测方法仍然存在对小样本攻击类别识别率低,训练效率低以及无法根据实时网络环境进行在线更新参数的缺陷。

本文从这三个问题出发,展开了以下研究:(1)首先使用核极限学习机KELM改进DBN的BP分类器,提出基于DBN-KELM 的混合深度学习入侵检测方法。

该方法将DBN作为特征提取器,将KELM作为分类器,结合了DBN提取抽象特征和KELM快速学习且分类性能好的优势。

实验中使用NSL-KDD部分数据集进行了验证,将DBN-KELM算法与DBN和DBN-ELM进行了对比,使用分类准确率、精确度、召回率、F分数和误报率5个指标进行了全面评价,结果表明,DBN-KELM算法具有更好的检测性能。

(2)针对DBN-KELM在训练数据分布不平衡时引起KELM在分类时偏向于训练数据中含量较多的攻击样本类别,对小样本攻击类别的检测率不高的问题,使用样本加权后的极限学习机WKELM对DBN-KELM算法进行改进,提出了基于DBN-WKELM 的混合深度学习入侵检测方法。

训练过程中对每一条训练样本进行了加权,解决了KELM分类时偏向于出现频率高的样本的缺陷。

实验中在前5个评价指标的基础上引入Gmean评价检测的平衡度。

实验结果表明,DBN-WKELM在尽可能低的牺牲大样本攻击类别检测率的情况下获得了小样本类别检测率的提高,在6个指标下均显现出了优势。

(3)针对网络环境的复杂多变,DBN-WKELM入侵检测方法无法根据实时的网络数据更新权重参数的缺陷,使用WOS-KELM分类器进行了改进,提出了DBN-WOS-KELM的入侵检测方法,该方法能够根据新的训练数据更新分类器输出权重,已参与训练过的历史数据无需再次参与训练,随着训练批次增加,检测效果越来越好。

第14期2023年7月无线互联科技Wireless Internet TechnologyNo.14July,2023基金项目:湖南省教育厅科学研究项目;项目编号:21C1149,22C0949㊂湖南省大学生创新创业训练计划项目;项目编号:S194139240299,194139240328㊂作者简介:周慧芝(1983 ),女,湖南衡阳人,讲师,学士;研究方向:网络安全及数据处理㊂∗通信作者:余员琴(1983 ),女,江西九江人,硕士,副教授;研究方向:无线传感器网络定位与信息安全技术㊂基于深度学习的WSN 入侵检测系统研究与设计周慧芝,余员琴∗,欧洲洋(湖南交通工程学院电气与信息工程学院,湖南衡阳421009)摘要:传统浅层机器学习难以提取现今随时间变化的高维且非线性的海量数据的本质特征,入侵检测准确率低,算法复杂且训练时间过长㊂对此,采用分簇式网络拓扑,改进NCRP 算法的路由协议降低网络能耗,在簇头节点使用SAESM 进行压缩且异常检测提高簇头节点传送给基站节点的有效信息量及快速有效响应,在基站使用SLSTM 的高级检测算法进行精准识别攻击行为与类型㊂分析仿真实验结果此算法入侵检测准确率较高,泛化能力较强,实时性好㊂关键词:WSN ;WSN 路由协议;深度学习;数据压缩;入侵检测中图分类号:TP212.9;TN915.08㊀㊀文献标志码:A 0㊀引言㊀㊀无线传感器网络应用快速增长,其安全问题越来越突显㊂保护系统中数据机密㊁可用㊁完整以及网络免受入侵攻击是现今学术界与商界共同关注的问题㊂入侵检测系统(Intrusion Detection System,IDS)收集网络中各种数据,通过收集到的数据可以检测恶意攻击或违反规则等造成的异常情况[1]㊂目前入侵检测技术融合智能算法,基于机器学习是主流方法㊂传统浅层机器学习难以提取现今随时间变化的高维且非线性的海量数据的本质特征,入侵检测准确率低,算法复杂且训练时间过长,传统网络入侵检查系统已不适用于WSN㊂针对WSN 特点设计融合深度学习技术与侵检测技术,考虑全网络能量消耗㊁内存大小㊁通信带宽㊁计算能力及检测准确率等要求的入侵检测系统是当前所趋㊂1㊀入侵检测模型㊀㊀网络安全形势日益复杂,其攻击手段多样化,危害程度不可控,依据检测方法将其分为普通攻击和新型攻击两类[2]㊂针对未知特征的新型攻击和入侵检测系统的实用性,本文设计分级式入侵检测模型㊂考虑无线传感器网络(Wireless Sensor Network,WSN)的特点和入侵检测需求,采用改进的动态竞争的非均匀分簇路由算法(Non -Uniform Clustering Routing Protocol Based on Energy Consumption,NCRP)路由协议;考虑簇头与基站间传输信息量,网络入侵检测的效率,多种新型攻击和精准率,基于深度学习算法在簇头节点融合数据压缩和异常检测算法,在基站节点进行高级检测,即二级入侵检测响应㊂在分级式入侵检测模型上,基于深度学习算法的无线传感器网络入侵检测模型分为传感器节点(包括数据采集和数据预处理)㊁簇头节点(包括路由协议和异常检测)㊁基站节点(包括高级检测和入侵响应)3个架构6个模块㊂入侵检测过程主要分为以下3个步骤:(1)布置在目标感知区域的传感器节点实现数据采集和预处理模块功能,将采集的敏感数据进行One -hot 编码且标准化后发送给其簇头㊂(2)首先嵌入在传感器节点的改进NCRP 的路由协议负责WSN 中簇的划分,簇头和簇个数的选取;然后启用神经网络SAE(Sparse Atuo Encoder)和分类器(Support Vector Machine,SVM)整合成SAESM 的异常检测,检测无异常,则压缩数据并发送给基站,由基站启用整合成SAE 和LSTM (Long Short Term Memory Network),即SLSTM 算法进行二级检测以防簇头的一级检测出错,反之,簇头进行一级本地响应,再发送给基站,由基站进行二级检测攻击类型㊂(3)基站的高级检测模块处理簇头发送来正常或异常数据,若检测正常数据仍为正常,则结束;若检测正常数据为异常,则全网响应新型攻击,并更新至网络特征库;若检测的是异常数据,则进行攻击类型识别,若无法识别,则更新至网络特征库㊂2㊀改进NCRP 的路由协议设计2.1㊀假定条件㊀㊀设计以人工或机械方式随机部署传感器节点,其WSN 具有以下特征:(1)网络中的全部传感器节点有唯一ID,随机部署后,不可改动传感器节点ID 信息㊂(2)全网络中的每个节点同构其初始能量和计算能力,基站固定布控在监测区外,存储和计算能力无限㊂(3)网络中的全部节点以接收的信号强度值估计近似距离,以此选取自身的发射功率㊂(4)网络中的全部节点可进行数据融合,提高有效传输信息量㊂(5)网络中的全部节点可获知自身当前剩余能量信息㊂2.2㊀NCRP 算法㊀㊀NCRP 路由协议是基于LEACH 协议的 轮 循环机制,每轮由非均匀分簇(选取簇首和簇群)㊁簇间多跳路由构建和数据转发(簇内单跳传输和簇间多跳传输)3个阶段[3]㊂针对靠近基站的簇首具有收发数据等多项任务,导致能量得到大量消耗,本文提出改进LEACH 算法,动态选取簇首使靠近基站形成更多的簇,均衡网络能耗,延长WSN 的生存期㊂第一轮非均匀分簇㊂基于LEACH 算法提出概率求自算公式(1),以节点与基站间的距离d 为调节选取簇首因素,d 值越小,候选簇首概率T 越大,从而控制簇规模,实现簇群多,达到非均匀分簇,式(1)字符信息如表1所示㊂T n (i )=p 1-p (r bmod1/p ),d max -d (N i ,BS )d max -d min ,E r (i )E t (i )n ɪG0otherwise ìîíïïïï(1)表1㊀式(1)字符信息名称含义r 当前的轮数G 是r 前1/p 轮没有选中簇首的节点集合P表示候选簇首密度(候选簇首数与节点总数之比)d max 全网中节点与基站间最大距离d min全网中节点与基站间最小距离d (N i ,BS )节点与基站的距离E t (i )节点N i 初始总能量E r (i )节点当前所剩能量基站以定值功率向全网广播信号数据包,以此计算节点与基站间的近似距离,搜索d min 的节点,再使用式(3)计算当选候选簇首的概率,在[0,1]随机选取一个数与T n (i )比较,基小于T n (i ),则该节点进入候选簇首队列,否则进入睡眠状态,日后再被唤醒㊂后续轮次非均匀分簇㊂设定临界时间,在时间内簇首若未收到当选消息,以簇内r 前1/p 轮未当选簇首且能量最高的节点成为下一轮簇首,并广播选取簇首信息并捎带采集数据传输给簇内节点;若簇内不存在r 前1/p 轮未当选簇首节点,参照第一轮分均匀分簇,以此实现均衡节点能量,延长WSN 生存期㊂簇间多跳路由㊂NCRP 协议中簇内单跳转发数据简单快捷,簇间多跳转发数据,选取其邻居簇首为中继节点,转发至基站㊂考虑簇间数据的差异性和算法的复杂性不做数据融合,直接转发完整数据包㊂黄廷辉等[4]通过贪婪算法的最小代价函数来建立簇间多跳路由,其代价函数如公式(2)所示,式(2)字符信息如表2所示㊂cos t (i ,j )=αE neighor (s i )E current (s j )+βN non -CH (s j )N non -CH (s i )+γd 2si -sj +d 2sj -BS d 2sj -BS ㊀i ʂj αE neighor (s i )E current (s j )+βN non -CH (s j )N non -CH (s i )+γ㊀i =j &d sj -BS ɤd 0+ɕi =j &d sj -BS >d 0ìîíïïïïïïïï(2)表2㊀式(2)字符信息名称含义E neighor (S i )簇首S i 的邻居簇首剩余能量均值E current (s j )簇首S j 的剩余能量N non -CH (S j )簇首S j 的成员节点数N non -CH (s i )簇首S i 的邻居簇首成员节点数量的均值d si -sj 簇首S i 到簇首S j 的距离d sj -BS 簇首S j 到基站的距离d 0簇首到基站的临界值α,β,γ为加权系数,且满足α+β+γ=1因此cost(RN i )=min{cost(i ,j )},簇首S i 的中继节点是本身,则直接发送数据到基站;否则,簇首S i 发送数据到中继节点RN i ,当每个簇首都找到中继节点,簇间多跳路由建立㊂数据转发阶段㊂数据转发主要指簇内成员节点将采集的数据单跳转发给簇首,簇首再将收到的数据进行融合后转发至其中继节点㊂直至中继节点接到所有簇首转发的数据,即完成数据采集一周期㊂(1)产生候选簇首;(2)产生最终簇首;(3)簇间多跳路由;(4)转发数据;(5)每簇r 前1/p 轮未当选簇首节点数ȡ2,满足则选取每簇能量最高的2个节点当选簇首,不满足则至(1)重新一轮㊂3㊀基于深度学习设计WSN 入侵检测系统3.1㊀数据压缩算法㊀㊀自动编码器(Auto Encoder,AE)是典型三层神经网络[5],针对海量非线性高维数据时,改进AE 成栈式自动编码器,把前一个AE 的隐藏层的输出作为后一个AE 的输入,即级联起㊂栈式自动编码器通过每一层的神经元自动地学习到数据中潜在的规律,用来表征高维的输入数据㊂而海量高维非线性数据在栈式自动编码器隐藏层节点数小于输入/输出层的节点数,其学习效果才好,否则失去学习能力,导致原始数据输出㊂本文引入稀疏,设置隐藏层节点数大于输入输出层的节点数,在同一时刻设置隐藏层节点部分神经元处 兴奋 状态,其他神经元保持 抑制 状态,即稀疏自动编码器(Sparse Auto Encoder,SAE)实现了整个神经网络稀疏㊂3.2㊀数据异常算法㊀㊀支持向量机(Support Vector Machine,SVM)是一类按监督学习方式对数据进行二元分类的广义线性分类器,其基本原理是在空间寻找最优决策面,使不同类别的数据能分布在决策面的两侧,从而实现分类㊂SVM按其构建模型由简至繁可分为线性可分支持向量机㊁线性支持向量机和非线性支持向量机[6]㊂输入向量[x1,x2,...,x m]通过SVM映射到中间节点,后线性组合,并加偏置b,得到结果y㊂3.3㊀SAESM算法㊀㊀整合SAE和SVM,设计基于深度学习的SAESM 的簇头节点数据压缩及异常检测算法,即实现数据降维后进行异常检测,只对数据处理,与路由协议无关㊂其网络假定条件同2.1一样㊂4㊀基于SLSTM的基站节点高级检测4.1㊀LSTM㊀㊀递归神经网络(Recurrent Neural Network,RNN)是深度学习中一种非常重要的神经网络[7],通过在浅层的人工神经网络(Artificial Neural Network,ANN)中引入自反馈神经元,让整个网络记忆所处理过的数据及关联时间序列数据信息,便于充分挖掘输入样本间存在的关联性,主要有输入层㊁隐藏层和输出层㊂针对RNN处理长距离依赖数据产生梯度爆炸,梯度消失及记忆不足等问题,Hochreiter等[8]提出一种长短时记忆网络(Long Short Term Memory Network, LSTM),引入可控自循环,使梯度长时间可持续流动且跟踪信息㊂4.2㊀SLSTM㊀㊀整合SAE压缩算法编码输出的数据发送到基站后使用LSTM多分类检测算法进行入侵检测,二者深度融合成SLSTM㊂5㊀结语㊀㊀本文采用分簇式网络拓扑,改进NCRP算法与传统LEACH对比分析,充分考虑了传感器节点间的距离和能量问题,有效延长网络工作时间;设计NCRP+ SAESM算法基站节点接收数据量最多,比NCRP或LEACH单独使用分别高出1.16倍和1.33倍,异常检测的准确率高达94.42%,有效提高数据传输量和异常效率;SLSTM算法的准确率高达97.82%,相对RNN的记忆能力不足和存在梯度消失等,改进后算法提高了4.9%,检测时间减少到33.50s㊂与其他算法相比,本文算法实时性较强㊂参考文献[1]陈海文,余员琴,王叶,等.基于概念漂移的集成增量学习WSN入侵检测方法研究[J].网络安全技术与应用,2022(8):29-32.[2]HAN L,ZHOU M,JIA W,et al.Intrusion detection model of wireless sensor networks based on game theory and an autoregressive model[J].Information Sciences, 2019(476):491-504.[3]魏晶晶.基于深度学习的WSNs入侵检测技术研究[D].哈尔滨:哈尔滨工业大学,2019.[4]黄廷辉,伊凯,崔更申,等.基于非均匀分簇的无线传感器网络分层路由协议[J].计算机应用,2016 (1):66-71.[5]卫佳乐,丁正生.新型稀疏自动编码器组合的深度学习方法[J].计算机仿真,2020(4):280-284. [6]徐玲玲,迟冬祥.面向不平衡数据集的机器学习分类策略[J].计算机工程与应用,2020(24):12-27.[7]乔若羽.基于神经网络的股票预测模型[J].运筹与管理,2019(10):132-140.[8]SCHMIDHUBER J.Deep learning in neural networks:an overview[J].Neural Networks,2015(61): 5-117.(编辑㊀王雪芬)Research and design of WSN intrusion detection system based on deep learningZhou Huizhi Yu Yuanqin∗Ou ZhouyangSchool of Electrical and Information Engineering Hunan Institute of Traffic Engineering Hengyang421009 ChinaAbstract Traditional shallow machine learning is difficult to extract the essential features of high-dimensional and non-linear mass data with time and the intrusion detection accuracy is low the algorithm is complex and the training time is too long.In order to reduce the network energy consumption we adopt the cluster network topology and improve the routing protocol of NCRP algorithm using SAESM to compress and detect anomalies in the cluster head node to improve the effective information and fast and effective response of the cluster head node to the base station node the advanced detection algorithm of SLSTM is used to accurately identify the attack behavior and type at the base station. Simulation results show that this algorithm has high accuracy strong generalization ability and good real-time performance.Key words WSN WSN routing protocol deep learning data compression intrusion detection。

DepartmentofComputerSciencesTheUniversityofTexasatAustinAustin,TX78712raven@cs.utexas.eduMeng-JangLinDepartmentofElectricalandComputerEngineeringTheUniversityofTexasatAustinAustin,TX78712mj@orac.ece.utexas.edu

RistoMiikkulainenDepartmentofComputerSciencesTheUniversityofTexasatAustinAustin,TX78712risto@cs.utexas.edu

AbstractWiththerapidexpansionofcomputernetworksduringthepastfewyears,securityhasbecomeacrucialissueformoderncomputersystems.Agoodwaytodetectillegitimateuseisthroughmonitoringunusualuseractivity.Methodsofintrusiondetectionbasedonhand-codedrulesetsorpredictingcommandson-linearelaboroustobuildornotveryreliable.Thispaperproposesanewwayofapplyingneuralnetworkstodetectintrusions.Webelievethatauserleavesa‘print’whenusingthesystem;aneuralnetworkcanbeusedtolearnthisprintandidentifyeachusermuchlikedetectivesusethumbprintstoplacepeopleatcrimescenes.Ifauser’sbehaviordoesnotmatchhis/herprint,thesystemadministratorcanbealertedofapossiblesecuritybreech.AbackpropagationneuralnetworkcalledNNID(NeuralNetworkIntrusionDetector)wastrainedintheidentificationtaskandtestedexperimentallyonasystemof10users.Thesystemwas96%accurateindetectingunusualactivity,with7%falsealarmrate.Theseresultssuggestthatlearninguserprofilesisaneffectivewayfordetectingintrusions.

1INTRODUCTIONIntrusiondetectionschemescanbeclassifiedintotwocategories:misuseandanomalyintrusiondetection.Misusereferstoknownattacksthatexploittheknownvulnerabilitiesofthesystem.Anomalymeansunusualactivityingeneralthatcouldindicateanintrusion.Iftheobservedactivityofauserdeviatesfromtheexpectedbehavior,ananomalyissaidtooccur.

Misusedetectioncanbeverypowerfulonthoseattacksthathavebeenprogrammedintothedetectionsystem.However,itisnotpossibletoanticipateallthedifferentattacksthatcouldoccur,andeventheattemptislaborous.Somekindofanomalydetectionisultimatelynecessary.Oneproblemwithanomalydetectionisthatitislikelytoraisemanyfalsealarms.Unusualbutlegitimateusemaysometimesbeconsideredanomalous.Thechallengeistodevelopamodeloflegitimatebehaviorthatwouldacceptnovellegitimateuse.

Itisdifficulttobuildsuchamodelforthesamereasonthatitishardtobuildacomprehen-sivemisusedetectionsystem:itisnotpossibletoanticipateallpossiblevariationsofsuchbehavior.Thetaskcanbemadetractableinthreeways:(1)Insteadofgenerallegitimateuse,thebehaviorofindividualusersinaparticularsystemcanbemodeled.Thetaskofcharacterizingregularpatternsinthebehaviorofanindividualuserisaneasiertaskthantryingtodoitforalluserssimultaneously.(2)Thepatternsofbehaviorcanbelearnedforexamplesoflegitimateuse,insteadofhavingtodescribethembyhand-codingpossiblebehaviors.(3)Detectinganintrusionreal-time,astheuseristypingcommands,isverydifficultbecausetheorderofcommandscanvaryalot.Inmanycasesitisenoughtorec-ognizethatthedistributionofcommandsovertheentireloginsession,oreventheentireday,differsfromtheusual.

Thesystempresentedinthispaper,NNID(NeuralNetworkIntrusionDetector),isbasedonthesethreeideas.NNIDisabackpropagationneuralnetworktrainedtoidentifyusersbasedonwhatcommandstheyuseduringaday.ThesystemadministratorrunsNNIDattheendofeachdaytoseeiftheusers’sessionsmatchtheirnormalpattern.Ifnot,aninvestigationcanbelaunched.TheNNIDmodelisimplementedinaUNIXenvironmentandconsistsofkeepinglogsofthecommandsexecuted,formingcommandhistogramsforeachuser,andlearningtheusers’profilesfromthesehistograms.NNIDprovidesanelegantsolutiontooff-linemonitoringutilizingtheseuserprofiles.Inasystemof10users,NNIDwas96%accurateindetectinganomalousbehavior(i.e.randomusagepatterns),withafalsealarmrateof7%.TheseresultsshowthatalearningofflinemonitoringsystemsuchasNNIDcanachievebetterperformancethansystemsthatattempttodetectanomalieson-lineinthecommandsequences,andwithcomputationallymuchlesseffort.

TherestofthepaperoutlinesotherapproachestointrusiondetectionandmotivatestheNNIDapproachinmoredetail(sections2and3),presentstheimplementationandanevaluationonareal-worldcomputersystem(sections4and5),andoutlinessomeopenissuesandavenuesforfuturework(section6).

2INTRUSIONDETECTIONSYSTEMSManymisuseandanomalyintrusiondetectionsystems(IDSs)arebasedonthegeneralmodelproposedbyDenning(1987).Thismodelisindependentoftheplatform,systemvul-nerability,andtypeofintrusion.Itmaintainsasetofhistoricalprofilesforusers,matchesanauditrecordwiththeappropriateprofile,updatestheprofilewhenevernecessary,andre-portsanyanomaliesdetected.Anothercomponent,aruleset,isusedfordetectingmisuse.

Actualsystemsimplementthegeneralmodelwithdifferenttechniques(seeFrank1994;Mukherjeeetal.1994,foranoverview).Oftenstatisticalmethodsareusedtomeasurehowanomalousthebehavioris,thatis,howdifferente.g.thecommandsusedarefromnormalbehavior.Suchapproachesrequirethatthedistributionofsubjects’behaviorisknown.Thebehaviorcanberepresentedasarule-basedmodel(GarveyandLunt1991),intermsofpredictivepatterngeneration(Tengetal.1990),orusingstatetransitionanalysis(Porras2