Exchange Server Client Settings

- 格式:doc

- 大小:935.50 KB

- 文档页数:13

部署第一台2013服务器2013-06-30 11:10:42引子:ExchangeServer 2013目前是微软公司邮件系统产品的最新版本,它的诸多诱人特性众所周知。

在过去一年的时间里有不少朋友咨询其企业中选择什么样的邮件系统比较好?关键在于易上手,容易管理和使用,稳定性强,安全性高。

由此,当然是给他们推荐基于云的Exchange Online。

但是,许多朋友提到由于公司的安全策略,以及各种老板的“英明决断”,所以不愿采用基于公有云的服务。

不过对于在企业中实现私有云比较感性趣,而且愿意进行更多的尝试。

由此,我只能向其推荐使用基于企业部署的Exchange Server 2012企业版了。

接踵而来的问题就是对于某些公司虽然购买了一套强大的邮件服务系统产品(虽然,微软已经将其定位到了统一协作平台的位置,但做中国市场中,绝大多数用户还是会将Exchange从意识中定位在邮件系统这个层面上。

),但不舍得再投入资金购买相关的产品服务了。

这就劳累我这帮做IT的兄弟啦!当然,最终只能我搞义务劳动了。

多做了几次,也是会累,会不爽的。

所以,想了一下,就直接写出来吧,让他们来自己查阅,自己搞定。

如果不行,我再江湖救急了。

延续此前为微软易宝典投稿的文章风格,继续以易宝典的形式来写这一系列的文章。

一、系统需求既然推荐给朋友的东西当然应该是最好的东西了,向朋友推荐Exchange Server 2013的时候,我建议他们采用WindowsServer 2012作为服务器的操作系统。

虽然微软刚刚发布的Windows Server 2012 R2的预览版,但是就微软发布产品的速度来讲,当前采用Windows Server 2012也是明知之选。

因为如果采用WindowsServer 2008 R2可能在短期内会面临系统升级,采用Windows Server 2012如果幸运的话,微软在发布Windows Server 2012 R2时,没准会赶上活动或促销,获得低价或免费升级到Windows Server 2012 R2。

Exchange 邮件服务器配置1、安装Exchange邮件服务。

安装前提:域功能级别和林功能级别、文件系统为NTFS格式。

2008版本中默认有SP1补丁,安装PowerShell和IIS。

注意,安装完以上服务器组件,最好重启一下机器,确保服务重启后生效。

接着,安照特定步骤依次执行安装任务。

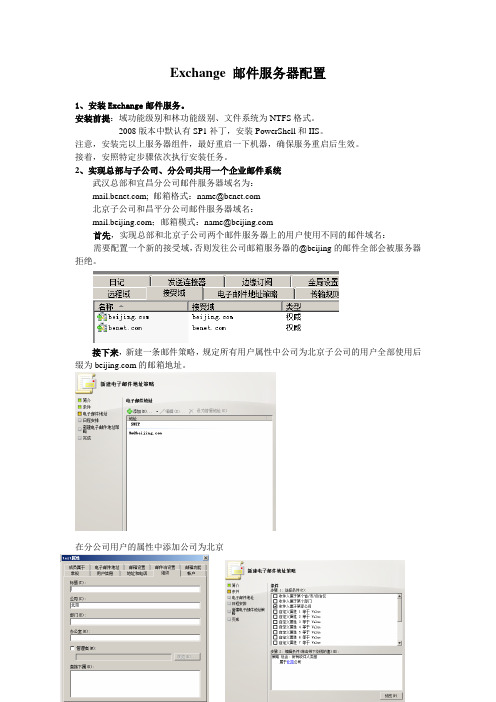

2、实现总部与子公司、分公司共用一个企业邮件系统武汉总部和宜昌分公司邮件服务器域名为:; 邮箱格式:name@北京子公司和昌平分公司邮件服务器域名:;邮箱模式:name@首先,实现总部和北京子公司两个邮件服务器上的用户使用不同的邮件域名:需要配置一个新的接受域,否则发往公司邮箱服务器的@beijing的邮件全部会被服务器拒绝。

接下来,新建一条邮件策略,规定所有用户属性中公司为北京子公司的用户全部使用后缀为的邮箱地址。

在分公司用户的属性中添加公司为北京完成后,发现已经成功添加新的邮件域名。

3、设两个邮箱管理员:武汉的邮箱管理员可以管理总部、子公司和分公司的邮箱账号,北京的邮箱管理员只能管理北京子公司和昌平分公司的邮箱账号;在北京子域Domain Servers 组中添加总部Domain Admins管理员的帐户,并赋给相应的访问和管理权限。

Exchange 系统管理器”树最顶端的组织对象的权限,向总部邮件管理员授予对整个组织中所有邮箱的权限。

若要通过“Exchange 系统管理器”向您的管理帐户授予对单个数据库中所有邮箱的访问权限而不管继承的显式拒绝,请执行以下操作:1. 启动“Exchange 系统管理器”,然后找到要对其中存储的邮箱具有完全访问权限的数据库。

打开此对象的属性,然后单击安全选项卡。

2.如果看不到“安全”选项卡,请参见上文中有关启用“安全”选项卡的步骤。

3. 在该对象上向您的帐户授予完全显式权限,包括“另外接收为”和“另外发送为”权限。

进行完此更改后,您可能仍会看到将不可用的“拒绝”和“允许”权限指派给了您的帐户。

Exchange Server 2013文档系列之五:Exchange Server 2013前后端架构的部署Exchange Server 2007、2010中服务器有五种角色,分别为邮箱角色、客户端访问角色、集线器传输角色、边缘传输角色和统一消息角色。

每种角色功能如下:◆邮箱角色:主要负责用户邮件的存储。

◆客户端传输角色:主要负责为用户访问服务器提供访问接口◆集线器传输角色:主要负责邮件的传输◆边缘传输角色:主要负责接收和发送公网邮件、防垃圾邮件、防病毒。

◆统一消息角色:主要负责服务器和语音的整合。

在Exchange Server 2013中,架构发生重大调整, 在Exchange Server 2013中,服务器有两种角色:邮箱角色和客户端访问角色.◆客户端访问服务器主要为用户访问Exchange Server 2013提供接口.◆邮箱服务器由邮箱服务、统一消息服务、客户端访问服务以及传输服务组成。

而在Exchange Server 2007 和Exchange Server 2010中的其它服务器角色仍然存,但是现在被称为服务。

唯一的例外是边缘传输服务器角色,在当前发布的RTM版本中没有边缘服务器,但是不排除微软会将边缘传输服务器放在Exchange Server 2013 SP1 当中,当是这一定是个很漫长的时间。

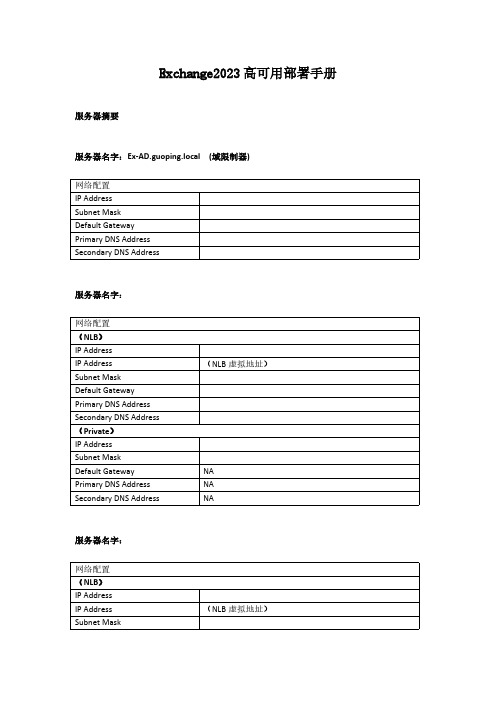

在本案例中, 部署两台Exchange Server 2013, 部署成前后端架构. 具体的拓扑图如下:在如上的环境中, 有三台服务器, 具体如下:1.12DC: 操作系统Windows Server 2012 Datacenter版本,计算机名称12DC,IP地址192.168.0.2 , 是DC和CA服务器。

2.12Server1. 操作系统Windows Server 2012 Datacenter版本,计算机名称12Server1,IP地址192.168.0.3,是Exchange Server 2013后端服务器3.12Server2:操作系统Windows Server 2012 Datacenter版本,计算机名称12Server2,IP地址为192.168.0.4,是Exchange Server 2010前端服务器一.Exchange 2013后端服务器部署1.系统准备1)系统组件准备(在Windows Server 2012 PowerShell中执行如下命令)Install-WindowsFeature AS-HTTP-Activation, Desktop-Experience, NET-Framework-45-Features, RPC-over-HTTP-proxy, RSAT-Clustering, RSAT-Clustering-CmdInterface, Web-Mgmt-Console, WAS-Process-Model, Web-Asp-Net45, Web-Basic-Auth, Web-Client-Auth, Web-Digest-Auth, Web-Dir-Browsing, Web-Dyn-Compression, Web-Http-Errors, Web-Http-Logging, Web-Http-Redirect, Web-Http-Tracing, Web-ISAPI-Ext, Web-ISAPI-Filter, Web-Lgcy-Mgmt-Console, Web-Metabase, Web-Mgmt-Console, Web-Mgmt-Service, Web-Net-Ext45, Web-Request-Monitor, Web-Server, Web-Stat-Compression, Web-Static-Content, Web-Windows-Auth, Web-WMI, Windows-Identity-Foundation,RSAT-ADDS –Restar2)软件准备在安装操作系统角色和功能后,按以下显示的顺序显示以下软件:◆Microsoft Unified Communications Managed API 4.0, Core Runtime 64 位(下载地址:/en-us/download/details.aspx?id=34992)◆Microsoft Office 2010 Filter Pack 64 位(下载地址:/en-us/download/details.aspx?id=17062)◆Microsoft Office 2010 Filter Pack SP1 64 位(下载地址:/en-us/download/details.aspx?id=26604)3)活动目录准备步骤一: 林准备步骤二:准备域2.Exchange 2013后端服务器图形化部署插入Exchange Server 2013光盘,自动运行AutoRun,如下图:选择“Don’t Check for Updates right now” , 选择“next”检查当前的环境,稍等后出现如下页面:在出现的界面中,选择“Next”选择“I accept the terms in license agreement”, 点击“next”选择“Don’t use recommended settings”, 点击“next”,选中“Mailbox r ole ”角色,选择”next”点击”next”,出现如下界面选择“NO”, 点击“next”如上图,通过了所有的系统所需条件的检查,点击“Install”, 系统开始进行安装经过一段时间等待后,系统显示安装完成,如下图:3.使用命令部署Exchange 2013后端服务器等待一段时间后,安装完毕。

Exchange邮件服务器的搭建正文:⒈简介Exchange邮件服务器是一种常用的企业级邮件服务器,可以用于搭建邮件系统,提供电子邮件、日历、联系人等功能。

本文旨在指导您正确搭建Exchange邮件服务器。

⒉硬件和系统要求在开始之前,请确保您的硬件和操作系统满足以下要求:- 部署Exchange服务器需要一台物理服务器或虚拟机,建议至少具备4核处理器和8GB内存。

- 建议操作系统为Windows Server的最新版本,如Windows Server 201⒐⒊安装和配置Exchange服务器⑴ Exchange服务器安装程序并运行。

⑵阅读并接受许可协议。

⑶选择安装类型,一般选择“完整安装”。

⑷设置Exchange服务器角色,如“邮箱服务器”、“客户端访问服务器”等。

⑸配置收发连接、邮件数据库路径等相关设置。

⑹完成安装并重新启动服务器。

⒋创建和管理邮箱⑴进入Exchange管理中心(EAC)。

⑵在EAC界面中,选择“收件人”选项卡,然后“新建”按钮。

⑶填写邮箱基本信息,如姓名、电子邮件地质等。

⑷配置邮箱高级选项,如邮箱大小限制、邮箱权限等。

⑸“确定”按钮完成邮箱创建。

⒌配置客户端访问⑴启用Outlook Anywhere功能,允许远程客户端访问Exchange服务器。

⑵配置Exchange ActiveSync,以支持移动设备访问。

⑶配置Outlook Web App,以提供Web浏览器访问功能。

⒍数据备份和恢复⑴执行合理的数据备份策略,如每日完整备份和每小时增量备份。

⑵存储备份数据到安全的位置,以防止数据丢失。

⑶定期测试数据恢复,以确保备份的完整性和可用性。

⒎安全性和权限管理⑴配置Exchange服务器的防火墙规则,限制对服务器的非授权访问。

⑵启用安全套接字层(SSL)以加密邮件传输。

⑶使用强密码策略,并定期更改密码。

⑷设置访问权限,限制用户对邮件系统的访问权限。

⒏故障排除和支持⑴监控Exchange服务器的性能和状态,及时发现并解决问题。

Exchange Server 2010系列(1)——全新安装Exchange Server 2010 11月,微软重拳不断,WIN7&R2发布,TechED2009举办以及Exchange 2010RTM。

做为微软UC平台中的的重量级产品Exchange 2010尤为引起大家的关注(这点从TechED200 9统一沟通相关课程的火爆可见一斑)。

新的产品在服务的高可用性、消息的保护控制、安全性、移动性上都有所增强。

如果你现在徘徊在是否将2003升级至2007的问题上,不妨考虑直接升级至2010;如果你还在为2007实现高可用性的投入成本和管理成本以及消息的保护控制担忧,那你不妨考虑升级至2010。

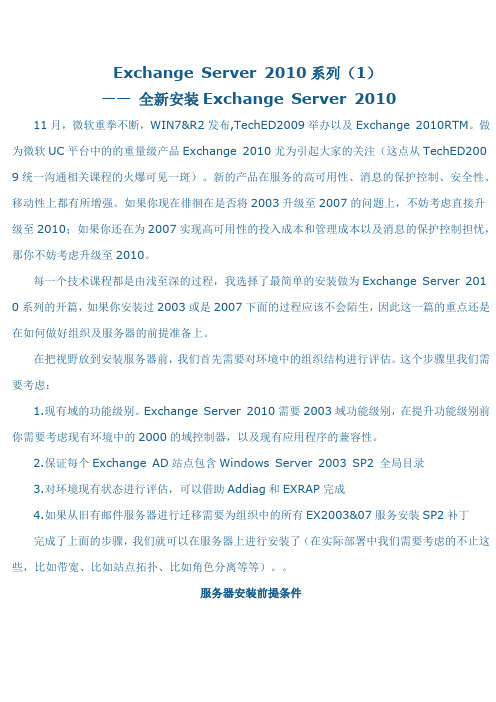

每一个技术课程都是由浅至深的过程,我选择了最简单的安装做为Exchange Server 201 0系列的开篇,如果你安装过2003或是2007下面的过程应该不会陌生,因此这一篇的重点还是在如何做好组织及服务器的前提准备上。

在把视野放到安装服务器前,我们首先需要对环境中的组织结构进行评估。

这个步骤里我们需要考虑:1.现有域的功能级别。

Exchange Server 2010需要2003域功能级别,在提升功能级别前你需要考虑现有环境中的2000的域控制器,以及现有应用程序的兼容性。

2.保证每个Exchange AD站点包含Windows Server 2003 SP2 全局目录3.对环境现有状态进行评估,可以借助Addiag和EXRAP完成4.如果从旧有邮件服务器进行迁移需要为组织中的所有EX2003&07服务安装SP2补丁完成了上面的步骤,我们就可以在服务器上进行安装了(在实际部署中我们需要考虑的不止这些,比如带宽、比如站点拓扑、比如角色分离等等)。

服务器安装前提条件在安装Exchange Server 2010之前我们需要在服务器上做一些必要的准备,这里包括添加角色,功能,开启必要的服务以及安装支持的应用程序,进行这些前提条件的准备是我们下一步安装Exchange Server 2010的基础,相关操作请参考截图:1.安装IIS角色2.添加.NET Framework3.5.1(WCF激活必须选中)以及Windows PowerShell集成脚本环境(ISE)注:由于服务器上我使用了Windows Server 2008 R2操作系统,因此系统功能中集成了. NET Framework 3.5.1以及Windows PowerShell V2.0 如果你使用的是Windows Serve r 2008操作系统会发现系统中集成的是.NET Framework 3.0以及Windows PowerShell V 1.0 。

exchange安全加固方案Exchange是一种广泛应用于企业环境中的电子邮件和协作平台,为了保障企业数据的安全,我们需要对Exchange进行加固。

下面将介绍一些安全加固方案。

1. 安装最新的补丁和更新:定期检查并安装Exchange的最新补丁和更新,以修复已知的漏洞,并提高系统的安全性。

2. 强化密码策略:要求用户设置复杂的密码,并定期更换密码。

密码应包含字母、数字和特殊字符,并且长度不少于8位。

3. 配置访问控制:限制对Exchange服务器的访问,只允许授权的用户或设备连接。

可以使用防火墙、网络隔离和虚拟专网等技术来实现访问控制。

4. 加密邮件传输:启用SMTPS或S/MIME等加密协议,确保邮件在传输过程中的安全性。

同时,还可以使用SSL证书来验证服务器的身份。

5. 实施防病毒和反垃圾邮件措施:安装并定期更新防病毒软件,及时检测和清除恶意软件。

同时,配置反垃圾邮件过滤器,减少垃圾邮件的影响。

6. 强化身份验证:使用双因素身份验证等高级身份验证技术,提高用户身份验证的安全性,并防止未经授权的访问。

7. 监控和审计:配置日志记录和审计策略,对Exchange服务器的操作进行监控和审计,及时发现异常行为和安全事件。

8. 数据备份和恢复:定期备份Exchange服务器的数据,并测试恢复过程,以确保数据的完整性和可用性。

9. 培训和意识提高:定期组织安全培训和意识提高活动,提高用户对安全风险和最佳实践的认识,减少人为失误导致的安全问题。

10. 定期安全评估:定期对Exchange服务器进行安全评估,发现潜在的漏洞和风险,并及时修复和改进。

通过以上的安全加固方案,可以提高Exchange服务器的安全性,保障企业数据的机密性、完整性和可用性。

同时,还需要持续关注安全动态,及时采取措施应对新的安全威胁和漏洞。

F5 PARTNERSHIP SOLUTION GUIDEDeploying a service-orientedperimeter for Microsoft ExchangeWHAT'S INSIDEPre-Authentication Mobile Device Security Web Application Security 3 5 7Go Beyond Network Firewalls to Protect Microsoft ExchangeBusiness need and user demand for access to email anytime, anywhere,and from any device has created challenges for IT departments to keepthis business-critical application secure, fast, available, and compliant.Extending your security perimeter outward can improve security andavailability for Microsoft Exchange email services published over theInternet (Outlook Web App, Exchange ActiveSync, Outlook Anywhere,and Exchange Web Services). F5® Application Delivery Controllers(ADCs) offer an ICSA Labs certified network and application firewallsolution that creates a service-oriented perimeter for Exchange. Withintelligent monitoring of traffic, pre-authentication, and access controlfor mobile devices, F5 helps you deploy highly available and secureemail services.2Preventing invalid and potentially malicious traffic from entering your data centercan be challenging. Traditional network firewalls are designed to perform a basiclevel of filtering based on port, but are not designed to inspect and enforce highlyintelligent security policies using surrounding contextual knowledge about theuser, the application service being requested, or the device being used.In fact, SSL encrypted application traffic needs to pass through the networkfirewall and on to another device near or on an internal data center networkfor termination—usually a hardware load balancer or even a specific applicationserver itself. The challenge lies in enforcing effective security measures before thetraffic reaches the internal network when the information needed to make accessdecisions is encrypted.Relying on your servers to process the unnecessary and potentially maliciousrequests wastes valuable resources, slows performance, and leaves your businessvulnerable to attacks, so the next choice is the hardware load balancer. T H E C H A L L E N G E SK E Y B E N E F I T S ·Improve your security posture ·Ensure only authorized traffic reaches Exchange servers ·Reduce cost to operate and maintain security infrastructure3T H E S O L U T I O NF5 BIG-IP ® Access Policy Manager ® (APM) extends your security perimeter so that threatsare eliminated before they reach your data center. BIG-IP APM is certified by ICSA Labs as afirewall device, but it is different from traditional network firewalls because it can intelligentlyinspect traffic for information about users, devices, and applications to increase security.For Microsoft email services, including Outlook Web App (OWA), Exchange ActiveSync(EAS), and Outlook Anywhere (OA), BIG-IP APM prevents invalid traffic from ever reachingExchange Server through pre-authentication, authorization, and device access control.User credentials are cached by BIG-IP APM, which proxies connections to Windows ActiveDirectory and the Exchange Client Access server (CAS) array. These connections are madeup of a set of customized verifications. For example, user name and password are used toprove the authenticity of the user. This user account can then be used to determine whetherpermissions are granted to access a given corporate resource such as Microsoft Exchange.Pre-authentication ensures that only authenticated and authorized traffic reaches the internalnetwork where Exchange Client Access servers are located. Since only necessary traffic entersthat network, processing load on servers is reduced, which helps their performance.Using BIG-IP APM Visual Policy Editor, a workflow-like access path can be designed withforked logic and causal relationships to exactly represent corporate constraints for approvedaccess and customized responses for validation failures. BIG-IP APM provides supportfor dozens of types of queries out of the box, such as collecting different types of logoninformation from users and performing queries into Microsoft Active Directory to verifyspecific information about users, security group memberships, and profile settings.After Mobile Users Client Access ServersHub MailboxServersAttackerAttacker OWAOA EAS EWS BIG-IPLocal Traffic Manager Mobile Users Client AccessServersHub MailboxServersReverse ProxyAttackerAttacker OWAOA EAS EWS BIG-IPLocal Traffic Manager Effective Security Perimeter on Internal NetworkEffective SecurityPerimeter on Network EdgeBIG-IP Access Policy Manager Before4The consumerization of IT and bring-your-own-device (BYOD) work policies havecreated a huge increase in access to corporate email from mobile devices. Intoday’s world, email must be accessible to known trusted devices as well as anever increasing assortment of unknown and untrusted devices.According to a 2011 report, network security breaches, possible loss ofcustomer enterprise data, potential theft of intellectual property, and difficultymeeting compliance requirements are among the top concerns IT departmentshave about employees using personal devices for work.T H E C H A L L E N G E SK E Y B E N E F I T S ·Seamlessly support access to corporate resources from various types of mobile devices ·Implement advanced multi-factorauthentication5F5 BIG-IP Access Policy Manager (APM) provides a strategic point of control inthe data center, supporting a variety of approaches for granting or denying emailaccess to mobile devices. Building on its user authentication and authorizationcapabilities, BIG-IP APM also supports the use of user and device securitycertificates, Exchange ActiveSync User Policy settings, and other information storedin Active Directory, as well as device information provided in the packet flow, suchas device type and device ID, to enforce multi-factor validation.In Exchange Server, the Client Access server (CAS) role functions as the accesspoint for all client traffic, including mobile devices that use the ExchangeActiveSync (EAS) protocol to access mailbox information over HTTPS. UsingBIG-IP APM, traffic management decisions can be made and enforced at thenetwork perimeter on a group and or individual basis while still allowing for theuse of built-in Exchange security functionality such as ActiveSync policies andremote device wipe.BIG-IP APM enables customers to enforce a customized security policy forExchange access by mobile devices using a flexible set of pre-defined actionsthat represent their organizations’ requirements for access approval—even fromdevices employees bring from home.T H E S O L U T I O NAfter Mobile Users Client AccessServersHub MailboxServersAttackerAttacker OWAOA EAS EWS BIG-IPLocal Traffic Manager Mobile Users Client AccessServersHub MailboxServersReverse ProxyAttackerAttacker OWAOA EAS EWS BIG-IPLocal Traffic Manager Effective Security Perimeter on Internal NetworkEffective Security Perimeter onNetwork Edge BIG-IP Access Policy Manager Before6Network-level attacks are highly visible and disruptive, but application-level attacksare what threaten the core of a business. According to Gartner, 95 percent ofsecurity investments are focused on the network while 75 percent of attackshappen at the application level. These attacks can leave sensitive data—such asemployee records, confidential information, intellectual property, and financialrecords—vulnerable to theft.In addition, resolving application-level breaches can be time-consuming andexpensive. According to a WhiteHat security report, the top 10 applicationattacks are cross-site scripting, information leakage, content spoofing, insufficientauthorization, SQL injects, predictable resource location, session fixation, cross-site request forgery, insufficient authentication, and HTTP response splitting. Theaverage time reported to resolve these vulnerabilities is 77 days. During thoseweeks or months, a business must take down the application or risk its securitybeing compromised.The prevalence of application-layer attacks against critical business applicationsmakes securing those applications and verifying compliance with securityand privacy regulations of paramount importance. Even those organizationsthat employ dedicated staff to review compliance and the security posture ofapplications prefer deploying solutions that automatically and continually providecompliance and reporting over manual human activity to achieve the same results. T H E C H A L L E N G E SK E Y B E N E F I T S ·Implement cost-effective PCI compliance and reporting ·Provide continual protection and built-in remediation ·Reduce OpEx by using the ADC platform7L E A R N M O R ETo learn more about F5 solutions for Microsoft,please visit /microsoft.Tech tips, discussion forums, free samples,and more can be found on DevCentral,™F5’s global technical community, by visiting/microsoft.F5 Networks, Inc. 401 Elliott Avenue West, Seattle, WA 98119 888-882-4447 ©2012 F5 Networks, Inc. All rights reserved. F5, F5 Networks, the F5 logo, and IT agility. Your way., are trademarks of F5 Networks, Inc. in the U.S. and in certain other countries. Other F5 trademarks are identified at . Any other products, services, or company names referenced herein may be trademarks of their respective owners with no endorsement or affiliation, express or implied, claimed by F5. CS21-00006 0912。

《exchange邮件服务器操作手册》1. 介绍在当今信息化的社会中,邮件作为一种便捷快速的沟通工具,被广泛应用于各行各业。

而在企业中,Microsoft Exchange Server作为一款领先的邮件服务器软件,更是被广泛应用于企业的邮件通讯系统中。

本文将从基本操作、高级功能、故障排除等方面进行全面的介绍和讨论。

2. 基本操作2.1 登录与界面我们需要了解如何登录Exchange邮件服务器,并熟悉其界面。

在登录之后,我们可以看到Exchange的主界面,其中包括邮件、日历、联系人等功能模块。

2.2 发送与接收邮件接下来,我们需要学会如何发送和接收邮件。

在Exchange中,我们可以通过编写新邮件的方式来发送邮件,同时也可以查看收件箱来接收邮件。

2.3 管理联系人管理联系人也是我们在使用Exchange邮件服务器时常常需要进行的操作。

在Exchange中,我们可以添加、编辑、删除联系人,并且进行联系人的分组管理等。

3. 高级功能3.1 日程安排Exchange邮件服务器还拥有强大的日程安排功能,我们可以在日历中创建会议、安排日程,甚至可以共享日程安排等功能。

3.2 资源共享Exchange还支持资源共享,比如共享会议室、设备等,可以有效提高企业内部资源的利用率。

3.3 安全设置Exchange还拥有丰富的安全设置功能,比如加密邮件、防病毒防垃圾邮件功能等,可以保障企业邮件通讯的安全。

4. 故障排除4.1 登录问题在使用Exchange邮件服务器时,可能会出现登录问题,比如忘记密码、账号被锁定等情况,我们需要学会如何解决这些问题。

4.2 邮件发送接收问题有时候邮件可能发送或接收不正常,这可能涉及到网络问题、服务器设置问题等,需要我们进行逐一排查和解决。

4.3 安全问题在使用Exchange邮件服务器时,我们还需要关注安全问题,比如账号被盗、信息泄露等问题,需要学会如何应对和解决。

5. 总结与展望通过学习本文所介绍的Exchange邮件服务器的操作手册,我们对其基本操作、高级功能以及故障排除都有了相对全面的了解。

Exchange 接收连接器(Client、Default)区别,OUtlook实际测试对于default 默认端口是25 我们用它来接收外网的邮件对于client的话默认是587 我们如果用outlook或者其他一些三方系统通过smtp/pop3这种连接方式提交信的话推荐走这个client connector,主要负责内部client端与邮件服务器的通讯。

CAS就是接收连接器(110,995):Server Config--Client Access:POP3 and IMAP4:POP3设置HUB就是发送连接器(25,587)Server Config--Hub Transport--Received Connectors:Client EXCAS,Default EXCAS Outlook2010实际测试:1)POP3为TLS connection,Client需要设置为9952)POP3集成身份验证,Client需要设置为9953)POP3基本身份验证,Client 110或者995均可1)Client SMTP设置为587,加密类型选择TLS或者自动,SSL 和无不受支持,此时使用的是Client连接器2)Client SMTP设置为25,加密类型选择TLS或者自动,SSL 和无不受支持,此时使用的是Default连接器(此为Outlook的默认设置)3)Default只选择基本身份验证,则Outlook只可以使用25,不能使用加密类型 Default只选择TLS,则Outlook无法通过SMTP测试Default选择基本身份验证+TLS,则Outlook可以选择自动(25或者TLS都可以)Client只选择基本身份验证,则Outlook可以使用587,不能使用加密类型Client默认设置:============================================================ ===========在缺省情况下,安装好中心传输服务器后,系统会自动建立两个接收连接器,分别为client server 和default server。

使用手册版权声明爱数软件有限公司©2009 版权所有,保留一切权利。

未经本公司书面许可,任何单位或个人不得以任何形式,复制、传播、摘抄本书内容的 部分或全部。

本手册内容上可能会有增删和修改,爱数软件会定期将修订后的内容纳入新版本中,如 有更改恕不另行通知。

2使用手册关于爱数爱数,直译爱护数据。

作为业界安全备份 的唯一倡导者和中国数据备份整体方案的领先提供商,我们立志于 通过自主创新为用户提供安全可靠的磁盘备份方案,专注于为用户提供全面、统一、安全的 整体网络备份方案和远程容灾服务。

目前,爱数的各项产品和服务在制造业、金融业、医疗业、教育业等大量行业用户中的 成功应用。

了解爱数软件更多信息请访问: 。

爱数软件有限公司地址:上海市闵行区联航路 1188 号浦江智谷 10 号楼 2 层 邮编:201 112 网址: 客户服务电话:021-******** 客户服务邮箱:support@3使用手册目录关于爱数 ................................................................................................................................................ 3爱数备份软件 3.0 简介 ..................................................................................................................... 81. 关于爱数备份软件 3.0..................................................................................................... 82. 爱数备份软件 3.0 的新增功能....................................................................................... 83. 爱数备份软件 3.0 的工作方式........................................................................................ 9 4. 产品组成 ............................................................................................................................ 9 5.基本模块构成与模块功能 ............................................................................................... 95.1 管理控制台 ............................................................................................................. 10 5.2 LDAP 助手.............................................................................................................. 11 5.3 介质服务器 ............................................................................................................. 12 5.4 Windows 客户端 .................................................................................................. 12 5.5 Linux 客户端.......................................................................................................... 13 5.6 系统恢复环境 ......................................................................................................... 13 安装与配置 .......................................................................................................................................... 131. 系统要求 .......................................................................................................................... 13 1.1 32 位管理控制台&介质服务器........................................................................... 13 1.2 64 位管理控制台&介质服务器........................................................................... 14 1.3 32 位 Windows 客户端..................................................................................... 14 1.4 64 位 Windows 客户端..................................................................................... 15 1.5 32 位 Linux 客户端.............................................................................................. 15 1.6 64 位 Linux 客户端.............................................................................................. 16 1.7 LDAP 助手.............................................................................................................. 162. 如何使用 AnySetup....................................................................................................... 16 2.1 检测环境 ................................................................................................................... 17 2.2 安装指导 ................................................................................................................... 18 2.3 查看自述文件 ........................................................................................................... 183. 软件安装管理 .................................................................................................................. 19 3.1 管理控制台安装、配置与卸载 .............................................................................. 19 3.2 介质服务器的安装、配置和卸载.......................................................................... 244使用手册3.3 Windows 客户端安装、配置与卸载.................................................................... 26 3.4 LDAP 助手的安装、配置和卸载 ........................................................................... 32 3.5 Linux 客户端的安装、配置和卸载 ....................................................................... 34 3.6 系统恢复环境的安装 ............................................................................................ 35爱数备份软件管理 ............................................................................................................................. 371. 登录管理控制台 ............................................................................................................ 37 2. 用户管理 ........................................................................................................................ 382.1 创建和管理用户.....................................................................................................38 2. 2 创建和管理用户组.................................................................................................. 38 2.3 用户权限设置 ........................................................................................................... 39 3. 客户端管理 ...................................................................................................................... 41 3.1 客户端(组)操作................................................................................................. 41 3.2 客户端配置 ............................................................................................................. 41 3.3 删除客户端 ............................................................................................................. 42 4. 双机/集群管理 ................................................................................................................ 42 5. 介质服务器 ...................................................................................................................... 43 5.1 介质操作 ................................................................................................................. 43 5.2 介质服务器操作.....................................................................................................44 6. 许可证管理 ...................................................................................................................... 45 6.1 添加和删除授权码................................................................................................... 45 6.2 激活授权码 ............................................................................................................. 45 6.3 许可证授权管理.....................................................................................................45 7. 系统设置........................................................................................................................... 46 8. 更新管理 .......................................................................................................................... 47 8.1 更新管理界面 ......................................................................................................... 47 8.2 更新管理操作 ........................................................................................................... 48基本功能操作...................................................................................................................................... 491. 基本功能操作 .................................................................................................................. 49 1.1 备份操作 ................................................................................................................... 49 1.2 创建任务和设置任务选项 ...................................................................................... 50 1.3 备份文档 ................................................................................................................... 52 1.4 备份操作系统 ........................................................................................................... 53 1.5 备份邮件数据 ........................................................................................................... 542. 恢复操作 .......................................................................................................................... 542.1 浏览恢复 ................................................................................................................... 55 2.2 下载恢复 ................................................................................................................... 55 2.3 搜索恢复 ................................................................................................................... 565使用手册3. 执行操作 .......................................................................................................................... 573.1 常规执行任务 ........................................................................................................... 57 3.2 历史清单 ................................................................................................................. 57 3.3 日志管理 ................................................................................................................... 58 3.4 报表管理 ................................................................................................................... 58 应用功能操作...................................................................................................................................... 591. SQL SERVER 备份与恢复............................................................................................... 591.1 功能介绍 ................................................................................................................. 59 1.2 备份注意事项 ......................................................................................................... 60 1.3 备份指导 ................................................................................................................. 60 1.4 恢复指导 ................................................................................................................. 63 1.5 常见问题总结 ......................................................................................................... 65 2. Oracle 备份与恢复.......................................................................................................... 672.1 功能介绍 ................................................................................................................... 67 2.2 备份注意事项 ........................................................................................................... 67 2.3 备份指导 ................................................................................................................... 68 2.4 恢复指导 ................................................................................................................. 71 2.5 常见问题 ................................................................................................................. 74 3. Exchange Server 备份与恢复....................................................................................... 773.1 功能介绍 ................................................................................................................... 77 3.2 备份指导 ................................................................................................................. 77 3.3 恢复指导 ................................................................................................................... 79 3.4 恢复后注意事项.....................................................................................................80 3.5 常见问题处理 ........................................................................................................... 81 4. Lotus Domino 备份与恢复 ........................................................................................... 844.1 功能介绍 ................................................................................................................... 84 4.2 备份注意事项 ........................................................................................................... 85 4.3 备份指导 ................................................................................................................. 86 4.4 恢复指导 ................................................................................................................. 88 4.5 常见问题 ................................................................................................................. 89 5. Sybase 备份与恢复 ......................................................................................................... 905.1 功能介绍 ................................................................................................................... 90 5.2 备份注意事项 ........................................................................................................... 906使用手册5.3 备份指导 ................................................................................................................... 90 5.4 恢复指导 ................................................................................................................... 93 5.5 常见问题 ................................................................................................................. 95 6. Active Directory 备份与恢复........................................................................................ 96 6.1 功能介绍 ................................................................................................................... 96 6.2 备份注意事项 ........................................................................................................... 96 6.3 备份指导 ................................................................................................................. 97 6.4 恢复指导 ................................................................................................................... 99 6.5 常见问题 ...............................................................................................................100 7. 实时备份 ........................................................................................................................ 101 7.1 功能介绍 ...............................................................................................................101 7.2 备份指导 ...............................................................................................................101 7.4 恢复指导 .................................................................................................................103 恢复系统 ............................................................................................................................................104 1.启动系统恢复环境 .......................................................................................................... 104 1.1 硬盘启动 ...............................................................................................................104 1.2 光盘启动 ...............................................................................................................104 1.3 USB 设备启动 ......................................................................................................104 2. 恢复系统 ........................................................................................................................ 105 2.1 手动恢复系统 .......................................................................................................105 2.2 自动恢复系统 .......................................................................................................106 2.3 裸机恢复 ...............................................................................................................106 技术支持 AnySupport ................................................................................................................108 FAQ.....................................................................................................................................................1087使用手册爱数备份软件 3.0 简介1. 关于爱数备份软件 3.0作为业界安全备份的唯一倡导者和国内数据备份整体方案的领导者,上海爱数软件有限 公司专注于备份软件的技术研究和产品开发,提供的解决方案涵盖企业级备份软件、软硬件 一体化方案、远程数据灾备平台、在线备份服务等,立志通过自主创新为用户提供整体网络 备份方案和远程容灾服务。

Exchange概述和安装电子邮件是人们利用计算机网络来进行信息传递的,一种现代通信方式,邮件用户可以用非常低廉的价格,以非常快的速度,与世界上任何一个角落的网络用户发送电子邮件,这些电子邮件可以是各种公文、信件和图片,声音及音像等多媒体文档。

电子邮件系统是一种能够书写、发送、存储和接收信件的电子通信系统。

分2个组成部分,分别是MUA 和MTA邮件用户代理(MUA):客户端书写和阅读邮件的程序,现在绝大多数的MUA都支持POP3、IMAP4和SMTP,协议收取和发送邮件,例如:outlook就是一种MUA邮件传输代理(MTA):服务器上专门负责把邮件从一台计算机传递到另外一台计算机的程序,例如:Exchange就是一种MTARFC822文档定义了SMTP、POP3、IMAP4以及其他电子邮件传输协议所提交、传输的内容。

SMTP是Internet上传输电子邮件的标准协议,用于提交和传输电子邮件POP3是一种离线邮件协议,采用Client/Server工作模式,用于接收邮件,缺省剪切下载,下载整个邮件IMAP4也用于接收邮件,可以有选择的下载邮件,支持复制下载Exchange2003概述一、多数据库设计,每个服务器最多支持20个数据库二、支持的用户和邮箱数量可以达到3000-5000或更多三、简化管理操作,缩短了备份和还原的时间,提高了工作效率Exchange2003有两个版本:标准版和企业版(目前的最高版本为2007)两个版本都支持:网络压缩,Exchange2003管理工具包,集成了对移动设备的支持,卷影复制功能,可配置为邮件服务的前端服务器,恢复存储组。

Exchange2003的安装要求:1、硬件要求Inter X86系列的133MHZ或更快的CPU最低支持128MB的内存安装Exchange2003的驱动器上要具备500MB可用的空间系统驱动器上应具备200MB可用的磁盘空间2、系统要求Windows 2000 SP3或SP4Windows 20033、活动目录环境4、安装并启用Windows组件、IIS、WWW服务、SMTP服务、NNTP服务5、安装Windows支持工具x:\support\tools\suptools.msi一、检查系统的版本是否符合安装要求二、安装相应的服务三、检查与DC的连接状况以及DNS的解析状态四、检查Exchange服务器的网络连接状况将安装光盘放进光驱,准备进行安装一台全新的Exchange服务器五、进行林准备指定帐户,该帐户对组织对象拥有Exchange管理员权限查看AD数据库中是否有Exchange的架构信息六、进行域准备验证域准备成功七、进行安装Exchange新建组织,按提示输入组织名称安装Exchange SP2补丁Exchange Server 2003安装部署+图文详解复杂,下面我们以图解的方式了解一下在Windows 2003下安装Exchange2003的全过程。

1. 使用Outlook Express收发邮件:

1.1使用Outlook Express搜索公司的全球通讯薄

目的:设置目录服务,以便搜索公司内部成员的通讯簿

1.单击菜单栏上面的工具——账号,

2.选择“添加”—“目录服务”,

3.在“internet目录(LDAP)服务器” 一栏

4.填写上服务器IP:211.147.248.139;如图:

5.单击“下一步”进入“检查电子邮件地址”页,

6.选择“是”,单击“下一步”

7.单击“完成”结束设置。

8.单击菜单栏上面的工具——账号,

9.在帐户池里面选择刚才添加的“211.147.248.139”,单击“属性”。

10.在“常规”页面中,选上“此服务器要求登陆”

11.输入账号:ldap 密码:ldap

12.选择“高级”页面,在“搜索库”那栏填写“dc=sogservice,dc=com,dc=cn ”

13.然后点“确定”,完成设置

2007版outlook添加全球通讯录图文操作如下:

工具—帐号设置

至此,操作完成,只需要确定即可。

1.2使用搜索功能:

1.在Outlook Express的主界面单击“地址”进入通讯簿,

2.单击“查找用户”

3.在“姓名”或者“邮件地址”栏输入你的条件,点“开始查找”,

4.系统就会把符合条件的联系人搜索出来。

5.你可以把得到的联系人添加到通讯簿,以便下次调用。

2. 使用outlook POP3/SMTP方式收发email,可按以下步骤添加邮件账户

1. 打开outlook,选择“工具”→“电子邮件账户”→“下一步”→“添加”→“POP3”→

“下一步”(Step 1)

2. 输入“你的姓名”和“电子邮件地址”(step 2)

3. 输入“用户名”和“密码”(step 3)

4. 输入“服务器信息”(step 4)

5. 选择“其它设置”(step 5)

6. 选择“发送服务器”(step 6)

7. 勾选“我的发送服务器(smtp)需要身份验证”(step 7)

8. 最后按“确认”即可

3. 使用Web接口登录邮箱

https://

登录时会弹出一安全警报接口,按确定即可。

3. 使用Outlook Exchange方式收发邮件:

先安装证书和证书

设置服务器账户:

其它设置:

设置邮件存到个人活页夹:

4. 修改邮箱密码:

用https:///登录邮箱

更改密码:。