Cisco路由器配置GRE隧道

- 格式:docx

- 大小:14.08 KB

- 文档页数:3

Cisco路由器配置GRE隧道Cisco路由器配置GRE隧道路由封装(GRE)最早是由Cisco提出的,而目前它已经成为了一种标准,被定义在RFC 1701, RFC 1702, 以及RFC 2784中。

简单来说,GRE就是一种隧道协议,用来从一个网络向另一个网络传输数据包。

GRE是一种VPN隧道技术,其原理为本端路由器将3层报文封装到IP报文里,通过IP网络(例如Internet)送到对端路由器后再解开还原。

可以把tunnel想象成一条DDN专线,tunnel口上配置的ip地址就相当于连接DDN专线的串口的IP地址。

这个地址一般是内部的IP,Internet 上是不认的。

如果你觉得它和虚拟专用网(VPN)有些类似,那只是因为:从技术上讲,GRE隧道是某一类型的VPN,但是并不是一个安全隧道方式。

不过你也可以使用某种加密协议对GRE隧道进行加密,比如VPN 网络中常用的IPSec协议。

实际上,点到点隧道协议(PPTP)就是使用了GRE来创建VPN 隧道。

比如,如果你要创建Microsoft VPN隧道,默认情况下会使用PPTP,这时就会用到GRE。

为什么要用GRE?为什么要使用GRE进行隧道传输呢?原因如下:有时你需要加密的多播传输。

GRE隧道可以像真实的网络接口那样传递多播数据包,而单独使用IPSec,则无法对多播传输进行加密。

多播传输的例子包括OSPF, EIGRP, 以及RIPV2。

另外,大量的视频、VoIP以及音乐流程序使用多播。

你所采用的某种协议无法进行路由,比如NetBIOS或在IP网络上进行非IP传输。

比如,你可以在IP网络中使用GRE支持IPX或AppleTalk协议。

你需要用一个IP地址不同的网络将另外两个类似的网络连接起来。

如何配置GRE隧道?在Cisco路由器上配置GRE隧道是一个简单的工作,只需要输入几行命令即可实现。

以下是一个简单的例子。

路由器A:interface Ethernet0/1ip address 10.2.2.1 255.255.255.0interface Serial0/0ip address 192.168.4.1 255.255.255.0interface Tunnel0ip address 1.1.1.2 255.255.255.0tunnel source Serial0/0tunnel destination 192.168.4.2路由器B:interface FastEthernet0/1ip address 10.1.1.1 255.255.255.0interface Serial0/0ip address 192.168.4.2 255.255.255.0interface Tunnel0ip address 1.1.1.1 255.255.255.0tunnel source Serial0/0tunnel destination 192.168.4.1另外注意下路由配置情况,而tunnel source和tunnel destination地址是Internet上可以路由的IP地址,用于建立tunnel。

在网络通信中,路由技术起到了连接各个网络设备的重要作用。

其中,GRE(Generic Routing Encapsulation)隧道技术在实现不同网络间通信时起到了关键性的作用。

本文将从GRE隧道配置的角度进行讨论,介绍GRE隧道的概念、配置步骤和一些实际应用案例。

1. GRE隧道的概念在网络通信中,GRE隧道是一种基于IP协议的隧道封装技术。

它通过在原始数据报文的基础上添加GRE头部和尾部来实现网络包的封装与解封装。

GRE隧道可以在不同网络之间传输IP数据包,使得这些网络在逻辑上形成一个连通的网络。

2. GRE隧道的配置步骤创建GRE隧道接口配置GRE隧道之前,首先需要在路由器上创建GRE隧道接口。

可以通过命令行或者Web界面来完成该步骤。

在命令行中,可以使用"interface tunnel"命令来创建GRE隧道接口,并指定隧道的本地地址和远程地址。

配置IP地址在创建了GRE隧道接口之后,需要为该接口配置IP地址。

可以通过"ip address"命令来为GRE隧道接口分配IP地址。

本地地址和远程地址应该分别属于不同的子网,以确保不同网络之间的通信。

配置路由为了使得不同网络中的设备能够相互通信,需要在路由器上配置相应的路由。

在GRE隧道配置中,需要为GRE隧道接口配置静态路由或者动态路由。

静态路由可以通过"ip route"命令进行配置,而动态路由可以通过开启路由协议的方式来实现。

3. GRE隧道的实际应用案例跨越互联网的广域网连接GRE隧道常常被应用在跨越互联网的广域网连接中。

通过在不同地理位置的网络设备上配置GRE隧道,可以实现对不同办公点之间的直连,减少数据传输时延,并且保证通信的安全与稳定。

虚拟专用网络(VPN)的搭建GRE隧道也可以用于搭建虚拟专用网络(VPN)。

通过在不同网络设备之间配置GRE隧道,可以将不同网络连接在一起,形成一个安全、私密的网络。

网络路由技术中的GRE隧道配置指南导语:随着互联网的不断发展和普及,网络路由技术也日新月异。

GRE隧道作为一种常见的网络路由协议,可以在不同网络之间建立虚拟隧道,实现数据的传输和通信。

本文将介绍GRE隧道的基本概念和配置指南,帮助读者更好地理解和应用该技术。

概述:什么是GRE隧道?GRE(Generic Routing Encapsulation)是一种在IP网络之间建立虚拟隧道的协议。

通过GRE隧道,可以将一个网络的数据打包封装在另一个网络的数据包中进行传输。

这种隧道技术可以用于连接不同地理位置的网络,实现远程通信和数据交换,并提供一种安全、高效的方式进行数据传输。

一、GRE隧道的应用场景1. 连接远程分支机构:GRE隧道可以连接不同地理位置的分支机构,实现数据的传输和共享,提高企业的办公效率。

2. 跨越公共互联网:在不同的ISP(Internet Service Provider)之间建立GRE隧道,可以实现互联网的扩展和跨越。

3. 虚拟专用网络:GRE隧道可以创建虚拟专用网络(VPN),为用户提供安全的远程连接和资源共享。

二、GRE隧道的基本原理GRE隧道通过在原始数据包的外层封装GRE首部,将源地址和目的地址作为GRE隧道的端点,将封装后的数据包传输到目的地网络。

在目的地网络的GRE隧道解封装这个数据包,将原始数据提取出来,并将其传输到目标设备。

三、GRE隧道的配置步骤1. 确定隧道源和目的地地址:在配置GRE隧道时,首先需要确定源地址和目的地地址,分别是连接网络的两个端点。

2. 配置隧道接口:根据网络设备的具体型号和品牌,通过相应的操作系统界面进行隧道接口的配置。

设置隧道模式、隧道类型、隧道协议等参数,确保隧道的正常工作。

3. 设置数据包封装:在隧道接口上配置封装方式,通常是通过GRE协议进行封装。

选择合适的GRE封装协议,例如GRE over IPsec,可以增强数据的安全性。

4. 确认隧道通信:在隧道的源和目的地设备上进行配置调试,确保隧道通信的可靠性和稳定性。

网络路由技术中的GRE隧道配置指南引言:随着互联网的快速发展,网络通信不仅仅是企业,在我们个人生活中也起着重要作用。

作为网络通信的关键组成部分之一,路由技术的发展变得越来越重要。

在网络路由技术中,GRE(通用路由封装)隧道是一种常用的技术手段,它能够在公共网络上创建一个虚拟的点对点连接,为数据通信提供了安全性和可靠性。

本文将详细讨论GRE隧道的配置指南,帮助读者更好地理解和应用这一技术。

一、GRE隧道的基本原理GRE隧道是一种将其他协议的数据包封装在IP中进行传送的技术。

GRE隧道可以在公共网络上创建一个虚拟的点对点连接,为数据通信提供了安全性和可靠性。

在GRE隧道中,发送方将原始数据包封装在GRE 头部中,再封装在一个IP包中,并通过公共网络传输到接收方。

接收方将IP包解封,并还原出原始数据包。

这种封装和解封的过程使得数据可以安全可靠地传输,同时也隐藏了原始数据包的信息。

GRE隧道可以用于连接两个远程网络,或者连接本地网络和远程用户。

二、GRE隧道的配置步骤配置GRE隧道需要经过以下几个步骤:1. 确认网络拓扑:在配置GRE隧道之前,需要确定待连接的网络拓扑结构。

通常情况下,GRE隧道需要连接两个远程网络,或者将本地网络与远程用户进行连接。

2. 配置GRE隧道接口:在发送方和接收方的两端分别配置GRE隧道接口。

通过指定隧道接口的IP地址和目标地址来确定隧道的起点和终点。

同时,还需要配置隧道类型和隧道编号等参数。

3. 配置GRE隧道参数:根据需要,可以配置GRE隧道的参数,如隧道模式、隧道MTU(最大传输单元)、隧道认证等。

这些参数的配置能够根据实际情况来提升网络性能和安全性。

4. 配置路由表:为了使两端网络能够正常通信,需要在发送方和接收方的路由表中添加相应的路由规则。

这些路由规则指定了数据包在GRE隧道中的传输路径。

5. 测试隧道连接:在完成以上配置之后,需要进行隧道连接的测试。

通过发送测试数据包,确认隧道连接是否成功建立。

14 IPSec上的GRE隧道GRE(Generic Routing Encapsulation,通用路由封装)隧道已经广泛应用了很长一段时间,GRE首先由Cisco公司提出,目的是提供IP网络承载其他被路由协议。

某些网络管理员为了降低其网络核心的管理开销,将除IP外所有传送协议都删除了,因而IPX和AppleTalk等非IP协议只能通过GRE来穿越IP核心网络。

GRE需要在已有的数据包上增加一个新的GRE头部,这个概念与IPSec隧道模式相似。

原始数据包通过IP网络进行承载,而只有新增加的外层头部用于转发操作,当GRE 包到达GRE隧道终点时,外层头部将被剥离,还原出原始的内部数据包。

目前,多协议网络基本上都消失了,已经很难再看见企业和核心网络基础设施中出现曾经丰富多样的多种协议。

对纯IP网络来说,GRE刚开始被视为无用的传统协议,但随着IPSec的应用增多,IP网络中又重新出现了GRE的身影。

本章将详细描述IPSec环境下的GRE应用问题。

14.1 “我已经知道了吗?”测验“我已经知道了吗?”测验的目的是帮助读者确定是否需要完整的学习本章知识,如果打算完整地阅读本章全部内容,那么就无需在此刻回答本节的问题。

根据本章主要知识点提炼出来的15道测验题可以帮助读者有效地利用有限的学习时间。

表14-1列出了本章的主要内容以及与这些内容相关联的“我已经知道了吗?”测验题。

表14-1 “我已经知道了吗?”基本主题章节与所对应的测验题260第14章IPSec GRE注意1.GRE给数据包增加的额外头部最小多少字节?a.16字节;b.20字节;c.24字节;d.36字节;e.48字节。

2.下面哪些是GRE头部中的有线选项(请选出所有正确答案)?a.GRE头部长度;b.校验和存在;c.密钥存在;d.外部加密;e.协议。

3.GRE隧道接口的作用是什么?a.GRE隧道接口总是隧道源接口;b.GRE隧道接口总是隧道目的接口;c.GRE隧道接口是配置穿越隧道的协议的地方;d.GRE隧道接口是映射到物理隧道端口的接口;e.当前未用。

网络路由技术中的GRE隧道配置指南1. 引言随着互联网的快速发展,网络通信的需求也越来越高。

网络路由技术作为实现网络通信的重要手段之一,扮演着至关重要的角色。

在网络路由技术中,GRE(通用路由封装)隧道是一种常见而重要的配置方式。

本文将重点介绍GRE隧道的配置指南,以帮助读者更好地理解和应用这一技术。

2. GRE隧道简介GRE隧道是一种建立虚拟点对点连接的技术,通过在IP包的数据字段中封装路由信息,实现两个网络之间的通信。

GRE隧道在实际应用中具有广泛的应用场景,例如用于远程访问、虚拟专网(VPN)以及跨网段通信等。

3. GRE隧道的配置确定隧道端点在进行GRE隧道配置之前,首先需要确定隧道的起点和终点。

起点和终点可以是两台路由器、路由器和主机之间,甚至是两个数据中心之间的通讯节点。

确定隧道端点后,我们可以继续进行下一步的配置。

配置隧道接口根据起点和终点的设备类型,需要对相应的接口进行配置。

对于路由器而言,可以通过以下命令进行隧道接口的创建和配置:```interface tunnelXip address <起点IP地址> <掩码位数>tunnel source <起点IP地址>tunnel destination <终点IP地址>```对于主机而言,可以使用相应的操作系统命令或者使用网络配置工具进行对隧道接口的创建和配置。

配置隧道协议GRE隧道支持不同的隧道协议,包括IPv4、IPv6和多播等。

根据实际需求和网络环境,我们需要选择合适的隧道协议进行配置。

在路由器上,可以通过以下命令选择和配置隧道协议:```interface tunnelXtunnel mode gre ipv4```配置GRE隧道参数在隧道的配置过程中,我们还可以根据实际需求对一些参数进行进一步的配置。

例如,可以根据需求指定隧道的MTU(最大传输单元),以保证数据的正常传输。

网络路由技术中的GRE隧道配置指南引言:随着互联网的快速发展,网络通信技术得到了极大的改进和创新。

其中,网络路由技术作为互联网通信的重要组成部分,一直在不断地发展和完善。

GRE(Generic Routing Encapsulation)隧道技术,作为一种重要的网络通信协议,广泛应用于现代网络架构中。

本文将深入探讨GRE隧道的配置指南。

一、GRE隧道技术简介GRE隧道技术是一种将不同物理网络连接成一个虚拟网络的技术。

它通过在IP包头封装额外的GRE头部信息,实现了在不同物理网络之间建立隧道。

GRE隧道的特点是能够有效地将不同网络之间的IP数据包进行封装和传输,使它们在整个通信过程中看起来像是通过同一网络进行通信。

二、GRE隧道的优势和应用场景1. 灵活性:GRE隧道技术可以在不同物理网络之间建立虚拟连接,通过逻辑上的隧道连接,实现跨越广域网的通信。

2. 安全性:GRE通过封装IP数据包,隐藏了底层物理网络的信息,增强了通信的安全性。

3. 路由扩展:GRE隧道技术使得网络管理员可以为不同的网络分配独立的路由空间,提高路由管理的灵活性。

4. 多协议支持:GRE隧道可以支持不同的网络协议,无论是IPv4还是IPv6,都可以在GRE隧道中进行传输。

GRE隧道技术的应用场景非常广泛,例如,跨越广域网的远程办公、虚拟专用网的建立、数据中心间的互联等等。

三、GRE隧道的配置步骤1. 隧道接口的配置:首先,我们需要在路由器上配置GRE隧道接口。

通过命令行或者图形界面管理工具,我们可以为隧道接口指定IP 地址和子网掩码等相关参数。

2. 隧道协议的配置:在GRE隧道中,我们通常需要选择合适的隧道协议。

在配置过程中,可以考虑使用较为成熟和广泛应用的隧道协议,如IPsec。

3. 路由器的配置:为了使GRE隧道能够正常工作,我们还需要在路由器上配置相应的路由。

通过指定隧道的目标网络和下一跳路由器等信息,实现GRE隧道的路由功能。

网络路由技术中的GRE隧道配置指南随着互联网的快速发展,企业网络和个人互联网接入的需求越来越高。

而作为网络的核心技术之一的网络路由,成为保证网络稳定性和快速连接的关键。

在网络路由技术中,隧道技术的应用越来越广泛。

本文将重点介绍网络路由技术中的GRE(Generic Routing Encapsulation)隧道的配置指南和相应的应用场景。

一、GRE隧道的概念和原理GRE隧道是网络中一种常见的隧道技术,通过在封装数据包中加入GRE头部信息,将源地址改为隧道发送端IP地址,目的地址改为隧道接收端IP地址,以实现数据的传输。

GRE隧道在网络中建立逻辑连接,将数据包封装在GRE协议中进行传送,实现不同网络之间的互联。

二、GRE隧道的配置流程1. 隧道端口的配置首先要配置GRE隧道的发送端口和接收端口。

发送端口是用来发送GRE隧道封装包的端口,接收端口是用来接收GRE隧道封装包的端口。

在配置隧道端口时,需要保证源地址和目的地址正确设置。

2. IP地址的分配在GRE隧道中,需要为发送端和接收端分配IP地址。

IP地址的分配要保证唯一性和正确性,以保证隧道的正常工作。

可以使用静态IP分配或者动态IP分配的方式进行IP地址的分配。

3. GRE隧道的创建和配置在进行GRE隧道的创建和配置时,首先要确定隧道的名称。

隧道名称要保证唯一性,以防止与其他隧道发生冲突。

接下来,要配置隧道的发送端IP地址和接收端IP地址,确保隧道的正常通信。

同时,还可以通过配置隧道的相关参数,如TTL、MTU等,对隧道进行进一步的优化和调整。

三、GRE隧道的应用场景1. 跨越公网的互联GRE隧道可以实现跨越公网的互联,将不同地域、不同网络环境下的网络连接起来,实现数据的快速传输和互通。

企业可以利用GRE 隧道技术搭建跨地区的企业内部网络,提高数据传输效率。

2. 安全隔离和保护隐私GRE隧道可以通过加密和隔离数据包,保证数据的安全性和隐私性。

Cisco给出的Ipsec VPN MTU设置标准是1400字节,MSS直是1360。

一般平时都这样设置,但为什么这样设置呢??偶来解析下,也是对自己的总结。

以下是GRE Tunnel MTU设置的几个例子1. GRE隧道的情况利用GRE隧道技术封装之后,原来的数据包会在IP报头前面加入一个新的IP报头和新的GRE报头。

如下图,假设原始数据报头是IPX,那么在IP GRE的网络中传输就会封装上新IP报头+ GRE报头注意:新的IP报头长度20字节,GRE报头最小封装是4字节.那就是说现在的MTU必须调成1476字节,(1500-20-4=1476 )。

否则将会自动分片,如果你把DF位设置位1,就丢包。

2. Ipsec VPN分2种情况,一种是隧道模式(PS:IPsec的隧道模式与GRE隧道不是一个概念,别混肴!!,另一种是传输模式。

传输模式只对IP负载部分进行加密,而在传输模式的基础上对IP 负载的传输过程进行保护,需要用到隧道模式。

Cisco默认的Ipsec VPN就是隧道模式,如果你改为传输模式那数据只加密,而没有在传输过程作保护的,当然传输模式下遇到Man-in-middle 的话,Hacker貌似也无法解密数据。

(PS:记住啦,隧道模式是需要在已经加密的IP负载基础上加入新的IP报头+AH报头或ESP报头滴!!!)① 隧道模式中的以IP报头+AH报头封装的数据包格式AH报头的格式以及最小长度字节示意图注意:新的IP报头长度20字节,AH报头大小是可变的,但最小长度不能小于12字节(是不能小于12字节,并不是说AH报头就是12字节,至于最大字节限制有待验证!!!)那就是说现在的MTU最多也只能是(1500-20-12=1468)字节才能满足Ipsec VPN隧道模式的条件。

② 隧道模式中的以IP报头+ESP报头封装的数据包格式ESP报头的格式以及最小长度字节示意图注意:新的IP报头长度20字节,ESP报头大小也是可变的,但最小长度不能小于10字节那就是说,现在的MTU最多也只能是(1500-20-10=1470)字节才能满足Ipsec VPN隧道模式的条件。

Cisco路由器配置GRE隧道概述:本文档提供了关于如何配置GRE(通用路由封装)隧道的详细说明。

GRE隧道可以用于在两个远程网络之间建立虚拟隧道连接,用于安全数据传输和扩展网络。

目录:⒈配置环境准备⒉GRE隧道配置步骤⑴配置源路由器⑵配置目标路由器⑶验证GRE隧道配置⒊附件⒈配置环境准备:在开始配置GRE隧道之前,确保以下条件已经满足:- 源路由器和目标路由器之间有互联的物理网络连接。

- 确保两个路由器上都已经启用了IP路由功能。

- 确保源和目标路由器上的接口地质设置正确。

⒉GRE隧道配置步骤:⑴配置源路由器:在源路由器上执行以下步骤来配置GRE隧道:步骤1:进入源路由器的全局配置模式。

router(config)configuration terminal步骤2:创建Tunnel接口。

router(config)interface tunnel <tunnel号>router(config-if)ip address <隧道IP地质> <子网掩码>步骤3:配置Tunnel接口的来源和目的地。

router(config-if)tunnel source <源接口>router(config-if)tunnel destination <目标IP地质>步骤4:启用隧道接口。

router(config-if)tunnel mode gre ip步骤5:将Tunnel接口绑定到相应的接口。

router(config-if)tunnel source <源接口>router(config-if)tunnel destination <目标接口>步骤6:完成配置并退出接口配置模式。

router(config-if)exitrouter(config)exit⑵配置目标路由器:在目标路由器上执行以下步骤来配置GRE隧道:步骤1:进入目标路由器的全局配置模式。

Cisco路由器配置GRE隧道本文档介绍了如何在Cisco路由器上配置GRE(通用路由封装)隧道。

通过GRE隧道,可以在不同的网络之间建立一条虚拟通道,实现数据的封装和传输。

以下是配置GRE隧道的详细步骤:1.确认网络拓扑在开始配置GRE隧道之前,请确保你了解网络的拓扑结构,并且已经正确连接了相关的设备。

2.配置隧道源和目的地质为GRE隧道指定源和目的地质。

例如,假设我们的隧道源地质是192.16①,隧道目的地质是192.16①.3.创建隧道接口在路由器上创建一个GRE隧道接口,并将其与源和目的地质关联。

例如,假设我们在路由器上创建了隧道接口 Tunnel0,并将其源地质设置为 192.16①,目的地质设置为 192.16①.4.配置隧道模式在隧道接口上配置隧道模式。

常见的隧道模式包括点对点模式和多点模式。

根据你的需求选择合适的隧道模式。

5.配置隧道传输协议为GRE隧道选择传输协议。

GRE隧道可以使用TCP或UDP进行传输。

根据你的需求选择合适的传输协议。

6.配置隧道加密如果需要对GRE隧道进行加密,可以配置相关的加密机制,如IPSec。

根据你的需求选择合适的加密方式。

7.配置路由信息在路由器上配置隧道的路由信息,确保数据能够正常传输到隧道的目的地。

8.验证GRE隧道配置在配置完成后,使用ping命令或其他工具验证GRE隧道的连接状态和数据传输情况。

附件:●附件1:GRE隧道配置示例文件法律名词及注释:1.GRE(通用路由封装):一种用于封装和传输IP数据包的协议。

2.隧道:一种虚拟通道,通过将数据包封装在其他协议中进行传输。

3.IP地质:用于在网络中标识和定位设备的唯一地质。

4.TCP(传输控制协议):一个面向连接的协议,用于可靠地传输数据。

5.UDP(用户数据报协议):一个无连接的协议,用于不保证数据传输可靠性的应用。

网络路由技术中的GRE隧道配置指南随着互联网的迅速发展,网络路由技术也逐渐成为了我们日常生活中不可或缺的一部分。

其中一种重要的技术就是通用路由封装(General Routing Encapsulation,简称GRE)隧道。

GRE隧道在不同网络之间传输数据包时起到了重要的作用,本文将探讨GRE隧道的配置指南。

第一节:GRE隧道的基础GRE隧道是一种通过在数据包中封装其他数据包的方式将不同网络之间连接起来的技术。

它运行在网络层,通过将源地址和目的地址封装在新的GRE头部中,使数据包能够在隧道中传输。

第二节:GRE隧道的配置步骤在配置GRE隧道之前,我们需要确保网络设备支持GRE协议。

一般来说,大多数网络设备都支持GRE协议,但我们仍然需要进行确认。

1. 确认网络设备的支持:可以通过查看设备的技术规格或使用命令行工具来确认设备是否支持GRE协议。

2. 配置隧道接口:选择两个不同网络之间的两台设备作为GRE隧道的端点,然后为隧道接口分配IP地址,并启用隧道功能。

3. 配置路由器:在每台设备上设置路由器,确保将数据包发送到正确的隧道接口。

这通常涉及到配置静态路由或动态路由协议。

第三节:GRE隧道的优势和应用场景GRE隧道作为一种网络路由技术,具有许多优势和应用场景。

首先,它可以提供安全的跨网络传输,保护数据的机密性。

其次,GRE隧道可以帮助解决路由表限制的问题,允许传输更多的路由信息。

此外,GRE隧道还可以用于建立虚拟专用网络(Virtual Private Network,简称VPN),提供跨网络访问和连接。

第四节:GRE隧道的配置注意事项在配置GRE隧道时,我们需要注意以下几点:1. 设备性能:由于GRE隧道会将数据包封装在其他数据包中,因此会增加一定的性能开销。

在配置时,需要考虑设备的处理能力和带宽。

2. 安全性:GRE隧道可以通过其他加密技术(如IPsec)来增加数据的安全性。

在配置隧道时,可以选择启用加密选项以增强数据的保护。

网络路由技术中的GRE隧道配置指南网络路由技术在现代信息时代扮演着至关重要的角色。

GRE(通用路由封装)隧道是一种常见的网络通信协议,用于创建虚拟点对点连接。

它可以在公共网络上创建一个透明的通信隧道,将数据从一个地方传输到另一个地方。

本文将向读者介绍GRE隧道的基本原理和配置指南。

一、GRE隧道的基本原理GRE隧道是一种协议封装技术,通过在源和目的地之间封装传输数据包,将数据从一个地方传输到另一个地方。

它在传输层之上工作,可以封装各种协议的数据包,如IP、IPX和AppleTalk等。

GRE隧道的工作原理是将源端的数据封装在GRE头部之中,然后再将整个封装包加入到另一个网络包的数据部分。

当接收方收到封装包时,它会根据GRE头部的信息进行解封装,还原出原始数据。

通过这种方式,GRE隧道实现了透明的点对点连接。

二、GRE隧道的配置指南以下是一些GRE隧道配置的指南,帮助您轻松实现网络连接:1.确定隧道的源和目的地:在配置GRE隧道之前,您需要确定隧道的源和目的地。

源就是指要创建隧道的设备,而目的地则是隧道的另一端设备。

2.配置隧道接口:在源节点上,您需要为GRE隧道配置一个虚拟接口。

可以通过以下命令来完成此操作:interface Tunnel0ip addresstunnel source <源IP地址>tunnel destination <目的地IP地址>3.配置路由:接下来,您需要在源节点和目的地节点上配置适当的路由以实现数据的正确传输。

您可以使用网络操作系统提供的路由配置命令来完成此操作。

4.启动隧道:最后,您需要启动GRE隧道以建立连接。

可以通过以下命令来完成此操作:interface Tunnel0tunnel mode gre iptunnel source <源IP地址>tunnel destination <目的地IP地址>tunnel key <隧道ID>需要注意的是,源节点和目的地节点的Tunnel ID(隧道ID)必须匹配,以确保通信正常。

网络路由技术中的GRE隧道配置指南引言随着互联网的迅速发展和广泛应用,网络路由技术逐渐成为信息传输和通信的核心。

为了满足不同网络之间的互联需求,GRE(Generic Routing Encapsulation)隧道成为一个重要的解决方案。

本文将探讨GRE隧道的配置指南,包括原理、实施步骤和应用案例等。

1. GRE隧道的原理GRE隧道是一种将其他协议的数据包封装在IP数据包中进行传输的技术。

它基于封装和解封装的原理,通过使用GRE头部和GRE隧道协议来实现。

GRE头部包含了一些重要的字段,如协议类型、源和目标IP地址等。

通过GRE隧道,可以把不同网络之间的数据包封装在GRE数据包中,在互联网上进行传输。

2. GRE隧道的配置步骤确定隧道的两端在进行GRE隧道的配置前,首先需要确定隧道的双端点。

隧道的一端将成为隧道的发起端,另一端将成为隧道的接收端。

通常情况下,两个端点处于不同的网络,并且具有不同的IP地址。

配置隧道发起端在发起端的路由器上,需要对GRE隧道进行配置。

配置步骤主要包括以下几个方面:- 在发起端的路由器上,为GRE隧道分配一个唯一的隧道接口IP 地址。

这个地址将作为GRE头部的源IP地址。

- 配置隧道接口,并指定它与本地网络的连接。

- 在发起端的路由表中,添加到目标网络的路由条目,并将下一跳指向GRE隧道接口。

配置隧道接收端在接收端的路由器上,需要同样对GRE隧道进行配置。

配置步骤主要包括以下几个方面:- 在接收端的路由器上,为GRE隧道分配一个唯一的隧道接口IP 地址。

这个地址将作为GRE头部的目标IP地址。

- 配置隧道接口,并指定它与本地网络的连接。

- 在接收端的路由表中,添加到发起端网络的路由条目,并将下一跳指向GRE隧道接口。

3. GRE隧道的应用案例隧道扩展网络GRE隧道被广泛应用于跨越多个地理位置的企业网络互联中。

通过建立GRE隧道,分支机构可以与总部网络进行安全通信,实现扩展网络的连接。

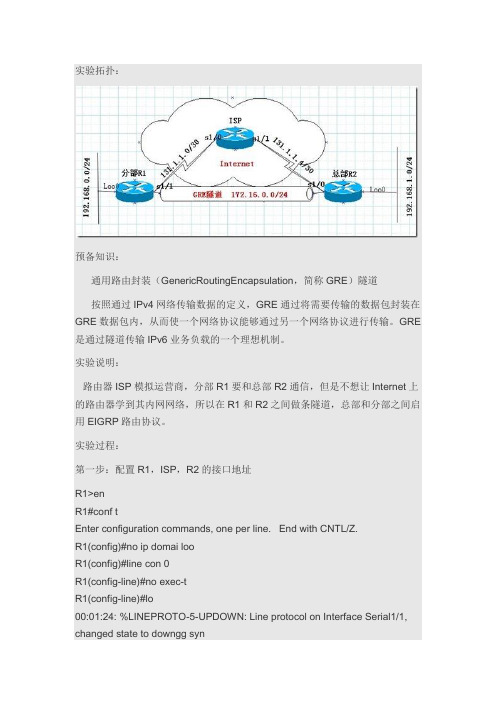

实验拓扑:预备知识:通用路由封装(GenericRoutingEncapsulation,简称GRE)隧道按照通过IPv4网络传输数据的定义,GRE通过将需要传输的数据包封装在GRE数据包内,从而使一个网络协议能够通过另一个网络协议进行传输。

GRE 是通过隧道传输IPv6业务负载的一个理想机制。

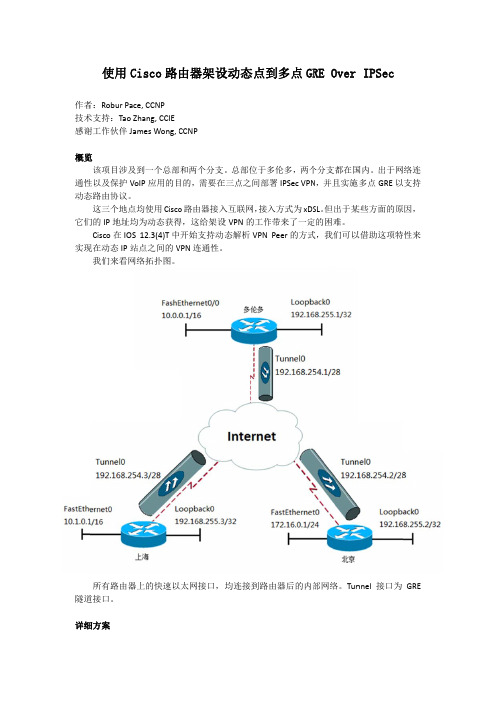

实验说明:路由器ISP模拟运营商,分部R1要和总部R2通信,但是不想让Internet上的路由器学到其内网网络,所以在R1和R2之间做条隧道,总部和分部之间启用EIGRP路由协议。

实验过程:第一步:配置R1,ISP,R2的接口地址R1>enR1#conf tEnter configuration commands, one per line. End with CNTL/Z.R1(config)#no ip domai looR1(config)#line con 0R1(config-line)#no exec-tR1(config-line)#lo00:01:24: %LINEPROTO-5-UPDOWN: Line protocol on Interface Serial1/1, changed state to downgg synR1(config-line)#exiR1(config)#int s 1/1R1(config-if)#ip add 131.1.1.1 255.255.255.252R1(config-if)#no shR1(config-if)#int loo 0R1(config-if)#ip add 192.168.0.1 255.255.255.0R1(config-if)#endR1#sh ip i00:01:57: %SYS-5-CONFIG_I: Configured from console by consoleR1#sh ip int bInterface IP-Address OK? Method Status Protocol FastEthernet0/0 unassigned YES unset administratively down downSerial1/0 unassigned YES unset administratively down downSerial1/1 131.1.1.1 YES manual up down Serial1/2 unassigned YES unset administratively down downSerial1/3 unassigned YES unset administratively down downSerial2/0 unassigned YES unset administratively down downSerial2/1 unassigned YES unset administratively down downSerial2/2 unassigned YES unset administratively down downSerial2/3 unassigned YES unset administratively down downLoopback0 192.168.0.1 YES manual up up R1#ISP>enISP#conf tEnter configuration commands, one per line. End with CNTL/Z.ISP(config)#no ip domain looISP(config)#line con 0ISP(config-line)#no exec-tISP(config-line)#logg synISP(config-line)#exiISP(config)#int s 1/0ISP(config-if)#ip add 131.1.1.2 255.255.255.252ISP(config-if)#no shISP(config-if)#int s 1/1ISP(config-if)#i00:02:55: %LINK-3-UPDOWN: Interface Serial1/0, changed state to up 00:02:56: %LINEPROTO-5-UPDOWN: Line protocol on Interface Serial1/0, changed state to upISP(config-if)#ip add 131.1.1.5 255.255.255.252ISP(config-if)#no shISP(config-if)#endISP#sh ip in00:03:09: %SYS-5-CONFIG_I: Configured from console by consoleISP#sh ip int bInterface IP-Address OK? Method Status Protocol FastEthernet0/0 unassigned YES unset administratively down downSerial1/0 131.1.1.2 YES manual up up Serial1/1 131.1.1.5 YES manual up up Serial1/2 unassigned YES unset administratively down downSerial1/3 unassigned YES unset administratively down downSerial2/0 unassigned YES unset administratively down downSerial2/1 unassigned YES unset administratively down downSerial2/2 unassigned YES unset administratively down downSerial2/3 unassigned YES unset administratively down downISP#R2>enR2#conf tEnter configuration commands, one per line. End with CNTL/Z.R2(config)#no ip doma looR2(config)#line con 0R2(config-line)#no exec-tR2(config-line)#logg synR2(config-line)#exiR2(config)#int s 1/0R2(config-if)#ip add 131.1.1.6 255.255.255.252R2(config-if)#no shR2(config-if)#int loo 0R2(config-if)#ip add00:04:14: %LINK-3-UPDOWN: Interface Serial1/0, changed state to upR2(config-if)#ip add00:04:15: %LINEPROTO-5-UPDOWN: Line protocol on Interface Serial1/0, changed state to upR2(config-if)#ip add 192.168.1.1 255.255.255.0R2(config-if)#endR2#sh ip int00:04:24: %SYS-5-CONFIG_I: Configured from console by consolebR2#sh ip int bInterface IP-Address OK? Method Status Protocol FastEthernet0/0 unassigned YES unset administratively down downSerial1/0 131.1.1.6 YES manual up up Serial1/1 unassigned YES unset administratively downdownSerial1/2 unassigned YES unset administratively down downSerial1/3 unassigned YES unset administratively down downSerial2/0 unassigned YES unset administratively down downSerial2/1 unassigned YES unset administratively down downSerial2/2 unassigned YES unset administratively down downSerial2/3 unassigned YES unset administratively down downLoopback0 192.168.1.1 YES manual up up R2#第二步:测试直连连通性ISP#sh cdp neiCapability Codes: R - Router, T - Trans Bridge, B - Source Route Bridge S - Switch, H - Host, I - IGMP, r - RepeaterDevice ID Local Intrfce Holdtme Capability Platform Port ID R2 Ser 1/1 155 R 7206VXR Ser 1/0R1 Ser 1/0 153 R 7206VXR Ser 1/1ISP#//邻居建立直连连通性正常第三步:配置GRE隧道R1#conf tEnter configuration commands, one per line. End with CNTL/Z.R1(config)#ip route 0.0.0.0 0.0.0.0 s 1/1//默认路由出接口应该指向物理接口R1(config)#int tuR1(config)#int tunnel 0R1(config-if)#ip add00:07:42: %LINEPROTO-5-UPDOWN: Line protocol on Interface Tunnel0, changed state to downR1(config-if)#ip add 172.16.0.1 255.255.255.0R1(config-if)#tuR1(config-if)#tunnel sour s 1/1R1(config-if)#tunR1(config-if)#tunnel desR1(config-if)#tunnel destination 131.1.1.6R1(config-if)#no shR1(config-if)#00:08:04: %LINEPROTO-5-UPDOWN: Line protocol on Interface Tunnel0, changed state to upR1(config-if)#endR1#sh run int tunnel 0Building configuration...Current configuration : 117 bytes!interface Tunnel0ip address 172.16.0.1 255.255.255.0tunnel source Serial1/1tunnel destination 131.1.1.6end//分部R1上的tunnel配置完成R2#conf tEnter configuration commands, one per line. End with CNTL/Z.R2(config)#ip route 0.0.0.0 0.0.0.0 s 1/0R2(config)#int tuR2(config)#int tunnel 0R2(config-if)#ip add 172.16.00:12:07: %LINEPROTO-5-UPDOWN: Line protocol on Interface Tunnel0, changed state to downR2(config-if)#ip add 172.16.0.2 255.255.255.0R2(config-if)#tunR2(config-if)#tunnel sou s1/0R2(config-if)#tunR2(config-if)#tunnel des 131.1.1.1R2(config-if)#no shR2(config-if)#00:12:40: %LINEPROTO-5-UPDOWN: Line protocol on Interface Tunnel0, changed state to upR2(config-if)#endR2#sh run int tunnel 0Building configuration...Current configuration : 117 bytes!interface Tunnel0ip address 172.16.0.2 255.255.255.0tunnel source Serial1/0tunnel destination 131.1.1.1endR1#sh ip rouCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2ia - IS-IS inter area, * - candidate default, U - per-user static routeo - ODR, P - periodic downloaded static routeGateway of last resort is 0.0.0.0 to network 0.0.0.0172.16.0.0/24 is subnetted, 1 subnetsC 172.16.0.0 is directly connected, Tunnel0131.1.0.0/30 is subnetted, 1 subnetsC 131.1.1.0 is directly connected, Serial1/1C 192.168.0.0/24 is directly connected, Loopback0S* 0.0.0.0/0 is directly connected, Serial1/1R1#ping 172.16.0.2Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 172.16.0.2, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 20/31/40 ms R1#//隧道直连连通性正常第四步:在R1和R2上启用路由协议R1#conf tEnter configuration commands, one per line. End with CNTL/Z.R1(config)#router eig 90R1(config-router)#no auR1(config-router)#net 192.168.0.0R1(config-router)#net 172.16.0.0R1(config-router)#endR1#R2#conf tEnter configuration commands, one per line. End with CNTL/Z.R2(config)#router eig 90R2(config-router)#no auR2(config-router)#net 172.16.0.0R2(config-router)#net 192.168.1.00:19:58: %DUAL-5-NBRCHANGE: IP-EIGRP 90: Neighbor 172.16.0.1 (Tunnel0) is up: new adjacencyR2(config-router)#net 192.168.1.1R2(config-router)#endR2#R1#sh ip rouCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2ia - IS-IS inter area, * - candidate default, U - per-user static routeo - ODR, P - periodic downloaded static routeGateway of last resort is 0.0.0.0 to network 0.0.0.0172.16.0.0/24 is subnetted, 1 subnetsC 172.16.0.0 is directly connected, Tunnel0131.1.0.0/30 is subnetted, 1 subnetsC 131.1.1.0 is directly connected, Serial1/1C 192.168.0.0/24 is directly connected, Loopback0D 192.168.1.0/24 [90/297372416] via 172.16.0.2, 00:00:21, Tunnel0//eigrp 通过Tunnle口学到到总部的路由S* 0.0.0.0/0 is directly connected, Serial1/1R1#sh ip eig neiIP-EIGRP neighbors for process 90H Address Interface Hold Uptime SRTT RTO Q Seq Type(sec) (ms) Cnt Num0 172.16.0.2Tu012 00:01:39 44 5000 0 3//EIGRP邻居建立ISP#sh ip rouCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2ia - IS-IS inter area, * - candidate default, U - per-user static routeo - ODR, P - periodic downloaded static routeGateway of last resort is not set131.1.0.0/30 is subnetted, 2 subnetsC 131.1.1.0 is directly connected, Serial1/0C 131.1.1.4 is directly connected, Serial1/1ISP#//Internet ISP路由器上只有公网路由,这样保证了安全。

Cisco路由器配置GRE隧道

路由封装(GRE)最早是由Cisco提出的,而目前它已经成为了一种标准,被定义在RFC 1701, RFC 1702, 以及RFC 2784中。

简单来说,GRE就是一种隧道协议,用来从一个网络向另一个网络传输数据包。

GRE是一种VPN隧道技术,其原理为本端路由器将3层报文封装到IP报文里,通过IP网络(例如Internet)送到对端路由器后再解开还原。

可以把tunnel想象成一条DDN专线,tunnel口上配置的ip地址就相当于连接DDN专线的串口的IP地址。

这个地址一般是内部的IP,Internet 上是不认的。

如果你觉得它和虚拟专用网(VPN)有些类似,那只是因为:从技术上讲,GRE隧道是某一类型的VPN,但是并不是一个安全隧道方式。

不过你也可以使用某种加密协议对GRE隧道进行加密,比如VPN网络中常用的IPSec协议。

实际上,点到点隧道协议(PPTP)就是使用了GRE来创建VPN隧道。

比如,如果你要创建Microsoft VPN隧道,默认情况下会使用PPTP,这时就会用到GRE。

为什么要用GRE?

为什么要使用GRE进行隧道传输呢?原因如下:

有时你需要加密的多播传输。

GRE隧道可以像真实的网络接口那样传递多播数据包,而单独使用IPSec,则无法对多播传输进行加密。

多播传输的例子包括OSPF, EIGRP, 以及RIPV2。

另外,大量的视频、VoIP以及音乐流程序使用多播。

你所采用的某种协议无法进行路由,比如NetBIOS或在IP网络上进行非IP传输。

比如,你可以在IP网络中使用GRE支持IPX或AppleTalk协议。

你需要用一个IP地址不同的网络将另外两个类似的网络连接起来。

如何配置GRE隧道?

在Cisco路由器上配置GRE隧道是一个简单的工作,只需要输入几行命令即可实现。

以下是一个简单的例子。

路由器A:

interface Ethernet0/1

ip address 10.2.2.1 255.255.255.0

interface Serial0/0

ip address 192.168.4.1 255.255.255.0

interface Tunnel0

ip address 1.1.1.2 255.255.255.0

tunnel source Serial0/0

tunnel destination 192.168.4.2

路由器B:

interface FastEthernet0/1

ip address 10.1.1.1 255.255.255.0

interface Serial0/0

ip address 192.168.4.2 255.255.255.0

interface Tunnel0

ip address 1.1.1.1 255.255.255.0

tunnel source Serial0/0

tunnel destination 192.168.4.1

另外注意下路由配置情况,

而tunnel source和tunnel destination地址是Internet上可以路由的IP地址,用于建立tunnel。

例如,本端路由器地址规划为:

eth0:10.1.1.1/24(连接内部局域网)

tunnel0:10.2.1.1/30(tunnel source:202.38.160.1;tunnel destination:192.15.135.80)serial0:202.38.160.1/24(连接Internet)

ip route 10.3.1.0 255.255.255.0 10.2.1.2(到对端以太网的路由)

对端路由器地址规划为:

eth0:10.3.1.1/24(连接内部局域网)

tunnel0:10.2.1.2/30(tunnel source:192.15.135.80;tunnel destination:202.38.160.1)serial0:192.15.135.80/24(连接Internet)

ip route 10.1.1.0 255.255.255.0 10.2.1.1(到对端以太网的路由)

在这个例子中,两个路由器均拥有虚拟接口,即隧道接口。

这一接口属于各自的网络,就好像一个点到点的T1环路。

跨越隧道网络的数据采用串行网络方式传输。

对于每个路由器都有两种途径将数据传递到另一端,即通过串行接口以及通过隧道接口(通过隧道传递数据)。

该隧道可以传输非路由协议的数据,如NetBIOS或AppleTalk。

如果数据需要通过互联网,你可以使用IPSec对其进行加密。

从下面的信息反馈可以看出,路由器B上的隧道接口和其他网络接口没有什么不同:

RouterB# sh ip int brie

Interface IP-Address OK? Method Status Protocol

Ethernet0 10.1.1.1 YES manual up down

Serial0 192.168.4.2 YES manual up up

Serial1 unassigned YES unset administratively down down

Tunnel0 1.1.1.1 YES manual up up

RouterB#

解决GRE隧道的问题

由于GRE是将一个数据包封装到另一个数据包中,因此你可能会遇到GRE的数据报大于网络接口所设定的数据包最大尺寸的情况。

接近这种问题的方法是在隧道接口上配置ip tcp adjust-mss 1436。

另外,虽然GRE并不支持加密,但是你可以通过tunnel key命令在隧道的两头各设置一个密钥。

这个密钥其实就是一个明文的密码。

由于GRE隧道没有状态控制,可能隧道的一端已经关闭,而另一端仍然开启。

这一问题的解决方案就是在隧道两端开启 keepalive数据包。

它可以让隧道一端定时向另一端发送keepalive数据,确认端口保持开启状态。

如果隧道的某一端没有按时收到 keepalive数据,那么这一侧的隧道端口也会关闭。