以特币(Vtcoin)的专属提示将于此处找到。

- 格式:docx

- 大小:832.02 KB

- 文档页数:3

什么是虚拟货币?虚拟货币,亦称数字货币,是利用密码学技术进行加密保护,以分散式账本技术来交易的一种电子货币。

虚拟货币相对于传统的货币具有匿名性、去中心化、无国界等特点。

虚拟货币最初是来源于比特币,在2019年以来,因为各种因素在全世界掀起了一股虚拟货币革命。

背景虚拟货币的发展起源于2009年的比特币,由中本聪在十年前设计的一种基于去中心化、加密保护的点对点网络,至今已经突破持续10年。

这种基于虚拟世界的新型货币在其中得到了迅速的发展,吸引了越来越多的人的关注,随着时代的发展,虚拟货币变得越来越普及。

发展1. 引进比特币比特币是虚拟货币中最早被数字货币用户所接受和广泛使用的。

比特币的虚拟性使得它可以自由流通,解决了传统货币的繁琐交易和管理问题。

同时,其匿名性也为黑钱等非法贸易提供了方便,从而导致了一些国家对其实施严格监管。

2. 虚拟货币繁盛自比特币上线以来,以太坊、瑞波币等种虚拟货币的产生,随着越来越多新型虚拟货币的涌现,虚拟货币市场变得相当繁荣,投资者都在关注其发展。

3. 虚拟货币的真实价值虽然在很多国家政策上尚未非常明确,但在目前大力发展虚拟货币的中国,已经开始在一些城市和区域向市民发放数字货币,实际上,虚拟货币的真实价值已经慢慢得到了认知,国家层面也在加强相关的管控。

前景虽然目前虚拟货币的未来还没有形成一个完美的局面,但它的潜力是不容忽视的。

虚拟货币因为其去中心化和匿名性特点,有望颠覆传统的金融行业,实现全球交易的无障碍、更快捷和更安全。

虚拟货币在大数据、区块链、人工智能等领域将有着巨大发展潜力,是未来具有不可小觑的价值。

总结虚拟货币是新型的电子货币,它产生于比特币,目前已经迅猛发展,随着共识机制的逐步成熟,加密技术方面与底层技术的加强,虚拟货币将会得到进一步拓展,利用虚拟币进行交易,保障安全、便捷性,是目前金融IT重点关注的领域之一。

以特币——将掀起数字货币界的新风暴

最近在网上有很多关于报道以特币的文章,想必很多人对以特币也有了一定的了解。

尽管如此,还是有些人不知道以特币究竟是什么?今天在这里就把以特币的情况详细介绍一下。

什么是以特币?

以特币:外文名 Vtcoin,缩写为VTC,开发时间为2017年6月,总共开发数量1亿个,开发者 Wei Dai。

算法scrypt加密算法,流通平台 fullcoin,当前市值 2000万美元。

以特币是通过复杂算法的点对点(peer-to-peer)的交易,在2047年前总共只发行一亿枚。

且数量恒定,不会因为市场的需求而改变。

怎样获取以特币?

以特币是通过挖矿来获取的,挖矿是通过哈希计算来争夺唯一的区块打包权。

一亿枚以特币就是通过这样的方式被人们挖掘。

这一过程之所以被称为“挖矿”,是因为在这整个操作流程中会耗损较大的资源,如:电力、硬件等等。

以特币是区块链技术的一个典型应用范例,换句话说,以特币是一种去中心化的基于互联网的账簿。

以特币未来的市场行情

有专家预测,在2017年年底,以特币的价格将会突破2.3元。

以特币的价格目前呈不断的上升趋势,据官方数据显示,以特币目前已募集了上百万元。

以特币不会受到监管的影响,也就是说数字货币本身的价值与安全、稳定性促使其不会因为政策而造成大幅度价格变化。

由此看来,未来数字货币界是以特币的天下,势必要在币圈掀起一阵风暴。

彈性額度OpenT ext 以彈性額度兌換短期服務/flexiblecredits評論者指南指南OpenT ext 彈性額度彈性額度簡介「彈性額度」是一種 OpenT ext 服務貨幣,可供您在需要時以彈性的方式取得額外短期服務。

我們知道有時會發生一些情況:您遇到重大問題且需要有人到現場服務、您需要一些協助來安裝新的產品,或者您需要利用一些訓練,以瞭解如何更有效的管理並從您現有的解決方案中獲得價值。

我們也知道在合約期間針對這些服務取得訂單核准有多麻煩。

我們在此讓您的工作更加輕鬆:您可預先或在合約有效期間隨時購買「彈性額度」,在您需要時為您提供所需服務的資金來源。

我們希望您能擁有成功的 OpenT ext 解決方案使用體驗,因此請在您有需要時善用我們的服務。

您可以在購買後 12 月內隨時兌換您的彈性額度,用於支援、學習服務或諮詢服務。

請聯絡我們,我們的客製化服務必能滿足您的需求。

本文件介紹您可以獲得的服務類型、兌換額度的指示,以及使用政策。

支援您可以兌換彈性額度,用於各種針對您的需求量身打造的支援服務。

我們會使用「支援」一節結尾處所列的核心建構元件,根據您的情況量身打造套件。

請聯絡我們,來討論您獨特的環境、業務需求和未來計畫。

為了讓您開始使用,我們列出了支援服務的範例,可協助您充分發揮 OpenT ext 軟體投資的效益。

Premium Support利用短期服務後,您可以繼續信賴我們。

基於我們對您業務的獨特瞭解,我們可以讓您直接聯繫資深指定支援工程師,服務範圍涵蓋遠端支援至專屬現場資源,藉此持續為您提供個人化的服務。

進一步瞭解 Premium Support。

指南OpenT ext 彈性額度支援服務範例可支援性評估我們可以協助您主動預防問題,並將重大事件數量降至最低。

我們將為您的環境提供正式的審查與分析,檢視會影響穩定性和效能的組態、修補程式更新狀態以及其他因素。

完成後,我們會提供建議以最佳化您現有的系統,並善用最佳實務來避免問題發生。

World Coin使用方式1. World Coin的基本介绍与获取方式1.1 什么是World Coin?World Coin是一种全球性的数字货币,旨在促进跨国交易和加强全球金融互联互通。

它基于区块链技术,具有去中心化、安全、透明等特点。

1.2 World Coin的发行方式World Coin的发行主要通过矿工挖矿的方式完成,保障了货币的去中心化特性。

初始发行通常通过ICO(首次代币发行)或其他众筹方式进行,以支持项目的初期开发和推广。

1.3 World Coin的存储与钱包World Coin可以通过数字钱包进行存储,这些钱包可以是硬件钱包、软件钱包或在线钱包。

用户需要选择安全可靠的钱包,并妥善保管私钥,确保数字资产的安全。

1.4 World Coin的交易平台用户可以通过数字货币交易平台购买或出售World Coin。

选择交易平台时,应注意平台的信誉、安全性、手续费等因素,以确保交易的顺利进行。

2. World Coin在全球经济中的应用2.1 全球支付和汇款World Coin可以作为全球支付工具,实现跨国支付,避免了传统金融体系中的汇款难题。

由于World Coin的去中心化特性,支付和汇款过程更加高效、低成本。

2.2 国际贸易的数字货币World Coin在国际贸易中的应用有助于降低交易成本,提高结算速度。

由于交易过程透明,可以减少潜在的欺诈风险,增加交易的可信度。

2.3 全球投资和融资World Coin为全球投资提供了便利,投资者可以更轻松地参与全球范围内的项目。

通过智能合约,World Coin还可以用于融资,促进全球创新和企业发展。

2.4 数字资产的避险工具World Coin作为数字资产的一种,可以被用作避险工具,帮助投资者分散风险。

由于World Coin的全球性质,其价值相对稳定,有助于保值和保护资产。

3. World Coin的未来发展与挑战3.1 全球法规和监管World Coin面临来自不同国家监管机构的法规压力,可能会影响其在某些国家的合法性和可用性。

虚拟卡Q币的使用流程1. 虚拟卡Q币的介绍虚拟卡Q币是腾讯公司推出的一种虚拟货币,用户可以通过购买虚拟卡充值到自己的Q币账户中,用于在腾讯旗下的各项服务中消费,如Q币充值、游戏道具购买等。

2. 虚拟卡Q币的购买目前,虚拟卡Q币可以通过多种渠道进行购买,包括线下实体店、在线购物网站等。

用户可以根据自己的需求选择合适的购买渠道。

•在线购买:用户可以在腾讯官方网站或其他授权代理商的网站上购买虚拟卡Q币。

购买时需要选择购买金额,并提供自己的Q币账号。

•线下购买:用户可以前往各大超市、便利店等实体店购买虚拟卡Q 币。

购买时需要选择购买金额,并告知收银员自己的Q币账号。

3. 虚拟卡Q币的充值当用户购买到虚拟卡Q币后,需要将其充值到自己的Q币账户中才能使用。

充值的具体步骤如下:1.打开QQ应用或登录腾讯官方网站,在登录状态下进入个人中心。

2.找到Q币充值的入口,通常位于个人中心的充值选项中。

3.在Q币充值页面中,选择虚拟卡支付方式,并输入虚拟卡卡号和密码。

4.点击确认充值,系统会自动将虚拟卡Q币充值到用户的Q币账户中。

5.充值完成后,用户可以在个人中心查看自己的Q币余额。

4. 虚拟卡Q币的使用用户可以在腾讯旗下的各项服务中使用虚拟卡Q币进行消费,包括但不限于以下场景:•游戏道具购买:用户可以在各类腾讯游戏中使用Q币购买游戏内的道具、装备等。

•Q币充值:用户可以使用Q币充值自己的QQ会员、QQ音乐会员等。

•网络购物:用户可以在腾讯旗下的电商平台上使用Q币支付购物。

•礼品卡兑换:用户可以使用Q币兑换各类腾讯旗下的礼品卡、优惠券等。

5. 虚拟卡Q币的注意事项•虚拟卡Q币一旦购买并充值到账户中,无法退款。

•虚拟卡Q币具有一定的有效期,用户需要在有效期内使用,逾期将无法使用。

•虚拟卡Q币只能在腾讯旗下的服务中进行消费,不支持在其他平台使用。

•虚拟卡Q币不支持兑换成人民币或其他货币,只能用于在腾讯服务中消费。

•用户应妥善保管自己的虚拟卡Q币卡号和密码,避免泄露导致账户被盗。

E特币(eticoin简ETC)是山寨币吗?首先,什么是山寨币,这是一个定义上的诠释问题。

所谓山寨币,也就是除了比特币之外,可以流通、交易的币种统称为“山寨币”。

那么E特币是山寨币吗?在此,小编将对E特币、比特币、山寨币作一一比较,让大家有个系统的认识,对E特币也有更深刻的了解。

一、简介定义方面:1、比特币(BTC)是一种P2P形式的数字代码。

比特币不依靠特定货币机构发行,它依据特定算法,通过大量的计算产生,比特币经济使用整个P2P网络中众多节点构成的分布式数据库来确认并记录所有的交易行为。

2、山寨币,除了比特币之外,可以流通、交易的币种统称为“山寨币”。

比如:莱特币、质数币、比奥币等统称为山寨币。

3、E特币(ETC)是存在于互联网诞生的一种虚拟货币,并有特定的发行机构发行和监督管理,可支持点对点的支付功能,臆在能流通于各国之间、各易货平台之间、企业与企业之间在易货过程当中能够实现通过互联网点对点支付的一种广泛使用代币,为易货行业的全球流通做出了“货币”的功能。

二、发行机构方面:1、比特币(BTC)是不依靠特定发行机构发行,只是一个网络化名“中本聪”的密码学专家通过密码学原理“制造”出来存在、流通于互联网之间的一种虚拟货币,通过大量的计算而产生。

2、山寨币更没有任何发行机构可谈,甚至连谁发明、发行的都无从知道,只是在各山寨币交易网上可以买卖、炒作的一种虚拟货币。

山寨币也有矿池、挖矿、算法等概念,但更多的只是作为一种买卖炒作的虚拟货币而已。

3、E特币(ETC)是有特定的发行机构(简:Eoses),并且由相关部门加以监督和管制。

虽然有发行机构,却也是遍布全球各个互联网的节点当中,而且“挖矿”是根据E特币固定的“开采”时间已经设定,任何个人或组织都无法获得51%以上的E特币数量,所以既解决了51%的风险,也是去中心化的一种货币。

三、发展历史方面:1、比特币(BTC)从2009年3月1号开始被“开采”出来,2009—2012年比特币的价格从10000个比特币买一个披萨到几十美金、几百美金,最高1比特币价格超过1盎司黄金价格1200多美金。

什么是虚拟货币虚拟货币指的是一种基于加密技术和分布式账本技术的数字化货币。

与传统货币相比,虚拟货币存在于互联网上,没有实体形态,也不受特定国家或机构控制。

加密技术虚拟货币的加密技术是其核心特点之一。

通过加密技术,虚拟货币的交易过程在保证安全性的同时,也保护了用户的隐私。

每一笔交易都被加密,并使用数字签名验证交易的真实性和完整性。

分布式账本技术虚拟货币的分布式账本技术也被称为区块链技术。

区块链是一种去中心化的数据库,记录了虚拟货币的交易信息,并通过网络的节点进行验证和共识,从而保证交易的可信度和防止欺诈。

虚拟货币的特点1. 去中心化:虚拟货币没有中央银行或机构控制,减少了对第三方的依赖,提升了交易的自主性和可操作性。

2. 匿名性:虚拟货币允许用户通过数字地址进行交易,保护了用户的隐私。

3. 快速便捷:虚拟货币的交易可以实现实时传输,提高了交易的速度和效率。

4. 无界限:虚拟货币的交易没有国界限制,可以在全球范围内进行,降低了跨境交易的成本和复杂性。

虚拟货币的种类当前市场上存在着多种不同的虚拟货币,其中最知名的是比特币(Bitcoin)。

比特币是第一种实现了去中心化和分布式账本的虚拟货币,也是市场上最有价值的虚拟货币之一。

除了比特币,还有以太坊(Ethereum)、莱特币(Litecoin)等虚拟货币。

虚拟货币的发展具有很大的潜力,它将为金融体系带来新的变革和可能性。

然而,虚拟货币也面临着诸多挑战和风险,如价格波动、安全性等问题。

因此,在使用和投资虚拟货币时,用户需要谨慎理性,了解相关风险和规则,以保护自己的权益。

请注意,上述内容仅为对虚拟货币的简要概述,具体情况可能因不同虚拟货币的特性和市场变化而有所差异。

coinmarketcap使用-回复CoinMarketCap是一个非常受欢迎的加密货币市场数据和信息平台。

它提供了关于各种加密货币的市值、价格、流通供应量、交易量和其他相关数据的实时更新。

CoinMarketCap还提供了加密货币的新闻、行业洞察和市场分析,使投资者和交易者能够更好地了解市场趋势和机会。

本文将以CoinMarketCap的使用为主题,一步一步回答相关问题。

第一步:创建CoinMarketCap账户要使用CoinMarketCap,首先需要创建一个账户。

访问CoinMarketCap 的官方网站(coinmarketcap),点击"Sign Up"按钮。

填写必要的个人信息,并设置一个安全的密码。

完成注册后,您将能够使用CoinMarketCap 的基本功能。

第二步:浏览加密货币数据和图表登陆CoinMarketCap后,您将进入首页,即市场总览页面。

在这里,您可以看到加密货币市场的整体情况。

主要信息包括市值排名、价格、流通供应量、市值总额、交易量等。

您可以根据需要调整货币排序和筛选条件,以便更好地了解市场。

除了总览页面,CoinMarketCap还提供了各种图表和工具,帮助您更好地了解市场走势和历史数据。

您可以查看特定加密货币的价格走势图、市值走势图、市场份额图等。

另外,您还可以使用CoinMarketCap的过滤器和排序功能来自定义您的数据显示方式。

第三步:搜索特定加密货币CoinMarketCap拥有一个庞大的加密货币数据库,您可以通过搜索功能找到您感兴趣的特定加密货币。

在网站顶部的搜索栏中输入加密货币的名称、符号或相关关键词,然后按下Enter键或点击搜索按钮。

CoinMarketCap将显示与您输入内容相关的加密货币列表。

点击所选的加密货币,您将进入它的详细页面。

在这里,您将获得具体的市值、价格、供应量等数据,还可以查看相关新闻和市场分析。

您还可以看到特定加密货币的历史价格走势图和其他有关信息。

USDTBTCETCHT的解释

USDT 泰达币

泰达币(USDT)是Tether公司推出的基于稳定价值货币美元(USD)的代币Tether USD(下称USDT),1USDT=1美元,⽤户可以随时使⽤USDT与USD进⾏1:1兑换。

Tether 公司严格遵守1:1的准备⾦保证,即每发⾏1个 USDT 代币,其银⾏账户都会有1美元的资⾦保障。

⽤户可以在 Tether 平台进⾏资⾦查询,以保障透明度。

BTC⽐特币

ETC以太坊经典 ETH是以太坊

现在的ETC是怎么来的?

当年(2016年中旬)有⼀个项⽬(THE DAO)使⽤以太币来众筹,结果导致超过6000万美元的以太币被盗,当时这个事轰动很⼤。

可是呢,被盗是因为这个项⽬存在漏洞的原因,根本就不是以太币的事,甚⾄跟以太币压根就没什么关系。

可是这个项⽬(THE DAO)是以太坊基⾦会和V神这些核⼼⼈员参与的,他们⾃⼰的币被盗了当然不能就这样算了,所以搞了⼀个硬分叉,把被盗的币找了回来并且宣布硬分叉之后的ETH才是真正的以太币,分叉之前的那些币都不算数了,那么挖矿的矿⼯们也需要使⽤升级后的挖矿程序在崭新的⼀条链上挖矿。

BCH⽐特币现⾦

HT ⽕币⽹官⽅发⾏的虚拟数字货币

LTC 莱特币。

tether认证要求-回复Tether认证要求Tether是一种加密货币,也是一种稳定币,被广泛用于数字货币交易中。

Tether的认证要求是指,为了成为Tether的持有者和使用者,您需要满足一系列的要求。

在本文中,我们将一步一步地回答Tether认证的要求,帮助您更好地了解如何成为Tether的认证用户。

第一步:了解Tether的背景和功能在进行Tether认证之前,首先需要了解Tether的背景和功能。

Tether是一种基于区块链技术的数字货币,它的价值受美元等法定货币的支持,具有稳定的价格。

Tether的主要功能是作为数字货币交易的桥梁,让交易者可以在不离开加密货币交易平台的情况下,将加密货币转化为稳定的法定货币。

第二步:选择合适的交易平台Tether是在许多加密货币交易平台上可用的,所以选择一个合适的交易平台是进行Tether认证的第二步。

要选择一个可信赖且具有良好声誉的平台,确保它支持Tether交易,并拥有必要的许可证和安全措施,以保护您的资产和个人信息。

第三步:注册账户并完成KYC认证一旦选择了合适的交易平台,接下来就需要注册一个账户。

在注册过程中,您可能需要提供个人身份信息,并同意平台的使用条款和隐私政策。

有些交易平台还要求完成KYC(Know Your Customer)认证,以确保用户的身份真实性和防止洗钱等非法活动。

KYC认证可能需要您上传id件、地址证明和自拍照等文件。

第四步:完成账户充值和提现注册账户并通过KYC认证后,您就可以开始进行账户充值和提现的操作。

为了认证Tether账户,您需要通过银行转账、第三方支付或其他提供的充值方式,向您的交易平台账户充值一定金额的法定货币。

平台将为您提供一份唯一的充值地址,您可以将资金转入该地址。

完成充值后,您就可以开始进行Tether交易了。

第五步:购买和使用Tether一旦您的账户充值成功,您就可以使用充值的法定货币购买Tether了。

coinmarketcap api调用

要使用CoinMarketCap API进行数据调用,您需要遵循以下步骤:

1. 注册一个API密钥:首先,您需要在CoinMarketCap网站上注册一个帐户并获取API密钥。

这将允许您访问其API并获取加密货币数据。

2. 编写代码:使用您选择的编程语言编写代码,以便与CoinMarketCap API 进行交互。

您需要使用API密钥作为身份验证,并使用适当的HTTP请求来检索数据。

3. 发起API调用:使用编程语言中的HTTP客户端库或函数,向CoinMarketCap API发起请求。

您需要指定要检索的数据类型(例如,加密货币的列表、特定加密货币的详细信息等),并使用API密钥进行身份验证。

4. 处理响应:一旦您收到API的响应,您需要解析它以提取所需的数据。

响应将包含JSON格式的数据,您可以使用适当的JSON解析库或函数将其转换为编程语言中的数据结构。

5. 使用数据:一旦您从响应中提取了所需的数据,您可以在应用程序中使用它们。

您可以根据您的需求执行各种操作,例如显示加密货币的价格、排名或其他相关信息。

请注意,为了保护您的API密钥,确保不要将其公开或共享给其他人。

此外,CoinMarketCap可能会对频繁的请求或大量数据请求施加限制,因此请务必仔细阅读其API文档以了解使用条款和限制。

概括tvm发生卡票、卡币的操作流程TVM是一种基于区块链技术的虚拟货币。

卡票和卡币是TVM的两种重要操作对象。

卡票是一种用于在TVM平台上存储和传递价值的数字凭证,类似于电子券,可以用于购买商品或服务。

卡币是TVM平台上的货币单位,用于支付交易费用或兑换商品等。

以下将详细描述TVM 发生卡票和卡币的操作流程。

1.注册账户:使用TVM平台前,用户需要先注册一个账户。

用户需要提供个人信息,包括用户名、密码和电子邮件等。

2.登录账户:注册成功后,用户可以使用注册时设置的用户名和密码登录TVM平台。

3.选择卡票类型:进入TVM平台后,用户可以选择不同类型的卡票。

卡票可以是代表不同商品或服务的数字凭证,也可以是特定活动的门票。

4.购买卡票:选择所需的卡票后,用户可以通过TVM平台购买卡票。

用户需要选择支付方式,并提供所需支付的卡币数量。

TVM平台会根据卡票的价值和当前的汇率计算出所需支付的卡币数量,并生成卡票的数字凭证。

5.交易卡票:购买成功后,用户可以选择将卡票转让给其他用户。

用户可以选择通过平台内部的交易市场出售卡票,也可以选择一对一的交易方式。

在交易卡票时,用户需要提供卡票的信息和价格,并与买家达成交易协议。

6.使用卡票:买家购买卡票后,可以使用卡票在TVM平台上购买相应的商品或服务。

用户可以提供卡票的数字凭证进行消费,也可以选择将卡票保存在自己的账户上,以备后用。

7.兑换卡币:在TVM平台上,用户也可以将持有的卡票兑换为卡币。

用户可以选择将卡票交还给平台,并按照当前的汇率获得相应的卡币奖励。

8.提取卡币:持有卡币的用户可以随时将卡币转回自己的银行账户或其他支付平台。

用户需要在TVM平台上提出提取卡币的请求,并提供相应的银行账户信息和卡币数量。

9.安全管理:在使用TVM平台时,用户需要妥善保管自己的账户信息和密码,避免账户被盗。

TVM平台也会采取一系列安全措施,保障用户的资金安全。

以上是TVM发生卡票和卡币的操作流程的大致描述。

avive的质押流程

Avive的质押流程主要包括以下步骤:

1.质押计划引入锁定期,最短为3个月,最长为4年。

用户可以根据自己的需求和预期选

择适合的锁定期。

2.根据用户选择的锁定期,系统会实施质押层级和乘数。

例如,选择质押4年的用户可以

获得比选择较短3个月锁定期的用户高出近四倍的奖励。

这是为了激励用户选择更长的锁定期,以增加网络的安全性。

3.用户将其持有的Avive代币进行质押。

质押后的代币将被锁定,不能用于交易或转移,

但可以用于参与网络的验证和记账权。

4.质押期间,用户需要保持其质押的代币在线并参与网络的验证和记账。

如果用户过早退

出质押或未能履行其验证和记账的职责,可能会面临罚金的处罚。

5.质押期结束后,用户可以根据其质押的代币数量和锁定期的长度获得相应的奖励。

奖励

通常以Avive代币的形式发放。

N e w p r e s e n t a t i o n - s e e H i s t o r y b ox I NTERIM E UROPEAN I-ETS 300 400T ELECOMMUNICATION March 1995S TANDARDSource: ETSI TC-TEReference: DI/TE-04115ICS:33.080Key words:ISDN, telephony, payphone Integrated Services Digital Network (ISDN);Telephony terminals;PayphonesETSIEuropean Telecommunications Standards InstituteETSI SecretariatPostal address: F-06921 Sophia Antipolis CEDEX - FRANCE Office address: 650 Route des Lucioles - Sophia Antipolis - Valbonne - FRANCE X.400: c=fr, a=atlas, p=etsi, s=secretariat - Internet: secretariat@etsi.fr Tel.: +33 92 94 42 00 - Fax: +33 93 65 47 16Copyright Notification: No part may be reproduced except as authorized by written permission. The copyright and the foregoing restriction extend to reproduction in all media.© European Telecommunications Standards Institute 1995. All rights reserved.Page 2I-ETS 300 400: January 1995Whilst every care has been taken in the preparation and publication of this document, errors in content, typographical or otherwise, may occur. If you have comments concerning its accuracy, please write to "ETSI Editing and Committee Support Dept." at the address shown on the title page.Page 3I-ETS 300 400: January 1995ContentsForeword (5)Introduction (5)1Scope (6)2Normative references (7)3Definitions and abbreviations (8)3.1Definitions (8)3.2Abbreviations (8)4Network access (8)4.1General (8)4.2Designation (9)4.3Emergency calls (9)5Telephony functions (9)5.1General (9)5.2Suppression of transmission (9)5.3Inductive coupling (9)6Message functions (9)6.1General (9)6.2Provision of messages (9)6.3Message content (10)6.3.1General (10)6.3.2Language (10)6.4Audio messages (10)6.4.1Speech messages (10)6.4.2Tones (10)7Keypad functions (10)7.1Network addressing (10)7.2Interworking with payment card (10)8Payment methods (11)8.1General (11)8.2Coins/Tokens (11)8.2.1Repayment (11)8.2.2Expiry of credit (11)8.3Prepayment cards (11)8.3.1Return of card (11)8.3.2Expiry of credit (11)8.4Credit and charge cards (11)8.4.1Magnetic stripe card interface (11)8.4.2Return of card (11)8.5IC cards (12)8.5.1General (12)8.5.2Return of card (12)8.5.3Electronic signals and transmission protocols (12)9Power fail requirements (12)9.1Emergency calls (12)9.1.1Designated terminal (12)9.1.2Other terminals (12)Page 4I-ETS 300 400: January 19959.2Payment retention (12)Annex A (normative):Test specifications (13)A.1General conditions for testing (13)A.1.1Test environment (13)A.1.2Test equipment interface (13)A.1.3Test equipment requirements (13)A.1.4Alternative test methods (13)A.1.5Audio message level (13)A.1.5.1Speech messages (13)A.1.5.2Tones (13)A.1.6Return of coins or tokens (13)A.1.7Return of prepayment card (14)A.1.8Return of credit card (14)A.1.9Return of IC card (14)Annex B (informative):Payphone facilities (15)B.1Application recognition (15)B.2Authentication (15)B.3Card Holder Verification (15)B.4Charge card calling (15)B.5Cost optimization (15)B.6Cost of service calculation (16)B.7Data transmission, card/host (16)B.8Dialling - fixed addresses (16)B.9Dialling - last number repeat (16)B.10Dialling - prefix conversion (16)B.11Dialling - short code (16)B.12Remote key pad (17)B.12.1Encrypting key pad (17)B.12.2PIN-pad identification (17)B.13Language recognition (17)B.14Unblocking key - terminal support (17)B.15Validity check - black list (17)B.16Validity check - white list (17)B.17Voice encryption (17)Annex C (informative):Bibliography (18)History (19)Page 5I-ETS 300 400: January 1995 ForewordThis Interim European Telecommunication Standard (I-ETS) was produced by the Terminal Equipment Technical Committee (TC-TE) of the European Telecommunications Standards Institute (ETSI).An ETSI standard may be given I-ETS status as it is regarded either as a provisional solution ahead of a more advanced standard, or because it is immature and requires a "trial period". The life of an I-ETS is limited, at first, to three years after which it can be converted into an European Telecommunication Standard (ETS), have its life extended for a further two years, be replaced by a new version of the I-ETS or be withdrawn.This I-ETS describes the required technical characteristics of Integrated Services Digital Network (ISDN) 3,1 kHz payphone terminals as described in clause 1 (Scope).Terminal equipment may be subject to mandatory standards such as NET 3 (CTR3 in preparation) and CTR 8.IntroductionA payphone service may be provided in a number of ways ranging from a simple self-contained terminal to a complex arrangement of terminal and central processing equipment which interact with one another. A number of methods of payment are possible, ranging from coins or tokens, through to various types of prepayment cards, credit cards and "smart" cards.In general, the complexity of the apparatus required is determined by the facilities offered, the reliability required and the level of assurance that the service provider requires in the validation of the payment.This I-ETS is intended to specify the requirements of that set of functions of a payphone terminal that are necessary to support the range of facilities that may be required in such a variety of terminal apparatus.Some types of payphones may be subject to National or European legislation requiring the mandatory provision of certain facilities. Examples are the provision of inductive coupling or the provision of a printer. This I-ETS does not specify requirements for operation in any particular environments.Page 6I-ETS 300 400: January 1995Blank pagePage 7I-ETS 300 400: January 1995 1ScopeThis I-ETS specifies technical characteristics (electrical, mechanical, logical and acoustic) for a payphone terminal using the 3,1 kHz telephony service which can be connected to an ISDN basic access at the coincident S and T reference point at an interface to a public telecommunications network presented as an ISDN basic access point.The requirements of this I-ETS are additional to those of the standards for connection to the ISDN basic access and of any other standards to which the terminal equipment is subject.This I-ETS is applicable to terminal equipment of the functional group defined as Terminal Equipment Type 1 (TE1) in CCITT Recommendation I.411 which supports the 3,1 kHz telephony teleservice.This I-ETS specifies all the functions necessary to provide real-time two-way speech conversation. Where a function is indicated as optional, it need not be provided, but where such a function is provided, the terminal needs to conform to the requirements and tests specified in this I-ETS.Annex B (informative) contains details of facilities that may be provided on a payphone, whilst the provision of none of these facilities is mandatory, some levels of payphone service cannot be implemented unless certain facilities are present.2Normative referencesThis I-ETS incorporates by dated or undated references, provisions from other publications. These normative references are cited at the appropriate places in the text and the publications are listed hereafter. For dated references, subsequent amendments to or revisions of any of these publications apply to this I-ETS only when incorporated in it by amendment or revision. For undated references the latest edition of the publication referred to applies.[1]I-ETS 300 245-1: "Integrated Services Digital Network (ISDN) - Technicalcharacteristics of telephony terminals - Part 1: General".[2]I-ETS 300 245-2: "Integrated Services Digital Network (ISDN) - Technicalcharacteristics of telephony terminals - Part 2: PCM A-law handset telephony".[3]ETS 300 381: "Telephony for hearing impaired people - Inductive coupling oftelephone earphones to hearing aids, performance requirements and testingmethods".[4]EN 726-4: "Requirements for IC cards and terminals for telecommunication use- Part 4: Application independent card related terminal requirements".[5]ISO 4909 (1987): "Bank cards - Magnetic stripe data content for track 3".[6]ISO 7810 (1985): "Identification cards - Physical characteristics".[7]ISO 7811, Parts 1 to 5 (1985): "Identification cards - Recording technique".[8]ISO 7813 (1990): "Identification cards - Financial transaction cards".[9]prEN 1038: "IC card applications for telecommunications - Part 1 - IC CardPayphone".[10]ETS 300 153: "Integrated Services Digital Network (ISDN) - Attachmentrequirements for terminal equipment to connect to an ISDN using ISDN basicaccess (Candidate NET 3, Part 1)".[11]ITU-T Recommendation P.57 (1993): "Artificial ears".[12]IEC Publication 651: "Sound level meters".Page 8I-ETS 300 400: January 1995[13]CCITT Recommendation P.56 (1988): "Objective measurement of activespeech level".3Definitions and abbreviations3.1DefinitionsFor the purposes of this I-ETS, the following definitions apply, together with the relevant definitions given in I-ETS 300 245-1 [1], I-ETS 300 245-2 [2] and in CCITT Recommendations P.10 and G.701.application: A set of security mechanisms, files, data, protocols (excluding transmission protocols) which are located and used in the Integrated Circuit (IC) card (card application) and outside of the IC card (external application).cardphone: A payphone that accepts cards as a means of payment.charge card: A form of credit card issued by a telecommunications service provider.credit card: A card which permits payment to be made at a date after receiving a service.designated terminal: A terminal that is permitted to draw power from power source 1 under restricted power conditions as specified in CCITT Recommendation I.430.follow-on call: A facility whereby a call may be cleared whilst retaining any payment as credit for a following call.Integrated Circuit Card (IC Card): A card containing a microprocessor, that can be considered as a set of files that can, e.g. be read, written, or executed (sometimes known as a "smart" card).payphone: Terminal apparatus permitting access to the telephony teleservice after the validation of suitable payment. Outgoing calls to certain services may be permitted without payment. Calls to certain services may be barred.payphone service: A service offered by means of special equipment, which permits access to telecommunications services after the validation of suitable payment. The service may be offered by a self-contained terminal or by interaction between a terminal and other apparatus accessed over the network.prepayment card: A card providing payment for a service by means of a stored value paid for in advance.3.2AbbreviationsFor the purposes of this I-ETS, the following abbreviations apply, together with relevant abbreviations given in I-ETS 300 245-1 [1], I-ETS 300 245-2 [2] and CCITT Recommendations P.10 and G.701.CHV Card Holder VerificationCTR Common Technical RegulationIC Integrated CircuitISDN Integrated Services Digital NetworkLRGP Loudness Rating Guard-ring PositionNET Norme Européene de TélécommunicationsPCM Pulse Code ModulationRLR Receive Loudness RatingTE1Terminal Equipment Type 1TEUT Terminal Equipment Under Test4Network access4.1GeneralThe terminal shall comply with I-ETS 300 245-1 [1].Page 9I-ETS 300 400: January 19954.2DesignationA payphone shall be capable of being a designated terminal. As an option, a switching function may be provided to remove the designation.Compliance shall be checked by inspection.4.3Emergency callsThe terminal shall permit calls to the public emergency services without the necessity for payment to be proffered.Compliance shall be checked by attempting a call to the appropriate number(s) without proffering payment.5Telephony functions5.1GeneralThe telephony functions of the terminal shall comply with I-ETS 300 245-1 [1] and I-ETS 300 245-2 [2]. 5.2Suppression of transmissionWhen it is intended to suppress speech transmission (e.g. before validation of payment or after expiry of credit), the sending sensitivity/frequency response should be attenuated by at least 60 dB.Compliance may be checked by a selective measurement of the sending sensitivity/frequency response using the test method specified for sending sensitivity/frequency response specified in I-ETS 300 245-2 [2].5.3Inductive couplingAs an option, a facility may be provided to couple inductively the speech signal to a hearing aid.Such coupling, if provided, shall comply with ETS 300 381 [3].NOTE:The provision of such a facility may be mandatory in some countries.6Message functions6.1GeneralMessages of various kinds are generally necessary in a payphone to give guidance and feedback to the user. Such messages may be internally generated in response to a number of possible stimuli. Examples include some internal logical condition or a signal derived from a key or other control device. Messages may also be generated in response to a message received from an IC card, a message from the network received over the D-channel, or a message from the payphone service provider received over a B- or D-channel.Messages may be presented to the user as an audible signal in the form of a tone or a spoken message, as a visual display in the form of a symbol or as an alpha numeric message, or even in a tactile manner in the form of braille or other language for the visually handicapped.6.2Provision of messagesThe provision of messages is optional. Where a message is provided, it shall be consistent with its stimulus.Compliance shall be checked by inspection.Page 10I-ETS 300 400: January 19956.3Message content6.3.1GeneralIt is preferable that there should be a set of basic messages associated as necessary with specified signals received by the payphone, from, for example, the network or an IC card.It should be possible to suppress the display of user related data.Typical messages may include, for example:-insert payment;-insert your card;-remove your card;-enter your number;-try again;-emergency calls only.6.3.2LanguageAt least two languages shall be supported, one of which should be English. Means of language selection are described in EN 726-4 [4].6.4Audio messages6.4.1Speech messagesSpeech messages originated by the payphone shall be presented at a level of - 14 dBPa ± 6 dB long term rms while active when the Receive Loudness Rating (RLR) is at the nominal value.Compliance shall be checked by the test described in annex A, subclause A.1.5.6.4.2TonesTones originated by the payphone shall be presented at a level of - 5 dBPa ± 4 dBPa when the Receive Loudness Rating (RLR) is at the nominal value.Compliance shall be checked by the test described in annex A, subclause A.1.5.7Keypad functions7.1Network addressingAny control information transmitted over the D-channel as a result of a key operation shall be consistent with the marking on the key.Compliance shall be checked by inspection.7.2Interworking with payment cardAny signal appearing at a payment card interface as a result of a key operation shall be consistent with the marking on the key.Compliance shall be checked by inspection.8Payment methods8.1GeneralA payphone shall support at least one method of payment. Payment methods are optional (e.g. coins, tokens, coded cards), and the validity of such payment may be verified by any means acceptable to the payphone service provider.8.2Coins/Tokens8.2.1RepaymentPayphones which provide a coin/token operated prepayment facility shall return any coins/tokens proffered which have not been used as payment for the call upon call clearing initiated by the payphone, unless a follow-on call facility has been activated.Compliance shall be checked by the test described in annex A, subclause A.1.6.8.2.2Expiry of creditA warning shall be given to the user before the expiry of any credit.Compliance shall be checked by inspection.8.3Prepayment cards8.3.1Return of cardAny card with credit remaining shall be returned to the user at the end of a call unless a follow-on call facility has been activated.Compliance shall be checked by the test described in annex A, subclause A.1.7.NOTE: A means of alerting should be provided to warn the user to retrieve the card.8.3.2Expiry of creditA warning shall be given to the user before the expiry of any credit on the card.Compliance shall be checked by inspection.8.4Credit and charge cards8.4.1Magnetic stripe card interfaceFor a payphone that accepts magnetic stripe credit and charge cards, the card/payphone interface shall be compatible with the characteristics specified in ISO 4909 [5], ISO 7810 [6], ISO 7811 [7] and ISO 7813 [8] as applicable.8.4.2Return of cardThe card shall be returned to the user, at the latest when the call is cleared by the payphone unless a follow-on call facility has been activated.Compliance shall be checked by the test described in annex A, subclause A.1.8.NOTE: A means of alerting should be provided to warn the user to retrieve the card.8.5IC cards8.5.1GeneralA payphone that accepts IC cards shall meet the requirements of prEN 1038 [9].8.5.2Return of cardThe card shall be returned to the user, at the latest when the call is cleared by the payphone unless a follow-on call facility has been activated.Compliance shall be checked by the test described in annex A, subclause A.1.9.NOTE: A means of alerting should be provided to warn the user to retrieve the card.8.5.3Electronic signals and transmission protocolsA payphone that accepts IC cards shall meet the requirements for the electronic signals and the asynchronous/synchronous transmission protocols across the card/payphone interface that are described in clause 5 of EN 726-4 [4].9Power fail requirements9.1Emergency calls9.1.1Designated terminalA designated terminal shall under all conditions be capable of providing as a minimum the functions necessary to support telephony 3,1 kHz teleservice, a real-time 2-way speech conversation and calls to the emergency services without the need to proffer payment.Compliance shall be checked by placing the terminal under restricted power conditions, by removing all sources of local power and attempting a call to an emergency service number.9.1.2Other terminalsA payphone that is not a designated terminal shall automatically give a "not available" indication when unable to make calls.Compliance shall be checked by removing all sources of local power (including power source 1).9.2Payment retentionThe payphone shall not falsely retain payment due to any power failure.Compliance shall be checked by removing all sources of local power (including power source 1).Annex A (normative):Test specificationsA.1General conditions for testingA.1.1Test environmentThe test environment is described in ETS 300 153 [10], clause 4.A.1.2Test equipment interfaceThe interface on the test equipment connected to the terminal under test shall be capable of providing the signalling and supervision necessary for the terminal to be working in all test modes. The connection of the test equipment to the terminal under test at the coincident S and T reference point shall be in accordance with ETS 300 153 [10], clause 4.A.1.3Test equipment requirementsartificial ear: The default artificial ear is the ITU-T Recommendation P.57 [11] type 1 artificial ear.When measuring low acoustic impedance receivers the ITU-T Recommendation P.57 [11], type 3.2 artificial ear shall be used. The low leakage option shall be adopted. Sound pressure measurements shall be referred to the Ear Reference Point (ERP) by the correction characteristic specified in ITU-T Recommendation P.57 [11].sound level meter: The sound level measurement equipment shall conform to IEC Publication 651 [12], type 1. The "I" detector characteristic shall be used.speech voltmeter: The speech voltmeter shall conform to CCITT Recommendation P.56 [13].A.1.4Alternative test methodsThe requirements of this I-ETS were written on the basis of the standard test methods described in this annex. For some parameters, it is recognised that alternative test methods may exist. It shall be the responsibility of the test house to ensure that any alternative method used is equivalent to that described in this annex.A.1.5Audio message levelA.1.5.1Speech messagesThe handset is mounted at the Loudness Rating Guard-ring Position (LRGP) and the earpiece is sealed to the knife-edge of the artificial ear.The Terminal Equipment Under Test (TEUT) is caused to generate a message and the speech level in the artificial ear shall be determined using a speech voltmeter using method B of CCITT Recommendation P.56 [13].A.1.5.2TonesThe handset shall be mounted in the Loudness Rating Guard-ring Position (LRGP) and the ear piece shall be sealed to the knife-edge of an artificial ear.The sound pressure shall be measured by connecting the sound level meter to the artificial ear.A.1.6Return of coins or tokensA call shall be set up using suitable coins or tokens as means of payment, and the call shall be cleared down whilst coins or tokens remain unused.Unused coins or tokens shall be returned to the user.A.1.7Return of prepayment cardA call shall be set up using a suitable prepayment card as means of payment, and the call shall be cleared down before the credit on the card is fully used.The card shall be returned to the user.A.1.8Return of credit cardA call shall be set up using a suitable credit card as means of payment, and the call shall be cleared down.The card shall have been returned to the user by the completion of this operation.A.1.9Return of IC cardA call shall be set up using a suitable IC card as means of payment, and the call shall be cleared down. The card shall have been returned to the user by the completion of this operation.Annex B (informative):Payphone facilitiesThis annex contains descriptions of some possible payphone facilities that can be provided using the functions specified in the body of this I-ETS.Whilst the provision of none of these facilities is mandatory, some levels of payphone service cannot be implemented unless certain facilities are present.In general this will be a matter for agreement between the supplier and the payphone service provider, but the provision of certain facilities in regulated payphones may be subject to legislation.B.1Application recognitionA facility whereby the terminal reads an IC card and determines whether it can support the application(s) resident on the card, so that it can then proceed according to the rules defined for that application.If the application that is desired cannot be supported, the card is returned to the user and an appropriate message is displayed.The provision of such a facility would typically involve the keypad functions (clause 7), the IC card function (subclause 8.5) and the message functions (clause 6).B.2AuthenticationIf two parties wish to communicate, then each party may wish to satisfy itself that the other is genuine. In the case of an IC card, the two parties are the card and the outside world, which includes everything outside the card.The process of authentication may therefore typically involve the keypad function (clause 7), the message functions (clause 6) and the electronic signal and transmission protocols of the IC card (subclause 8.5.3).B.3Card Holder VerificationCard Holder Verification (CHV) enables the user to prove identity by entering a Cardholder Verification code and/or by the input of biometric information.In the case of a CHV entry, the keypad/keyboard of the terminal or a separate and secure PIN-pad may be used.The provision of such a facility would typically involve the keypad functions (clause 7), the IC card function (subclause 8.5), possibly the network access function (subclause 4.1) and possibly a biometric reader function (unspecified).B.4Charge card callingA facility which allows a user to make a call from a cardphone and have the charges for the call automatically charged to a service subscriber's account number as defined by information contained on the card.Such a service utilises procedures defined in CCITT/ITU-T Recommendations E.116, and E.118 and ITU-T Recommendation E.113.The provision of such a facility would typically involve the keypad functions (clause 7), the credit card function (subclause 8.4), the IC card function (subclause 8.5) and the network access function (subclause4.1).B.5Cost optimizationThis facility would allow the terminal to determine the least cost communication route using information resident on an IC card.Provision of this facility would typically involve the network access function (subclause 4.1), the keypad functions (clause 7) and the electronic signals and transmission protocols of the IC card (subclause 8.5.3).B.6Cost of service calculationA facility whereby the terminal calculates and displays the cost of providing the chosen service or the cost of a call using information derived from the network or from its own internal intelligence.Such a facility may make use of the ISDN supplementary service of Advice of Charge (ETS 300 178, ETS 300 179, ETS 300 180, ETS 300 181).Provision of this facility would typically involve the network access function (subclause 4.1), the keypad functions (clause 7) and the message functions (clause 6).B.7Data transmission, card/hostThis is a facility whereby an IC card can communicate directly with a host computer, e.g. to receive a new application or to update an existing one. This dialogue could be carried on whilst the user is using some other service provided by the terminal.Signalling could be over any available channel and might involve use of the user signalling bearer service defined in ITU-T Recommendation I.232.3.Provision of this facility would typically involve the network access function (subclause 4.1), and the electronic and signals transmission protocols (subclause 8.5.3).B.8Dialling - fixed addressesThis facility automatically dials a number determined by the card application selected by the user. For an IC card, this should be in accordance with prEN726-6.Provision of this facility would typically involve the network access function (subclause 4.1), the keypad function (clause 7), and the electronic signal and transmission protocols of the IC card (subclause 8.5.3).B.9Dialling - last number repeatA facility whereby the last number dialled to access the network may be stored automatically. Where the number is stored within an IC card in accordance with prEN726-6, the number may then subsequently be redialled from the terminal or from another IC card terminal.Provision of this facility would typically involve the network access function (subclause 4.1), the keypad function (clause 7), and the electronic signal and transmission protocols of the IC card (subclause 8.5.3).B.10Dialling - prefix conversionA facility whereby when an IC card of one nationality is inserted into a terminal of a second nationality, and a telephone number is selected from a directory on the card, the appropriate national prefixes are inserted into the dialled number in accordance with prEN726-6.Provision of this facility would typically involve the network access function (subclause 4.1), the keypad function (clause 7), and the electronic signal and transmission protocols of the IC card (subclause 8.5.3).B.11Dialling - short codeA facility whereby a long number stored on an IC card may be dialled by dialling a shorter directory code. The terminal is expected to generate the correct prefixes dependent on the country, area and network accessed.Provision of this facility would typically involve the network access function (subclause 4.1), the keypad function (clause 7) and the electronic signal and transmission protocols of the IC card (subclause 8.5.3).。

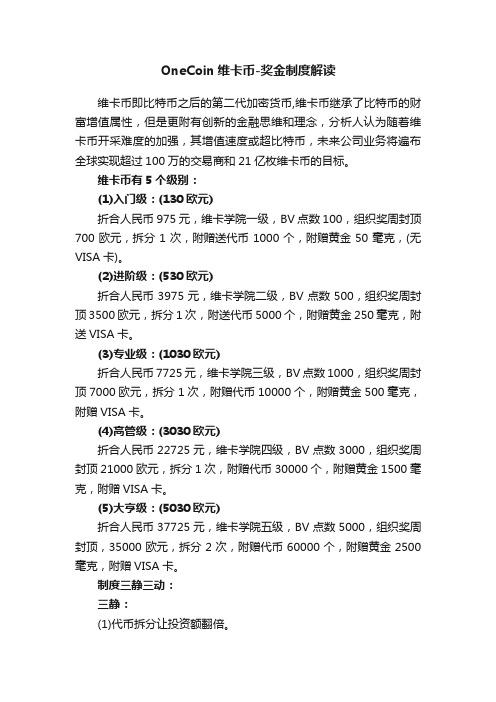

OneCoin维卡币-奖金制度解读维卡币即比特币之后的第二代加密货币,维卡币继承了比特币的财富增值属性,但是更附有创新的金融思维和理念,分析人认为随着维卡币开采难度的加强,其增值速度或超比特币,未来公司业务将遍布全球实现超过100万的交易商和21亿枚维卡币的目标。

维卡币有5个级别:(1)入门级:(130欧元)折合人民币975元,维卡学院一级,BV点数100,组织奖周封顶700欧元,拆分1次,附赠送代币1000个,附赠黄金50毫克,(无VISA卡)。

(2)进阶级:(530欧元)折合人民币3975元,维卡学院二级,BV点数500,组织奖周封顶3500欧元,拆分1次,附送代币5000个,附赠黄金250毫克,附送VISA卡。

(3)专业级:(1030欧元)折合人民币7725元,维卡学院三级,BV点数1000,组织奖周封顶7000欧元,拆分1次,附赠代币10000个,附赠黄金500毫克,附赠VISA卡。

(4)高管级:(3030欧元)折合人民币22725元,维卡学院四级,BV点数3000,组织奖周封顶21000欧元,拆分1次,附赠代币30000个,附赠黄金1500毫克,附赠VISA卡。

(5)大亨级:(5030欧元)折合人民币37725元,维卡学院五级,BV点数5000,组织奖周封顶,35000欧元,拆分2次,附赠代币60000个,附赠黄金2500毫克,附赠VISA卡。

制度三静三动:三静:(1)代币拆分让投资额翻倍。

(2)代币换矿点开采维卡币。

(3)挂单销售,低买高卖。

三动:(1)推广奖(直推)10%(2)组织奖(对碰)小区业绩10%(3)管理奖(代数)最高拿到 4 代。

(具体取决于您自己的方案。

)奖励资格:只需 2 个直接推荐,左右各1个。

(入门级别没有代数奖)进阶级拿:1代10%专业级拿:1代10%,2代10%高管级拿:1代10%,2代10%,3代20%大亨级拿:1代10%,2代10%,3代20%,4代25%注:动态奖励毎周一结算,封闭一周,40% 需购买代币,60% 可直接提现。

虚拟货币地址是存在哪里的_虚拟货币从哪里来的⑴ 比特币到底存哪里如果我手机丢了,比特币还找的回来吗实际上,比特币是存放在比特币钱包中的,比特币钱包是一种遵守特殊比特币网络协议的软件。

它可以用来存储、发送和接收比特币。

比特币钱包分三类:比特币客户端钱包、比特币网络web钱包、比特币手机和pad钱包. 比特币客户端钱包:比特币客户端钱包是一个安装到pc上的软件,常见的客户端钱包有:官方钱包bitcoin-qt、MutiBit等等.这两个钱包都有windows、linux、mac版本。

我们推荐使用官方钱包bitcoin-qt,以安全性、稳定性方面都不错,唯一的问题是启动速度慢,第一次运营需要同步数据块,根据网速不同大概需要1-3天时间。

但只需要同步一次,以后再使用不需要重新同步。

关于其他的第三方客户端钱包,如果您不是对比特币钱包原理非常了解,请谨慎使用,我们多次收到很多用户使用第三方钱包丢失比特币的报告。

比特币网络web钱包因为比特币客户端钱包存在启动速度慢,需要同步大量数据等问题,很多第三方企业提供了比特币网络web钱包。

比较著名的网络钱包有:blockchain、coinbase等。

用户使用网络钱包是基于对钱包提供商的信任,如果钱包提供商跑路,可能会导致大量的比特币损失。

因为我们建议大家不要使用不知名、不正规的网络钱包服务商。

比特币OKCoin交易所也提供网络钱包功能,大家可以通过比特币充值和提现来实现比特币的收发。

并且OKCoin由正规公司设立,得到了国际知名风投的投资,有专业的安全团队。

OKCoin也承诺如果用户存储在okcoin的比特币丢失,OKCoin公司会赔偿大家损失。

比特币手机和pad钱包比特币手机和pad钱包可以大大方便大家收款付款。

常见的移动钱包是⑵ 虚拟货币从哪里来的虚拟货币是从哪儿来的?n说起虚拟货币,可能很多人都会很熟悉。

但也有很多人对虚拟货币的概念并不清楚,他们会认为新浪u币、网易POPO币和盛大元宝都属于虚拟货币的一分子,更有甚者,认为这些所谓的虚拟货币会影响到人民币的地位,产生虚拟通货膨胀等不良影响。

维特热名词解释

维特热(Vitalik Buterin)是一位加拿大程序员和加密货币专家,他是以太坊(Ethereum)的共同创始人之一。

维特热在区块链和智能合约领域具有重要地位,他的贡献被认为是推动了区块链技术的发展和创新。

维特热热衷于开发去中心化技术和应用,他于2013年开始着手开发以太坊这一开源平台。

以太坊是一种基于区块链技术的平台,它允许用户创建和运行智能合约,这些合约可以在没有中介的情况下自动执行。

以太坊的创新之处在于它引入了以太币(Ether)作为平台上的加密货币,用于支付交易费用和激励开发者。

维特热的贡献不仅仅体现在以太坊的创造上,他还积极参与区块链和加密货币社区的发展。

他是一个活跃的演讲者和作家,经常在国际会议上发表演讲,向公众介绍区块链技术的潜力和应用。

维特热的影响力不仅局限于以太坊社区,他还积极推动区块链技术的应用。

他提出了一些概念和理论,如侧链、闪电网络和分片等,这些都是为了解决区块链技术面临的可扩展性和性能挑战。

维特热的努力和创新为区块链技术的发展开辟了新的道路,他被广泛认为是区块链行业的领军人物之一。

他的工作不仅对加密货币领域有着深远影响,还对其他行业的创新和转型产生了积极的影响。

维特热的名字已经成为区块链技术的代名词,他的贡献将继续推动这个领域的发展。

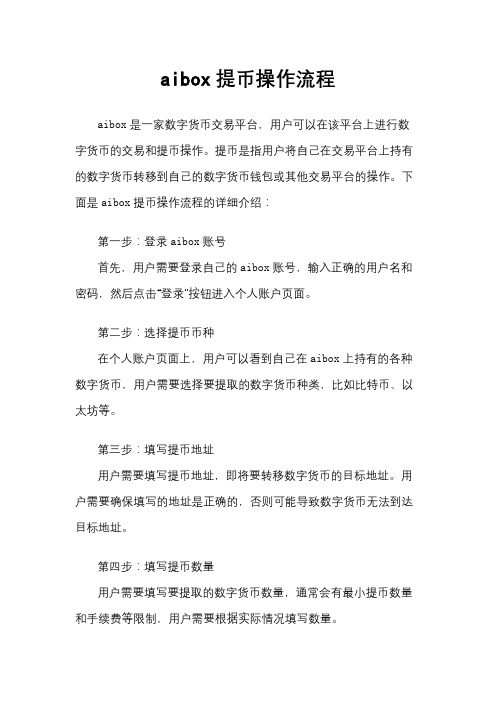

aibox提币操作流程aibox是一家数字货币交易平台,用户可以在该平台上进行数字货币的交易和提币操作。

提币是指用户将自己在交易平台上持有的数字货币转移到自己的数字货币钱包或其他交易平台的操作。

下面是aibox提币操作流程的详细介绍:第一步:登录aibox账号首先,用户需要登录自己的aibox账号,输入正确的用户名和密码,然后点击“登录”按钮进入个人账户页面。

第二步:选择提币币种在个人账户页面上,用户可以看到自己在aibox上持有的各种数字货币,用户需要选择要提取的数字货币种类,比如比特币、以太坊等。

第三步:填写提币地址用户需要填写提币地址,即将要转移数字货币的目标地址。

用户需要确保填写的地址是正确的,否则可能导致数字货币无法到达目标地址。

第四步:填写提币数量用户需要填写要提取的数字货币数量,通常会有最小提币数量和手续费等限制,用户需要根据实际情况填写数量。

第五步:确认提币用户在填写完提币地址和数量后,需要确认提币操作,通常会需要输入交易密码或进行手机验证码验证。

第六步:等待审核用户提交提币申请后,aibox平台会进行审核,通常会在一定时间内完成审核并处理提币请求。

第七步:提币成功如果审核通过,用户的提币请求会被处理,数字货币会被转移到用户填写的提币地址中,用户可以在数字货币钱包或其他交易平台上查看到提币的记录。

总的来说,aibox提币操作流程相对简单,用户只需要登录账号、选择币种、填写地址和数量、确认提币即可完成整个操作。

提币过程中需要注意填写正确的地址和数量,以及遵守aibox平台的规定和手续费要求。

提币操作的速度和成功率也取决于aibox平台的审核和处理效率。

希望以上介绍对您有所帮助。

以太币所属类别 :货币以太坊区块链上的代币称为以太币(Ether),代码为ETH,可在许多加密货币的外汇市场上交易,它也是以太坊上用来支付交易手续费和运算服务费的媒介。

以太币对其他实体货币的汇率可能在短时间内大幅变化,例如The DAO被骇时,对美元的汇率从$21.50跌至$15。

Buterin在2016年4月售出手上持有的四分之一以太币,引起一些人质疑,而他本人则说这是理财上很合理的分散风险,并引用前比特币开发员Gavin Andresen的话,“这一切都还只是一场实验,仍有失败的可能。

”基本信息中文名以太币外文名ETH属性虚拟货币创始人杰弗里•维尔克发展历程2013年年末,以太坊创始人Vitalik Buterin发布了以太坊初版白皮书,启动了项目。

2014年7月24日起,以太坊进行了为期42天的以太币预售。

2016年初,以太坊的技术得到市场认可,价格开始暴涨,吸引了大量开发者以外的人进入以太坊的世界。

中国三大比特币交易所之二的火币网及OKCoin币行都于2017年5月31日正式上线以太坊。

以太坊是一个开源的有智能合约成果的民众区块链平台,由全球成千上万的计算机构成的共鸣网络,在2014年通过网络群众募资得以开始成长。

1个比特币可以换1337个以太币(比特币时价3800元人民币)。

2017年3月“企业以太坊联盟”(Enterprise Ethereum Alliance,EEA)成立,成员包括摩根大通、微软、英特尔等。

2018年1月4日,据交易平台CoinDesk 数据,以太币刷新纪录高位至1045.08美元主要功能总的来说,以太坊是一个平台,她上面提供各种模块让用户来搭建应用。

具体来说,以太坊通过一套图灵完备的脚本语言(EthereumVirtual Machinecode,简称EVM 语言)来建立应用,它类似于汇编语言,我们知道,直接用汇编语言编程是非常痛苦的,但以太坊里的编程并不需要直接使用EVM语言,而是类似C语言、Python、Lisp 等高级语言,再通过编译器转成EVM语言。

以特币(Vtcoin)的专属提示将于此处找到。

最初的硬币产品非常受欢迎。

今年,许多公司通过新型筹款机制筹集了近15亿美元。

从梅威瑟到巴黎希尔顿的名人已经跳入了炒作火车。

但是,如果你仍然在想:不管怎么样,这无疑是一个ICO?

首字母缩略词可能听起来很熟悉,这是有意的。

但是,作为在公司内部提供股票的替代方案,好的方法是提供名为“代币”的数字资产。

令牌销售是一个众筹活动,它使用比特币背后的技术来确保交易。

代币不仅仅是股票的替代品,它们可以被设置成为了不是分享任何公司,而是代表持有者获得服务,例如云存储区域。

下面,我们按照推行ICO的流行做法以及我们所知道的破坏业务的特殊可能性。

让我们从最受欢迎的令牌系统以特币开始。

以特币和其他数字货币来源于区块链密码分类账,记录每个使用以特币代币执行的交易。

世界各地的个人电脑通过互联网连接,使用开源软件验证每笔交易。

一些称为矿工的计算机竞相消除计算密集型的密码难题,并有机会为链条添加“块”的已验证交易。

对于他们的工作,矿工依次得到令牌以特币。

区块链需要矿工运行,而令牌是我的经济诱因。

有些令牌是与以特币区块链的新版本一起进行修改的,比如Litecoin和ZCash。

以太坊是推出ICO的公司最喜欢的区块链,实际上是比特币的一个更新的,独立的技术,它的名字叫Ether。

除了以太坊的区块链之外,建立全新的代币还是很容易的。

但区块链技术的提倡者认为,代币的效力不仅仅是从空气中发明新的货币。

以特币消除了需要一个值得信赖的中央机构来调解价值交换,一个收费卡公司或中央银行。

原则上,其他项目也可以实现。

举个例子,以云存储为例。

有几家公司正在构建区块链来促进点对点购买和销售存储空间,这可能会挑战像Dropbox和Amazon这样的常规提供商。

这种情况下的代币是存储的支付方式。

区块链验证买方和卖方之间的交易,并以合法性作为记录。

这是如何工作的依赖于项目。

在上个月通过ICO筹集了超过2.5亿美元的记录的Filecoin中,矿工通过为用户提供存储或检索存储的数据来赚取令牌。

最早的ICO之一是2016年5月发生的分散式自治组织(DAO),它基本上是以Ethereum为基础的分散式风险基金。

投资者可以使用DAO的代币投票表决如何支付资金,任何利润都应该返回给利益相关者。

不幸的是,对于每个参与者来说,一个黑客利用以太坊设计中的一个漏洞,以数字货币来窃取数十个海量数据。

有些人认为ICO可能导致新的,奇特的发展方式。

例如,像Filecoin这样的云存储服务公司会突然间大涨,例如,它可以丰富持有或开采令牌的任何人,而不是挑选公司的高管和员工。

Coin Center是一家致力于区块链技术相关政策问题的非盈利性研究和倡导组织,他的研究主任Peter Van Valkenburgh说,这将是一个“分散化”的企业。

但是,有人必须构建区块链,发行令牌,并维持一些软件。

因此,为了启动一个新的操作,企业家除了开发者之外,还可以自行预先分配代币。

而且他们可以利用ICO 向考虑使用新服务的人们推销令牌,也可以在推测服务的未来价值时使用。

如果令牌的需求上升,每个人都会赢。

由于目前围绕比特币和其他加密货币的炒作,最近许多令牌触及市场的需求已经变得非常高。

vtco最近通过ICO筹集了数百万美元的项目包括一个互联网浏览器,旨在消除数字广告中的中介,一个分散的预测市场和一个基于区块链的保险公司和保险经纪商市场。

不过,令牌市场的未来还是非常不确定,因为政府监管机构仍然试图解决如何对待它。

更复杂的是事实上,一些令牌更像是像Filecoin这样的传统买卖关系的基础,尽管一些例如DAO令牌似乎更像股票。

7月份,美国证券交易委员会声称,DAO代币确实是证券,而任何具有证券功能的代币都可能会受到监管。

有一天,证券交易委员会警告投资者注意ICO诈骗。

本周,中国竟然取消了国际民间组织,其他政府也可以效仿。

这个情景对于骗子和冒险来说似乎已经成熟了。

大多数启动ICO的公司,除了技术性的白皮书外,没有其他任何东西可以描述一种无法理解的理解。

但是范·沃肯伯格(Van Valkenburgh)认为,当ICO繁荣可能是一个泡沫时,这是可以的。

他说,尽管互联网时代的愚蠢,但最终导致了今天我们所享受的“互联网创新大潮”的“资金激励和人力资本开发”。