VB程序的克星SmartCheck及重启验证型破解实例

- 格式:doc

- 大小:831.00 KB

- 文档页数:9

VBA中的数据加密和解密技巧简介:VBA(Visual Basic for Applications)是一种编程语言,广泛应用于Microsoft Office软件中,包括Excel、Word、PowerPoint等。

在VBA中,我们可以使用加密和解密技巧来保护敏感数据或者在数据通信过程中确保安全性。

本文将介绍一些常用的VBA数据加密和解密技巧,以帮助你更好地理解和运用VBA编程。

一、数据加密技巧1. 替换算法VBA中最简单的数据加密方式之一是使用替换算法。

这种算法将数据中的每个字符替换为另一个字符,从而改变数据的编码方式。

例如,将字母'A'替换为字母'Z',将字母'B'替换为字母'Y',以此类推。

使用替换算法加密的数据可以通过再次应用同样的算法进行解密。

2. 字符串反转另一种简单的字符串加密方式是字符串反转。

这种方式通过将字符串中的字符顺序颠倒来改变数据的编码方式。

例如,将字符串"Hello, World!"反转为"!dlroW ,olleH"。

使用字符串反转加密的数据可以通过再次应用同样的操作进行解密。

3. 移位算法移位算法是一种基于字符位置的加密方式,通过改变字符的位置来改变数据的编码方式。

例如,将字母'A'移位2位后得到字母'C',将字母'B'移位3位后得到字母'E',以此类推。

使用移位算法加密的数据可以通过再次应用相反的移位操作进行解密。

二、数据解密技巧1. 逆向操作对于使用替换算法、字符串反转或移位算法加密的数据,最简单的解密方式是应用相反的操作。

例如,如果数据是使用替换算法加密的,那么进行解密时只需再次应用同样的替换操作,将加密后的字符替换为原始字符即可。

2. 密钥解密另一种常用的数据解密技巧是使用密钥进行解密。

密钥是一个特殊的值,只有掌握密钥的人才能解密数据。

vb语言破解方法VB语言是一种基于基本的编程语言,被广泛应用于Windows平台的软件开发。

然而,由于VB语言的特性和易学性,一些人可能会滥用它来进行非法的活动,例如破解软件。

在本文中,我们将介绍一些常见的VB语言破解方法,并提供一些拓展内容来帮助读者更好地了解这个领域。

1. 反编译:反编译是一种常见的VB语言破解方法。

通过使用反编译工具,人们可以将已编译的VB代码还原为可读的源代码,从而获取软件的源代码。

这可以让黑客分析和修改软件,破解其功能限制或添加恶意代码。

2. 调试:调试是另一种常见的VB语言破解方法。

通过使用调试器工具,黑客可以在运行时检查和修改软件的内存和变量。

这使他们能够绕过软件的授权检查或其他安全机制,从而使用软件的功能。

3. 注册机:注册机是一种常见的VB语言破解工具。

黑客可以使用注册机生成合法的序列号或注册密钥,从而绕过软件的授权检查。

这样,他们就可以免费使用软件的全部功能,而不需要购买正版软件。

4. 拦截函数:黑客可以通过拦截函数来破解VB语言编写的软件。

他们可以修改或替换软件的关键函数,以实现他们想要的功能。

这种方法需要对VB语言的内部原理有一定的了解,并且可能需要对软件进行二进制分析。

拓展内容:除了上述提到的常见破解方法,还有其他一些可能的VB语言破解技术。

例如,黑客可以使用虚拟机或调试器来监视和修改软件的执行过程。

他们还可以使用代码注入或代码替换技术来修改软件的逻辑,实现他们自己的目的。

然而,虽然这些破解方法在某些情况下可能是有效的,但它们都是非法行为,并且违反了软件的许可协议和版权法。

因此,我们强烈建议用户不要参与任何形式的软件破解活动,以遵守法律和道德规范。

对于软件开发者而言,他们应该采取一些措施来保护他们的软件免受破解。

例如,他们可以使用加密算法来保护源代码,实施软件授权机制,定期更新软件以修复漏洞等。

此外,他们还应该密切关注软件社区中的安全问题,并及时采取措施应对任何可能的破解行为。

一、加密方式方法一:加保护密码,可对不同的过程加不同的密码优:方便易行缺:VBA key几秒钟,就将你的密码替换掉方法二:1、用UltraEdit32软件打开你想保护VBA的excel文件2、点查找>查找,查找“ID="{” (不带两端引号),注意点选找ASCII字符,会找到形如ID="{143DB7BA-14E4-40FF-BBBF-5C6612F797BE}"3、将大括号中的数字或字母随便改一改,然后保存,不影响你软件的使用,但查看工程时会提示你“工程不能查看”优:破解的方法中需使用十六进制编辑工具,能防住不会使用该工具的人缺:加密不方便二、破解方式excel2000以前的密码和VBA密码非常容易破解,网上有很多直接可以找出密码明文的软件excel2000以前的密码和VBA密码非常容易破解,网上有很多直接可以找出密码明文的软件excel xp以后,微软改进了VBA保护密码的加密方式,原来的看VBA密码的软件找不到VBA的密码了,找出VBA保护密码成为了一个难题。

好像安全了一些,但不久,就出现了破解VBA保护密码的软件,它的思路并不是找出VBA保护密码,而是直接用随机四个字母替换了VBA保护密码,用这种程序(网上并不难找),一个VBA采用密码保护的excel文件不到2秒的时间,就可以让你看到VBA源码。

后来有人对access文件的格式进行了研究,找到了新的加密方法(同样可用于excel文件)。

利用UltraEdit32或其它十六进制编辑工具编辑带VBA的excel文件中的ID或DPB中的内容。

经过这样处理的VBA会出现,“工程不可查看”的状态。

同样,也发现把加密VBA后的excel文件中的ID、CMG、DPB以及GC串替换为空,就会清除VBA保护密码。

(已有同志将该过程做成了excel的加载宏,不用十六进制工具就可)可以说excel中的vba源码毫无安全性,网上也见了一些利用VBA开发的程序,注册方式也比较先进,但源码容易看到,写个注册程序或干脆改掉注册较验也就毫无作用。

实例1:改变程序启动时显示的FORM的顺序:一个学习软件,启动时要先选择用户,然后才能进入学习。

它设计的目的是这个软件在同一台电脑上可由不同的人用来学习,每人的学习记录分别保存。

但一般情况下,这台电脑也就是自己用这个软件来学习,因此,改造一下,让它启动后直接进入学习界面。

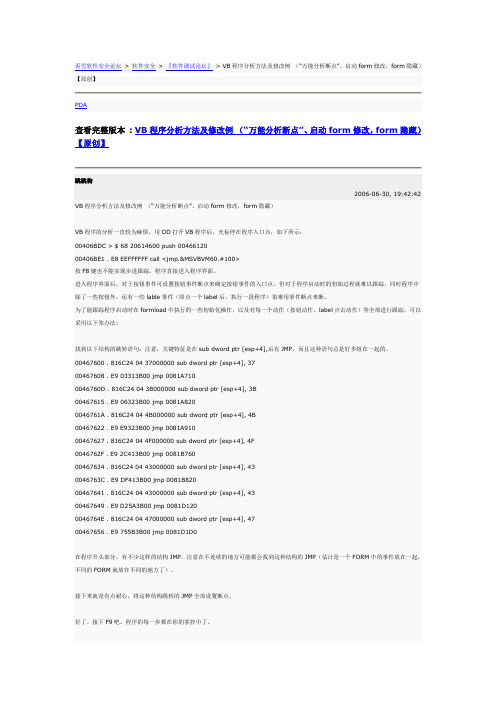

好,动手!对每一个s ub dword ptr [es p+4], + JMP结构的JMP全部设置断点。

按下F9,一步一步跟踪,看那一步执行后显示用户选择界面,然后按下用户确定键后,程序停在那里:.46B2CD jmp 7A2156 在此按F9后,显示用户选择界面..46B2D8 jmp 7A2290选择用户后,停在此处。

在此按F9后,显示学习界面..就在这里下手:将46B2CD jmp 7A2156改为 jmp 7A2290重新启动一下,哈哈,直接进入学习界面。

需要注意的是,这种修改启动form的方法不一定能全部成功,因为可能会跳过一些初始化过程,因而造成后面的程序不能正常运行。

实例2:让程序实现自己注册,你都不用输入什么,按注册键后,程序自己将正确的注册码写入注册文件对上面说到的学习软件进行分析,发现它竟采用明码方式显示注册码的字符串。

而且输入注册码后,不管注册码是否正确,都写入注册文件。

思路:在获得输入假码的地方,换为程序自己生成的真码。

这样程序就自动将真码写入注册文件了。

动手:按“注册”后,程序停下,按F8跟踪:(注意这个“注册”按钮不是按钮,只是一个label,一般用按钮事件方法不能断下来)00765F71 . 8B35C4608900 mov esi, [8960C4]00765F77 . 8D4D CC lea ec x, [ebp-34]00765F7A . 51 pus h ecx00765F7B . 56 pus h esi00765F7C . 8B06 mov eax, [esi]00765F7E . FF9004070000call [eax+704] 关键CALL,根据机器码生成注册码明码00765F84 . 8B45 D4 mov eax, [ebp-2C] F8执行这一句后,E AX寄存器中显示出注册码了00765F87 . 8945E8 mov [ebp-18], eax好了,按F9,显示注册界面。

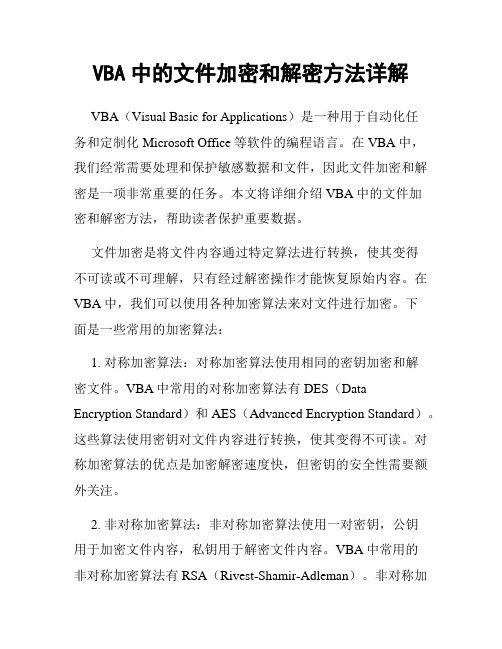

VBA中的文件加密和解密方法详解VBA(Visual Basic for Applications)是一种用于自动化任务和定制化Microsoft Office等软件的编程语言。

在VBA中,我们经常需要处理和保护敏感数据和文件,因此文件加密和解密是一项非常重要的任务。

本文将详细介绍VBA中的文件加密和解密方法,帮助读者保护重要数据。

文件加密是将文件内容通过特定算法进行转换,使其变得不可读或不可理解,只有经过解密操作才能恢复原始内容。

在VBA中,我们可以使用各种加密算法来对文件进行加密。

下面是一些常用的加密算法:1. 对称加密算法:对称加密算法使用相同的密钥加密和解密文件。

VBA中常用的对称加密算法有DES(Data Encryption Standard)和AES(Advanced Encryption Standard)。

这些算法使用密钥对文件内容进行转换,使其变得不可读。

对称加密算法的优点是加密解密速度快,但密钥的安全性需要额外关注。

2. 非对称加密算法:非对称加密算法使用一对密钥,公钥用于加密文件内容,私钥用于解密文件内容。

VBA中常用的非对称加密算法有RSA(Rivest-Shamir-Adleman)。

非对称加密算法的优点是密钥的安全性相对较高,但加密解密过程较为耗时。

3. 混合加密算法:混合加密算法结合了对称加密算法和非对称加密算法的优势。

在文件加密过程中,混合加密算法先使用非对称加密算法将对称密钥进行加密,再使用对称加密算法对文件内容进行加密。

这样既保证了密钥的安全性,也提高了加密解密的速度。

在VBA中,使用文件加密算法可以采取以下步骤:1. 选择合适的加密算法并生成一个密钥。

2. 打开需要加密的文件,并读取文件的内容。

3. 使用密钥对文件内容进行加密,并将加密结果保存到一个新文件中。

4. 关闭原始文件和新文件。

下面是一个简单的示例代码,演示了在VBA中如何使用AES算法对文件进行加密:```VBASub EncryptFile(fileToEncrypt As String, encryptionKey As String)Dim objStream As ObjectSet objStream = CreateObject("ADODB.Stream")objStream.Type = 1 ' binaryobjStream.OpenobjStream.LoadFromFile fileToEncryptobjStream.Position = 0objStream.Type = 1 ' binaryobjStream.Write (encryptionKey)objStream.Position = 0objStream.Type = 2 ' text' Perform encryptionobjStream.SaveToFile "EncryptedFile.txt", 2 ' overwrite existing fileobjStream.CloseSet objStream = NothingEnd Sub```在上述示例代码中,`EncryptFile`方法接受两个参数,`fileToEncrypt`表示需要加密的文件路径,`encryptionKey`表示用于加密的密钥。

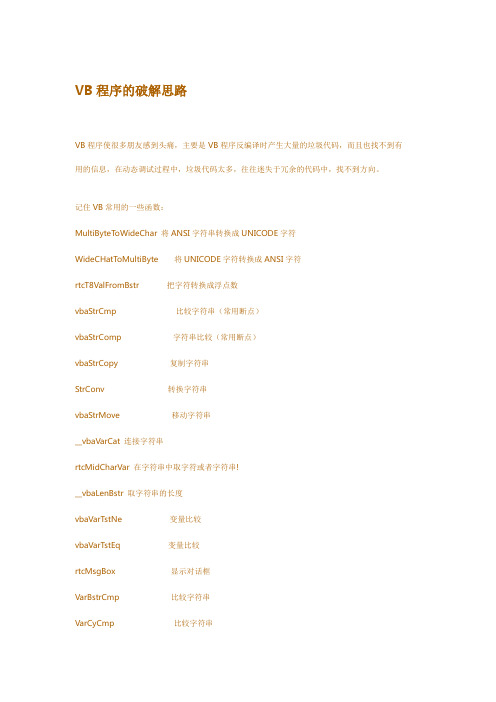

VB程序的破解思路VB程序使很多朋友感到头痛,主要是VB程序反编译时产生大量的垃圾代码,而且也找不到有用的信息,在动态调试过程中,垃圾代码太多,往往迷失于冗余的代码中,找不到方向。

记住VB常用的一些函数:MultiByteToWideChar 将ANSI字符串转换成UNICODE字符WideCHatToMultiByte将UNICODE字符转换成ANSI字符rtcT8ValFromBstr把字符转换成浮点数vbaStrCmp比较字符串(常用断点)vbaStrComp字符串比较(常用断点)vbaStrCopy复制字符串StrConv转换字符串vbaStrMove移动字符串__vbaVarCat 连接字符串rtcMidCharVar 在字符串中取字符或者字符串!__vbaLenBstr 取字符串的长度vbaVarTstNe变量比较vbaVarTstEq变量比较rtcMsgBox显示对话框VarBstrCmp比较字符串VarCyCmp比较字符串用OD载入脱壳后的程序,在命令行输入:bpx hmemcpy,然后回车,会弹出程序运行调用的所有的函数,在每个函数上设置好断点!说明:我破VB程序喜欢用这个断点设置方法,通过一步步跟踪,基本可以把握程序保护的思路,所以我破VB程序基本用这个断点,当然你可以用其它的断点,只要能找到关键,任何断点都是用意义的。

关于VB的程序,注册没有提示的二个办法:第一(提示错误):用GetVBRes来替换里面的提示串,一般是以'111111','222222'之类的替换因为:VB,用的字来存放提示还有加了点东东,我们用的工具一般是字节分析。

换成'22222'之类的就是字节了,用静态分析,就有你该的串了。

GetVBRes(网上很多,自己下吧)第二(没有提示):用vbde这个工具(不知道,有没有用过DEDE,是一样思路),主要是找出破解的按钮窗口的位置,来进行跟踪。

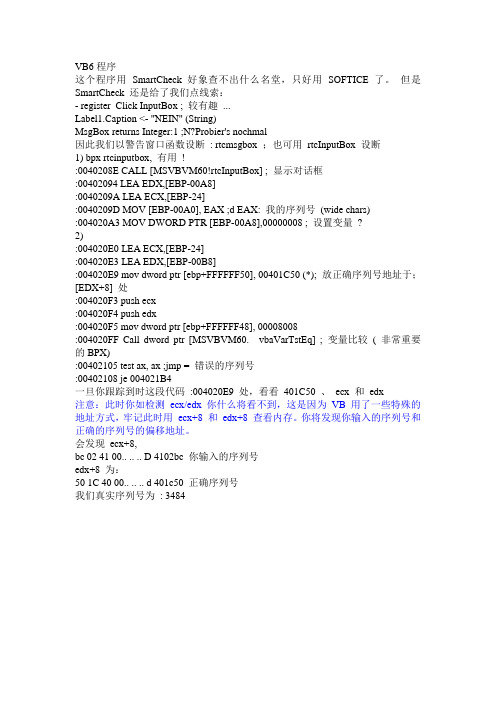

VB6程序这个程序用SmartCheck 好象查不出什么名堂,只好用SOFTICE 了。

但是SmartCheck 还是给了我们点线索:- register_Click InputBox ; 较有趣...Label1.Caption <- "NEIN" (String)MsgBox returns Integer:1 ;N?Probier's nochmal因此我们以警告窗口函数设断: rtcmsgbox ;也可用rtcInputBox 设断1) bpx rtcinputbox, 有用!:0040208E CALL [MSVBVM60!rtcInputBox] ; 显示对话框:00402094 LEA EDX,[EBP-00A8]:0040209A LEA ECX,[EBP-24]:0040209D MOV [EBP-00A0], EAX ;d EAX: 我的序列号(wide chars):004020A3 MOV DWORD PTR [EBP-00A8],00000008 ; 设置变量?2):004020E0 LEA ECX,[EBP-24]:004020E3 LEA EDX,[EBP-00B8]:004020E9 mov dword ptr [ebp+FFFFFF50], 00401C50 (*); 放正确序列号地址于;[EDX+8] 处:004020F3 push ecx:004020F4 push edx:004020F5 mov dword ptr [ebp+FFFFFF48], 00008008:004020FF Call dword ptr [MSVBVM60.__vbaVarTstEq] ; 变量比较( 非常重要的BPX):00402105 test ax, ax ;jmp = 错误的序列号:00402108 je 004021B4一旦你跟踪到时这段代码:004020E9 处,看看401C50 、ecx 和edx注意:此时你如检测ecx/edx你什么将看不到,这是因为VB用了一些特殊的地址方式,牢记此时用ecx+8 和edx+8查看内存。

VBA中常见的文件加密与解密方法与实例文件加密和解密是信息安全领域中必不可少的一部分。

VBA(Visual Basic for Applications)是一种编程语言,常用于Microsoft Office软件中,如Excel、Word等。

VBA 提供了许多可用于文件加密和解密的方法和函数,以帮助保护敏感信息和数据。

本文将介绍VBA中常见的文件加密和解密方法,并提供相应的实例。

一、VBA中的加密方法1. 使用密码保护文件Excel和Word都提供了密码保护文件的选项。

你可以设置访问密码,使得未输入正确密码的情况下无法打开或编辑文件。

下面是一个加密Excel文件的示例:```vbaSub PasswordProtectWorkbook()Dim strPassword As StringstrPassword = InputBox("请输入密码:")ThisWorkbook.Password = strPasswordEnd Sub```2. 使用加密算法加密文件内容VBA提供了多种加密算法,如DES、AES等。

你可以使用这些算法对文件内容进行加密。

下面是一个使用DES算法进行加密的示例:```vbaSub EncryptFileContent()Dim strInputFile As String, strOutputFile As StringDim objFSO As FileSystemObjectDim objInputFile As TextStream, objOutputFile As TextStreamDim strFileContent As String, strEncryptedContent As StringDim objDes As New CryptoAPI' 读取原文件内容strInputFile = "原文件路径"Set objFSO = New FileSystemObjectSet objInputFile = objFSO.OpenTextFile(strInputFile) strFileContent = objInputFile.ReadAllobjInputFile.Close' 加密文件内容objDes.Key = "加密密钥"objDes.Message = strFileContentstrEncryptedContent = objDes.Encrypt' 写入加密后的内容到新文件strOutputFile = "加密后的文件路径"Set objOutputFile =objFSO.CreateTextFile(strOutputFile)objOutputFile.Write strEncryptedContentobjOutputFile.CloseEnd Sub```二、VBA中的解密方法1. 使用密码解密文件如果一个文件通过密码保护进行了加密,那么你需要输入正确的密码才能打开和编辑文件。

VB程序的破解思路VB程序使很多朋友感到头痛,主要是VB程序反编译时产生大量的垃圾代码,而且也找不到有用的信息,在动态调试过程中,垃圾代码太多,往往迷失于冗余的代码中,找不到方向。

记住VB常用的一些函数:MultiByteToWideChar 将ANSI字符串转换成UNICODE字符WideCHatToMultiByte将UNICODE字符转换成ANSI字符rtcT8ValFromBstr把字符转换成浮点数vbaStrCmp比较字符串(常用断点)vbaStrComp字符串比较(常用断点)vbaStrCopy复制字符串StrConv转换字符串vbaStrMove移动字符串__vbaVarCat 连接字符串rtcMidCharVar 在字符串中取字符或者字符串!__vbaLenBstr 取字符串的长度vbaVarTstNe变量比较vbaVarTstEq变量比较rtcMsgBox显示对话框VarBstrCmp比较字符串VarCyCmp比较字符串用OD载入脱壳后的程序,在命令行输入:bpx hmemcpy,然后回车,会弹出程序运行调用的所有的函数,在每个函数上设置好断点!说明:我破VB程序喜欢用这个断点设置方法,通过一步步跟踪,基本可以把握程序保护的思路,所以我破VB程序基本用这个断点,当然你可以用其它的断点,只要能找到关键,任何断点都是用意义的。

关于VB的程序,注册没有提示的二个办法:第一(提示错误):用GetVBRes来替换里面的提示串,一般是以'111111','222222'之类的替换因为:VB,用的字来存放提示还有加了点东东,我们用的工具一般是字节分析。

换成'22222'之类的就是字节了,用静态分析,就有你该的串了。

GetVBRes(网上很多,自己下吧)第二(没有提示):用vbde这个工具(不知道,有没有用过DEDE,是一样思路),主要是找出破解的按钮窗口的位置,来进行跟踪。

VB程序的克星SmartCheck及重启验证型破解实例文章录入: 责任编辑: 更新时间:2010-10-21 9:51:02 644【字体:小大】文/图落叶树想必大家都知道,VB属于解释执行型的语言,它生成的程序是一边翻译一边执行的。

以前老的版本由于语言解释器的存在,我们平时习惯使用的OllyDbg等调试工具在跟踪VB程序的时候经常不停地跳来跳去,让你晕头转向,这是因为我们跟进了解释器的地盘,里面的东西是相当难搞明白的。

不过现在的VB6程序已经不再是单纯的解释执行,大部分的内容取而代之变成了编译后的代码。

虽然如此,还是不能像VC、Delphi程序反编译后的那么直观:压入一堆你看不明白的参数,call一些不知道什么意思的过程,动辄错误、中止。

用OD来跟还是不够方便啊!怎么办呢,对于Native Code程序(P-code是封装代码或者说中间件伪代码,相对的Native Code就是原始的未使用P-code的代码,本文不涉及P-code),我们可以使用SmartCheck来轻易对付它。

这次我们破解的对象是一个网站信息收集工具,用PEiD查看得到的内容是:Microsoft Visual Basic 5.0 / 6.0,这说明软件用VB5以上版本编写,未加壳!呵呵,省去脱壳的麻烦了。

下面我们进入实战部分。

工具配置在开始分析前我们需要先把SmartCheck(下文简称SC)配置好,这个步骤很重要,否则有些关键事件可能会没保留下来。

运行SC,载入要破解的软件,然后点快捷按钮栏的“程序->设置”,接下来按照图1和图2所示设置即可,其余的可以使用默认配置。

javascript:dcs.images.doResizes(this,0,null); border=0>图1javascript:dcs.images.doResizes(this,0,null); border=0>图2初步分析设置完后按F5运行软件,首先显示的是一个输入注册码的窗口,这里我们就随便输入“1212121212”吧,点“注册”后程序一声不吭就退出了,看来还是一个重启验证型软件嘛。

VBA编程中的错误预防和异常捕获的技巧与方法VBA(Visual Basic for Applications)是一种用于在各种Microsoft Office应用程序中编写宏的编程语言。

在进行VBA编程时,错误的发生是难以避免的。

为了提高程序的稳定性和可靠性,我们需要学会使用错误预防和异常捕获的技巧与方法。

本文将介绍一些常用的技巧和方法,帮助你更好地处理错误和异常。

1. 错误预防在编写VBA代码时,我们应该尽量避免产生错误。

以下是一些常用的错误预防技巧:1.1 参数验证在编写函数或过程时,应对输入的参数进行验证。

例如,如果一个函数需要接受一个整数参数,我们可以使用IsNumeric函数来判断参数是否为数字。

如果参数无效,我们可以通过提供默认值或弹出错误消息来处理这种情况。

1.2 对象引用验证在使用对象之前,应该先验证其是否存在。

可以使用Is Nothing函数验证对象是否为空,避免在不存在的对象上执行操作而导致错误。

1.3 数组越界检查在访问数组元素时,应该首先检查所使用的索引是否越界。

可以使用UBound和LBound函数来获取数组的上下界,然后与要访问的索引进行比较。

2. 异常捕获尽管我们可以通过错误预防来减少错误的发生,但某些情况下我们无法完全避免错误的发生。

在这种情况下,我们需要使用异常捕获来处理错误,以防止程序崩溃。

以下是一些常用的异常捕获技巧:2.1 On Error语句在VBA中,我们可以使用On Error语句来捕获错误。

On Error语句有以下几种用法:- On Error Resume Next:在错误发生时继续执行下一行代码,忽略错误。

这种用法适用于可能发生错误但并不重要的情况。

- On Error GoTo label:在错误发生时跳转到指定的标签处,执行特定的错误处理代码。

这种用法适用于需要精确控制错误处理流程的情况。

- On Error GoTo 0:恢复正常的错误处理模式。

VBA错误处理技巧及其常见问题解决方法VBA(Visual Basic for Applications)是一种常用的宏语言,常用于Microsoft Office软件中的自动化和批处理任务。

在使用VBA编写代码时,经常会遇到各种错误。

正确处理这些错误是编写高效可靠的VBA代码的重要一环。

本文将探讨VBA错误处理的技巧以及常见问题的解决方法。

一、错误处理的重要性编写VBA代码时,难免会出现各种错误,如语法错误、运行时错误等。

如果这些错误没有得到正确处理,可能会导致程序崩溃、数据丢失等严重后果。

因此,正确处理错误是确保VBA代码正常运行的关键。

错误处理的目标是捕获和理解错误,并采取相应的措施来处理它们,以确保程序的稳定性和可靠性。

良好的错误处理应当满足以下几个方面的需求:1. 捕获错误:及时捕获错误信息是错误处理的第一步。

只有当我们知道发生了什么错误,才能采取适当的措施进行处理。

2. 理解错误:对于捕获到的错误信息,我们需要深入了解其产生原因,并对其进行分类和解析。

3. 处理错误:针对不同类型的错误,我们需要采取相应的处理措施,如显示友好的错误提示、回退到上一个合适的状态等。

4. 防止错误再次发生:对于常见的错误,我们可以采取一些预防措施,以防止它们再次发生。

二、常用的错误处理技巧1. On Error语句VBA提供了On Error语句来处理错误。

通过使用On Error语句,我们可以在出现错误时执行一些特定的操作,如记录错误信息、显示错误提示等。

在VBA代码中,我们可以使用以下形式的On Error语句:```On Error Resume Next' 这里是可能产生错误的代码块On Error GoTo 0```使用On Error Resume Next语句后,当出现错误时,VBA会跳过错误的代码继续执行下一行代码。

而On Error GoTo 0语句则会将错误处理重新设置为默认状态,即出现错误时立即停止执行并显示错误提示。

VBA中错误排查的常用方法在使用VBA编程时,错误是一个常见的问题。

当程序出现错误时,及时排查和修复错误非常重要,以确保程序的正确运行和稳定性。

本文将介绍一些常用的VBA中错误排查的方法,帮助开发者快速定位和解决错误。

1. 使用错误处理语句错误处理语句是VBA中常用的处理错误的方法。

通过在代码中添加错误处理语句,可以捕获并处理各种类型的错误。

常见的错误处理语句有On Error GoTo语句和On Error Resume Next语句。

- On Error GoTo语句:当程序执行到错误发生位置时,会跳转到指定的错误处理代码段。

例如:```Sub ErrorHandling()On Error GoTo ErrorHandler' 代码块Exit SubErrorHandler:MsgBox "发生错误:" & Err.DescriptionEnd Sub```在这个例子中,当错误发生时,程序会跳转到ErrorHandler标签处执行相应的错误处理代码。

- On Error Resume Next语句:当程序执行到错误发生位置时,会忽略错误并继续执行下一条语句。

这种方法适用于某些情况下可以容忍错误的情况。

但是需要注意,在使用On Error Resume Next语句时,需要手动检查每个可能引发错误的语句的执行结果。

2. 使用调试工具VBA提供了一些强大的调试工具,帮助开发者在错误排查时定位问题。

常用的调试工具包括:- 单步执行:通过逐行执行代码,可以在程序运行过程中观察各个变量的值和代码的执行路径。

可以使用F8键进行单步执行,或者在代码中插入断点来实现。

- 监视窗口:监视窗口可以显示当前正在执行的过程中所有的变量及其值。

通过查看监视窗口的信息,可以找出代码执行过程中变量的改变和错误的原因。

- 立即窗口:立即窗口可以在代码执行过程中显示一些额外的信息。

通过在代码中插入Debug.Print语句,可以输出一些中间结果和调试信息。

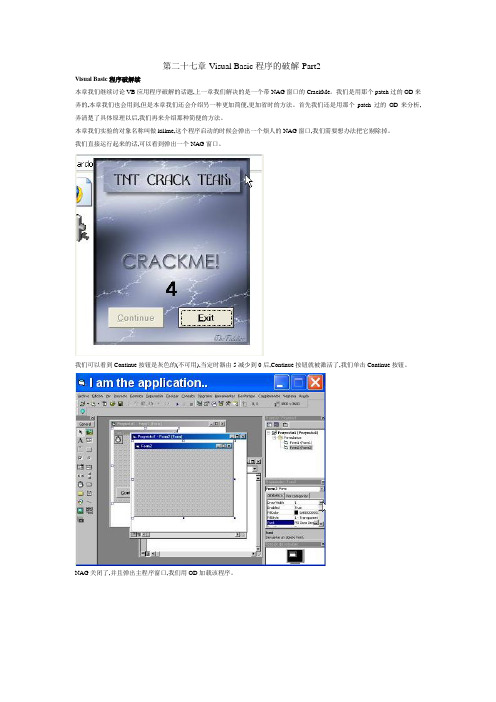

第二十七章-Visual Basic程序的破解-Part2Visual Basic程序破解续本章我们继续讨论VB应用程序破解的话题,上一章我们解决的是一个带NAG窗口的CrackMe。

我们是用那个patch过的OD来弄的,本章我们也会用到,但是本章我们还会介绍另一种更加简便,更加省时的方法。

首先我们还是用那个patch过的OD来分析,弄清楚了具体原理以后,我们再来介绍那种简便的方法。

本章我们实验的对象名称叫做killme,这个程序启动的时候会弹出一个烦人的NAG窗口,我们需要想办法把它剔除掉。

我们直接运行起来的话,可以看到弹出一个NAG窗口。

我们可以看到Continue按钮是灰色的(不可用),当定时器由5减少到0后,Continue按钮就被激活了,我们单击Continue按钮。

NAG关闭了,并且弹出主程序窗口,我们用OD加载该程序。

我们按F9键运行起来。

定时器时间到了后,Continue按钮就被激活了。

我们可以想象一下,NAG窗口关闭后,代码中应该会有一个无条件跳转到主窗口代码执行,所以我们给代码段设置内存访问断点(该内存访问断点实际上只是内存执行断点),接着单击Continue按钮。

单击Continue按钮后,我们断在了这里。

我们可以看到404B60处JMP指令会跳转到40D090地址处开始执行,也就是说主窗口程序实际上是从40D090处开始执行的,这里说主窗口程序可能不太准确,因为我们可以看到这里有好几处JMP分支会跳转到程序的不同部分执行。

我们给这几处JMP指令分别设置断点,然后来看看每个分支跳转分别在什么情况下被触发。

我们重新启动该程序。

刚刚我们看到了单击NAG窗口上的Continue按钮后,会执行JMP 40D090这个分支。

现在我们重新启动程序后,断在了JMP 40D250这个分支处。

NAG窗口还没有显示。

我们继续运行起来。

我们可以看到断在了JMP 40D4F0这个分支处。

这个时候NVG窗口已经显示出来了,上面显示了数字5。

超级函数表达式运算器v20破解心得[软件名称]超级函数表达式运算器v20 算法分析[软件介绍]超级函数表达式运算器既是方便实用的数字计算器,又是一个会列表达式就会运算的超级新颖的多功能公式化运算器。

它包括算术计算、进制转换、逻辑处理、数值处理、字符处理、三角函数及推导函数处理等模块,可综合性的计算各种多层嵌套、复杂的函数表达式。

你只要象在纸上列表达式一样列出符合要求的运算式,就立即可以看到运算结果,而且运算结果随着表达式的不断变化而不断变换显示。

表达式修改方便,可复制粘贴,可用键盘快速输入。

2.0版界面更加美观、提示更加科学、操作更加简单、更加方便实用。

2,0版新增独特的批量运算功能,可一次运算多个表达式的值并可以计算各单项运算之和。

可广泛应用于办公、学习及需要使用计算器进行复杂计算的各个领域。

超级函数表达式运算器是进行数字计算、公式运算、函数应用、vb编程的好帮手。

[使用限制] 试用30天,无功能限制[保护方式] 采用机器码检查注册码,以保证注册码不得多机使用。

并在程序退出时检验注册码,使破解增加了难度。

[破解工具] SmartCheck6.20、 olldbg1.1 、Peid0.93、QuickUnpack、Regmon7.02[破解目的] 研究算法分析, 了解VB的数据类型,掌握点儿知识[破解作者] CCRLEI ccrlei@[作者声明] 初学Crack,只是感兴趣,没有其他目的。

本破解纯以学习和交流为目的,偶得一点心得,大家分享。

如有错误,蒙请大侠们指正。

转载时请保持完整。

之所以起这个题目,是因为表面上程序已经提示你注册成功了,但程序在退出时还要校验注册码是否含作者指定的内容,如果没有的话,就会自动删除该程序,够狠的。

好了,废话少说,入正题吧![破解过程]1、查壳PEiDv0.93PECompact 2.x -> Jeremy Collake2、脱壳QuickUnpack3、编程语言PEiDv0.93Microsoft V isual Basic 5.0 / 6.04、破解调试1)运行程序,提示共享软件还可用多少天,欢迎注册使用等提示。

VB程序的克星SmartCheck及重启验证型破解实例文章录入: 责任编辑: 更新时间:2010-10-21 9:51:02 644【字体:小大】文/图落叶树想必大家都知道,VB属于解释执行型的语言,它生成的程序是一边翻译一边执行的。

以前老的版本由于语言解释器的存在,我们平时习惯使用的OllyDbg等调试工具在跟踪VB程序的时候经常不停地跳来跳去,让你晕头转向,这是因为我们跟进了解释器的地盘,里面的东西是相当难搞明白的。

不过现在的VB6程序已经不再是单纯的解释执行,大部分的内容取而代之变成了编译后的代码。

虽然如此,还是不能像VC、Delphi程序反编译后的那么直观:压入一堆你看不明白的参数,call一些不知道什么意思的过程,动辄错误、中止。

用OD来跟还是不够方便啊!怎么办呢,对于Native Code程序(P-code是封装代码或者说中间件伪代码,相对的Native Code就是原始的未使用P-code的代码,本文不涉及P-code),我们可以使用SmartCheck来轻易对付它。

这次我们破解的对象是一个网站信息收集工具,用PEiD查看得到的内容是:Microsoft Visual Basic 5.0 / 6.0,这说明软件用VB5以上版本编写,未加壳!呵呵,省去脱壳的麻烦了。

下面我们进入实战部分。

工具配置在开始分析前我们需要先把SmartCheck(下文简称SC)配置好,这个步骤很重要,否则有些关键事件可能会没保留下来。

运行SC,载入要破解的软件,然后点快捷按钮栏的“程序->设置”,接下来按照图1和图2所示设置即可,其余的可以使用默认配置。

javascript:dcs.images.doResizes(this,0,null); border=0>图1javascript:dcs.images.doResizes(this,0,null); border=0>图2初步分析设置完后按F5运行软件,首先显示的是一个输入注册码的窗口,这里我们就随便输入“1212121212”吧,点“注册”后程序一声不吭就退出了,看来还是一个重启验证型软件嘛。

这时我们看SC 的界面,分析已经随着程序退出而中止了,不然我们还得自己按“停止”来结束分析。

乍眼看上去一大堆东西,不过只要写过VB程序的人应该不会觉得陌生,就算不懂VB的也不打紧,我们慢慢看自然会明白其中的意思。

现在显示的是从软件启动到输入完注册码退出后的特定事件,我们在图3左栏的窗口里逐一点击查看(如果看不到这个界面,把“程序结果”窗口最大化即可,因为分栏是缩在边上的)。

图3嗯,发现刚才注册窗口显示的序列号了(这个相当于机器码,不同电脑上可能会不一样),估计这之前是计算序列号的过程,不过这个我们不用关心,继续往下面看。

展开Command1_Click过程,呵呵,发现我们输入的注册码了,毫无疑问,这个按钮事件就是对应注册码算法的,重点锁定在这里。

一路看下来,蛮多VB 函数调用的,后面再次出现了序列号,过程结尾处有一串数字“2658271038273406817399346741”,如图4所示。

图4难道这就是注册码吗?试试看,重新F5运行,输入这串数字,注册,退出。

再重新运行(别忘了是重启验证型,就算是正确的注册码也需要第二次运行才能知道是否成功注册),呃,看来不对,还是那个可恶的注册窗口。

这串数字到底是什么意思呢?详细分析刚才我们一直看的是特定事件分析结果,这样虽然找明码比较快,但现在这种没有明码比较的情况就需要慢慢跟踪流程了。

接着上面还是输入那串数字,注册退出后选择快捷栏上的“查看->显示所有事件”,这下出来的东西就多多啦,对应图4字符串的地方下面是一个比较语句,如图5所示。

图5两个字符串比较,看来关键就在这里,刚才我们经过试验得知String2这串28位的数字不对。

而一般情况下比较语句都是比较两者是否相等,这里假设如果String1=String2则注册成功,那么第一步就先搞清楚String2是怎么来的吧。

可能有些朋友想说:为什么图5里的String1“15185818151511”就不能是注册码呢?别忘了,我们输入两次不同的假注册码都是显示同一String2字符串,可见它是相对固定的,而String1则是每次都变化,可见跟输入的注册码有关,所以此时的String1不会是注册码,而我们输入的假码是怎么转化成String2(String1=String2注册成功)才是关键!我们往上面一直拉到Command1_Click,再次逐一看下来,如图6所示。

由于这次是详细分析,所以大家如果不熟悉VB函数的话最好通过搜索引擎来找一下相关函数的作用看看。

这次SC显示的事件很多,为了不占用版面,我只挑关键的地方截图,其它的就讲讲大概意思,大家自己跟一下就很清楚了。

Command1_Click过程一开始分配空间构成一个字符数组,这里我们把它称为T,内容是:{'C','A','J','K','E','3','U','V','4','Q','X','7','S','H','Y','P','5','M','F','W'},接下来把我们输入的假注册码前三位去掉,再逐位取剩下的字符和T数组里的字符比较,相等则生成对应数组下标数字的字符。

假设我们输入的注册码是xxxCAJKE,那么这里就会生成字符串“01234”。

我们前面输入的假码“2658271038273406817399346741”经过一番运算后变成了“11511581558118”,我们先把这设为S1。

奇怪,怎么跟图5的String1不一样呢?再往下面看,哦,原来是把S1按奇偶位分别取成两段,然后把偶数位段反取,最后两段连接起来才组成了String1。

OK,我们搞清楚其中一半关键了,接下来只要弄清楚String2“2658271038273406817399346741”是怎么来的再逆推回去不就可以得到注册码了吗?看完String1的生成过程后(比较长,大家要有耐心)序列号终于出现了,如图7所示。

图6VB程序的克星SmartCheck及重启验证型破解实例文章录入: 责任编辑: 更新时间:2010-10-21 9:51:02 644【字体:小大】文/图落叶树想必大家都知道,VB属于解释执行型的语言,它生成的程序是一边翻译一边执行的。

以前老的版本由于语言解释器的存在,我们平时习惯使用的OllyDbg等调试工具在跟踪VB程序的时候经常不停地跳来跳去,让你晕头转向,这是因为我们跟进了解释器的地盘,里面的东西是相当难搞明白的。

不过现在的VB6程序已经不再是单纯的解释执行,大部分的内容取而代之变成了编译后的代码。

虽然如此,还是不能像VC、Delphi程序反编译后的那么直观:压入一堆你看不明白的参数,call一些不知道什么意思的过程,动辄错误、中止。

用OD来跟还是不够方便啊!怎么办呢,对于Native Code程序(P-code是封装代码或者说中间件伪代码,相对的Native Code就是原始的未使用P-code的代码,本文不涉及P-code),我们可以使用SmartCheck来轻易对付它。

这次我们破解的对象是一个网站信息收集工具,用PEiD查看得到的内容是:Microsoft Visual Basic 5.0 / 6.0,这说明软件用VB5以上版本编写,未加壳!呵呵,省去脱壳的麻烦了。

下面我们进入实战部分。

工具配置在开始分析前我们需要先把SmartCheck(下文简称SC)配置好,这个步骤很重要,否则有些关键事件可能会没保留下来。

运行SC,载入要破解的软件,然后点快捷按钮栏的“程序->设置”,接下来按照图1和图2所示设置即可,其余的可以使用默认配置。

javascript:dcs.images.doResizes(this,0,null); border=0>图1javascript:dcs.images.doResizes(this,0,null); border=0>图2初步分析设置完后按F5运行软件,首先显示的是一个输入注册码的窗口,这里我们就随便输入“1212121212”吧,点“注册”后程序一声不吭就退出了,看来还是一个重启验证型软件嘛。

这时我们看SC 的界面,分析已经随着程序退出而中止了,不然我们还得自己按“停止”来结束分析。

乍眼看上去一大堆东西,不过只要写过VB程序的人应该不会觉得陌生,就算不懂VB的也不打紧,我们慢慢看自然会明白其中的意思。

现在显示的是从软件启动到输入完注册码退出后的特定事件,我们在图3左栏的窗口里逐一点击查看(如果看不到这个界面,把“程序结果”窗口最大化即可,因为分栏是缩在边上的)。

图3嗯,发现刚才注册窗口显示的序列号了(这个相当于机器码,不同电脑上可能会不一样),估计这之前是计算序列号的过程,不过这个我们不用关心,继续往下面看。

展开Command1_Click过程,呵呵,发现我们输入的注册码了,毫无疑问,这个按钮事件就是对应注册码算法的,重点锁定在这里。

一路看下来,蛮多VB函数调用的,后面再次出现了序列号,过程结尾处有一串数字“2658271038273406817399346741”,如图4所示。

图4难道这就是注册码吗?试试看,重新F5运行,输入这串数字,注册,退出。

再重新运行(别忘了是重启验证型,就算是正确的注册码也需要第二次运行才能知道是否成功注册),呃,看来不对,还是那个可恶的注册窗口。

这串数字到底是什么意思呢?详细分析刚才我们一直看的是特定事件分析结果,这样虽然找明码比较快,但现在这种没有明码比较的情况就需要慢慢跟踪流程了。

接着上面还是输入那串数字,注册退出后选择快捷栏上的“查看->显示所有事件”,这下出来的东西就多多啦,对应图4字符串的地方下面是一个比较语句,如图5所示。

图5两个字符串比较,看来关键就在这里,刚才我们经过试验得知String2这串28位的数字不对。

而一般情况下比较语句都是比较两者是否相等,这里假设如果String1=String2则注册成功,那么第一步就先搞清楚String2是怎么来的吧。

可能有些朋友想说:为什么图5里的String1“15185818151511”就不能是注册码呢?别忘了,我们输入两次不同的假注册码都是显示同一String2字符串,可见它是相对固定的,而String1则是每次都变化,可见跟输入的注册码有关,所以此时的String1不会是注册码,而我们输入的假码是怎么转化成String2(String1=String2注册成功)才是关键!我们往上面一直拉到Command1_Click,再次逐一看下来,如图6所示。