角色的权限控制设计与实现

- 格式:pdf

- 大小:95.94 KB

- 文档页数:2

学生管理系统中的权限管理模块设计与实现权限管理是学生管理系统中非常重要的一项功能,它用于控制系统中不同角色的用户对系统各个模块的访问和操作权限。

权限管理模块的设计与实现需要考虑到系统的安全性、灵活性和可维护性。

本文将详细介绍学生管理系统中权限管理模块的设计与实现。

一、权限管理的基本概念权限是指用户在系统中能够执行的操作。

在学生管理系统中,常见的权限有学生信息管理、课程管理、成绩管理、教师信息管理等。

权限管理可以根据不同角色的用户划分,如管理员、教师、学生等。

二、权限管理模块的设计1. 角色管理:角色管理是权限管理的基础,它定义了系统中的不同角色及其对应的权限。

在系统中,可以设置管理员、教师、学生等角色,每个角色可以拥有不同的权限。

2. 用户管理:用户管理用于对系统中的用户进行管理,包括用户的添加、删除和修改等操作。

同时,还需考虑用户与角色的关联,即将用户与相应的角色进行绑定。

3. 权限分配:权限分配是权限管理的核心功能之一。

管理员在系统中可以根据不同角色设置相应的权限,如允许教师角色进行学生信息查询、允许管理员角色进行成绩管理等。

4. 权限校验:在系统中,对用户进行权限校验是必不可少的。

每次用户访问系统的某个模块时,系统需要对用户的权限进行验证,确保用户拥有访问该模块的权限。

如果用户无权访问该模块,则系统应给出相应的提示信息。

5. 日志记录:为了方便系统管理员对权限管理进行监控和审计,权限管理模块还需记录用户的操作日志。

日志记录包括用户的登录、退出、权限分配等操作,以便后续的审计和追溯。

6. 界面设计:权限管理模块的界面设计应该简洁明了,对用户友好。

界面可以提供用户操作的便捷方式,如树形结构展示角色与权限的关系,提供搜索功能等。

三、权限管理模块的实现权限管理模块可以使用各种技术进行实现,以下是一些常用的实现方式:1. 数据库实现:可以使用数据库来存储角色、用户和权限的关系。

通过建立角色表、用户表和权限表及其关联表,来实现权限的管理和分配。

基于RBAC模型的权限管理系统的设计和实现RBAC(Role-Based Access Control)模型是一种常见的权限管理模型,它根据用户的角色来控制其访问系统资源的权限。

下面将详细介绍基于RBAC模型的权限管理系统的设计和实现。

权限管理系统是一种用于控制用户对系统资源进行访问的系统。

它通过定义角色、权限和用户的关系,实现了对用户的访问进行控制和管理。

基于RBAC模型的权限管理系统可以提供更加灵活和安全的权限控制机制。

首先,需要设计和构建角色,角色是对用户进行权限管理的一种方式。

可以将用户划分为不同的角色,每个角色具有一组特定的权限。

例如,一个网站的角色可以包括管理员、用户、访客等。

然后,定义角色与权限之间的关系。

一个角色可以具有多个权限,一个权限可以被多个角色具有,这种关系通常是多对多的。

可以使用关联表来表示角色和权限之间的对应关系,关联表中存储了角色ID和权限ID的对应关系。

接下来,需要创建用户,并将用户与角色进行关联。

用户是系统中的具体实体,每个用户可以拥有一个或多个角色。

通过将用户与角色关联,可以根据用户的角色来判断其具有的权限。

最后,实现权限的验证和控制。

在用户访问系统资源时,系统需要验证该用户是否具有访问该资源的权限。

可以通过在系统中添加访问控制的逻辑来实现权限的验证和控制。

例如,在网站中,可以通过添加访问控制列表(ACL)来限制用户访问一些页面或功能。

1.灵活性:RBAC模型允许根据不同的需求进行灵活的权限控制和管理。

2.可扩展性:可以根据系统的需求轻松地添加新的角色和权限。

3.安全性:通过对用户的访问进行控制和管理,可以提高系统的安全性,防止未授权的用户访问系统资源。

在实现权限管理系统时,需要考虑以下几个方面:1.用户界面:需要设计一个用户友好的界面,使用户能够轻松地管理和配置角色和权限。

2.数据库设计:需要设计合适的数据结构来存储角色、权限和用户之间的关系。

3.访问控制逻辑:需要实现权限的验证和控制的逻辑,确保只有具有相应权限的用户才能访问系统资源。

基于RBAC的通用权限管理设计与实现

一.引言

RBAC(Role-Based Access Control)是一种基于角色的访问控制模型,它试图通过将用户分配到不同的角色来简化系统管理员的工作,提高系统

安全性、可用性、可维护性等。

目前,RBAC已经成为最重要的安全管理

技术之一,在企业级应用系统中使用得越来越多。

本文将介绍基于RBAC的通用权限管理设计与实现,专注于实现RBAC

模型的原理和实现方式,并结合实际应用,分析实现过程中可能遇到的问

题与解决方案,从而为设计RBAC权限管理系统提供参考。

二.RBAC原理

RBAC模型的核心思想是,将用户分配到不同的角色,通过对角色进

行权限的分配和控制来控制用户的访问权限。

关于RBAC的实现有以下几个步骤:

1、划分角色:首先,要把用户划分成不同的角色,每一个角色都有

一系列可以被执行的操作,这些操作可以是其中一种操作,也可以是一系

列的操作。

2、分配权限:然后,将每个角色对应的操作权限分配给角色,这些

权限可以是可执行的操作,也可以是可读写的操作,可以是可访问的文件,也可以是其中一种权限。

3、赋予用户角色:接下来,将角色分配给具体的用户,这样就可以

实现用户与角色之间的关联,也实现了对不同的用户可以访问不同的权限。

基于角色的访问控制系统设计与实现角色是访问控制系统中的重要概念之一,它用于定义用户、员工或其他实体在组织内的职责和权限。

基于角色的访问控制系统提供了一种有效管理和控制用户访问权限的方法,并且可以适应组织的变化和扩展。

本文将介绍基于角色的访问控制系统的设计和实现,并探讨其在不同场景中的应用。

首先,基于角色的访问控制系统设计需要明确定义角色的层次结构和权限。

角色的层次结构可以根据组织的结构和职责划分,例如高级管理人员、普通员工和访客等。

每个角色都有一组预定义的权限,这些权限指定了用户可以执行的操作。

在设计阶段,需要详细描述每个角色的职责和权限,以确保用户得到适当的访问权限。

其次,基于角色的访问控制系统的实现需要考虑身份验证和授权。

身份验证确保用户的身份得到验证,通常使用用户名和密码等凭据进行验证。

授权是根据用户的身份和角色来确定其访问权限的过程。

在实现阶段,需要选择合适的身份验证和授权机制,例如单一登录(SSO)和访问令牌等。

这些机制可以提高系统的安全性和用户体验。

此外,基于角色的访问控制系统还需要定义访问策略和审计机制。

访问策略规定了用户在执行操作时必须满足的条件,例如时间、地点和设备等。

审计机制用于记录用户的访问和操作行为,以便进行安全审计和追踪。

在设计和实现过程中,需要仔细考虑访问策略和审计机制的需求和实际情况,以确保系统的安全性和合规性。

基于角色的访问控制系统在不同的场景中有着广泛的应用。

例如,企业可以使用基于角色的访问控制系统来管理内部员工的权限,确保只有具备相应角色的员工可以访问敏感信息和关键系统。

在医疗保健领域,基于角色的访问控制系统可以帮助医生和护士等医疗人员根据其职责和权限访问患者的电子健康记录。

此外,基于角色的访问控制系统还可以用于对外提供服务的组织,例如银行和电子商务网站,以确保用户只能访问其授权的内容和功能。

在实际应用中,基于角色的访问控制系统还可以与其他安全技术和机制结合使用,以提高系统的安全性和灵活性。

后台经验分享如何做权限管理系统设计权限管理系统是一个重要的后台功能,它可以帮助管理者对不同角色的用户进行权限的管理和控制。

下面是一个关于如何设计权限管理系统的经验分享。

1.权限设计的原则在设计权限管理系统时,需要遵循以下原则:-最小权限原则:给用户分配最低限度的权限,只允许他们完成必要的操作,以减少意外操作和数据泄露的风险。

-权限继承原则:用户的权限应继承自他们所属的角色,这样可以简化权限的管理和控制,并减少权限冲突的概率。

-易用性原则:权限管理系统应该简单易用,用户可以方便地查看和修改权限,以及追踪权限的变化记录。

2.角色的定义和管理角色是权限管理的核心概念,通过给用户分配角色,可以方便地管理用户的权限。

在设计角色时,需要考虑以下问题:-角色的层级关系:通过设计不同层级的角色,可以实现权限的继承和控制。

例如,创建一个管理员角色,然后创建各种功能的子角色。

-角色的权限分配:为每个角色分配对应的权限,包括读、写、删除等操作。

可以采用树形结构来展示权限,方便用户进行选择和管理。

3.权限的控制和验证在实际使用中,需要对用户的权限进行控制和验证,以确保用户只能进行其具备权限的操作。

以下是一些常用的权限控制和验证方法:-前端权限控制:在前端代码中控制用户的权限,例如,隐藏或禁用一些功能按钮。

这样可以提高用户体验,减少请求和数据传输的开销。

-后端权限验证:在后端服务器中进行权限验证,拦截未授权的请求。

可以通过中间件或拦截器来实现,验证用户的角色和权限。

-数据权限控制:控制用户对数据的操作权限,例如,只允许用户修改自己创建的数据。

可以通过在数据库查询中添加条件来实现。

4.权限的变更和审计权限管理系统应该提供权限的变更和审计功能,方便管理者进行权限管理和跟踪。

以下是一些常用的功能:-权限变更流程:设计一个权限变更的流程,例如,用户提交权限变更申请,审批人进行审核,最后由管理员确认和生效。

可以使用工作流引擎来实现审批流程。

产品经理学习资料之产品设计——如何做好权限设计在进行权限设计时,产品经理需要综合考虑用户需求和系统安全等因素,以实现权限的合理分配与管理。

下面是关于如何做好权限设计的一些建议。

1.明确权限分级:在设计权限时,首先需要明确权限的分级,并根据用户角色和职责确定不同的权限等级。

例如,可以将权限划分为管理权限、操作权限和只读权限等不同级别。

每个权限级别应该与用户的职能和职位要求相对应,以确保用户能够根据其需要访问和使用系统的不同功能。

2.细化权限设置:权限设置应当足够细化以满足用户的不同需求。

通过将权限细分为不同的模块或功能,可以更精确地控制用户对系统中特定部分的访问和操作权限。

同时,还可以根据用户的角色和职责设定特定的权限组合,以满足不同用户群体的需求。

3.用户认证与身份验证:权限设计应包括用户认证和身份验证的机制,以确保用户身份的准确性和合法性。

用户认证可以采用常见的登录名和密码方式,也可以结合其他身份验证方式,如短信验证码、指纹识别等。

不同权限级别的用户应该经过不同程度的身份验证以确保他们具备相应的权限。

4.权限审批流程:在权限设计中,还需要考虑权限的审批流程。

对于一些敏感或风险较高的权限,例如系统管理权限,应设立审批流程以避免滥用。

审批流程可以由上级或有权限的管理员进行审批,确保权限的合理分配和使用。

5.灵活的权限配置:在系统中,应该提供灵活的权限配置功能,以便用户根据实际需要进行自定义的权限调整。

用户可以根据自己的需求,选择不同的权限组合,并授予或取消特定的权限。

这样一来,可以更好地适应用户的个性化需求。

6.权限监控和日志记录:权限设计还应包括权限的监控和日志记录功能。

系统应该能够记录用户的权限使用情况、操作记录和权限变更情况等,并能够生成相关报表或日志。

这样可以帮助管理员及时发现并处理权限异常,确保系统的安全性和稳定性。

7.用户培训和指导:在权限设计实施之后,建议为用户提供相关的培训和指导,帮助他们正确理解和使用系统的权限功能。

数据库数据权限控制的设计与实现方法数据库在现代信息系统中扮演着至关重要的角色,广泛应用于各个行业。

然而,随着数据量的不断增加和用户访问需求的复杂化,数据库数据权限控制变得尤为重要。

数据权限控制旨在保护数据库中敏感数据,限制用户的访问权限,确保数据安全性和保密性。

本文将探讨数据库数据权限控制的设计与实现方法。

首先,数据库数据权限控制的设计应该基于安全考虑。

在设计权限控制模型时,需要从角色角度出发,定义不同用户角色在数据库中的权限范围。

一个常见的方法是使用基于角色的访问控制(Role-Based Access Control, RBAC)模型。

该模型将用户和用户权限抽象为角色,并根据角色与权限的关系进行用户访问的控制。

在数据库设计阶段,应考虑到每个角色需要的访问权限,并为其分配合适的操作权限。

例如,可为管理员角色分配最高权限,允许其进行所有操作,而一般用户角色只能进行数据查询和部分编辑操作。

通过根据用户的角色来控制其对数据库中数据的访问权限,可以实现细粒度的权限控制。

其次,数据库数据权限控制的实现方法包括物理和逻辑两个层面。

在物理层面,可以通过数据库的用户管理功能来实现权限控制。

数据库提供了对用户和角色的管理接口,管理员可以通过创建、修改和删除用户及角色的权限来实现对数据库中数据的控制。

例如,在Oracle数据库中,可以使用GRANT和REVOKE语句来授权或撤销用户的访问权限。

在逻辑层面,可以通过编写触发器、存储过程或函数来实现数据权限控制。

这种方法可以在用户执行特定操作时触发,然后根据预先定义的规则来控制其对数据的访问。

例如,在一个银行系统中,可以通过触发器来限制某个角色只能访问自己名下的账户,而不能访问其他用户的账户信息。

此外,数据库数据权限控制还可以结合其他安全策略进行增强。

例如,可以使用加密技术对敏感数据进行加密存储,只有相应权限的用户才能解密和访问数据。

此外,可以使用审计功能追踪用户的操作,并定期进行安全审计和漏洞扫描,及时发现和修复安全问题。

权限表设计和实现设计一个权限表涉及到多个步骤,需要明确哪些角色和用户具有哪些权限。

以下是一个简单的权限表设计和实现过程:1. 确定需求:首先,你需要明确你的应用程序或系统需要哪些类型的权限。

例如,你可能需要读取、写入、修改或删除的权限。

此外,还需要确定系统中有哪些角色或用户可能需要这些权限。

2. 创建数据库表:接下来,你需要创建一个数据库表来存储权限信息。

这个表通常会有以下几个字段:`id`:唯一标识符`role_id` 或 `user_id`:标识角色或用户的ID`permission_name`:表示权限名称,例如“读取”、“写入”等3. 关联角色和用户:如果系统中存在角色和用户,你需要创建一个关联表来存储角色和用户之间的关系。

这个关联表通常会有以下几个字段:`id`:唯一标识符`role_id` 或 `user_id`:标识角色或用户的ID`permission_id`:标识权限的ID4. 实现权限检查:在应用程序中,你需要实现一个权限检查的逻辑。

当用户尝试执行某个操作时,系统会检查该用户是否具有执行该操作的权限。

这通常涉及到查询数据库,查看用户的角色或用户是否具有执行该操作的权限。

5. 安全考虑:在设计权限表时,还需要考虑安全性问题。

例如,应该避免使用硬编码的密码或凭据,而应该使用加密的密码存储方法。

此外,还需要确保只有授权的用户才能访问和修改权限表。

6. 扩展性:随着应用程序或系统的增长,可能需要添加更多的权限和角色。

因此,设计权限表时应该考虑到未来的扩展性。

例如,可以使用面向对象的设计方法,将权限、角色和用户抽象为类和对象,以便更容易地添加新的权限和角色。

请注意,这只是一个简单的示例,实际的权限表设计和实现可能会更复杂。

具体的设计和实现方式取决于你的应用程序或系统的需求和规模。

目录摘要 (2)关键词 (2)第1章绪论 (2)1.1研究背景 (2)1.2课题研究的意义 (2)第2章RBAC访问控制技术发展状况 (3)2.1国内外发展状况 (3)2.2RBAC在实际应用方面的意义和价值 (3)第3章基于角色的访问控制系统设计与实现 (4)3.1RBAC的基本概念 (4)3.2权限树的设计与实现 (5)3.3用户管理模块 (8)3.4角色管理模块 (9)3.5权限管理模块 (10)3.6用户角色的授权模块 (10)3.7用户角色的激活模块 (11)第4 章系统运行模型 (12)4.1 用户认证 (12)4.2 安全访问控制 (13)4.3测试验证点 (13)第5章总结与展望 (13)致谢 .................................................. 错误!未定义书签。

基于角色的访问控制系统的设计与实现摘要:访问控制就是当系统资源受到未经授权的非法操作时,能够提供适当的保护措施。

访问控制实质上是对资源使用的限制,决定主体是否可以对客体执行某种操作。

本访问控制系统,通过引入角色的概念,将用户映射为在一个组织中的某种角色,把访问权限授权给相应的角色,根据用户拥有的角色进行访问授权与控制,有效整合了传统访问控制技术的优势,又克服了它们的不足,使得制订和执行保护策略的过程更加灵活,也简化了管理员的管理工作。

本访问控制方面采用了基于RBAC97的访问控制模型,提出了角色分级管理算法及授权增量设置原则,为电力通信资源管理系统的用户、业务、底层数据提供授权、访问控制、及权限管理的功能。

并提供了一个图形化的角色管理工具来简化管理员的工作;由于本访问控制系统构建于J2EE的MVC模式之上,并基于RMI通信技术,使得它能够作为客户UI层与其他各层的中间件,为业务功能层提供授权与访问控制接口,以实现不同功能的业务视图。

为底层数据层提供数据控制接口,以实现对不同数据资源的安全访问功能。

三员分立权限控制模型的设计与实现作者:宗琳来源:《电脑知识与技术》2018年第15期摘要:涉密信息系统中的“三员”是指系统管理员、安全保密管理员、安全审计员。

“三员分立”要求系统管理员、安全保密管理员、安全审计员三者之间的关系相互独立、互相制约,加强涉密信息系统保密管理,减少泄密风险。

而三员分立权限控制模型就是基于“三员分立”的思想提出来的权限管理方法,该方法的设计和实现对于满足涉密信息系统三员管理要求,实现信息系统的安全保密具有重要意义。

关键词:三员;三员分立;权限控制模型中图分类号:TP311 文献标识码:A 文章编号:1009-3044(2018)15-0062-03Design and Implementation of Three Management Roles Separation Authority Control ModelZONG Lin(China Information Development Inc., LTD. Shanghai, Shanghai 200333 China)Abstract: Three management roles in the classified information system are administrator,secret keeper and auditor. Three-Roles-Separation model asks the three management roles mutual independence and condition, strengthening secret management in the classified information system and avoiding secret risks. Access control model based on Three-Roles-Separation model is designed and implemented for satisfying the requirement of roles management in classified information system. This model is very important for classified information system to improve its security and secrecy.Key words: three management roles; three management roles separation; Role Based Access Control(RBAC)1 引言一个计算机信息系统是否属于涉密信息系统,主要是看其系统里的信息是否包含涉及国家秘密的信息。

内容发布系统权限设计说明书项目名称:内容发布系统发布系统v1.0分类:设计说明书部门:开发部作者:Chris Chen 日期:2022年4月27日参考号:V1.0 页数:附注:文档控制页权限系统设计模型及实现设计一个比较抽象和通用的权限系统是一件比较复杂的工作,根据实际目前项目需要,我们设计了如下一个简易基于角色的权限模块。

先引出权限系统中的概念1概念用户:使用权限的登录用户或者系统.一个用户有多个角色,但同时只能以一个角色登录系统。

角色:拥有相关权限的一个集合。

一个角色可以有多个权限,一个角色有多个用户。

权限:权限是一个资源+操作的组合。

即权限是指对什么东西有什么动作。

如用户管理是一个资源,而用户的增加、修改是指具体的操作,而整个“用户”+“增加”就构成了用户增加的权限。

单独的资源或操作在权限系统中没有意义。

操作:对资源的动作。

如对数据的增加、删除、修改;对模块的登录等。

资源:系统中要权限控制的东西。

也就是什么东西要进行权限的控制。

资源有不同的类型,一般系统中会遇到的能用类型为功能权限和数据权限。

目前我们系统中用到的资源类型有“模块”和“栏目”,用英文module和category表示。

2模型的描述类图说明:CmsUser: user的实现CmsRole: role的实现CmsPermission: 表示一个权限点。

其实resourceid表示操作的资源编号,resourcetype表示资源的类型,目前实现为module 表示是一个模块,category表示资源是一个栏目;operateid 是操作的编号,对于模块和栏目不同类型的资源操作可能是不一样的。

详见附件里的操作编码规则。

CmsFunction:表示系统中的某个功能模块。

CmsUserRole: 表示用户和角色的关联关系。

一个CmsUser,有多个CmsUserRole CmsRolePermission: 表示角色和权限的关联关系。

一个CmsRole有多个CmsRolePermission3具体实现具体的实现包括了3个部分:权限的创建、权限的授权、权限的使用。

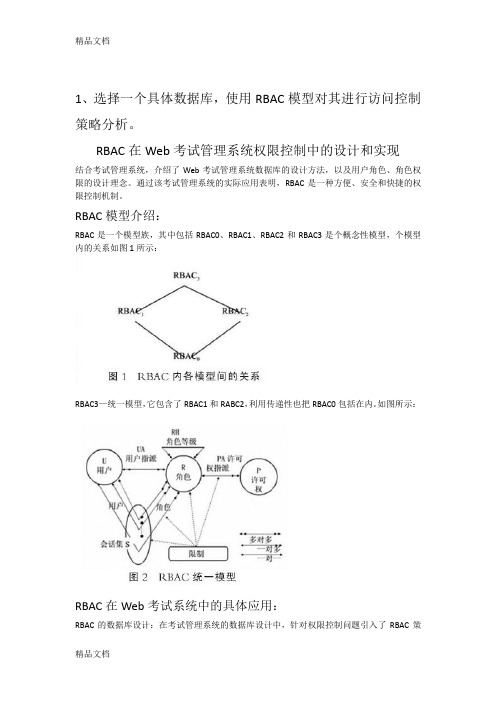

1、选择一个具体数据库,使用RBAC模型对其进行访问控制策略分析。

RBAC在Web考试管理系统权限控制中的设计和实现结合考试管理系统,介绍了Web考试管理系统数据库的设计方法,以及用户角色、角色权限的设计理念。

通过该考试管理系统的实际应用表明,RBAC是一种方便、安全和快捷的权限控制机制。

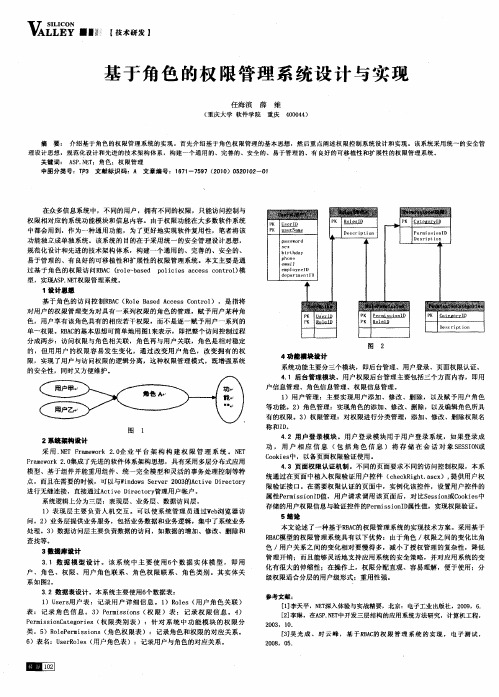

RBAC模型介绍:RBAC是一个模型族,其中包括RBAC0、RBAC1、RBAC2和RBAC3是个概念性模型,个模型内的关系如图1所示:RBAC3—统一模型,它包含了RBAC1和RABC2,利用传递性也把RBAC0包括在内。

如图所示:RBAC在Web考试系统中的具体应用:RBAC的数据库设计:在考试管理系统的数据库设计中,针对权限控制问题引入了RBAC策略,本系统共设计了22个数据表,对整个系统进行角色权限控制共涉及到角色权限指派表、功能权限表、角色表和菜单资源表。

其数据库关系图如图3所示。

用户角色分配:本系统设置的角色有:超级管理员、普通管理员、导学中心、教务科、管理教师、专业责任教师和课程辅导教师,学生用户角色单独设置。

根据用户在系统中的职责管理员赋予其相应的角色。

按照角色约束模型的要求,一个用户可以有一个或多个角色,但不能同时拥有相互静态互斥的两个角色。

用户角色分配如图4所示:用户权限分配:本考试管理系统权限共分为7个大类42个模块。

如图5所示。

RBAC中,角色权限分配要求角色按其职责范围与一组权限相关联,不在其职责范围内的权限是不允许被访问的。

系统管理员根据角色的职责为每个角色分配相应的权限。

用户使用相应的角色登录系统后,不可操作的权限自动不在其操作菜单中显示。

结论:对基于角色的访问控制模型进行了分析和应用。

实践证明,RBAC模型在Web考试管理系统中的应用,不但降低了操作的复杂度,提高了工作效率,而且也使得系统数据管理更加安全、高效。

2、列举自主控制策略、强制控制策略和基于角色控制策略的优缺点,并比较他们的异同。

学分银行信息平台的权限设计与实现学分银行信息平台(Credit Bank Information Platform)的权限设计与实现,是指在该平台中对用户的权限进行设计和实施的过程。

在这个平台中,权限的设计和实现是非常重要的,它决定了用户在平台上的操作和功能的访问权限。

权限设计是指根据用户的身份、角色和需求,对其在平台上可以执行的操作进行分类和划分的过程。

权限设计需要考虑到不同用户的需求和操作权限,以确保用户能够使用到他们需要的功能,同时也要对一些敏感信息和操作进行限制和控制。

权限设计包括以下几个方面:1. 用户身份认证和授权管理:在该平台中,首先需要对用户的身份进行认证,确保其是合法的用户。

对于不同的身份,我们可以分配不同的角色和权限。

学生可以具有查询学分、申请转学等权限,而教师可以具有录入学分、审核申请等权限。

2. 角色与权限的关联:在平台中,我们可以通过将角色与权限进行关联,进一步控制用户的操作和功能访问权限。

角色是一组权限的集合,可以根据用户的身份和需求进行定义。

管理员可以具有所有权限,学生和教师可以具有部分权限。

3. 权限分类和划分:在平台中,我们可以将权限进行分类和划分,以便更好地管理和控制。

权限可以分为功能权限和数据权限两类。

功能权限指的是用户可以进行的操作,例如添加、修改、删除等;数据权限指的是用户可以访问和操作的具体数据,例如学生的成绩、教师的授课信息等。

4. 权限控制和限制:在平台中,需要对一些敏感信息和操作进行限制和控制,以确保数据的安全和合法性。

对于学生的个人信息,可以限制只有学生本人和相关教师可以查看和修改,其他人员不能访问;对于学分的录入和修改,可以只允许教师和管理员进行操作,学生没有权限进行修改。

权限实现是指根据权限设计的要求,将权限控制应用到平台的具体功能和操作中的过程。

权限实现需要考虑到平台的架构和技术,以确保权限控制的准确性和有效性。

权限实现可以包括以下几个方面:1. 登录认证和会话管理:在平台中,需要对用户的登录进行认证,确保其是合法的用户。