葵花宝典 CISSP真题录

- 格式:docx

- 大小:93.22 KB

- 文档页数:31

葵花宝典C I S S P真题录HUA system office room 【HUA16H-TTMS2A-HUAS8Q8-HUAH1688】1.状态检测防火墙什么时候实施规则变更备份?BA 防火墙变更之前B 防火墙变更之后C 作为完全备份的一部分D 作为增量备份的一部分2.哪项违反了CEI? BA 隐瞒之前的犯罪记录行为B CISSP从业者从事不道德行为3.FTP的风险? BA 没有目标认证B 明文传输4.L2TP是为了通过什么协议实现? AA PPPB PCP5.VOIP在语音通信过程当中,弱点? BA 没有目标认证B 没有源认证6.(1) 假如:T为IDS控制成本费用200000美元E为每年恢复数据节省费用50000美元R是为实施控制措施之前的每年恢复费用100000美元问:实际投资回报为:A -50000B -100000C 100000D 150000A (投资回报就是控制前-控制后, 投资回报负值就是省了多少,正值就是赚了多少)(2) 问年度预期损失ALE怎么计算: BA (R+E)/TB(R-E)+TC (R-T)*ED T/(R-E)7.ipsec隧道模式下的端到端加密,ip包头 BA 加密,数据不加密B和数据一起加密C 不加密,数据加密8.实施一个安全计划,最重要的是: BA 获取安全计划所需的资源B 与高层管理者访谈9.安全要求属于: BA. ST安全目标B. PPC . TOE10.TOE属于 AA CCB 可信计算机11.公司进行信息安全评估,打算把所有应用程序维护外包,问对服务提供商什么是最重要的? CA BIAB 风险管理C SLA12.公司运维外包服务,问什么时候跟服务提供商确定安全要求? AA 合同谈判B 合同定义1.外部审计师违反了公司安全要求,问惩罚判定来源: CA 公司安全要求B 外部审计公司要求C 双方协议2.公司实施一个纵深防御政策,问由内到外的层次设计? A?A 边界场地出入口办公区计算机机房B 围墙场地出入口计算机机房办公区域3.802.1 b具有什么功能?共享密钥4.SSL协议双向认证,部分使用,除了客户端验证服务器,还有? AA 服务器对客户端自我验证B 客户端对服务器自我验证5.可重复使用是在CMMI的哪个阶段?第二个A、不可预测B、可重复C、可定义D、可管理E、可优化6.可重复使用是在SDLC的哪个阶段?开发阶段(如果说的是对象的可重复使用的话)7.实现机密性,使用以下哪个算法? C (DES不安全、SHA是散列函数,RSA速度慢,当然前提这道题目得有条件,如加密消息时)A. DESB. SHA-1C. AESD. RSA8.以下哪项可以实现数字签名、完整性? AA. RSAB. DSA9.关于ECC算法的,概念题10.同步、异步令牌11.在PKI中哪个组件负责主体身份与公钥证书绑定? BA 注册机构B 证书颁发机构23是怎么预防电缆产生的电磁辐射。

CISSP考试练习(习题卷1)说明:答案和解析在试卷最后第1部分:单项选择题,共100题,每题只有一个正确答案,多选或少选均不得分。

1.[单选题]为什么必须很好地保护 Kerberos 服务器免受未经授权的访问?A)我不包含所有客户的密钥 。

B)它始终以根本 特权运作。

C)它包含所有服务的门票 。

D)它包含所有网络实体的互联网协议 (IP) 地址 。

2.[单选题]Data backup verification efforts should:数据备份验证工作应该:A)Have the smallest scope possible.尽可能有最小的范围B)Be based on the threats to the organization.基于组织面临的各种威胁C)Maximize impact on business.最大化对业务的影响D)Focus on user data.关注用户数据3.[单选题]审计期间将收集的数据量主要由A)审计范围。

B)审计师的经验 水平。

C)数据A的可用性。

D)数据的完整性。

4.[单选题]可能造成的事件或事件的系统或网络造成的损害称为A)劣势B)威胁代理C)威胁D)漏洞5.[单选题]As a security manger which of the following is the MOST effective practice for providing value to an organization? 作为安全经理,以下哪项是为组织提供价值的最有效实践?A)Assess business risk and apply security resources accordingly. 评估业务风险并相应地应用安全资源。

B)Coordinate security implementations with internal audit. 协调安全实施与内部审计。

C)Achieve compliance regardless of related technical issues实现法规遵从性,而不考虑相关的技术问题D)Identify confidential information and protect it. 识别机密信息并加以保护。

CISSP考试练习(习题卷23)第1部分:单项选择题,共100题,每题只有一个正确答案,多选或少选均不得分。

1.[单选题]哪些美国政府分类标签适用于一旦披露可能对国家安全造成严重损害并要求分类机构能够描述或识别将造成的损害的信息?A)机密B)秘密C)机密D)绝密答案:B解析:2.[单选题]在IKE / IPsec因特网密钥交换协议/网络网际安全协议中,关于预共享密钥身份验证,哪一项不是正确的?A)预共享密钥身份验证通常基于简单的密码。

B)需要一个PKI公钥基础设施来工作。

C)只需要一个对所有VPN连接的预共享密钥。

D)对庞大用户群体的昂贵的密钥管理。

答案:B解析:3.[单选题]互联网通常被称为一个全球的网络是由于:A)端点网络和互联网提供商覆盖全球B)限制网络和互联网提供商覆盖全球C)私有网络和互联网提供商覆盖全球D)公有网络和互联网提供商覆盖全球答案:D解析:<p>Internet It specifically refers to the global network of public networks and Internet Service Providers (ISPs) throughout the world.</p>4.[单选题]以下哪一项可能导致对凭据管理系统的拒绝服务 (DoS) 攻击?A)延迟撤销或销毁 凭据B)修改证书 撤销 名单C)未经授权的续订或 重新发行D)退役后令牌使用答案:B解析:5.[单选题]以下哪一项被认为是防止电子邮件欺骗的最佳做法?A)垃圾邮件过滤B)加密 签名C)统一资源定位器 (URL) 过滤D)反向域名服务 (DNS) 查找答案:B解析:the adopting organization?A)数据分类Data classificationB)网络控制Network controlC)应用层控制Application layer controlD)人身安全Physical security答案:A解析:7.[单选题]这个职位最能在下面的情况下:雇员从多个账户刮取小额资金,将资金存入自己的银行账户中?A)数据摆弄B)数据诡计C)数据隐藏D)数据屏蔽答案:B解析:8.[单选题]安全操作中心 (SOC)在服务器上收到事件响应通知,服务器上插有主动入侵者,该入侵者已植入后门。

1.状态检测防火墙什么时候实施规则变更备份?BA 防火墙变更之前B 防火墙变更之后C 作为完全备份的一部分D 作为增量备份的一部分2.哪项违反了CEI? BA 隐瞒之前的犯罪记录行为B CISSP从业者从事不道德行为3.FTP的风险? BA 没有目标认证B 明文传输4.L2TP是为了通过什么协议实现? AA PPPB PCP5.VOIP在语音通信过程当中,弱点? BA 没有目标认证B 没有源认证6.(1) 假如:T为IDS控制成本费用200000美元E为每年恢复数据节省费用50000美元R是为实施控制措施之前的每年恢复费用100000美元问:实际投资回报为:A -50000B -100000C 100000D 150000A (投资回报就是控制前-控制后, 投资回报负值就是省了多少,正值就是赚了多少)(2) 问年度预期损失ALE怎么计算: BA (R+E)/TB(R-E)+TC (R-T)*ED T/(R-E)7.ipsec隧道模式下的端到端加密,ip包头 BA 加密,数据不加密B和数据一起加密C 不加密,数据加密8.实施一个安全计划,最重要的是: BA 获取安全计划所需的资源B 与高层管理者访谈9.安全要求属于: BA. ST安全目标B. PPC . TOE10.TOE属于 AA CCB 可信计算机11.公司进行信息安全评估,打算把所有应用程序维护外包,问对服务提供商什么是最重要的? CA BIAB 风险管理C SLA12.公司运维外包服务,问什么时候跟服务提供商确定安全要求? AA 合同谈判B 合同定义1.外部审计师违反了公司安全要求,问惩罚判定来源: CA 公司安全要求B 外部审计公司要求C 双方协议2.公司实施一个纵深防御政策,问由内到外的层次设计? A?A 边界场地出入口办公区计算机机房B 围墙场地出入口计算机机房办公区域3.802.1 b具有什么功能?共享密钥4.SSL协议双向认证,部分使用,除了客户端验证服务器,还有? AA 服务器对客户端自我验证B 客户端对服务器自我验证5.可重复使用是在CMMI的哪个阶段?第二个A、不可预测B、可重复C、可定义D、可管理E、可优化6.可重复使用是在SDLC的哪个阶段?开发阶段(如果说的是对象的可重复使用的话)7.实现机密性,使用以下哪个算法? C (DES不安全、SHA是散列函数,RSA速度慢,当然前提这道题目得有条件,如加密消息时)A. DESB. SHA-1C. AESD. RSA8.以下哪项可以实现数字签名、完整性? AA. RSAB. DSA9.关于ECC算法的,概念题10.同步、异步令牌11.在PKI中哪个组件负责主体身份与公钥证书绑定? BA 注册机构B 证书颁发机构23是怎么预防电缆产生的电磁辐射。

cissp试题一、背景介绍CISSP (Certified Information Systems Security Professional) 是一项国际认可的信息安全职业证书,由国际信息系统安全认证联盟 (ISC)²颁发。

持有CISSP证书的专业人士在信息安全领域具备广泛的知识和技能,被广泛认可为全球信息安全的专业领导者。

二、试题一:网络安全1. 什么是DMZ?请简要描述其作用及关键组成部分。

答案:DMZ (Demilitarized Zone) 是一种位于企业网络与外部网络之间的中间网络区域。

其作用是保护内部网络不受外部网络攻击,同时也允许外部网络与特定的内部网络资源进行通信。

关键组成部分包括防火墙、入侵检测系统和反向代理等。

2. 描述一下DDoS攻击,并列举几种常见的应对策略。

答案:DDoS (Distributed Denial of Service) 攻击是通过多个来源发起的大量请求,旨在超过目标系统的处理能力,从而导致网络服务不可用。

常见的应对策略包括流量过滤、IP黑名单、负载均衡和云防护等。

三、试题二:身份与访问管理1. 解释什么是单点登录(SSO)并说明其优势。

答案:单点登录 (Single Sign-On) 是一种身份验证机制,允许用户使用一组凭据登录多个应用程序。

其优势包括减少用户需要记忆的密码数量、提高用户体验和减少密码管理的成本。

2. 什么是访问控制清单(ACL)?列举几个常见的ACL实施策略。

答案:访问控制清单 (Access Control List) 是一种参考表,用于控制用户或系统对资源的访问权限。

常见的ACL实施策略包括基于角色的访问控制、基于属性的访问控制和基于标签的访问控制等。

四、试题三:加密与安全通信1. 解释对称加密和非对称加密,并比较它们的优缺点。

答案:对称加密使用同一密钥进行加密和解密,速度更快但密钥管理较困难;非对称加密使用公钥加密,私钥解密,较安全但速度较慢且密钥长度较长。

CISSP考试练习(习题卷9)第1部分:单项选择题,共100题,每题只有一个正确答案,多选或少选均不得分。

1.[单选题]在业务连续性计划 (BCP) 的设计中编写计划程序的主要目的是什么?What is the MAIN purpose for writing planned procedures in the design of Business Continuity Plans (BCP)?A)尽量减少失败的风险。

Minimize the risk of failureB)消除不必要的决策。

Eliminate unnecessary decision making.C)建立责任线。

Establish lines of responsibility.D)加速恢复过程。

Accelerate the recovery process.答案:A解析:2.[单选题]以下哪项是正式信息分类计划的主要优势?A)一个。

它最大限度地减少了系统日志记录要求。

B)它支持风险评估。

C)它减少了资产漏洞。

D)它推动了审计流程。

答案:B解析:3.[单选题]Which of the following is MOST critical in a contract in a contract for data disposal on a hard drive with a third party? 在与第三方签订的硬盘数据处理合同中,以下哪项是最关键的?A)Authorized destruction times授权销毁时间B)Allowed unallocated disk space允许的未分配磁盘空间C)Amount of overwrites required所需覆盖量D)Frequency of recovered media恢复介质的频率答案:C解析:4.[单选题]When performing an investigation with the potential for legal action, what should be the analyst's FIRST consideration? 当进行可能采取法律行动的调查时,分析员应首先考虑什么?A)Chain-of-custody产销监管链B)Authorization to collect收款授权书C)Court admissibility法院受理D)Data decryption数据解密答案:A解析:5.[单选题]Between which pair of Open System Interconnection(OSI)Reference Model layers are routers used as a communications device? 路由器在哪对开放系统互连(OSI)参考模型层之间用作通信设备?A)Transport and Session传输层和会话层B)Data-Link and Transport数据链路层和传输层C)Network and Session网络层和会话层D)Physical and Data-Link物理层和数据链路层答案:B解析:6.[单选题]RAID 磁盘名称等级 1 将数据从一个磁盘组到一个磁盘组A)将数据复制到另一种磁盘或轴承上。

CISSP考试练习(习题卷27)第1部分:单项选择题,共100题,每题只有一个正确答案,多选或少选均不得分。

1.[单选题]管理人要求管理高级成员对会计系统数据库进行具体更改。

管理员被特别指示不要跟踪或证明机票的变化。

以下哪一个是最好的行动方针?A)忽略请求,不执行电子 更改。

B)按要求执行更改,并依靠下一次审计来检测和报告 情况。

C)执行更改,但无论如何创建更改票证,以确保具有完全 可追溯性。

D)使用公司举报流程直接通知审计委员会或内部审计 。

答案:D解析:2.[单选题]以下哪一项是缓解零日漏洞的最佳方法?(选择最佳答案)Which one of the following is the BEST way to mitigate zero-day exploits?(Select the best answer)A)修补系统以修复零日漏洞。

Patching a system to fix the zero-day vulnerability.B)通过向媒体写入随机数据来擦除媒体Wiping media by writing random data to itC)强化系统,使其仅提供所需的功能Hardening a system so that it provides only required functionalityD)通过向媒体写入一系列零来擦除媒体Wiping media by writing a series of zeroes to it答案:C解析:3.[单选题]Lauren 在网络连接的两端监测流量,她发现某个公共IP 地址的入站流量出现在生产网络的内部边缘,其内部主机使用的是RFC1918预留地址,她估计该网络在边界处使用什么样的技术?A)NATB)VLANC)S/NATD)BGP答案:A解析:网络地址转换(NAT)将内部地址转换为外部地址。

VLAN(虚拟局域网)用于逻辑划分网络,BGP(边界网关协议)是路由协议,S/NAT 是生造的词。

CISSP考试练习(习题卷17)第1部分:单项选择题,共100题,每题只有一个正确答案,多选或少选均不得分。

1.[单选题]攻击者最有可能以以下哪项为目标来获得对系统的特权访问?A)一个。

写入系统资源的程序B)写入用户目录的程序C)包含敏感信息的日志文件D)包含系统调用的日志文件答案:A解析:2.[单选题]组织进行安全审计的主要目的是什么? What is the PRIMARY purpose for an organization to conduct a security audit?A)确保组织遵守明确定义的标准To ensure the organization is adhering to a well-defined standardB)确保组织应用安全控制来减轻已识别的风险To ensure the organization is applying security controls to mitigate identified risksC)确保组织有效地配置信息系统To ensure the organization is configuring information systems efficientlyD)确保组织记录调查结果To ensure the organization is documenting findings答案:A解析:3.[单选题]Joanna是她所在组织的CISO,在她的安全运营监督角色中,她希望确保对与安全相关的变更进行管理监督。

在大多数组织中,她应该关注什么系统来跟踪此类数据?A)SIEM系统The SIEM systemB)IPS系统The IPS systemC)CMS工具The CMS toolD)ITSM工具The ITSM tool答案:D解析:IT服务管理或ITSM工具包括变更管理以及Joanna正在寻找的批准和审查流程的类型。

SIEM 帮助处理安全日志和事件,IPS查找入侵和不需要的流量,CMS是一种内容管理工具。

cissp中文考试试题CISSP(Certified Information Systems Security Professional)中文考试试题是许多信息安全从业人员所关注的话题。

CISSP是国际上公认的信息安全领域的顶级证书,通过CISSP考试,可以证明持有人在信息安全领域具备丰富的知识和实践经验。

CISSP中文考试试题的内容涵盖了信息安全的各个方面,包括安全和风险管理、资产安全、安全工程、通信与网络安全、身份与访问管理、安全评估与测试、安全操作与维护以及软件开发安全等。

这些领域的知识是信息安全专业人员必备的基础,也是他们在实际工作中需要应用的关键技能。

在CISSP中文考试试题中,通常会有一些理论性的问题,要求考生掌握信息安全的基本概念和原理。

例如,有可能会问到“什么是身份认证”、“什么是访问控制”等问题。

这些问题旨在考察考生对信息安全基本概念的理解和掌握程度。

此外,CISSP中文考试试题还会涉及到一些实际应用的问题,要求考生能够将理论知识应用到实际场景中。

例如,可能会出现这样的问题:“在一个企业网络中,如何确保数据的机密性和完整性?”这类问题要求考生结合实际情况,提出合理的解决方案。

为了应对CISSP中文考试试题,考生需要系统地学习信息安全的相关知识。

可以通过参加培训班、自学教材、阅读专业书籍等方式来提高自己的知识水平。

此外,考生还可以参加模拟考试,熟悉考试形式和题型,提高应试能力。

在备考过程中,考生还应该注重实践经验的积累。

信息安全是一个实践性很强的领域,理论知识只有结合实际应用才能更好地理解和掌握。

考生可以通过参与实际的信息安全项目,积累实践经验,提高自己的技能水平。

此外,考生还应该注重对考试内容的全面了解。

CISSP中文考试试题的范围非常广泛,考生需要对每个领域的知识都有一定的了解。

可以通过阅读相关的书籍和文献,参加行业交流活动等方式来扩展自己的知识面。

最后,备考过程中要保持良好的心态。

CISSP考试练习(习题卷13)第1部分:单项选择题,共100题,每题只有一个正确答案,多选或少选均不得分。

1.[单选题]Frank 的团队正在测试他公司的开发人员为其应用程序基础架构构建的新 API。

以下哪一项不是您希望Frank 的团队发现的常见 API 问题?A)不正确的加密B)对象级授权问题C)用户认证问题D)缺乏速率限制答案:A解析:2.[单选题]您的公司实施了一个基于生物识别的系统来控制对计算机房的访问。

当阈值(1 到 10)设置为 5 时,错误接受率 (FAR) 和错误拒绝率 (FRR) 成功 10 分之 5 。

以下哪一项是高级计算机房实体安全的最佳配置?(Wentz QOTD)A)降低交叉错误率(CER)B)提高等差错率(EER)。

C)降低可(敏感性)D)提高阈值(threshold)答案:D解析:3.[单选题]下列哪一项是安全的主要目标?A)网络的边界范围B)CIA 三元组C)独立系统D)互联网答案:B解析:安全的主要目的和目标是保密性、完整性和有效性,通常称为CIA 三元组。

4.[单选题]RAID磁盘阵列软件可以在操作系统中运行得更快,因为它既不使用硬件级的对等驱动器?A)简单涂磁也不磁盘镜像。

B)硬涂磁也不磁盘镜像C)简单奇偶校验也不磁盘镜像D)简单涂磁也不奇偶校验答案:A解析:<p>This is true, if we do not use parity in our RAID implementation, like RAID 1 (Mirroring) or RAID 0 (Stripping) we can improve performance because the CPU does not need waste cycles to make the parity calculations. For example this can be achieved in Windows 2000 server through the use of RAID 0 (No fault tolerance, just stripping in 64kb chunks) or RAID 1 (Mirroring through a file system driver). This is not the case of RAID 5 that actually use parity to provide fault tolerance.</p>5.[单选题]What do Capability Maturity Models(CMM)serve as a benchmark for in an organization? 能力成熟度模型(CMM)作为组织中的基准是什么?A)Experience in the industry行业经验B)Definition of security profiles安全配置文件的定义C)Human resource planning efforts人力资源规划工作D)Procedures in systems development系统开发过程答案:D解析:6.[单选题]All of the following items should be included in a Business ImpactAnalysis(BIA)questionnaire EXCEPT questions that以下所有项目都应包括在业务影响分析(BIA)问卷中,但以下问题除外:A)determine the risk of a business interruption occurring确定发生业务中断的风险B)determine the technological dependence of the business processes确定业务流程的技术依赖性C)Identify the operational impacts of a business interruption确定业务中断的运营影响D)Identify the financial impacts of a business interruption确定业务中断的财务影响答案:B解析:7.[单选题]为什么会发生缓冲区溢出?A)因为缓冲区只能容纳这么多的数据。

1.状态检测防火墙什么时候实施规则变更备份? BA 防火墙变更之前B 防火墙变更之后C 作为完全备份的一部分D 作为增量备份的一部分2.哪项违反了CEI? BA 隐瞒之前的犯罪记录行为B CISSP从业者从事不道德行为3.FTP的风险? BA 没有目标认证B 明文传输4.L2TP是为了通过什么协议实现? AA PPPB PCP5.VOIP在语音通信过程当中,弱点? BA 没有目标认证B 没有源认证6.(1) 假如:T为IDS控制成本费用200000美元E为每年恢复数据节省费用50000美元R是为实施控制措施之前的每年恢复费用100000美元问:实际投资回报为:A -50000B -100000C 100000D 150000A (投资回报就是控制前-控制后, 投资回报负值就是省了多少,正值就是赚了多少)(2) 问年度预期损失ALE怎么计算: BA (R+E)/TB(R-E)+TC (R-T)*ED T/(R-E)7.ipsec隧道模式下的端到端加密,ip包头 BA 加密,数据不加密B和数据一起加密C 不加密,数据加密8.实施一个安全计划,最重要的是: BA 获取安全计划所需的资源B 与高层管理者访谈9.安全要求属于: BA. ST安全目标B. PPC . TOE10.TOE属于 AA CCB 可信计算机11.公司进行信息安全评估,打算把所有应用程序维护外包,问对服务提供商什么是最重要的? CA BIAB 风险管理C SLA12.公司运维外包服务,问什么时候跟服务提供商确定安全要求? AA 合同谈判B 合同定义1.外部审计师违反了公司安全要求,问惩罚判定来源: CA 公司安全要求B 外部审计公司要求C 双方协议2.公司实施一个纵深防御政策,问由内到外的层次设计? A?A 边界场地出入口办公区计算机机房B 围墙场地出入口计算机机房办公区域3.802.1 b具有什么功能?共享密钥4.SSL协议双向认证,部分使用,除了客户端验证服务器,还有? AA 服务器对客户端自我验证B 客户端对服务器自我验证5.可重复使用是在CMMI的哪个阶段?第二个A、不可预测B、可重复C、可定义D、可管理E、可优化6.可重复使用是在SDLC的哪个阶段?开发阶段(如果说的是对象的可重复使用的话)7.实现机密性,使用以下哪个算法? C (DES不安全、SHA是散列函数,RSA速度慢,当然前提这道题目得有条件,如加密消息时)A. DESB. SHA-1C. AESD. RSA8.以下哪项可以实现数字签名、完整性? AA. RSAB. DSA9.关于ECC算法的,概念题10.同步、异步令牌11.在PKI中哪个组件负责主体身份与公钥证书绑定? BA 注册机构B 证书颁发机构23是怎么预防电缆产生的电磁辐射。

cissp试题

1.在密码学的Kerchhoff假设中,密码系统的安全性仅依赖于。

A、明文

B、密文

C、密钥

D、信道

答案:c

2.对信息安全风险评估要素理解正确的是:

A、。

资产识别的粒度随着评估范围、评估目的的不同而不同,既可以是硬件设备,也可以是业务系统,也可以是组织机构

B、应针对构成信息系统的每个资产做风险评价

C、脆弱性识别是将信息系统安全现状与国家或行业的安全要求做符合性比对而找出的差距项

D、信息系统面临的安全威胁仅包括人为故意威胁、人为非故意威胁

答案:A

3.关于数据库注入攻击的说法错误的是:

A、它的主要原因是程序对用户的输入缺乏过滤

B、一般情况下防火墙对它无法防范

C、对它进行防范时要关注操作系统的版本和安全补丁

D、注入成功后可以获取部分权限

答案:C。

CISSP考试练习(习题卷2)第1部分:单项选择题,共100题,每题只有一个正确答案,多选或少选均不得分。

1.[单选题]实施最小特权原则的最终结果是指?A)用户可以访问所有系统。

B)用户只能访问他们需要知道的信息。

C)当用户职位改变时,会得到新增的特权D)授权蠕变答案:B解析:<p>The principle of least privilege refers to allowing users to have only the access they need and not anything more. Thus, certain users may have no need to access any of the files on specific systems.</p>2.[单选题]基于角色的访问控制 (RBAC)的一个重要特征是什么?A)支持强制访问控制 (MAC)B)简化访问权限管理C)依靠杜蒂的旋转D)需要两个因素 身份验证答案:B解析:3.[单选题]以下哪一选项不是合适用户账户管理的元素?A)用于跟踪访问权限的流程应予以实施。

B)在敏感职位定期重新筛选人员C)应该定期审查用户账户D)用户应该永远不会被转出了其当前职责答案:D解析:4.[单选题]Ed 负责确定一项服务,该项服务可为其雇主提供低延迟、高性能和高可用性的内容托管。

他应该采用什么类型的解决方案,以确保雇主的全球客户能够快捷、可靠地访问内容?A)热站点B)CDN(内容分发网络)C)冗余服务器D)P2P CDN(对等的内容分发网络)答案:B解析:内容分发网络(CDN)可提供可靠、低延迟、基于地理位置的内容分发。

CDN可以满足本题的要求。

企业一般不会选择P2P CDN(例如 BitTorrent)。

冗余服务器和热站点可以提供高可用性,但无法满足其他要求。

A Content Distribution Network (CDN) is designed to providereliable, low-latency,geographically distributed content distribution. In this scenario, a CDN is an ideal solution. A P2P CDN likeBitTorrent isn't a typical choice for a commercial entity,whereas redundant servers or a hot site can provide high availability but won't provide the remaining requirements.5.[单选题]IP 数据包可以分为两部分:报头和有效载荷。

CISSP考试练习(习题卷10)第1部分:单项选择题,共100题,每题只有一个正确答案,多选或少选均不得分。

1.[单选题]物理安全设计,最好的原则?A)CPTEDB)成本最低C)最安全考虑D)方便救援答案:A解析:CPTED,“通过环境预防犯罪” ,该理论不期望 改变个体的犯罪动机,而是寄希望于积极的社会行为预防犯罪。

2.[单选题]在开放系统互连 (OSI)模型中,哪个层负责通过通信网络传输二进制数据?A)应用 层B)物理层C)数据链接层D)网络层答案:B解析:3.[单选题]信息技术 (IT) 专业人员参加关于当前事件响应方法的网络安全研讨会。

正在遵守什么道德规范规范?A)为校长提供勤奋和称职 的服务B)保护社会、 联邦和 基础设施C)推进和保护 职业D)行为可敬、诚实、公正、负责和 合法答案:C解析:4.[单选题]如果偏离了组织级的安全政策,就需要以下哪一项?A)风险减少B)风险控制C)风险分担D)风险接受答案:D解析:<p>A deviation from an organization-wide security policy requires you to manage the risk. If you deviate from the security policy then you are required to accept the risks that might occur.</p>5.[单选题]以下哪种方法是 减轻活跃用户工作站数据盗窃的最有效方法?A)实施全盘 加密B)启用多因素 身份验证C)部署文件完整性 检查器D)便携式设备的禁用答案:D解析:B)Vulnerabilities are proactively identified. 主动发现漏洞。

C)Risk is lowered to an acceptable level. 风险降低到可接受的水平。

CISSP考试练习(习题卷31)第1部分:单项选择题,共100题,每题只有一个正确答案,多选或少选均不得分。

1.[单选题]在市售软件包中通常包含哪些功能专为访问控制而设计?A)密码或加密B)文件 加密C)源库 控制D)文件 身份验证答案:A解析:2.[单选题](04160) 把字典攻击和暴力破解结合起来的,针对口令的攻击是:A)社会工程B)社会工程C)社会工程D)社会工程答案:B解析:3.[单选题]用户需要访问权限,以便查看员工群体的平均工资。

哪种控制会阻止用户获得员工个人的工资?A)限制对预定义 查询的访问B)将数据库分离成一个小麻木的分区,每个分区都有单独的安全 级别C)实施基于角色的访问控制 (RBAC)D)减少出于统计目的访问系统的人数答案:C解析:4.[单选题]以下哪一个是使用配置管理的主要原因?A)提供集中 管理B)减少更改次数C)减少升级过程中的错误D)在安全控制方面提供一致性答案:D解析:5.[单选题]Robert 负责保护用于处理信用卡信息的系统。

什么样的安全控制框架应该指导他的行动?A)HIPAAB)PCI DSSC)SOXD)GLBA答案:B解析:支付卡行业数据安全标准 (PCI DSS) 管理信用卡信息的存储. 处理和传输。

Sarbanes Oxley (SOX) 法案规范上市公司的财务报告活动。

《健康保险流通与责任法案》 (HIPAA) 规范了受保护健康信息(PHI) 的处理。

Gramm Leach Bliley 法案 (GLBA) 规范个人财务信息的处理。

章节:模拟考试2022016.[单选题]suspicious code within the operating system?下面哪种病毒检测技术是业界最近采用的,监控可疑代码在操作系统内的执行?A)Behavior blocking行为封锁B)Fingerprint detection指纹探测C)Feature based detection基于特征检测D)Heuristic detection 启发式检测答案:A解析:7.[单选题]以下抑制火灾的方法中,哪种方法对环境友好且最适合数据中心?A)惰性气体灭火 系统B)哈龙气体灭火 系统C)干管 洒水器D)湿管 洒水器答案:C解析:8.[单选题]以下哪种技术可以最好地防止缓冲区溢出?Which of the following techniques BEST prevents buffer overflows?A)边界和边缘偏移Boundary and perimeter offsetB)字符集编码Character set encodingC)代码审计Code auditingD)变量类型和位长Variant type and bit length答案:B解析:9.[单选题]下面哪一个模型实际上是一个包含模型软件开发的模型的元模型?A)瀑布模型。

CISSP考试练习(习题卷32)第1部分:单项选择题,共100题,每题只有一个正确答案,多选或少选均不得分。

1.[单选题]在数据分类方案中,数据归A)信息技术 (IT) 经理。

B)业务经理。

C)最终用户。

D)系统证券经理 。

答案:B解析:2.[单选题]Kathleen工作的公司已将大多数员工转移到远程工作,并希望确保他们用于语音、视频和基于文本的协作的多媒体协作平台是安全的。

以下哪些安全选项将提供最佳用户体验,同时为通信提供适当的安全性?The company that Kathleen works for has moved to remote work for most employees and wants to ensure that the multimedia collaboration platform that they use for voice, video, and text-based collaboration is secure. Which of the following security options will provide the best user experience while providing appropriate security for communications?A)需要将基于软件的VPN连接到企业网络,以供所有的协作平台使用。

Require software-based VPN to the corporate network for all use of the collaboration platform.B)要求对所有通信使用SIPS和SRTPRequire the use of SIPS and SRTP for all communications.C)对协作平台的所有流量使用TLSUse TLS for all traffic for the collaboration platform.D)将安全 VPN 端点部署到每个远程位置并使用点对点 VPN 进行通信。

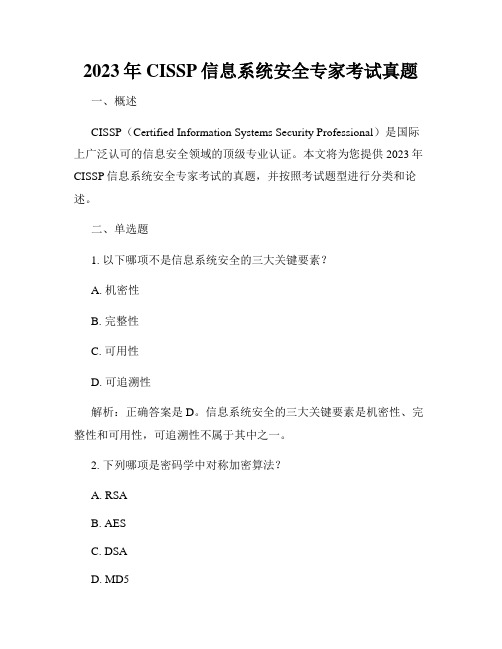

2023年CISSP信息系统安全专家考试真题一、概述CISSP(Certified Information Systems Security Professional)是国际上广泛认可的信息安全领域的顶级专业认证。

本文将为您提供2023年CISSP信息系统安全专家考试的真题,并按照考试题型进行分类和论述。

二、单选题1. 以下哪项不是信息系统安全的三大关键要素?A. 机密性B. 完整性C. 可用性D. 可追溯性解析:正确答案是D。

信息系统安全的三大关键要素是机密性、完整性和可用性,可追溯性不属于其中之一。

2. 下列哪项是密码学中对称加密算法?A. RSAB. AESC. DSAD. MD5解析:正确答案是B。

AES(Advanced Encryption Standard)是一种对称加密算法,而RSA、DSA和MD5都属于其他类型的加密算法。

三、多选题1. 以下哪些是非对称加密算法?A. RSAB. AESC. DESD. ECC解析:正确答案是A和D。

RSA和ECC都是非对称加密算法,而AES和DES是对称加密算法。

2. 以下哪些属于安全威胁的类型?A. 恶意软件B. SQL注入C. 防火墙D. 社会工程学解析:正确答案是A、B和D。

恶意软件、SQL注入和社会工程学都属于常见的安全威胁类型,而防火墙是一种安全防护措施。

四、判断题1. 数字签名可以保证数据的机密性。

解析:错误。

数字签名主要用于验证数据的完整性和真实性,而不是保证机密性。

2. 密码破解工具可以通过穷举法来尝试所有组合。

解析:正确。

密码破解工具可以使用穷举法来尝试所有可能的密码组合,以此来破解密码。

五、简答题1. 请简要介绍一下访问控制模型中的基于角色的访问控制(RBAC)。

解析:基于角色的访问控制(RBAC)是一种广泛应用的访问控制模型。

它通过将用户分配到不同的角色,并为每个角色分配相应的权限,从而实现对资源的访问控制。

RBAC模型中的权限是与角色关联的,而不是与具体的用户。

葵花宝典--CISSP真题录1.状态检测防火墙什么时候实施规则变更备份? BA 防火墙变更之前B 防火墙变更之后C 作为完全备份的一部分D 作为增量备份的一部分2.哪项违反了CEI? BA 隐瞒之前的犯罪记录行为B CISSP从业者从事不道德行为3.FTP的风险? BA 没有目标认证B 明文传输4.L2TP是为了通过什么协议实现? AA PPPB PCP5.VOIP在语音通信过程当中,弱点? BA 没有目标认证B 没有源认证6.(1) 假如:T为IDS控制成本费用200000美元E为每年恢复数据节省费用50000美元 R是为实施控制措施之前的每年恢复费用100000美元问:实际投资回报为:A -50000B -100000C 100000D 150000A (投资回报就是控制前-控制后, 投资回报负值就是省了多少,正值就是赚了多少)(2) 问年度预期损失ALE怎么计算: BA (R+E)/TB(R-E)+TC (R-T)*ED T/(R-E)7.ipsec隧道模式下的端到端加密,ip包头BA 加密,数据不加密B和数据一起加密C 不加密,数据加密8.实施一个安全计划,最重要的是: BA 获取安全计划所需的资源B 与高层管理者访谈9.安全要求属于: BA. ST安全目标B. PPC . TOE10.TOE属于 AA CCB 可信计算机11.公司进行信息安全评估,打算把所有应用程序维护外包,问对服务提供商什么是最重要的? CA BIAB 风险管理C SLA12.公司运维外包服务,问什么时候跟服务提供商确定安全要求? AA 合同谈判B 合同定义1.外部审计师违反了公司安全要求,问惩罚判定来源: CA 公司安全要求B 外部审计公司要求C 双方协议2.公司实施一个纵深防御政策,问由内到外的层次设计? A?A 边界场地出入口办公区计算机机房B 围墙场地出入口计算机机房办公区域3.802.1 b具有什么功能?共享密钥4.SSL协议双向认证,部分使用,除了客户端验证服务器,还有? AA 服务器对客户端自我验证B 客户端对服务器自我验证5.可重复使用是在CMMI的哪个阶段?第二个A、不可预测B、可重复C、可定义D、可管理E、可优化6.可重复使用是在SDLC的哪个阶段?开发阶段(如果说的是对象的可重复使用的话)7.实现机密性,使用以下哪个算法? C (DES不安全、SHA是散列函数,RSA速度慢,当然前提这道题目得有条件,如加密消息时)A. DES B. SHA-1 C. AES D. RSA8.以下哪项可以实现数字签名、完整性?AA. RSAB. DSA9.关于ECC算法的,概念题10.同步、异步令牌11.在PKI中哪个组件负责主体身份与公钥证书绑定? BA 注册机构B 证书颁发机构23是怎么预防电缆产生的电磁辐射。

1.状态检测防火墙什么时候实施规则变更备份? BA 防火墙变更之前B 防火墙变更之后C 作为完全备份的一部分D 作为增量备份的一部分2.哪项违反了CEI? BA 隐瞒之前的犯罪记录行为B CISSP从业者从事不道德行为3.FTP的风险? BA 没有目标认证B 明文传输4.L2TP是为了通过什么协议实现? AA PPPB PCP5.VOIP在语音通信过程当中,弱点? BA 没有目标认证B 没有源认证6.(1) 假如:T为IDS控制成本费用200000美元E为每年恢复数据节省费用50000美元R是为实施控制措施之前的每年恢复费用100000美元问:实际投资回报为:A -50000B -100000C 100000D 150000A (投资回报就是控制前-控制后, 投资回报负值就是省了多少,正值就是赚了多少)(2) 问年度预期损失ALE怎么计算: BA (R+E)/TB(R-E)+TC (R-T)*ED T/(R-E)7.ipsec隧道模式下的端到端加密,ip包头 BA 加密,数据不加密B和数据一起加密C 不加密,数据加密8.实施一个安全计划,最重要的是: BA 获取安全计划所需的资源B 与高层管理者访谈9.安全要求属于: BA. ST安全目标B. PPC . TOE10.TOE属于 AA CCB 可信计算机11.公司进行信息安全评估,打算把所有应用程序维护外包,问对服务提供商什么是最重要的? CA BIAB 风险管理C SLA12.公司运维外包服务,问什么时候跟服务提供商确定安全要求? AA 合同谈判B 合同定义1.外部审计师违反了公司安全要求,问惩罚判定来源: CA 公司安全要求B 外部审计公司要求C 双方协议2.公司实施一个纵深防御政策,问由内到外的层次设计? A?A 边界场地出入口办公区计算机机房B 围墙场地出入口计算机机房办公区域3.802.1 b具有什么功能?共享密钥4.SSL协议双向认证,部分使用,除了客户端验证服务器,还有? AA 服务器对客户端自我验证B 客户端对服务器自我验证5.可重复使用是在CMMI的哪个阶段?第二个A、不可预测B、可重复C、可定义D、可管理E、可优化6.可重复使用是在SDLC的哪个阶段?开发阶段(如果说的是对象的可重复使用的话)7.实现机密性,使用以下哪个算法? C (DES不安全、SHA是散列函数,RSA速度慢,当然前提这道题目得有条件,如加密消息时)A. DESB. SHA-1C. AESD. RSA8.以下哪项可以实现数字签名、完整性? AA. RSAB. DSA9.关于ECC算法的,概念题10.同步、异步令牌11.在PKI中哪个组件负责主体身份与公钥证书绑定? BA 注册机构B 证书颁发机构23是怎么预防电缆产生的电磁辐射。

A 套金属管、B 几根线缆缠在一起等等。

25 在医院里面,使用了RFID技术确定人员和设备的位置,有什么好处?可以更好的分辨药品,另一个是:A 提高医务人员的效率B 实现MAC(介质访问控制) A这个技术是通过什么技术实现控制? AA MAC介质访问控制B MPLS多标签协议交换@ 26.一个公司设计灭火系统,要冒大量的水出来,问哪种合适、?A 干管、B 湿管、C 豫反应、D 洪灾@27哪个访问控制模型是WELL-FORMED的? CA:BLP????B:BIBA??C:CLARK-WILSON28、有这样一个场景: C (只要是数据劫持相关的,都是中间人, AD是用户,C是攻击者。

B是路由器功能,防火墙支持路由,NAT,只是附加的功能)A ----B -----C (网络1)||D (网络2)网络1和网络2都通过设备A访问互联网,设备B负责网络1和网络2之间的NAT,问:如果设备C利用设备D的IP地址进行操作,叫什么攻击? CA.源欺诈B.ARPA中毒C,中间攻击29、某机构需要设计安全控制来只允许高级数据的读,以及限制低级数据的写入,该机构需要采用什么安全模型? BA.BLPB.BIBAC.Clark-WilsonD.中国墙30、跨国数据传输需要考虑的问题? @ 法律法规的不一致@31.对硬盘记忆取证之前,要考虑? CA 是否有更多证据需要收集,扩展收集范围B 拆下硬盘,以及所有可以启动的组件C 进行HASH散列映像32. 任命安全隐私管CPO,第一步是: B (收集信息包括识别法律法规)A 法律、法规,合规性B 收集信息33.数据库管理员休假,其他人代替他的岗位,发现网络中有很多隐藏流量,防火墙规则被更改,问:最小特权、职责分离问题至少2道题35.TCB相关2道题36.ISO27001和ISO27002相关2道题37.数据挖掘的风险: BA 可以分析不同来源的数据B 每个数据库的隐私标准不同38.根据MTBF最大故障间隔时间选择产品: AA高 B中 C 低@ 39.使用SAML的特点: AA 扩展身份认证B 强规则执行40.schema 1个题目41.反垃圾邮件机制,通过检查邮件头部以及相关内容有效性,问使用下面哪个机制? BA SMTP黑名单B 邮件头分析模拟题一:6 10 26 46 47 49 48 50 71 75 94 104 123 152 153 157 168 184 185 189 190 192 193 195 211 213 214 218 232 246 248模拟题二:94 95 14942.光盘介质使用哪种方式处理更彻底? BA 破坏B 消磁43.会话密钥的传输方式: DH @44.已知明文攻击的概念:明文密文对破译密钥 @45.消息加密,部分数据为已知常量,问可以使用什么攻击方式? A @A 已知明文攻击 B已知密码攻击 C 密文攻击46.PCI DSS 1个题目47.杀毒软件匹配内部已知规则,问是哪种? AA 基于签名B 行为多实例、vpn、ipsec、L2TP、PPP esp、AH 流密码、安全内核、各种安全模型、MAC(介质访问控制)至少3道题SSL、TLs冷站、热站、温站对称、非对称算法Chap pap、MAC强制访问控制模型中,一定要明白clearance classification category的区别,做题的时候注意看英文,中文翻译有出入SDLC中,注意Verification validation 区别CC中注意 certification accreditation区别1.认证到认可是什么过程 BA.什么系统策略实施的过程B.管理层对确认风险C.D忘记拉(描述有出入,大概就那个意思)2.关于认可的最重要描述这类的,答案忘记拉,我选的一个责任和可问责3.情境题,一个公司规定“专利未发布前,知道此信息的员工不能买股票,除非已对公众公布”,次日,该公司在报纸上发布该消息,问员工能不能买股票A.可以买,得到管理层同意B.可以买,因为已经公布C.不可以买,管理层不同意D.不可以买,未公布公众4.CA信息层次包含那个A.网络交叉协议B.X.509C.PKID.X.5005.关于网络层走什么数据的题A.端口筛选B.数据包筛选C.应用程序筛选D.忘记拉6.取证人员在硬盘发现MD5散列(差不多这个意思),问这个作用,选项忘记拉完整性7.RAID5的最小化原理之类的,A.在其中一个驱动器插拉奇偶B.在所有驱动器插入奇偶1、WIPO的商业法条约的加入国,:取代本国的专利法、延长专利时间、简化申请的标准和流程2、专利是什么:新的非显而易见的发明、商业产品、一个想法3、各种认证认可-认证过程怎么滴就能够认可、4、明文传输、抗重放:CHAP5、远程实现数字认证:EAP+TLS6、ESP比AH多:保密性7、扩展PPP认证功能,使用智能卡和生物识别:TLS、Https、EAP代替ppp(不靠谱但其它更不靠谱)、8、出口时设置智能卡读卡器的作用:与进入的日志匹配、防止尾随、防止时间卡攻击、9、某信息中心,既没有监控也没有报警措施,容易被攻击者实施尾随,下列措施最有效的解决此问题:捕人陷阱10哪一个能供提供最有效的实时的容错机制:备份、独立的运行相同的服务、回滚、 @10、防火墙的常用技术:屏蔽子网、屏蔽主机、双宿主、单宿主机11、萨拉米:从多个账户零星的12、物理入口:没有茂密植被的平原,入口略高于海拔13、任何改动都会自动生成版本号,是配置管理系统是变更管理的什么手段?报告、输出、程序、日志14、在html里面加入<script>为哪个攻击常用?跨站、注入 @15、使用raid1的目的:保障数据的可用性16、Raid5的条带化:平均分配在每个磁盘中17、重要业务的数据备份是在那一项里面被识别出来的?BIA、BCP、文件恢复分析18、数据仓库里面的推理通道?A 占用带宽高很容易被发现、B 为了保证数据的真实性应该删除、C 为了保证数据的可用性应该删除。

(相当于是在一个正常的数据流,加入了屏蔽通道传输真实的数据) @19、IPSEC使用哪个进行密钥交换:IKE20、哪个算法用来创建数字签名?其他为对称算法、选RSA21、主体可交互访问客体是:control、permission、22、关于DRP下面描述不正确的是:A.测试过程中发现问题,测试继续B.只有在整个DRP可以进行测试时,才进行测试 B23、要保障电话的隐私性,下列哪项是最佳的手段?A.VPN B.实施端到端的加密24、上题情景:将恶意数据伪装成语音流量25、访问控制表,BLP模型:C和D能够共享文件1和226、访问控制表,BLP模型:哪个用户在更改 1-4文件的时候被检查的最多,审核的最严?Top Secret27、访问控制表,BLP模型:谁能够访问3级文档;Top Secret+ Secret28、增强了输入数据的完整性:加密、日志、验证有效地输入范围29、利益冲突:bre and nash30、CC 对一个产品实施认证是为了证明这个产品对组织的作用:TOE、ST、组织策略安全、31、要实施一个防火墙之前,应该先:先进行风险评估32、新上任安全经理,哪一项安全经理先要进行的工作:高层会议33、法律、法规、合规是用来指导生成:策略、过程、基线、指南34、标准和过程的关系:过程是用来合规标准的、过程是现实标准的唯一途径35、管理层是主要关注配置管理的:完整性36、使用一个公共无线局域网WLAN连接一个私有网络:客户端装个人防火墙并使用VPN连接网络 @37、一个旅游网站,你也可以在它的合作伙伴网站上购买旅游产品,但这个网站本身不提供任何购买功能,用什么措施来实现可审计性?A 部署主机IDS、B 日志存档、C加密、D访问控制38、怎么证明机房是正压?空气试图从门或窗户向外涌出39、哪一个能够进一步降低入侵损失的纠正性措施?警卫、警报、灯40、哪一个提供了对操作系统以及操作系统内的其他组件进行访问控制的?TCB、安全内核 @41、强制访问控制MAC:系统权限超越数据所有者42、多用户操作系统上登录,每次登录之前为什么要验证身份?验证访问权限、防止未授权的人员访问系统、让管理员知道谁运行在这系统上43、TOC/TOU:用户的配置撤销后,用户的会话立即终止;44、多进程程序比单进程的程序,弱点?缓冲溢出、竞争、病毒、45、BIA的主要受众(audiences):time critical的业务经理、内外部审计员、组织46、ECC比RSA:更快47、使用公钥证书的目的:用户的私钥、用户的公钥、审计、登录敏感系统48、WEP的属性是:安全的、强制的、不可导出的、可同步的49、WPA认证的两种方法:个人和企业 @50、对软件开发过程实施风险管理最重要的前提是什么?程序的可替代性和可用性、健壮性、高标准的软件开发模型@51、计算机取证多道题?副本在调查前后HASH的目的52、硬盘数据作了副本后,接下来要做什么?恢复删除的文件、恢复时间戳、查找临时文件、查找cookie53、病毒的定义:附在另一个程序上并将自身副本嵌入其中进行感染、独立的可以自己复制传播54、银行可以仅凭用户名和密码可以查看账户余额和报表,如果想要交易需要生成与用户端的密钥进行交易,用户登录过假冒的银行网站后,意识到用户名和密码被盗:这可以被认为破坏了:完整性、机密性、可用性用户下一步采取的行动:向银行反欺诈小组汇报、改密码、向IAB举报恶意网站银行发现此帐户的异常活动,发现问题的人应该采取的行动:立即删除此帐户并通知用户、通知管理层、55、沙箱:都选的限制56、哪个措施实现了最小权限:隔离、57、哪一个是防止电子邮件欺骗的最有效手段:加密签名、实施主机IDS、反垃圾邮件过滤、58、公司实施反垃圾邮件策略:删除所有垃圾邮件、将垃圾邮件和正常邮件分类存储等待用户确认、将所有垃圾邮件转发给用户确认59、应急响应的最后阶段:调查、遏制、分析、教育60、如何证明参加了DRP培训:通过参加一次真正的DRP来验证、参与者明确了在DRP中角色和与他人互动的流程61、你在签署渗透测试合同的时候,一定要明确:NDA只保护第三方、网络渗透和应用渗透不同、标准的软件开发 @62、组织内不允许未授权的远程拨号调制解调器,如何发现:漏洞扫描、漏洞分析、战争拨号63、跨国数据传输:专利、版权和商业秘密法律不是标准的64、ARP欺骗实施需要:广播地址、ip地址、MAC地址65、salt增加了哪一部分的破解的难度:密钥长度、密钥算法、散列值、特定的密码66、S-http的加密方式:选对称算法+非对称算法的那个67、CA的组件:X.509、X.500、68、时间紧迫,要向参与者直接说明BCP、DRP计划的重点,哪个顺序最合理?风险评估、风险管理、计划开发这三个的排序 @69、停车场捡到一个感染病毒的U盘,最有效的措施是:用户意识培训70、公司怀疑内部员工编写了病毒并散播到网络中,安全人员应该怎么做?断开他的电脑、通告安全威胁并引起相关注意、在他电脑上安装防病毒软件71、下面哪个行动能够最好的协助收集一个区域里安全设备相关的信息:执行一个物理安全检查,包括了仿真入侵72、一个数据库是一个独立的系统,既没有容错也没有冗余,他实现了电子日志能备份日志?避免数据丢失、保持数据可用性、灾难发生时间推迟到业务高峰期之后、可以短时间内恢复数据73、所有东西都有,只差最后一次数据的备份:热站74、你要向管理层宣传你的想法,最有效手段:告诉管理层存在的风险(风险分析)、告诉他们各种安全治理和措施、告诉他们合规是强制的75、对抗网络窃听:加密76、下列哪项符合CISSP道德规范:公司要求低于CISSP道德规范,ISC坚持CISSP道德规范77、PPP用什么控制数据格式:LCP78、公司聘请独立的机构进行测试,出具的报告更:客观、主观79、泪滴攻击是什么攻击:拒绝服务攻击80、源代码在WTO是:文学作品81、对应用程序进行false injection的作用:测试数据库冗余、用户输入、验证程序冗余82、组织什么情况下实施围墙或者栅栏这些物理安全措施:有预算时、社会动荡时、与当地景观配合83、Security committee安全委员会的作用:监督安全策略实施、84、OCSP:返回证书实时状态、控制对CRL的访问85、DRP为什么是迭代的:漏洞86、身份管理中,随着信任度的增加:风险减少、风险增加、权限增加、权限减少87、CMMI的第四级实现了:不断创新的改进过程、改进的过程、量化的管理88、先给两张表,第一张表为数据中心停电后损失的金额(系统名称记不清了,其中有一套生产系统,损失金额是其它系统10倍以上)第二张表为恢复推荐:用最少的费用尽快恢复系统。