无线通信安全-14第十四讲 LTE安全

- 格式:pdf

- 大小:1.49 MB

- 文档页数:32

lte网络安全

随着LTE网络的快速发展和普及,网络安全问题也开始引起

人们的关注。

尽管LTE网络本身具备了一定的安全功能,但

仍然存在一些安全隐患和风险,需要我们加强防范和应对。

首先,LTE网络面临的安全风险主要有数据泄露和服务拒绝

等问题。

LTE网络传输的数据量庞大,其中包含了大量的敏

感信息,如个人隐私、金融数据等。

一旦这些数据泄露或被黑客利用,将会对用户个人和财产安全造成严重威胁。

此外,黑客或恶意攻击者可能利用各种手段对LTE网络进行攻击,导

致服务拒绝,影响用户的正常使用体验。

其次,LTE网络安全亟待加强。

虽然LTE网络采用了一系列

的安全机制,如身份验证、加密、安全认证等,但仍然存在一些漏洞和不足之处。

例如,一些LTE网络设备厂商在设计和

实施安全功能时存在不合理或不完善的地方,容易被攻击者利用。

此外,用户在使用LTE网络时也需要提高安全意识,避

免使用不安全的网络环境或下载可疑的应用程序。

为了提高LTE网络的安全性,我们可以采取一系列的措施。

首先,网络运营商和设备厂商应该加强合作,共同推动网络安全技术的研发和应用,提高系统的安全性。

其次,用户可以通过选择信誉度高的运营商和设备,使用强密码来保护个人信息安全。

此外,用户还可以定期更新设备和应用程序的安全补丁,避免利用已知漏洞进行攻击。

综上所述,LTE网络安全问题需要我们重视和关注。

通过加

强安全意识、采取有效的防护措施,我们可以更好地保护个人和信息安全,享受更安全的LTE网络服务。

LTE安全功能目录1概述 (6)1.1参考文献 (6)1.2术语 (6)2加密和完整性保护算法 (9)2.1完整性保护 (9)2.2加密 (10)2.3加密和完整性保护的关系 (13)3算法 (13)3.1算法介绍 (13)3.1.1EEA0、EIA0 (NULL Algorithm) (13)3.1.2128-EEA1 (14)3.1.3128-EEA2 (20)3.1.4128-EIA1 (23)3.1.5128-EIA2 (29)3.1.6EIA3、EEA3(ZUC) (39)3.2算法选择 (50)3.2.1初始安全上下文建立过程: (50)3.2.2X2切换过程中算法选择: (51)3.2.3S1切换过程中的算法选择: (51)4密钥的生成和更新 (51)4.1.1输入输出 (51)4.1.2HMAC过程 (53)4.1.3SHA-256算法 (55)4.2密钥层次 (59)4.3接入层的密钥生成 (62)4.4接入层的密钥处理机制: (64)5ENB影响分析 (66)5.1流程分析 (66)5.1.1初始业务接入 (66)5.1.2X2切换 (68)5.1.3eNB内切换 (70)5.1.4S1切换 (70)5.1.5RRC重建 (71)5.1.5UE能力改变 (81)5.1.6安全密钥更新 (83)5.1.7E-UTRAN→UTRAN/GERAN的切换 (84)5.1.8UTRAN/GERAN→E-UTRAN的切换 (85)5.1.9PDCP计数器回卷 (87)5.2性能分析 (87)5.2.5UP (87)6相关协议参数 (90)6.1.1RRCConnectionReconfiguration (90)6.1.2RRCConnectionReestablishmentRequest (92)6.1.3RRCConnectionReestablishment (93)6.1.4SecurityModeCommand (94)6.1.5HandoverPreparationInformation (95)6.1.6MobilityFromEUTRACommand message (96)6.2T S36.413 (99)6.2.1INITIAL CONTEXT SETUP REQUEST (99)6.2.2UE CONTEXT MODIFICATION REQUEST (101)6.2.3PATH SWITCH REQUEST ACKNOWLEDGE (101)6.2.4HANDOVER REQUEST (102)6.2.5HANDOVER COMMAND (104)6.3T S36.423 (105)6.3.1HANDOVER REQUEST (105)6.4T S36.323 (107)6.4.1PDCP SN (107)6.4.2Data (107)6.4.3MAC-I (107)6.4.4COUNT (108)7汇总 (108)7.1流程 (110)7.1.1SMC流程.................................................................................................................................错误!未定义书签。

LTE通信网络中的安全威胁分析与防御研究LTE(Long Term Evolution)通信网络是目前移动通信领域中最常用的网络技术之一。

它提供了高速、高质量的数据传输服务,使得人们可以享受各种移动应用和服务。

然而,随着LTE网络的普及,网络安全也成为了一个重要的问题。

本文将对LTE通信网络中的安全威胁进行分析,并提出相应的防御研究。

首先,我们来分析LTE通信网络中存在的安全威胁。

LTE网络作为一个复杂而庞大的系统,面临着多种多样的威胁和攻击。

其中一些常见的安全威胁包括:1. 信令劫持:攻击者可以通过劫持LTE网络中的信令数据,如控制用户的位置信息或发送恶意控制信令,从而获得非法的访问权限。

2. 假基站攻击:攻击者可以伪造一个LTE基站,欺骗用户将其连接到假基站上,从而进行信息窃取或中间人攻击。

3. 数据篡改:攻击者可以篡改LTE网络中的数据传输,从而破坏数据的完整性和可靠性,或者窃取用户的敏感数据。

4. 恶意软件攻击:攻击者可以通过恶意软件感染用户的LTE设备,从而获取用户的个人信息、账号密码等敏感数据。

针对这些安全威胁,有一些高效的防御方法可以应用于LTE通信网络中:1. 强化信令安全:采用密码学方法对LTE网络中的信令数据进行加密和认证,确保信令数据的安全性和可靠性。

同时,采用识别和过滤非法信令的技术,防止信令劫持和欺骗攻击。

2. 加强用户身份验证:采用更强大的用户身份验证机制,如双因素认证、生物特征识别等,加固用户的身份验证过程,防止非法用户的接入。

3. 数据加密和完整性保护:在LTE通信网络中使用有效的加密算法对用户数据进行加密,在数据传输过程中保护数据的隐私和完整性。

4. 恶意软件检测和防护:引入有效的恶意软件检测和防护机制,及时发现和阻止恶意软件的传播,保护用户设备和数据的安全。

此外,还有一些其他的辅助措施可以帮助增强LTE通信网络的安全性:1. 定期更新和升级:及时更新和升级LTE网络的设备和软件,修复已知的安全漏洞和问题,提高网络的安全性。

浅谈LTE安全系统作者:杨俊李炜霞来源:《中国新通信》 2015年第14期杨俊中兴通讯股份有限公司李炜霞长园深瑞继保自动化【摘要】本文研究LTE 系统的各个安全过程,包括AKA 过程、NAS 安全模式命令过程、AS 安全模式命令过程,总结展示LTE 接入过程中的各个安全过程,最后介绍相关安全过程中使用的密钥体系和安全算法。

【关键词】鉴权加密完整性保护安全过程 EEA EIA一、引言笔者经历过某FDD-LTE 项目在引入一款新的终端时,发现该新终端无法附着网络,经排查,最后发现为AS 层安全模式命令过程失败。

此案例后,笔者对下面问题进行了一些思考:1、附着过程中与安全有关的有那些过程?这些安全过程的具体流程是怎样的?2、如果接入失败是由于安全方面原因所致,如何判断问题是在UE、无线网还是核心网?本文主要就围绕这些问题,浅谈LTE 的安全系统。

为了表述方便,本文中多处使用协议缩略语,具体缩略语的含义请参考参考文献[1~ 4]。

二、UE 附着过程中的安全过程2.1 UE 附着过程UE 初始附着网络的流程如下:从这些信令流程可以看出,其中涉及的安全流程主要有:1、AKA 过程:MME 收到AttachRequest 消息后向HSS发送鉴权信息请求消息,等待HSS响应鉴权矢量。

终端通过MME 与HSS 之间执行鉴权,生成EPS 顶层安全密钥KASME。

2、NAS 安全模式过程:终端与MME 之间执行NAS 鉴权,通过KASME 生成NAS 层安全密钥。

3、AS 安全模式过程:终端与eNB 之间执行AS 鉴权,通过KeNB 生成AS 层安全密钥,用于对无线侧控制面信令的加密和完整性保护,对无线侧用户面数据的加密。

2.2 AKA 过程AKA(Authentication and Key Agreement)实际是认证和密钥协商过程。

AKA 过程为UP (user plane)、RRC 层和NAS 层提供基础密钥,用于生成这些过程所需的加密密钥和完整性保护密钥。

lte网络安全随着5G技术的快速发展,LTE网络的应用越来越普遍。

然而,由于其高速、高带宽的特点,也给网络安全带来了新的挑战。

本文将介绍一些关于LTE网络安全的问题,并提供一些相应的解决方案。

首先,LTE网络存在的一个安全问题是用户隐私保护。

由于LTE网络的高速传输特性,攻击者可能窃取用户的个人隐私信息,比如电话号码、短信内容等。

为了解决这个问题,网络运营商可以加密用户数据传输,确保数据的机密性。

此外,用户也应该加强自己的隐私保护意识,不随意泄露个人信息。

其次,LTE网络也面临着DDoS(分布式拒绝服务)攻击的风险。

攻击者可以发送大量的请求,消耗网络资源,导致网络堵塞,使合法用户无法正常访问。

为了应对这种攻击,网络运营商可以建立强大的防火墙和入侵检测系统,及时识别和阻止DDoS攻击。

此外,网络设备的厂商也要不断更新设备的安全防护措施,提高网络的抗攻击能力。

另外,LTE网络的通信安全问题也是一个需要重视的方面。

攻击者可以利用LTE网络中的安全漏洞,窃取通信内容或伪装身份进行恶意活动。

为了确保通信的安全性,LTE网络采用了多种加密算法,比如AES(高级加密标准)和RSA(公钥加密算法)来加密数据。

此外,网络运营商和设备供应商要定期进行安全漏洞扫描和修复,及时更新系统补丁,以提高网络的安全性。

最后,LTE网络还存在设备安全问题。

攻击者可能通过恶意软件、病毒等途径入侵用户设备,窃取用户的个人数据。

为了防止设备被攻击,用户应该安装有效的杀毒软件,并经常更新软件和操作系统。

此外,网络运营商也可以提供设备安全检测服务,帮助用户及时发现和解决安全问题。

综上所述,LTE网络的快速发展给网络安全带来了一系列的挑战。

网络运营商、设备供应商和用户都需要共同努力,采取有效措施,加强LTE网络的安全保护,确保用户的隐私和数据安全。

只有这样,LTE网络才能更好地为人们的生活和工作服务。

LTE关键知识点总结LTE(Long Term Evolution)是第四代移动通信技术的一种标准,它通过提高数据速率、降低通信延迟和增强网络容量来满足日益增长的移动通信需求。

LTE技术在实现更高数据速率、更可靠的网络连接和更低的通信延迟方面都取得了重大突破,成为目前移动通信领域的主流技术之一、下面是LTE技术的一些关键知识点总结:1.LTE的基本原理LTE技术基于OFDMA(正交频分多址)和SC-FDMA(单载波频分多址)技术,它使用蜂窝网络结构,将空间划分为多个小区域,每个小区域由一个基站负责覆盖。

用户设备(如手机、平板等)通过基站与核心网络进行通信,实现数据传输和通话等功能。

2.LTE的核心网络LTE的核心网络由Evolved Packet Core(EPC)组成,包括MME(移动性管理实体)、SGW(分组数据网关)和PGW(用户面网关)等组件。

EPC负责数据传输、呼叫控制和移动管理等功能,确保用户设备能够在移动过程中实现无缝切换和连接。

3.LTE的频段和带宽LTE技术在不同频段上运行,包括700MHz、800MHz、1800MHz、2300MHz和2600MHz等频段。

用户可以根据所在地区和运营商的情况选择不同频段的LTE网络。

另外,LTE网络的带宽可以根据需求进行调整,通常包括5MHz、10MHz、15MHz和20MHz等不同的带宽设置。

4.LTE的多天线技术(MIMO)LTE技术支持多天线技术(MIMO),即通过多个发射天线和接收天线来实现数据传输。

MIMO技术可以提高信号覆盖范围、增强网络容量和减少信号干扰,提高网络性能和用户体验。

5.LTE的载波聚合技术(CA)LTE技术还支持载波聚合技术(CA),即同时使用多个频率载波进行数据传输。

通过CA技术,可以提高网络速率和覆盖范围,同时优化网络资源的利用效率,提升整体网络性能。

6.LTE的VoLTE技术LTE技术还支持VoLTE(Voice over LTE),即通过LTE网络实现高质量的语音通话。

LTE保障方案1. 简介LTE(Long Term Evolution)是一种基于全球通信系统(GSM)的移动通信标准,它提供了更高的数据传输速率和更低的延迟。

在现今快速发展的移动通信行业中,为保障LTE网络的稳定和可靠性,需要制定相应的保障方案。

本文档将介绍LTE保障方案的一般原则和具体措施,帮助运营商和网络管理员更好地保障LTE网络的正常运行。

2. 关键原则为了保障LTE网络的高效运行,以下是LTE保障方案的关键原则:2.1. 安全性保障LTE网络的安全性是首要任务。

在设计和实施LTE保障方案时,需要考虑到防御网络攻击、保护用户隐私和数据安全的措施。

2.2. 高可用性LTE网络需要具备高可用性,即在任何情况下都能提供稳定的网络连接和服务。

通过设立冗余系统、智能切换和备用电源等手段,确保LTE网络在意外故障或自然灾害发生时能够保持运行。

2.3. 高容量随着用户对移动数据的需求不断增长,LTE网络需要提供足够的容量来支持大量用户同时连接和高速数据传输。

通过对无线基站的优化、频谱资源的充分利用等手段,提升网络的容量。

2.4. 高速率LTE网络的优势之一是提供更高的数据传输速率。

在保障方案中,需要确保网络的传输速率能够满足用户需求,同时提供稳定的传输速率以保证用户体验。

3. 保障措施针对以上关键原则,LTE保障方案可以采取以下措施:3.1. 网络安全•实施严格的权限管理和身份验证机制,确保只有合法用户可以接入网络。

•部署防火墙和入侵检测系统,监测和阻止恶意攻击。

•提供端到端的加密机制,保护用户隐私和数据安全。

•定期进行网络安全演练和渗透测试,及时发现和修复潜在漏洞。

3.2. 冗余系统•部署冗余的基站设备和核心网设备,确保在设备故障的情况下可以无缝切换。

•设立备用电源系统,保证网络在停电情况下仍能提供服务。

•定期进行设备巡检和维护,及时发现和修复故障。

3.3. 频谱优化•通过频谱资源的优化配置,提高网络的容量和频谱利用率。

1、频率复用频率复用也称频率再用,就是重复使用 (reuse) 频率,在GSM 网络中频率复用就是使同一频率复盖不同的区域(一个基站或该基站的一部分(扇形天线)所复盖的区域),这些使用同一频率的区域彼此需要相隔一定的距离(称为同频复用距离),以满足将同频干扰抑制到允许的指标以内。

为充分利用频率资源,卫星通信采用极化复用和地区隔离相结合的方式重复使用频率,来扩展通信容量的技术。

2、双工技术双工技术对于移动通信而言,双向通信可以以频率分开(FDD 分频双工),也可以以时间分开(TDD 分时双工)。

CDMA双工技术分频双工的优势:1.网络不需要严格同步,不依赖GPS;2.系统运行时没有上下行干扰;3.网络维护、优化相对简单。

分时双工的优势:1.无需成对频率资源;2.适合非对称业务;3.上下行特性相同;4.无需射频双工器。

3、调制编码用数字信号承载数字或模拟数据——编码用模拟信号承载数字或模拟数据——调制信源编码将信源中的冗余信息进行压缩,较少传递信息所需的带宽资源,这对于频谱有限的移动通信系统而言是至关重要的。

调制就是对信息源信息进行编码过程,其目的就是使携带信息的信号与信道特性相匹配以及有效的利用信道。

4、多址接入蜂窝系统中是以信道来区分通信对象的,一个信道只容纳一个用户进行通信,许多同时进行通信的用户,互相以信道来区分,这就是多址。

因为移动通信系统是一个多信道同时工作的系统,具有广播和大面积无线电波覆盖的特点,网内一个用户发射的信号其他用户均可以收到,所以网内用户如何能从播发的信号中识别出发送给本用户地址的信号就成为了建立连接的首要问题。

在无线通信环境的电波覆盖范围内,建立用户之间的无线信道的连接,是多址接入方式的问题。

解决多址接入问题的方法叫多址接入技术。

多址接入技术将信号维划分为不同的信道后分配给用户,一般是按照时间轴、频率轴或码字轴将信号空间的维分割为正交或者非正交的用户信道。

当以传输信号的载波频率的不同划分来建立多址接入时,称为频分多址方式(Frequency Division Multiple Address,FDMA);当以传输信号存在时间的不同划分来建立多址接入时,称为时分多址方式(Time Division Multiple Address,TDMA);当以传输信号码型的不同划分来建立多址接入时,称为码分多址方式(Code Division Multiple Address,CDMA)。

目录系统消息汇总: (2)1. 各系统状态转移图 (2)2. 核心网信令跟踪解除 (3)3. 核心网UE标识 (3)4. RRC过程总结 (4)5. 测量事件汇总 (4)6. RRU类型查询 (4)7. A3 (6)8. 小区间干扰协调(ICIC) (6)9. 多天线支持 (7)10. 如何查询是双模站点 (7)11. X2接口配置 (8)12. CHR常见释放原因 (9)13. 关于TM模式 (10)14. 关于帧结构 (12)15. 关于LTE频率和频点的计算如下: (12)16. LTE系统信令流和数据流 (13)17. 单个RE(子载波的计算) (14)18. 发射分集、空间复用、单流、双流的区别 (14)19. 关于频段及频点 (14)1、TD-LTE频段 (14)2、TD-LTE频点号是如何定义的? (15)3、TD-LTE的最高下行速率如何计算? (15)3.1 计算方法 (15)3.2 参考信号的占用情况与MIMO是否使用有关。

(15)3.3 考虑同步信号信道占用情况 (15)3.4 带宽如果是20M, (15)用中心频段-起始频段+起始频点 (15)3.5 DwPTS是否有数据业务开销? (16)4、如何计算LTE最高业务速率? (16)20. 关于LTE小问题 (16)1、LTE中CP详解 (16)1.1 CP作用(其实本质上影响的是时延:多径时延和传播时延。

cp越长,传播时延容忍度越大,允许的传播时延越大,覆盖越大。

) (16)1.2 常规CP与扩展CP (17)2、LTE中PA与PB详解 (17)3、RSRP简述 (17)3.1 RSRP定义 (17)3.2 RSRP低是否意味着接收参考信号困难? (17)3.3 如何获得RSRP (17)系统消息汇总:1.各系统状态转移图2.核心网信令跟踪解除LST UTRCTSK:;RMV UTRCTSK:IDTYPE=1,IMSI="460025343000020";3.核心网UE标识4.RRC过程总结5.测量事件汇总6.RRU类型查询1、选择DBS3900LTE:2、查询RRU所在的柜号、框号、槽位号,命令:DSP BRD;3 查询RRU的类型,命令:执行F9:7.A38.小区间干扰协调(ICIC)小区间干扰原因●由于OFDMA/SC-FDMA本身固有的特点,即一个小区内所有UE使用的RB(ResourceBlock)彼此正交,所以小区内干扰很小。

为EPS AKA(Authentication and Key Agreement),认证过程中明确了K ASME 值,该EPS安全上下文存续期间使用的所有的密钥都可以由它推导得到。

一个EPS安全上下文包括接入层和非接入层两部分,它用eKSI值来标识。

如果当前有缓存的安全上下文,终端在AttachRequest、TAU等消息里用eKSI来标识。

2 认证流程图1中消息6和7为一次成功的认证。

认证需要的参数由网络侧HSS生成,MME通过IMSI(用户识别码)检索相关参数,终端侧USIM负责校验。

图1 认证流程【摘 要】在简要介绍了LTE的安全机制后,文章分析了LTE的认证流程,然后通过举例探讨了非接入层(NAS)与接入层(AS)的加密和完整性保护流程。

【关键词】LTE 接入过程 安全机制 加密 完整性保护收稿日期:2011-05-12许杨春 诺基亚西门子通信LTE接入过程中的安全机制在LTE接入过程中,有多种安全机制用于保证用户数据和信令的安全,已经有很多文献就此做出探讨,但是各知识点阐述得比较孤立。

本文以一个完整的流程为实例来说明相关要点。

1 概述LTE的安全机制主要在以3GPP TS 33.401为主的规范中加以规定,接入过程涉及终端和网络的双向认证、接入层(AS)的加密和完整性保护以及非接入层(NAS)的加密和完整性保护。

L T E 使用的加密和完整性算法框架称之为MILENAGE,除了一系列算法外,还有以下参数:◆ K,每个用户独有的密钥,它是f 1、f 1*、f 2、f 3、f 4、f 5和f 5*算法的输入;◆ OP,它是f 1、f 1*、f 2、f 3、f 4、f 5和f 5*算法的一部分,其值由运营商设置。

为了防止OP泄露,可以用K 对它加密得到每个用户唯一的OPc。

K、OP(或OPc)分别存在USIM和网络侧HSS。

LTE的认证是UE和MME的双向认证,该过程称之如果网络无法由Attach Request(消息3)直接或间接得到从而获得终端的IMSI,MME会发送Identity Request(消息4)/Identity Response(消息5)向终端查询。

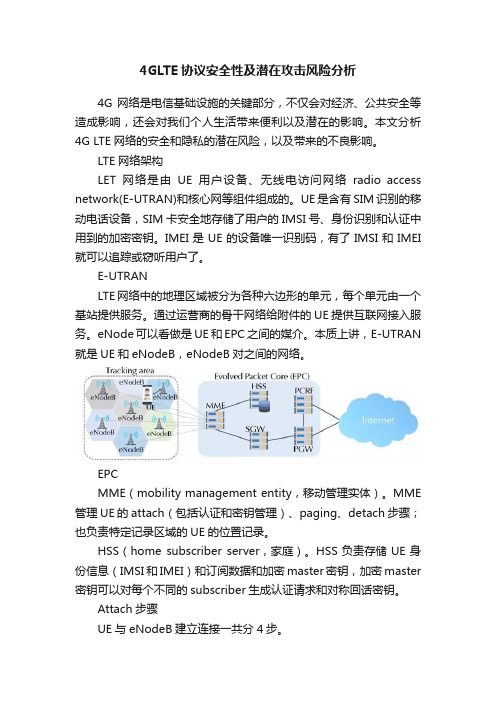

4GLTE协议安全性及潜在攻击风险分析4G网络是电信基础设施的关键部分,不仅会对经济、公共安全等造成影响,还会对我们个人生活带来便利以及潜在的影响。

本文分析4G LTE网络的安全和隐私的潜在风险,以及带来的不良影响。

LTE网络架构LET网络是由UE用户设备、无线电访问网络radio access network(E-UTRAN)和核心网等组件组成的。

UE是含有SIM识别的移动电话设备,SIM卡安全地存储了用户的IMSI号、身份识别和认证中用到的加密密钥。

IMEI是UE的设备唯一识别码,有了IMSI和IMEI 就可以追踪或窃听用户了。

E-UTRANLTE网络中的地理区域被分为各种六边形的单元,每个单元由一个基站提供服务。

通过运营商的骨干网络给附件的UE提供互联网接入服务。

eNode可以看做是UE和EPC之间的媒介。

本质上讲,E-UTRAN 就是UE和eNodeB,eNodeB对之间的网络。

EPCMME(mobility management entity,移动管理实体)。

MME 管理UE的attach(包括认证和密钥管理)、paging、detach步骤;也负责特定记录区域的UE的位置记录。

HSS(home subscriber server,家庭)。

HSS负责存储UE身份信息(IMSI和IMEI)和订阅数据和加密master密钥,加密master 密钥可以对每个不同的subscriber生成认证请求和对称回话密钥。

Attach步骤UE与eNodeB建立连接一共分4步。

1. 识别。

UE通过eNodeB发送attach_request消息到MME,消息中含有没问的IMSI等身份信息和安全能力。

2. 认证。

为了验证UE的真实性,MME在收到HSS生成的认证请求后,会发送authentication_request消息到UE。

然后UE用master key解答请求,并发送authentication_response消息到UE。

《通信网安全》第十讲 LTE安全计算机学院李晖lihuill@内容提纲⏹LTE简介 >>>>>⏹LTE安全威胁⏹LTE安全框架⏹LTE安全机制⏹匿名⏹认证⏹密钥管理⏹传输安全机制移动无线技术的演进路径1G 2G 3G LTE 使用蜂窝组网,广泛应用的标准有AMPS、TACS等,采用模拟技术和频分多址(FDMA)等技术。

采用数字通信技术,主要的国际标准有GSM、CDMA 等。

主要提供语音、短数据业务。

技术指标:业务传输速率仅为9.6Kbps,最高可达32Kbps。

国际标准有WCDMA、CDMA2000、TD-SCDMA、WiMax。

技术指标:室内速率2Mbps,室外速率384kbps。

能够实现语音业务、高速率传输及宽带多媒体、无线接入Internet等服务。

采用OFMA及MIMO技术,在200Mhz系统带宽下,下行峰值速率100Mbps,上行峰值速率50Mhz,提供VoIP及IMS等高速率传输服务。

LTE 无线通信标准的演进2G 2.5G 2.75G 3G 3.5G 3.75G 3.9G 4GGSM CDMA IS-95 802.16d WCDMA R99 TD-SCDMA R4 CDMA2000 1X-ED-DO GPRSEDGE E-EDGEHSDPA/ R5 HSPA+/R7 HSUPA/ R6HSDPA/ R5 HSUPA/ R7 HSPA+/ R8 CDMA 2000 EV-DO Rev.A EV-DO Rev.B FDD TDD4G IMT-Advanc ed UMB802.16e 802.16m基于OFDMA 技术9Kbps 42Kbps 172Kbps364Kbps 14.4Mbps 42Mbps 300Mbps⏹LTE(Long Term Evolution)长期演进项目⏹2005年开始由3GPP组织制定⏹主要特点⏹支持1.25MHz~20MHz带宽⏹峰值数据率:上行50Mb/s,下行100Mb/s⏹支持增强的IMS(IP多媒体子系统)和核心网⏹取消电路交换(CS)域,CS域业务在包交换(PS)域实现,如采用VoIPLTE/SAE的接入网络结构核心网构架LTE网络内容提纲⏹LTE简介⏹LTE安全威胁 >>>>>⏹LTE安全框架⏹LTE安全机制⏹匿名⏹认证⏹密钥管理⏹传输安全机制LTE安全威胁⏹3G网络面临的安全威胁同样存在⏹与3G网络相比最大的不同来源于eNB⏹eNB体积小、成本低,部署在不安全的地点,与核心网连接所使用的传输链路不安全。

⏹对 eNB(尤其是 home eNB)的物理攻击是可能的⏹对 eNB的网络攻击是可能的⏹基本安全要求⏹继续使用USIM⏹安全性要不低于或高于UMTS的安全性⏹具体要求⏹UE与网络之间要有双向认证⏹无线链路的机密性可选⏹RRC与NAS要有强制完整性保护机制⏹用户层面的数据完整性保护可选⏹要保护用户标识⏹网元之间要进行双向认证⏹网络域之间是否需要机密性或完整性保护由运营商来决定⏹对演进基站的安全性要求增多(下页)⏹具体要求⏹对演进基站的安全性要求增多⏹使用授权的数据、软件⏹安全加载或启动⏹在授权情况下方可改变数据和软件⏹密钥要保存在安全环境中⏹等等内容提纲⏹LTE简介⏹LTE安全威胁⏹LTE安全框架 >>>>>⏹LTE安全机制⏹匿名⏹认证⏹密钥管理⏹传输安全机制安全层次⏹由于eNB处于一个不完全信任区域,因此LTE/SAE的安全包括两个层次:⏹接入层(AS)安全:UE与eNB之间的安全,主要执行AS信令的加密和完整性保护,用户面UP的加密性保护。

⏹非接入层(NAS)安全:UE与MME之间的安全,主要执行NAS信令的加密和完整性保护。

LTE安全架构内容提纲⏹LTE简介⏹LTE安全威胁⏹LTE安全框架⏹LTE安全机制 >>>>>⏹匿名⏹认证⏹密钥管理⏹传输安全机制匿名与认证⏹匿名⏹定义了一个明确的UE临时标识GUTI,以隐藏UE或用户永久身份。

⏹GUTI的完整格式为<GUTI> =<MCC><MNC><MMEGI><MMEC><M-TMSI>⏹S-TMSI是GUTI的缩简形式,以达到更高效的无线信令交互程序,如用在寻呼和服务请求中来识别移动终端。

⏹<S-TMSI> = <MMEC><M-TMSI>⏹认证⏹LTE/SAE的AKA过程继承于UTMS的AKA过程,认证过程基本一致,认证向量的产生方法也一样,只是认证向量中CK,IK变为Kasme。

密钥结构 K CK ,IK K ASME K NASnec K NASint K eNB K UPenc K RRCint K RRCenc 密钥位置AuC & USIMHSS & MEMME & ME eNB & ME• 预存在AuC 和USIM 中 • 在AKA 协议中使用 • 由AKA 协议产生的完整性与机密性保护密钥 • 由AuC 传给HSS,USIM 传给ME • 由HSS 产生,传给MME • 由CK 和IK 串联• NAS 密钥:MME 中存储,保护NAS 的机密性和完整性 • K eNB 由MME 和ME 通过K ASME 导出,从MME 传给eNB • 由K eNB 和算法标识推衍产生下级密钥 • K UPenc :对用户平面数据进行加密保护 • K RRCint :对RRC 信令进行加密保护• K RRCenc :对RRC 信令进行完整性保护包含⏹网间切换⏹网内切换⏹基于X2的切换⏹基于S1的切换⏹eNB内切换⏹切换安全原则⏹后向安全(backward security):⏹目标eNB不能破解源eNB与UE之前的信息⏹目标eNB不能获得源eNB使用的密钥⏹前向安全(forward security):⏹源eNB不能破解目标eNB与UE之前的信息⏹源eNB不能获得目标eNB使用的密钥表示密钥派生NH: Next Hop; NCC: NH Chaining Counter; PCI:Physical Cell Identity;LTE 系统中网络节点的密钥分发和推衍方案MMEHSSCK ,IKKDF256256SN ID , SQN AKK eNBK ASME256KDFK D FKDFKDF256位密钥K NASencK NASint128位密钥K NASenc K NASintTruncTrunc256256128128256256256NAS加密算法,算法标识NAS 完整性算法,算法标识NAS 上行计数器KDFKDF256位 密钥K RRCencK RRCint128位 密钥K RRCenc K RRCintTruncTrunc256128128256256RRC加密算法,算法标识RRC 完整性算法,算法标识 UP 加密算法,算法标识 256256物理小区标识, EARFCN-DL256K eNBeNBeNBK eNB *KDFK UPencK UPenc256256128Trunc K D FNHNHK eNB256LTE系统中ME的密钥分发和推衍方案算法标识符⏹算法标识符加密算法算法描述⏹(0000)2 EEA0 不加密⏹(0001)2 128-EEA1 基于SNOW 3G的加密算法⏹(0010)2 128-EEA2 基于AES的加密算法⏹剩下的标识符为保留值,供将来使用。

⏹完整性保护算法标识符应包括:⏹算法标识符完整性算法算法描述⏹(0000)2 EIA0 无完整性保护(仅用于紧急呼叫)⏹(0001)2 128-EIA1 基于SNOW 3G的完整性算法⏹(0010)2 128-EIA2 基于AES的完整性算法⏹剩下的标识符为保留值,供将来使用。

⏹注:(0000)2代表二进制参数:⏹Key:128位的加密密钥, COUNT:32位计数器值,⏹BEARER:5位承载标识符,⏹DIRECTION:1位方向标识,0表示上行/1表示下行链路。

⏹LENGTH:密钥流长度。

影响密钥流的长度,不影响实际比特位。

⏹由于专利收费原因,Kasumi 不再成为 EPS 中安全算法。

⏹SNOW 3G的核心算法是一种流密码算法,由snow2.0演变而来,虽然snow 2.0已有已知漏洞,但是SNOW 3G与其主要不同在于第二个S盒抗未来可能的代数攻击能带来附加安全强度。

⏹我国自主研发的 ZUC 算法在 3GPP SA3#55 次会议上首次提出并通过,目前正处于评估阶段,有望成为3GPP 标准的加密/完整性算法。

(2010年底,2011.4的release10还没有ZUC,最近6月份的会议已确认ZUC算法为EEA3,EIA3算法)128-EEA2⏹128-EEA2基于128位的AES CTR模式的算法。

⏹CTR所需的128位计数器的序列号T1, T2, …,Ti,…将按如下规则构造:T1的最高64位由COUNT[0] .. COUNT[31] │BEARER[0] .. BEARER[4] │ DIRECTION │026(如26位0)值组成,从左至右为最高有效位至最低有效位排列,如COUNT[0]是T1的最高有效位。

⏹T1的最低64位全为0。

⏹后续计数器块通过标准整数增加功能对先前的计数值的低64位模264运算来获得。

128位完整性算法参数:⏹KEY:128位的完整性密钥,COUNT:32位的计数值⏹BEARER:5位的承载标识,DIRECTION:1位方向标识⏹MESSAGE:消息。

128-EIA2⏹128-EIA2基于128位AES CMAC模式。

⏹CMAC模式的输入为Mlen长度的位串M,M包含以下内容:⏹M0 .. M31 = COUNT[0] .. COUNT[31]⏹M32 .. M36 = BEARER[0] .. BEARER[4]⏹M37 = DIRECTION⏹M38 .. M63 = 0 26 (i.e. 26 zero bits)⏹M64 .. MBLENGTH+63 = MESSAGE[0] ..MESSAGE[BLENGTH-1]⏹Mlen = BLENGTH + 64.⏹AES CMAC模式使用这些输入参数产生一个长度Tlen=32的消息认证码T。

T直接用于128-EIA2的输出MACT[0] ..MACT[31],其中MACT[0]为T的最高有效位。

谢谢!。