2017年上半年-系统分析师-详细答案

- 格式:docx

- 大小:1.37 MB

- 文档页数:62

2007年上半年系统分析师考试试题答案

(网友提供,只作参考)

上午考试

ACABC BDCDD

DBBCD CBDAB

BBBCB CBABA

CDCAB BDCCB

DBDAB CCCDD

DDDBD BDCCA

BDDAC ABCAB

DDADB

下午考试

1)1.3--4 g,5

2.4--6 h,4

3.4--5 虚路线

2)完成需要20天

3)a 500

b 1000

4) h 2000 提前一天就可以

按团队开发,顺序开发,及时沟通

两个不失效案双余度

其中一个失效单余度

按时间顺序调度,保证可靠度

10ms

数据采集1.5-输入交叉对比1-数据处理4-比较监控1-输出交叉对比1.5-其他1

1。

数据采集

2.输入交叉对比

3.比较监控

4.比较监控

5.输出交叉对比

6.其他(输出)

失步,未精确按时间顺序完成ipo

丢弃错误数据,

重新新任务

实用,成熟,安全,扩展,操作

路由器1

switch1

switch2

switch3

switch3

双千链路,千光纤千双绞线百绞线

静态静态动态

邦定mac

bdmz

邮件服务器,应用网关,电子商务,a 区

其他内网。

2017上半年系统分析师考试真题及答案-上午卷面向对象分析中,类与类之间的“IS-A”关系的是一种(1),类与类之间的“IS-PART-OF”关系是一种(2)。

(1)A.依赖关系 B. 关联关系 C. 泛化关系 D. 聚合关系(2)A.依赖关系 B. 关联关系 C. 泛化关系 D. 聚合关系【答案】C D【解析】本题考查的是面向对象的基本概念:is-a基于类继承或接口实现,is-a是表达这句话的一种方式:“这个东西是那个东西的一种”。

例如:野马是一种马。

has-a关系是基于用法(即引用)而不是继承。

换句话说,如果类a中的代码具有对类b实例的引用,则“类a has-a类b”。

例如:马有缰绳。

is part of是一种整体与部分的关系。

面向对象动态分析模型描述系统的动态行为,显示对象在系统运行期间不同时刻的动态交互。

其中,交互模型包括(3),其他行为模型还有(4)。

(3)A.顺序图和协作图 B.顺序图和状态图 C.协作图和活动图 D.状态图和活动图(4)A.顺序图和协作图 B.顺序图和状态图 C.协作图和活动图 D.状态图和活动图【答案】A D【解析】本题考查UML图。

多种UML图有其严格的分类,首先分为静态图和动态图。

其中动态图又有一个细化的分类:交互图,交互图包括顺序图(序列图)与通信图(协作图)。

关于设计模式,下列说法正确的是(5)。

(5)A.原型(Prototype)和模板方法 (Template Method)属于创建型模式B.组合(Composite)和代理 (Proxy)属于结构型模式C.桥接(Bridge)和状态(State)属于行为型模式D.外观(Facade)和中介(Mediator)属于创建型模式【答案】B【解析】本题考查设计模式的分类设计模式分类情况如下所示:三重 DES 加密使用 2 个密钥对明文进行 3 次加密,其密钥长度为(6)位。

(6)A.56 B.112 C.128 D.168【答案】B【解析】本题考查信息安全中的对称加密算法。

2017上半年数据库系统工程师考试真题及答案-上午卷CPU执行算术运算或者逻辑运算时,常将源操作数和结果暂存在(1)中。

(1)A.程序计数器 (PC) B.累加器 (AC)C.指令寄存器 (IR)D.地址寄存器 (AR)【答案】B【解析】寄存器是CPU中的一个重要组成部分,它是CPU内部的临时存储单元。

寄存器既可以用来存放数据和地址,也可以存放控制信息或CPU工作时的状态。

在CPU中增加寄存器的数量,可以使CPU把执行程序时所需的数据尽可能地放在寄存器件中,从而减少访问内存的次数,提高其运行速度。

但是寄存器的数目也不能太多,除了增加成本外,由于寄存器地址编码增加也会增加指令的长度。

CPU中的寄存器通常分为存放数据的寄存器、存放地址的寄存器、存放控制信息的寄存器、存放状态信息的寄存器和其他寄存器等类型。

程序计数器用于存放指令的地址。

令当程序顺序执行时,每取出一条指令,PC内容自动增加一个值,指向下一条要取的指令。

当程序出现转移时,则将转移地址送入PC,然后由PC指向新的程序地址。

程序状态寄存器用于记录运算中产生的标志信息,典型的标志为有进位标志位、零标志位、符号标志位、溢出标志位、奇偶标志等。

地址寄存器包括程序计数器、堆栈指示器、变址寄存器、段地址寄存器等,用于记录各种内存地址。

累加寄存器通常简称为累加器,它是一个通用寄存器。

其功能是当运算器的算术逻辑单元执行算术或逻辑运算时,为ALU提供一个工作区。

例如,在执行一个减法运算前,先将被减数取出放在累加器中,再从内存储器取出减数,然后同累加器的内容相减,所得的结果送回累加器中。

累加器在运算过程中暂时存放被操作数和中间运算结果,累加器不能用于长时间地保存一个数据。

指令寄存器:一般用来保存当前正在执行的一条指令。

地址寄存器:一般用来保存当前CPU所访问的内存单元的地址,以方便对内存的读写操作。

要判断字长为16位的整数a的低四位是否全为0,则(2)(2) A.将a与0x000F进行"逻辑与"运算,然后判断运算结果是否等于0B.将a与0x000F进行"逻辑或"运算,然后判断运算结果是否等于FC.将a与0xFFF0进行"逻辑弄或"运算,然后判断运算结果是否等于0D.将a与0xFFF0进行"逻辑与"运算,然后判断运算结果是否等于F【答案】A【解析】要判断数的最后四位是否都为了0,应该将最后四位与1进行逻辑与运算,其它数位与0做逻辑与运算,最后判定最终的结果是否为0;因此得出与a进行逻辑与运算的数:前12位为0最后4位为1,即0x000F逻辑或运算:0或0=0;1或0=1;0或1=1;1或1=1;逻辑与运算:0与0=0;1与0=0;0与1=0;1与1=1;计算机系统中常用的输入/输出控制方式有无条件传送、中断、程序查询和DMA 方式等。

2017系统分析师第1次集中测试题卷面总分:45.0 分答题时间:100 分钟单项选择题每题的四个选项中只有一个答案是正确的,请将正确的选项选择出来。

1、计算机在进行浮点数的相加(减)运算之前先进行对阶操作,若x的阶码大于y的阶码,则应将()。

A.x的阶码缩小至与y的阶码相同,且使x的尾数部分进行算术左移B.x的阶码缩小至与y的阶码相同,且使x的尾数部分进行算术右移C.y的阶码扩大至与x的阶码相同,且使y的尾数部分进行算术左移D.y的阶码扩大至与x的阶码相同,且使y的尾数部分进行算术右移参考答案:D试题分析:本题考查浮点数的运算特点。

浮点数的表示由阶和尾数两部分组成,其一般表示形式如下所示(不同系统的具体安排可能不同),阶码通常为带符号的纯整数,尾数为带符号的纯小数。

设有浮点数X=M X 2i, Y=N X 2j,求X±Y的运算过程如下。

①对阶:使两个数的阶码相同。

令K=|i-j|,将阶码小的数的尾数右移K位,使其阶码加上K。

②求尾数和(差)。

③结果规格化并判溢出:若运算结果所得的尾数不是规格化的数,则需要进行规格化处理。

当尾数溢出时,需要调整阶码。

④舍入:在对结果右规时,尾数的最低位将因移出而丢掉。

另外,在对阶过程中也会将尾数右移使最低位丢掉。

这就需要进行舍入处理,以求得最小的运算误差。

2、在CPU 与主存之间设置高速缓冲存储器Cache,其目的是为了()。

A.扩大主存的存储容量B.提高CPU 对主存的访问效率C.既扩大主存容量又提高存取速度D.提高外存储器的速度参考答案:B试题分析:为了提高CPU对主存的存取速度,又不至于增加很大的成本。

现在,通常在CPU与主存之间设置高速缓冲存精器(Cache),其目的就在于提高速度而不增加很大代价。

同时,设置高速缓冲存储器并不能增加主存的容量。

3、假设某磁盘的每个磁道划分成9个物理块,每块存放1个逻辑记录。

逻辑记录R0,R1,…,R8存放在同一个磁道上,记录的安排顺序如下表所示:如果磁盘的旋转速度为 27ms/周,磁头当前处在 R0 的开始处。

信息系统是由计算机硬件、网络通讯设备、计算机软件,以及(1)组成的人机一体化系统。

(1)A.信息资源、信息用户和规章制度 B.信息资源、规章制度C.信息用户、规章制度D.信息资源、信息用户和场地机房【答案】A【解析】本考题考查的知识点为信息化基础知识,国家信息化体系包括信息技术应用、信息资源、信息网络、信息技术和产业、信息化人才、信息化法规政策和标准规范6个要素。

企业信息化是指企业在作业、管理决策的各个层面利用信息技术,提高企业的智能化,自动化水平的过程。

(2)一般不属于企业信息信息化的范畴。

(2)A.在产品在添加了跟踪服务功能 B.实现了OA系统的扩展C.引入了专家决策系统D.第三方广告平台的更新【答案】D【解析】本考题考查的知识点为企业信息化基础知识,出自《系统集成项目管理工程师教程(第2版)》第1章信息化知识,全书第36-68页。

概括地说,企业信息化就是:在企业作业、管理、决策的各个层面,科学计算、过程控制、事务处理、经营管理的各个领域,引进和使用现代信息技术,全面改革管理体制和机制,从而大幅度提高企业工作效率、市场竞争能力和经济效益。

选项ABC都属于企业信息化范畴,而选项D描述的第三方广告平台的更新不属于企业信息化范畴。

智能制造是制造技术发展的必然趋势,从理论上来讲,(3)是智能制造的核心。

(3)A.制造机器人 B.CPS C.互联网 D.3D打印【答案】B【解析】本考题考查的知识点为智能制造和CPS基础知识。

CPS是集成计算、通信与控制于一体的下一代智能系统。

信息物理系统(CPS,Cyber-Physical Systems)是一个综合计算、网络和物理环境的多维复杂系统,通过3C(Computer、Communication、Control)技术的有机融合与深度协作,实现大型工程系统的实时感知、动态控制和信息服务。

CPS实现计算、通信与物理系统的一体化设计,可使系统更加可靠、高效、实时协同,具有重要而广泛的应用前景。

2017年上半年系统分析师考试论文真题(专业解析)1、论需求分析方法及应用需求分析是提炼、分析和仔细审查已经获取到的需求的过程。

需求分析的目的是确保所有的项目干系人(利益相关者)都理解需求的含义并找出其中的错误、遗漏或其它不足的地方。

需求分析的关键在于对问题域的研究与理解。

为了便于理解问题域,现代软件工程所推荐的需求分析方法是对问题域进行抽象,将其分解为若干个基本元素,然后对元素之间的关系进行建模。

常见的需求分析方法包括面向对象的分析方法、面向问题域的分析方法、结构化分析方法等。

而无论采用何种方法,需求分析的主要工作内容都基本相同。

问题内容:请围绕"需求分析方法及应用"论题,依次从以下三个方面进行论述。

1. 简要叙述你参与管理和开发的软件系统开发项目以及你在其中所承担的主要工作。

2. 概要论述需求分析工作过程所包含的主要工作内容。

3. 结合你具体参与管理和开发的实际项目,说明采用了何种需求分析方法,并举例详细描述具体的需求分析过程。

2、论企业应用集成在企业信息化建设过程中,由于缺乏统一规划和总体布局,使企业信息系统形成多个信息孤岛,信息数据难以共享。

企业应用集成(EnterpriseApplication Integration,EAI)可在表示集成、数据集成、控制集成和业务流程集成等多个层次上,将不同企业信息系统连接起来,消除信息孤岛,实现系统无缝集成。

问题内容:请围绕"企业应用集成"论题,依次从以下三个方面进行论述。

1. 概要叙述你参与管理和开发的企业应用集成项目及你在其中所承担的主要工作。

2. 详细论述实现各层次的企业应用集成所使用的主要技术。

3. 结合你具体参与管理和开发的实际项目,举例说明所采用的企业集成技术的具体实现方式及过程,并详细分析其实现效果。

3、数据流图 (Data Flow Diagram ,DFD) 是进行系统分析和设计的重要工具,是表达系统内部数据的流动并通过数据流描述系统功能的一种方法。

2017年上半年软件水平考试(高级)系统分析师下午(论文)真题试卷(题后含答案及解析)题型有:1. 选答题选答题(满分75分)1、从下列试题中任选1道解答,请在答卷上用“○”圈住选答的试题编号。

若答题超过1道,则按题号最小的1道题评分。

2、解答应分摘要和正文两部分。

在书写时,请注意以下两点:①、摘要字数在400字以内,可分条叙述,但不允许有图、表和流程图。

②、正文字数为2000-3000字,文中可以分条叙述,但不要全部用分条叙述的方式。

3、解答时字迹务必清楚,字迹不清,将不评分。

1.论需求分析方法及应用需求分析是提炼、分析和仔细审查已经获取到的需求的过程。

需求分析的目的是确保所有的项目干系人(利益相关者)都理解需求的含义并找出其中的错误、遗漏或其他不足的地方。

需求分析的关键在于对问题域的研究与理解。

为了便于理解问题域,现代软件工程所推荐的需求分析方法是对问题域进行抽象,将其分解为若干个基本元素,然后对元素之间的关系进行建模。

常见的需求分析方法包括面向对象的分析方法、面向问题域的分析方法、结构化分析方法等。

而无论采用何种方法,需求分析的主要工作内容都基本相同。

请围绕“需求分析方法及应用”论题,依次从以下三个方面进行论述。

1.简要叙述你参与管理和开发的软件系统开发项目以及你在其中所承担的主要工作。

2.概要论述需求分析工作过程所包含的主要工作内容。

3.结合你具体参与管理和开发的实际项目,说明采用了何种需求分析方法,并举例详细描述具体的需求分析过程。

正确答案:本文的内容组织过程中需要注意的,主要是需求分析涉及到的工作内容。

需求分析的工作通常包括以下七个方面。

(1)绘制系统上下文范围关系图。

这种关系图是用于定义系统与系统外部实体间的界限和接口的简单模型,它可以为需求确定一个范围。

(2)创建用户界面原型。

用户界面对于一个系统来说是十分重要的,因此,在需求分析阶段通过快速开发工具开发一个抛弃式原型,或者通过PowerPoint、Flash等演示工具制作一个演示原型,甚至是用纸和笔画出一些关键的界面接口示意图,将帮助用户更好地理解所要解决的问题,更好地理解系统。

2017上半年系统分析师考试真题及答案-下午卷试题一(25 分)必答题阅读以下关于基于微服务的系统开发的叙述,在答题纸上回答问题1至问题3。

【说明】某公司拟开发一个网络约车调度服务平台,实现基于互联网的出租车预约与管理。

公司的系统分析师王工首先进行了需求分析,得到的系统需求列举如下:系统的参与者包括乘客、出租车司机和平台管理员三类;系统能够实现对乘客和出租车司机的信息注册与身份认证等功能,并对乘客的信用信息进行管理,对出租车司机的违章情况进行审核;系统需要与后端的银行支付系统对接,完成支付信息审核、支付信息更新与在线支付等功能;针对乘客发起的每一笔订单,系统需要实现订单发起、提交、跟踪、撤销、支付、完成等业务过程的处理:系统需要以短信、微信和电子邮件多种方式分别为系统中的用户进行事件提醒。

在系统分析与设计阶段,公司经过内部讨论,一致认为该系统的需求定义明确,建议尝试采用新的微服务架构进行开发,并任命王工为项目技术负责人,负责项目开发过程中的技术指导工作。

【问题 1】(12 分)请用 100 字以内的文字说明一个微服务中应该包含的内容,并用 300 字以内的文字解释基于微服务的系统与传统的单体式系统相比的 2 个优势和带来的 2 个挑战。

微服务中应该包含的内容有:资源、对资源的操作的一组 API 集合微服务的优势:(1)通过分解巨大单体式应用为多个服务方法解决了复杂性问题。

它把庞大的单一模块应用分解为一系列的服务,同时保持总体功能不变。

(2)让每个服务能够独立开发,开发者能够自由选择可行的技术,提供 API 服务。

(3)微服务架构模式是每个微服务独立的部署。

开发者不再需要协调其它服务部署对本服务的影响。

这种改变可以加快部署速度。

(4)微服务使得每个服务独立扩展。

你可以根据每个服务的规模来部署满足需求的规模。

甚至你可以使用更适合于服务资源需求的硬件。

微服务架构带来的挑战:(1)并非所有的系统都能转成微服务。

全国计算机技术与软件专业技术资格(水平)考试2017 年上半年系统分析师下午试卷 II(考试时间 15:20~17:20 共 120 分钟)请按下表选答试题1. 本试卷满分 75 分。

2. 在答题纸的指定位置填写你所在的省、自治区、直辖市、计划单列市的名称。

3. 在答题纸的指定位置填写准考证号、出生年月日和姓名。

4. 在试题号栏内用Ο圈住选答的试题号。

5. 答题纸上除填写上述内容外只能写解答。

6. 解答应分摘要和正文两部分。

在书写时,请注意以下两点:①摘要字数在 400 字以内,可以分条叙述,但不允许有图、表和流程图。

②正文字数为 2000 字至 3000 字,文中可以分条叙述,但不要全部用分条叙述的方式。

7. 解答时字迹务必清楚,字迹不清,将不评分。

试题一论需求分析方法及应用需求分析是提炼、分析和仔细审查已经获取到的需求的过程。

需求分析的目的是确保所有的项目干系人(利益相关者)都理解需求的含义并找出其中的错误、遗漏或其它不足的地方。

需求分析的关键在于对问题域的研究与理解。

为了便于理解问题域,现代软件工程所推荐的需求分析方法是对问题域进行抽象,将其分解为若干个基本元素,然后对元素之间的关系进行建模。

常见的需求分析方法包括面向对象的分析方法、面向问题域的分析方法、结构化分析方法等。

而无论采用何种方法,需求分析的主要工作内容都基本相同。

请围绕"需求分析方法及应用"论题,依次从以下三个方面进行论述。

1. 简要叙述你参与管理和开发的软件系统开发项目以及你在其中所承担的主要工作。

2. 概要论述需求分析工作过程所包含的主要工作内容。

3. 结合你具体参与管理和开发的实际项目,说明采用了何种需求分析方法,并举例详细描述具体的需求分析过程。

试题二论企业应用集成在企业信息化建设过程中,由于缺乏统一规划和总体布局,使企业信息系统形成多个信息孤岛,信息数据难以共享。

企业应用集成(Enterprise Application Integration,EAI)可在表示集成、数据集成、控制集成和业务流程集成等多个层次上,将不同企业信息系统连接起来,消除信息孤岛,实现系统无缝集成。

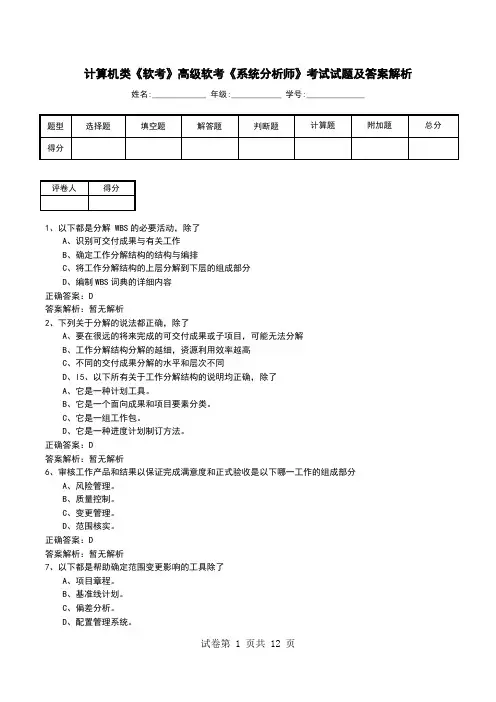

计算机类《软考》高级软考《系统分析师》考试试题及答案解析姓名:_____________ 年级:____________ 学号:______________1、以下都是分解 WBS的必要活动,除了A、识别可交付成果与有关工作B、确定工作分解结构的结构与编排C、将工作分解结构的上层分解到下层的组成部分D、编制WBS词典的详细内容正确答案:D答案解析:暂无解析2、下列关于分解的说法都正确,除了A、要在很远的将来完成的可交付成果或子项目,可能无法分解B、工作分解结构分解的越细,资源利用效率越高C、不同的交付成果分解的水平和层次不同D、l5、以下所有关于工作分解结构的说明均正确,除了A、它是一种计划工具。

B、它是一个面向成果和项目要素分类。

C、它是一组工作包。

D、它是一种进度计划制订方法。

正确答案:D答案解析:暂无解析6、审核工作产品和结果以保证完成满意度和正式验收是以下哪一工作的组成部分A、风险管理。

B、质量控制。

C、变更管理。

D、范围核实。

正确答案:D答案解析:暂无解析7、以下都是帮助确定范围变更影响的工具除了A、项目章程。

B、基准线计划。

C、偏差分析。

D、配置管理系统。

答案解析:暂无解析8、利害关系人分析属于哪个过程的工具A、范围规划B、范围定义C、范围核实D、范围控制正确答案:B答案解析:暂无解析9、范围核实和质量控制的不同之处在于A、范围核实主要关心验收可交付成果B、范围核实一般先于质量控制进行C、范围核实关心可交付成果规定的质量要求D、范围核实不适用于项目提前终止的情况正确答案:A答案解析:暂无解析10、除了范围描述外,范围定义成果还包括A、工作分解结构和相关细节。

B、更新的范围管理计划和变更请求。

C、项目批准书和相关细节。

D、范围配置控制和项目批准书。

正确答案:B答案解析:暂无解析11、范围基准由以下各项构成,除了A、初步范围说明书B、详细范围说明书C、工作分解结构D、工作分解结构词汇表正确答案:A答案解析:暂无解析12、项目班子应确认通过以下方式使顾客接受主要成果A、请顾客在下一次工作会议上发表意见。

历年系统分析师考试上午试题(四)2017年上半年系统分析师考试即将于5月20日举行,考试想要合格,光看教程是不够的,还得与做题相结合,下面是小编为大家整理的历年系统分析师考试上午试题,供大家参考使用。

●现需设计有6个元件的单层电路板,把6个元件分成两组,每组有三个元件,设计时要求每组中的任一个元件必须与另一组中的所有元件用导线连接,但每组内部任何两个元件之间没有导线连接。

不管怎样设计,电路中导线的交叉数至少为__(60)__。

A.1B.2C.3D.4●为了表示软件项目管理工作中各项任务之间的进度衔接关系,最常用的计划管理工具是__(61)__。

A.程序结构图B.数据流图C.E-R图D.甘特(Gantt)图●软件项目管理一般包含以下几个方面的内容:任务划分、计划安排、经费管理、审计控制、__(62)__和项目保证等。

A.市场管理B.用户管理C.风险管理D.设备管理●Across a wide variety of fields, data are being collected and accumulated at a dramatic pace. There is an urgent need for a new generation of computational theories and tools to assist humans in __(63)__ useful information (knowledge) from the rapidly growing __(64)__ of digital data. These theories and tools are th e subject of the emerging field of knowledge discover y in database (KDD) . At an abstract level, the KDD field is concerned with the development of methods and techniques for making __(65)__ of data. The basic problem addressed by the KDD process is one of mapping low-level data (witch are typically too voluminous to understand and digest easily) into other form that might be more __(66)__ (for example, a shor t repor t) , more __(67)__(for example, a descriptive approximation or model of the process that gen erated the data) , or more useful (for example, a predictive model for estimating the value offuture cases) , At the core of the process is the application of specific data-mining methods for pattern discover y and extraction.(63): A.expiring B.examiningC.extracting D.extricating(64): A.voice B.volumesC.ststes D.speed(65): A.reason B.senseC.specification D.summar y(66): A.dense B.compactC.extensile D.shor t(67): A.theoretical B.meaningfulC.sophisticated D.Abstract●Public Key Infrastructure (PKI) ser vice providers offer organizations fully integrated PKI-managed ser vices designed to secure Intranet, Extranet, Vir tual Private Network (VPN) , and e-commerce applications. PKI solutions can enable a number of security ser vices, including strong authentication and non-repudiation of transaction.eToken enables the users of PKI systems to generate and store __(68)__ and digital cer tifications inside yhe token,creating a secure environment and allowing full __(69)__ operations, ensuring that users’keys are never exposed to PC environment, eToken eliminates the need to store __(70)__ and keys on a hard disk or browser file, or to transmit them across the Internet/Extranet, assuring peace-of-mind and confidence during online communications.A digital signature is created using the private key of an individual to ensure the validity of his request. This technology can be used to guarantee __(71)__ of various transactions. The strength of either the authentication level or the digital signture relies on the level of protection offered to the private key. eToken PRO offers the maximum level of security, since it enables the use of the private key for signing and authenticating inside the eToken.The most secure use of authentication involves enclosing at least one per tificate with ever y signed message. The message __(72)__ verifies the certificate using the CA’s public key. If the sender’s public key is legitimate, the recipient verifies the message’s signature. Digital signatures created with a private key are verified with the digital cer tificate containing the public key.(68): A.private keys B.public keysC.authentication codes D.message digests (69): A.interpretation B.detectionC.encr yption D.translation(70): A.messages B.cer tificatesC.applets D.passwords(71): A.conformance B.conferenceC.non-requdiation D.secrecy(72): A.recipient B.writerC.sender D.browser如需了解更多考试资讯请到希赛网进行查看。

2017年上半年信息系统管理工程师考试案例分析真题(总分75, 做题时间150分钟)案例分析题阅读下列说明,回答下列,将解答填入答题纸的对应栏内。

【说明】某婚庆公司为了便于开展和管理公司各项业务活动、方便用户,提高公司的知名度和影响力,拟构建一个基于网络的婚礼策划系统。

【需求分析】1.公司设有受理部、策划部和其他部门。

部门信息包括部门号、部门名、部门主管、联系方式。

每个部门只有一名主管,每个主管只负责一个部门的管理工作:一个部门有多名员工,每名员工只属于一个部门。

2. 员工信息包括员工号、姓名、部门号、职位、联系方式和薪资;其中,职位包括主管、业务员、策划员等。

业务员负责受理用户申请,设置受理标志,并填写业务员的员工号。

一名业务员可以受理多个用户申请,但一个用户申请只能由一名业务员受理。

3. 用户信息包括用户号、用户名、电话、联系地址。

其中,用户号唯一标识用户信息中的每一个元组。

4. 用户申请信息包括申请号、婚礼日期、婚礼地点、用户号、预算费用、受理标志和业务员(参照员工关系的员工号)。

申请号唯一标识申请信息中的每一个元组,且一个用户可以提交多个申请,但一个用户申请只对应一个用户号。

5. 策划部主管为己受理的用户申请制定婚礼策划任务。

策划任务包括申请号、策划内容、参与人数、要求完成时间、主管(参照员工关系的员工号),申请号唯一标识策划任务的每一个元组。

一个策划任务只对应一个已受理的用户申请,但一个策划任务可由多名策划员参与执行,且一名策划员可以参与执行多项策划任务。

【概念模型设计】根据需求阶段收集的信息,设计的实体联系图和关系模型(不完整)如下:【关系模式设计】部门(部门号,部门名称,主管,电话,邮箱号)员工(员工号,姓名,(),职位,联系方式,薪资)用户(用户号,用户名,联系电话,联系地址)用户申请(申请号。

婚礼日期,婚礼地点,用户号,()受理标志()策划任务()策划内容。

参与人数,要求完成时间,主管)执行(申请号,策划员,实际完成时间)SSS_TEXT_QUSTI根据题意,将关系模式中的空(a)-(d)的属性补充完整,并填入答题纸对应的位置上。

2017年上半年系统分析师考试下午真题(专业解析+参考答案)1、阅读以下关于基于微服务的系统开发的叙述,在答题纸上回答问题1至问题3。

【说明】某公司拟开发一个网络约车调度服务平台,实现基于互联网的出租车预约与管理。

公司的系统分析师王工首先进行了需求分析,得到的系统需求列举如下:系统的参与者包括乘客、出租车司机和平台管理员三类;系统能够实现对乘客和出租车司机的信息注册与身份认证等功能,并对乘客的信用信息进行管理,对出租车司机的违章情况进行审核;系统需要与后端的银行支付系统对接,完成支付信息审核、支付信息更新与在线支付等功能;针对乘客发起的每一笔订单,系统需要实现订单发起、提交、跟踪、撤销、支付、完成等业务过程的处理:系统需要以短信、微信和电子邮件多种方式分别为系统中的用户进行事件提醒。

在系统分析与设计阶段,公司经过内部讨论,一致认为该系统的需求定义明确,建议尝试采用新的微服务架构进行开发,并任命王工为项目技术负责人,负责项目开发过程中的技术指导工作。

问题内容:【问题1】(12 分〉请用 100字以内的文字说明一个微服务中应该包含的内容,并用 300 字以内的文字解释基于微服务的系统与传统的单体式系统相比的 2 个优势和带来的 2 个挑战。

【问题2】 (8 分)识别并设计微服务是系统开发过程中的一个重要步骤,请对题干需求进行分析,对微服务的种类和包含的业务功能进行归类,完成表 1-1 中的(1)~(4)。

表1-1 微服务名称及所包含业务功能【问题3】(5分)为了提高系统开发效率,公司的系统分析师王工设计了一个基于微服务的软件交付流程,其核心思想是将业务功能定义为任务,将完成某个业务功能时涉及到的步骤和过程定义为子任务,只有当所有的子任务都测试通过后改业务功能才能上线交付。

请基于王工设计的在线支付微服务交付流程,从(a)~(f)中分别选出合适的内容填入图1-1中的(1)~(5)处。

选项:(a)提交测试(b)全量上线(c)对接借记卡(d)获取个人优惠券(e)试部署(f)对账2、阅读以下关于系统数据分析与建模的叙述,在答题纸上回答问题 1至问题3。

2017年下半年计算机水平考试《高级系统规划与管理师》上午真题(总分100, 考试时间150分钟)1. 信息反映的是事物或者事件确定的状态,具有客观性、普遍性等特点,由于获取信息满足了人们消除不确定性的需求,因此信息具有价值。

信息价值的大小决定于信息的质量,这就要求信息满足一定的质量属性,包括精确性、完整性、可靠性、及时性、经济性、可验证性和安全性,其中,()是信息的来源,采集方法和传输过程是可信任的。

A 可靠性B 完整性C 可验证性D 安全性答案:A2. 我国提出的两化融合是指()融合。

A 工业化和农业现代化B 工业化和自动化C 工业化和城镇化D 工业化和信息化答案:D3. 信息标准化是解决"信息孤岛"的重要途径,也是不同的管理信息系统之间数据交换和互操作的基础,作为信息标准化的一项关键技术,()以开放的自我描述方式定义了数据结构,在描述数据内容的同时能突出对结构的描述,从而体现出数据之间的关系。

这样组织数据对于应用程序和用户都是友好的,可操作的。

A 超文本标记语言(HTML)B 可扩展标记语言(XML)C 通用标记语言(GML)D Web服务描述语言(WSDL)答案:B4. 在计算机系统中,若一个存储单元被访问,这个存储单元可能很快会被访问,该特性称为()。

A 程序局部性B 空间局部性C 时间局部性D 数据局部性答案:B5. 在高速缓冲存储器(Cache)--主存层次结构中,地址映像以及数据交换由()完成。

A 硬件B 微程序C 软件D DMA控制器答案:A6. 某计算机系统各组成部件的可靠性模型由下图所示,若每个部件的千小时可靠度都为R,则该计算机系统的千小时可靠度为()。

A (1-R2)(1-R3)B (1-R2)+(1-R3)C (1-(1-R)2)(1-(1-R)3)D (1-(1-R)2)+(1-(1-R)3)答案:C7. 企业IT战略规划不仅要符合企业发展的长期目标,而且其战略规划的范围控制应该()。

高级系统分析师上午2017上半年及答案解析(1~2/共75题)选择题面向对象分析中,类与类之间的“IS-A”关系的是一种(),类与类之间的“IS-PART-OF”关系是一种()。

第1题A.依赖关系B.关联关系C.泛化关系D.聚合关系第2题A.依赖关系B.关联关系C.泛化关系D.聚合关系下一题(3~4/共75题)选择题面向对象动态分析模型描述系统的动态行为,显示对象在系统运行期间不同时刻的动态交互。

其中,交互模型包括(),其他行为模型还有()。

第3题A.顺序图和协作图B.顺序图和状态图C.协作图和活动图D.状态图和活动图第4题A.顺序图和协作图B.顺序图和状态图C.协作图和活动图D.状态图和活动图上一题下一题(5/75)选择题第5题关于设计模式,下列说法正确的是()。

A.原型(Prototype)和模板方法(TemplateMethod)属于创建型模式B.组合(Composite)和代理(Proxy)属于结构型模式C.桥接(Bridge)和状态(State)属于行为型模式D.外观(Facade)和中介(Mediator)属于创建型模式上一题下一题(6/75)选择题第6题三重DES加密使用2个密钥对明文进行3次加密,其密钥长度为()位。

A.56B.112C.128上一题下一题(7/75)选择题第7题要对消息明文进行加密传送,当前通常使用的加密算法是()。

A.RSAB.SHA-1C.MD5D.RC5上一题下一题(8/75)选择题第8题假定用户A、B分别在I1和I2两个CA处取得了各自的证书,()是A、B互信的必要条件。

A.A、B互换私钥B.A、B互换公钥C.I1、I2互换私钥D.I1、I2互换公钥上一题下一题(9/75)选择题第9题SHA-l是一种针对不同输入生成()固定长度摘要的算法。

A.128位B.160位C.256位D.512位上一题下一题(10/75)选择题第10题某软件公司项目组开发了一套应用软件,其软件著作权人应该是()。

2017上半年系统分析师考试真题及答案-下午卷试题一(25 分)必答题阅读以下关于基于微服务的系统开发的叙述,在答题纸上回答问题1至问题3。

【说明】某公司拟开发一个网络约车调度服务平台,实现基于互联网的出租车预约与管理。

公司的系统分析师王工首先进行了需求分析,得到的系统需求列举如下:系统的参与者包括乘客、出租车司机和平台管理员三类;系统能够实现对乘客和出租车司机的信息注册与身份认证等功能,并对乘客的信用信息进行管理,对出租车司机的违章情况进行审核;系统需要与后端的银行支付系统对接,完成支付信息审核、支付信息更新与在线支付等功能;针对乘客发起的每一笔订单,系统需要实现订单发起、提交、跟踪、撤销、支付、完成等业务过程的处理:系统需要以短信、微信和电子邮件多种方式分别为系统中的用户进行事件提醒。

在系统分析与设计阶段,公司经过内部讨论,一致认为该系统的需求定义明确,建议尝试采用新的微服务架构进行开发,并任命王工为项目技术负责人,负责项目开发过程中的技术指导工作。

【问题 1】(12 分)请用 100 字以内的文字说明一个微服务中应该包含的内容,并用 300 字以内的文字解释基于微服务的系统与传统的单体式系统相比的 2 个优势和带来的 2 个挑战。

微服务中应该包含的内容有:资源、对资源的操作的一组 API 集合微服务的优势:(1)通过分解巨大单体式应用为多个服务方法解决了复杂性问题。

它把庞大的单一模块应用分解为一系列的服务,同时保持总体功能不变。

(2)让每个服务能够独立开发,开发者能够自由选择可行的技术,提供 API 服务。

(3)微服务架构模式是每个微服务独立的部署。

开发者不再需要协调其它服务部署对本服务的影响。

这种改变可以加快部署速度。

(4)微服务使得每个服务独立扩展。

你可以根据每个服务的规模来部署满足需求的规模。

甚至你可以使用更适合于服务资源需求的硬件。

微服务架构带来的挑战:(1)并非所有的系统都能转成微服务。

系统分析师上午试题分析与解答试题(1)关于用例和类,错误的说法是_ (1)。

(1)A.两者都属于模型图的构成元素B. 存在抽象用例和抽象类C. 类图描述系统的部分静态视图,用钢图描述系统与用户之间的交互视图D. 两者都可以用来描述系统的内部结构试题⑴分析本题考査面向对象分析与设计的基础知识。

用例描述业务场景或事件,系统必须对这些场量或事件提供确定的响应,是用例图的主要结构元素,用例图用来描述系统与外部系统以及用户之间的交互视图。

类是共亭相同属性和行为的对象集合,是类图的主要组成元素,类图是系统静态对象结构的图形描述。

抽象用例通过组合儿个用例公共的步骤降低用例之间的兀余,抽象类是包含一种或多种抽象方法的类,它本身不需要构造实例。

参考答案(1) D . •试题(2)(2) 适用于描述复杂算法的执行流程。

(2) A.活动图 B.状态图 C.类图 D.用例图试题(2)分析本题考査面向对象分析与设计的基础知识。

活动图用来描述一个业务流程,说明活动之间的依赖关系。

状态图显未出对象可能的状态以及由状态改变而导致的转移。

活动图和状态图之间是有关系的。

状态图把焦点集中在过程中的对象身上,而活动图则集中在一个单独过程中的动作流程。

类图通过显示出系统的类以及这些类之间的关系來表示系统,是系统静态对象结构的图形描述。

用例图用来描述系统与外部系统以及用户Z间的交互视图,强调这个系统是什么而不是这个系统怎么工作。

参考答案(2) A试题(3)在面向对象方法中,信息流是通过向参与者或内部对象发送消息形成的。

二用于描述进出系统的信息流。

(3) A.协作图B ・顺序图• C.数据流图D.流程图试题(3)分析•本题考査面向对象分析与设计的基础知识。

状态图描述了一个对彖在其生命周期中可能的状态组合;顺序图用来描述对象按照 时间顺序的消息流来建模用例;数据流图是-•种描述数据通过系统的流程以及系统实施 的工作或处理过程的过程模型;流程图以图形化的方式展示应用程序从数据输入开始到 获得输出为止的逻辑过程。

面向对象分析中,类与类之间的“IS-A”关系的是一种(1),类与类之间的“IS-PART-OF”关系是一种(2)。

(1)A.依赖关系 B. 关联关系 C. 泛化关系 D. 聚合关系(2)A.依赖关系 B. 关联关系 C. 泛化关系 D. 聚合关系【答案】C D【解析】本题考查的是面向对象的基本概念:is-a基于类继承或接口实现,is-a是表达这句话的一种方式:“这个东西是那个东西的一种”。

例如:野马是一种马。

has-a关系是基于用法(即引用)而不是继承。

换句话说,如果类a中的代码具有对类b实例的引用,则“类a has-a类b”。

例如:马有缰绳。

is part of是一种整体与部分的关系。

面向对象动态分析模型描述系统的动态行为,显示对象在系统运行期间不同时刻的动态交互。

其中,交互模型包括(3),其他行为模型还有(4)。

(3)A.顺序图和协作图 B.顺序图和状态图 C.协作图和活动图 D.状态图和活动图(4)A.顺序图和协作图 B.顺序图和状态图 C.协作图和活动图 D.状态图和活动图【答案】A D【解析】本题考查UML图。

多种UML图有其严格的分类,首先分为静态图和动态图。

其中动态图又有一个细化的分类:交互图,交互图包括顺序图(序列图)与通信图(协作图)。

关于设计模式,下列说法正确的是(5)。

(5)A.原型(Prototype)和模板方法(Template Method)属于创建型模式B.组合(Composite)和代理(Proxy)属于结构型模式C.桥接(Bridge)和状态(State)属于行为型模式D.外观(Facade)和中介(Mediator)属于创建型模式【答案】B【解析】本题考查设计模式的分类设计模式分类情况如下所示:三重DES 加密使用 2 个密钥对明文进行3 次加密,其密钥长度为(6)位。

(6)A.56 B.112 C.128 D.168【答案】B【解析】本题考查信息安全中的对称加密算法。

三重DES加密是使用2个DES密钥,进行多次操作来完成的,所以其密钥长度是:56*2=112位。

要对消息明文进行加密传送,当前通常使用的加密算法是(7)。

(7)A.RSA B. SHA-1 C. MD5 D.RC5【答案】D【解析】本题考查的是信息安全中的加密算法。

其中:RSA是非对称加密算法;SHA-1与MD5属于信息摘要算法;RC-5属于非对称加密算法。

这些算法中SHA-1与MD5是不能用来加密数据的,而RSA由于效率问题,一般不直接用于明文加密,适合明文加密的,也就只有RC-5了。

假定用户A、B 分别在I1和I2两个CA 处取得了各自的证书,(8)是A、B 互信的必要条件。

(8)A.A、B 互换私钥 B.A、B 互换公钥 C.I1、I2互换私钥D.I1、I2互换公钥【答案】D【解析】本题考查的是信息安全中的CA认证。

题目难度较高,但用排除法来分析不难得出结论。

首先,在公钥体系中,交换私钥是无论什么情况下都绝对不允许发生的情况,所以A与C选项必然错误。

余下的B与D,B选项的做法没意义,要AB互信,其信任基础是建立在CA之上的,如果仅交换AB的公钥并不能解决信任的问题。

而I1与I2的公钥交换倒是可以做到互信,因为I1与I2的公钥正是验证CA签名的依据。

所以本题应选D。

SHA-l 是一种针对不同输入生成(9)固定长度摘要的算法。

(9)A.128 位 B.160 位 C.256 位 D.512 位【答案】B【解析】本题考查信息安全中的摘要算法常用的消息摘要算法有MD5,SHA等,市场上广泛使用的MD5,SHA算法的散列值分别为128和160位,由于SHA通常采用的密钥长度较长,因此安全性高于MD5。

某软件公司项目组开发了一套应用软件,其软件著作权人应该是(10)。

(10)A.项目组全体人员 B.系统设计师 C.项目负责人 D.软件公司【答案】D【解析】本题考查的是知识产权中著作权归属问题。

由于应用软件是公司项目组开发的,这具备职务作品的典型特性,所以软件著作权人应为软件公司。

计算机软件著作权的保护对象是指(11)。

(11)A.软件开发思想与设计方案 B.软件开发者C.计算机程序及其文档D.软件著作权权利人【答案】C【解析】本题考查知识产权中的软件著作权。

软件著作权的保护对象是计算机程序及其文档,而权利人可能是软件开发者,也可能是软件开发者所在的公司(职务作品的情况)。

下列关于计算机程序的智力成果中,能取得专利权的是(12)。

(12)A.计算机程序代码 B.计算机游戏的规则和方法C.计算机程序算法D.用于控制测试过程的程序【答案】A【解析】专利法明确规定,智力活动的规则和方法不取得专利权。

智力活动规则和方法是直接作用于人的思维,与产业生产中的技术活动不发生直接关系,并不是对自然规律的利用,不属于技术方案。

通常,智力活动规则和方法是一些人为的规则,如管理规则、游戏规则、统计方法、分类方法和计算方法等。

算法被认为是一种数学公式,反映的是自然法则和逻辑思维过程,属于智力活动规则和方法,不能受到专利法的保护。

算法对于计算机软件而言极其重要,是计算机程序的基础,计算机软件总是离不开算法。

因此,计算机软件本身属于智力活动规则和方法的范畴,不能够授予专利权。

无论是源程序还是目标程序,它体现的是智力活动的规则和方法。

因此仅以单纯的计算机程序为主题的发明创造是不能获得专利权的。

随着计算机技术的发展,不能授予专利权的智力活动规则和方法与能够授予专利权的方法之间的界线比较模糊了。

例如,抽象出一种生产过程的数学模式,设计一种算法,通过予以运行用于控制该生产过程就能够获得专利保护。

也就是说,智力活动规则和方法本身不被授予专利权,但进行智力活动的机器设备、装置或者根据智力活动规则和方法而设计制造的仪器、装置等都可以获得专利保护。

即软件和硬件或者工业产品结合并表现为机器、装置或者为达到某种结果表现为方法时,软件可成为专利保护的对象。

以下商标注册申请,经审查,不能获准注册的是(13)。

(13)A.凤凰 B. 黄山 C. 同心 D. 湖南【答案】D【解析】循环冗余校验码(Cyc1ic Redundancy Check ,CRC)是数据通信领域中最常用的一种差错校验码,该校验方法中,使用多项式除法(模2 除法)运算后的余数为校验字段。

若数据信息为n 位,则将其左移k 位后,被长度为k+1 位的生成多项式相除,所得的k 位余数即构成k 个校验位,构成n+k 位编码。

若数据信息为1100,生成多项式为X3+X+l (即1011) ,则CRC 编码是(14)。

(14)A.1100010 B.1011010 C.1100011 D.1011110【答案】A【解析】执行CPU 指令时,在一个指令周期的过程中,首先需从内存读取要执行的指令,此时先要将指令的地址即(15)的内容送到地址总线上。

(15)A.指令寄存器(IR) B. 通用寄存器(GR) C.程序计数器(PC) D. 状态寄存器(PSW)【答案】C【解析】本题考查计算机组成原理的CPU寄存器。

备选答案中的多种寄存器中PC负责记录要执行的指令地址。

所以应把PC中的内容送到地址总线上。

流水线的吞吐率是指流水线在单位时间里所完成的任务数或输出的结果数。

设某流水线有5 段,有1 段的时间为2ns ,另外4 段的每段时间为lns,利用此流水线完成100 个任务的吞吐率约为(16)个/s 。

(16)A.500×l06 B.490×l06 C.250×l06 D.167×l06【答案】B【解析】本题考查组成原理中的流水线技术。

流水线执行100个任务所需要的时间为:(2+1+1+1+1)+(100 - 1)*2=204ns所以每秒吞吐率为:(100/204)*109=490*106注意:1秒=109纳秒。

以下关于复杂指令集计算机(Complex Instruction Set Computer,CISC) 的叙述中,正确的是(17)。

(17)A.只设置使用频度高的一些简单指令,不同指令执行时间差别很小B.CPU 中设置大量寄存器,利用率低C.常采用执行速度更快的组合逻辑实现控制器D.指令长度不固定,指令格式和寻址方式多【答案】D【解析】在高速缓存(Cache) -主存储器构成的存储系统中,(18)。

(18)A.主存地址到Cache 地址的变换由硬件完成,以提高速度B.主存地址到Cache 地址的变换由软件完成,以提高灵活性C.Cache 的命中率随其容量增大线性地提高D.Cache 的内容在任意时刻与主存内容完全一致【答案】A【解析】本题考查的是计算机组成原理中的Cache存储器。

Cache与主存之间的映射采用的是硬件方式完成的,其目的是提高速度。

需求获取是确定和理解不同的项目干系人的需求和约束的过程,需求获取是否科学、准备充分,对获取出来的结果影响很大。

在多种需求获取方式中,(19)方法具有良好的灵活性,有较宽广的应用范围,但存在获取需求时信息量大、记录较为困难、需要足够的领域知识等问题。

(20)方法基于数理统计原理,不仅可以用于收集数据,还可以用于采集访谈用户或者是采集观察用户,并可以减少数据收集偏差。

(21)方法通过高度组织的群体会议来分析企业内的问题,并从中获取系统需求。

(19)A.用户访谈 B.问卷调查 C.联合需求计划 D.采样(20)A.用户访谈 B.问卷调查 C.联合需求计划 D.采样(21)A.用户访谈 B.问卷调查 C.联合需求计划 D.采样【答案】A B C【解析】本题考查的是软件需求分析中的需求获取技术。

用户访谈:用户访谈是最基本的一种需求获取手段,其形式包括结构化和非结构化两种。

用户访谈是通过1对1(或1对2,1对3)的形式与用户面对面进行沟通,以获取用户需求。

用户访谈具有良好的灵活性,有较宽广的应用范围。

但是,也存在着许多困难,例如,用户经常较忙,难以安排时间;面谈时信息量大,记录较为困难;沟通需要很多技巧,同时需要系统分析师具有足够的领域知识等。

另外,在访谈时,还可能会遇到一些对于企业来说比较机密和敏感的话题。

因此,这看似简单的技术,也需要系统分析师具有丰富的经验和较强的沟通能力。

采样是指从种群中系统地选出有代表性的样本集的过程,通过认真研究所选出的样本集,可以从整体上揭示种群的有用信息。

对于信息系统的开发而言,现有系统的文档(文件)就是采样种群。

当开始对一个系统做需求分析时,查看现有系统的文档是对系统有初步了解的最好方法。

但是,系统分析师应该查看哪些类型的文档,当文档的数据庞大,无法一一研究时,就需要使用采样技术选出有代表性的数据。

采样技术不仅可以用于收集数据,还可以用于采集访谈用户或者是采集观察用户。