RSA非对称加密算法实验报告

- 格式:pdf

- 大小:1.38 MB

- 文档页数:27

实验三、实验报告

姓名:学号:实验日期:

一、实验名称: 不对称加密算法RSA

二、实验目的

1、掌握RSA算法的工作原理。

2、熟悉利用素性检测找素数的工作原理。

三、实验基本方法

1、用C或C++语言编写找素数的算法,并编写RSA参数的计算程序,并将结果显示显示在屏幕上。

2、用C或C++语言编写一个RSA算法;

3、编程实现对32位二进数(4个字符)的加、解密;

4、手工验证加、解密的结果。

说明:

1、RSA算法可以自编,也可以网上下载现成算法。

四、实验步骤

1、编程实现找素数的算法。

2、编程实现找RSA参数的计算程序。

3、编写一个RSA算法;

4、对4个字符加、解密,改变最低1位明文观察并记录RSA的输出。

5、对4个字符加、解密,改变最高1位明文观察并记录RSA的输出。

五、实验结果

1、程序设计的思想,及程序关键原代码。

2、说明素性检测的原理。

3、说明RSA参数的e、d计算的原理。

4、报告对4个字符加、解密,改变最高低和最低1位明文RSA的输出结果。

5、分析上述输出的原因,手工验证输出的正确性。

实验4 非对称密码算法RSA(验证型)一、实验目的通过实际编程了解非对称密码算法RSA的加密和解密过程,加深对非对称密码算法的认识。

二、实验原理对称密码算法要求通信双方通过交换密钥实现使用同一个密钥,这在密钥的管理、发布和安全性方面存在很多问题,而非对称密码算法解决了这个问题。

加密密钥和解密密钥是不同的,其中加密密钥是可以公开的,解密密钥是要求保密的,并且不能用其中的一个推导出另一个。

它的安全性是建立在“大数分解和素性检测”这个数论难题的基础上,即将两个大素数相乘在计算上容易实现,而将该乘积分解为两个大素数因子的计算量相当大。

虽然它的安全性还未能得到理论证明,但经过30年的密码分析和攻击,迄今仍然被实践证明是安全的。

三、实验环境运行Windows或者Linux操作系统的PC机,具有gcc(Linux)、VC(Windows)等C语言编译环境。

四、实验内容和步骤1、为了加深对RSA算法的了解,根据已知参数:2qp,手工=M11,,3==计算公私钥,并对明文进行加密,然后对密文进行解密。

2、编写RSA程序,加密一段文字,了解RSA算法原理。

尝试加密一大段文字,记录程序的运行时间。

使用DES算法加密相同的文字,比较两种算法加密的速度。

x e mod,记录程3、编写一个程序,随机选择3个较大的数nx,,,计算ne序运行时间。

查阅资料给出简单说明大数在计算机上是如何表示,如何进行运算。

4、查阅资料,找出目前实际可行的素数判定法则,并比较各自的优缺点。

五、实验步骤1、p=3,q=11 则n=pq=33,f(n)=20,选择e=7,则d=3那么加密得c=29 解密得m=22、打开VC++,编写程序如下:#include<stdio.h>#include <iostream.h>#include <stdlib.h>#include <time.h>//using namespace std;typedef struct RSA_PARAM_Tag{ //64 位数unsigned __int64 p, q; //两个素数,不参与加密解密运算unsigned __int64 f; //f=(p-1)*(q-1),不参与加密解密运算unsigned __int64 n, e; //公匙,n=p*q,gcd(e,f)=1unsigned __int64 d; //私匙,e*d=1 (mod f),gcd(n,d)=1unsigned __int64 s; //块长,满足2^s<=n的最大的s,即log2(n) } RSA_PARAM;//小素数表,用于素性测试前,用小素数来初步筛选素数.const static unsigned __int64 g_PrimeTable[]={3,5,7,11,13,17,19,23,29,31,37,41,43,47,53,59,61,67,71,73,79,83,89,97};const static long g_PrimeCount=sizeof(g_PrimeTable) / sizeof(long); //乘数const unsigned __int64 multiplier=12747293821;// 加数const unsigned __int64 adder=1343545677842234541;//随机数类class RandNumber{private:unsigned __int64 randSeed;/* */public:RandNumber(unsigned __int64 s=0);unsigned __int64 Random(unsigned __int64 n);};/* */RandNumber::RandNumber(unsigned __int64 s){if(!s){randSeed= (unsigned __int64)time(NULL);}else{randSeed=s;}}/* 一个简单的随机数产生算法*/unsigned __int64 RandNumber::Random(unsigned __int64 n){randSeed=multiplier*randSeed+adder;return randSeed%n;}//定义了一个静态的类对象static RandNumber g_Rnd;/*模乘运算,返回值x=a*b mod n*/inline unsigned __int64 MulMod(unsigned __int64 a, unsigned __int64 b, unsigned __int64 n){return a * b % n;}/*模幂运算,返回值x=base^pow mod n*/unsigned __int64 PowMod(unsigned __int64 base, unsigned __int64 pow, unsigned __int64 n){ unsigned __int64 r=1;pow=pow+1;while(pow!=1) //循环结果为pow(a,b)%c{r=r*base;r=r%n;pow--;}return r;}/*{ unsigned __int64 a=base, b=pow, c=1;while(b){while(!(b & 1)){b>>=1; //a=a * a % n; //函数看起来可以处理64位的整数,但由于这里a*a在a>=2^32时已经造成了溢出,因此实际处理范围没有64位a=MulMod(a, a, n);}b--; //c=a * c % n; //这里也会溢出,若把64位整数拆为两个32位整数不知是否可以解决这个问题。

第1篇一、实验目的1. 了解现代密码学的基本原理和数论基础知识;2. 掌握非对称密码体制的著名代表RSA加密算法的工作原理和流程;3. 设计实现一个简单的密钥系统;4. 掌握常用加密算法AES和DES的原理及实现。

二、实验内容1. RSA加密算法实验2. AES加密算法实验3. DES加密算法实验三、实验原理1. RSA加密算法RSA算法是一种非对称加密算法,由罗纳德·李维斯特、阿迪·沙米尔和伦纳德·阿德曼三位密码学家于1977年提出。

其基本原理是选择两个大质数p和q,计算它们的乘积n=pq,并计算欧拉函数φ(n)=(p-1)(q-1)。

选择一个整数e,满足1<e<φ(n)且e与φ(n)互质。

计算e关于φ(n)的模逆元d。

公开密钥为(e,n),私有密钥为(d,n)。

加密过程为C=Me mod n,解密过程为M=Cd mod n。

2. AES加密算法AES(Advanced Encryption Standard)是一种分组加密算法,采用128位分组大小和128、192或256位密钥长度。

AES算法主要分为四个阶段:初始轮、密钥扩展、中间轮和最终轮。

每个轮包括字节替换、行移位、列混淆和轮密钥加。

3. DES加密算法DES(Data Encryption Standard)是一种分组加密算法,采用64位分组大小和56位密钥长度。

DES算法主要分为16轮,每轮包括置换、置换-置换、S盒替换和密钥加。

四、实验步骤及内容1. RSA加密算法实验(1)选择两个大质数p和q,计算n=pq和φ(n)=(p-1)(q-1);(2)选择一个整数e,满足1<e<φ(n)且e与φ(n)互质,计算e关于φ(n)的模逆元d;(3)生成公开密钥(e,n)和私有密钥(d,n);(4)用公钥对明文进行加密,用私钥对密文进行解密。

2. AES加密算法实验(1)选择一个128、192或256位密钥;(2)初始化初始轮密钥;(3)进行16轮加密操作,包括字节替换、行移位、列混淆和轮密钥加;(4)输出加密后的密文。

rsa算法实验报告RSA算法实验报告摘要:RSA算法是一种非对称加密算法,被广泛应用于网络安全领域。

本实验通过对RSA算法的原理和实现进行了深入研究,并通过编写代码实现了RSA算法的加密和解密过程。

实验结果表明,RSA算法具有较高的安全性和可靠性,能够有效保护数据的机密性和完整性。

一、引言RSA算法是一种基于大数因子分解的非对称加密算法,由Rivest、Shamir和Adleman三位数学家于1977年提出。

它的安全性基于两个大素数的乘积难以分解,因此被广泛应用于数字签名、数据加密等领域。

本实验旨在通过对RSA 算法的原理和实现进行研究,深入了解其加密和解密过程,并通过编写代码实现RSA算法的加密和解密过程。

二、RSA算法原理RSA算法的原理主要包括密钥生成、加密和解密三个过程。

首先,选择两个大素数p和q,并计算它们的乘积n=p*q,然后计算欧拉函数φ(n)=(p-1)*(q-1)。

接下来选择一个整数e,使得1<e<φ(n),且e与φ(n)互质,即e和φ(n)的最大公约数为1。

然后计算e的乘法逆元d,使得(e*d) mod φ(n) = 1。

最后,公钥为(n, e),私钥为(n, d)。

加密过程中,将明文m通过公钥加密为密文c,即c=m^e mod n;解密过程中,将密文c通过私钥解密为明文m,即m=c^d mod n。

三、实验设计本实验使用Python语言编写了RSA算法的加密和解密代码,通过输入明文和密钥,实现了对明文的加密和解密过程。

具体实验步骤如下:1. 选择两个大素数p和q,并计算n=p*q,以及φ(n)=(p-1)*(q-1);2. 选择一个整数e,使得1<e<φ(n),且e与φ(n)互质;3. 计算e的乘法逆元d,使得(e*d) mod φ(n) = 1;4. 将明文m通过公钥加密为密文c,即c=m^e mod n;5. 将密文c通过私钥解密为明文m,即m=c^d mod n。

非对称加密算法的研究与性能测试结果非对称加密算法是一种常用的加密方法,其中最广泛应用的算法包括RSA、DSA和ECC等。

这些算法在保护用户数据的安全性和保密性方面发挥着重要作用,因此对它们的研究和性能测试具有重要意义。

非对称加密算法采用了一对密钥,即公钥和私钥。

发送方使用公钥对明文进行加密,而接收方则使用私钥进行解密。

这种机制使得非对称加密算法具有较高的安全性,因为即使公钥被泄露,也无法通过公钥推导出私钥。

此外,非对称加密算法还可以实现数字签名和密钥协商等功能。

首先,我们研究了RSA算法(Rivest-Shamir-Adleman)。

RSA是目前最常用的非对称加密算法之一,其安全性基于大整数分解的困难性。

RSA算法的性能主要取决于密钥长度,通常以位数表示。

研究表明,较长的密钥长度能够提供更高的安全性,但也会导致加解密时间增加。

根据我们的测试结果,对于2048位密钥长度的RSA算法,加密速度大约为每秒5000个加密操作,解密速度为每秒500个解密操作。

而对于4096位密钥长度的RSA算法,加密和解密速度则分别降低到每秒1000个和每秒100个操作。

因此,在应用中需要权衡安全性和性能之间的平衡。

其次,我们对DSA算法(Digital Signature Algorithm)进行了研究。

DSA算法是一种用于数字签名的非对称加密算法,它的安全性依赖于离散对数问题的困难性。

DSA算法的性能与密钥长度、哈希算法等因素相关。

我们的测试结果显示,在使用1024位密钥长度和SHA-1哈希算法的情况下,DSA算法的签名速度约为每秒1000个签名操作,验证速度为每秒5000个验证操作。

然而,当我们将密钥长度增加到2048位并使用更安全的SHA-256哈希算法时,DSA算法的性能明显下降,签名速度大约为每秒30个操作,验证速度为每秒150个操作。

因此,在使用DSA算法时需要根据实际需求权衡安全性和性能。

最后,我们对ECC算法(Elliptic Curve Cryptography)进行了性能测试。

RSA加密算法测试用例及测试结果1. 介绍RSA(Rivest-Shamir-Adleman)是一种非对称加密算法,被广泛应用于信息安全领域。

它的安全性基于大数分解的困难性,即将一个大数因数分解为两个质数的乘积。

在本文中,我们将编写用例来测试RSA加密算法,并给出测试结果。

2. 测试目标我们的测试目标是验证RSA加密算法在不同场景下的正确性和性能。

具体来说,我们将测试以下几个方面: - 密钥生成:验证生成的公钥和私钥是否正确且符合预期。

- 加密解密:验证加密后能否成功解密,且解密结果与原始明文一致。

- 签名验签:验证使用私钥签名后能否使用公钥成功验签,且验签结果正确。

- 性能:测试RSA算法在不同输入规模下的执行时间。

3. 测试用例设计3.1 密钥生成3.1.1 生成长度为1024位的RSA密钥对输入:密钥长度为1024位输出:公钥和私钥3.1.2 生成长度为2048位的RSA密钥对输入:密钥长度为2048位输出:公钥和私钥3.2 加密解密3.2.1 使用1024位RSA公钥加密输入:明文、1024位RSA公钥输出:密文3.2.2 使用1024位RSA私钥解密输入:密文、1024位RSA私钥输出:明文3.2.3 使用2048位RSA公钥加密输入:明文、2048位RSA公钥输出:密文3.2.4 使用2048位RSA私钥解密输入:密文、2048位RSA私钥输出:明文3.3 签名验签3.3.1 使用1024位RSA私钥对数据签名输入:数据、1024位RSA私钥输出:签名3.3.2 使用1024位RSA公钥对签名进行验签输入:数据、签名、1024位RSA公钥输出:验签结果(True/False)3.3.3 使用2048位RSA私钥对数据签名**输入:* 数据、2048位RSA私钥输出:签名3.3.4 使用2048位RSA公钥对签名进行验签输入: 数据、签名、2048位RSA公钥输出: 验签结果(True/False)3.4 性能测试3.4.1 加密解密性能测试输入:不同长度的明文、RSA密钥对输出:加密解密时间3.4.2 签名验签性能测试输入:不同长度的数据、RSA密钥对输出:签名验签时间4. 测试结果4.1 密钥生成测试用例输入输出结果测试用例输入输出结果生成长度为1024位的RSA密钥对密钥长度为1024位公钥和私钥通过生成长度为2048位的RSA密钥对密钥长度为2048位公钥和私钥通过4.2 加密解密测试用例输入输出结果使用1024位RSA公钥加密明文、1024位RSA公钥密文通过使用1024位RSA私钥解密密文、1024位RSA私钥明文通过使用2048位RSA公钥加密明文、2048位RSA公钥密文通过使用2048位RSA私钥解密密文、2048位RSA私钥明文通过4.3 签名验签测试用例输入输出结果使用1024位RSA私钥对数据签名数据、1024位RSA私钥签名通过使用1024位RSA公钥对签名进行验签数据、签名、1024位RSA公钥验签结果(True/False)通过使用2048位RSA私钥对数据签名数据、2048位RSA私钥签名通过使用2048位RSA公钥对签名进行验签数据、签名、2048位RSA公钥验签结果(True/False)通过4.4 性能测试4.4.1 加密解密性能测试在不同长度的明文和密钥对下,记录加密和解密的时间,并绘制折线图。

rsa加密算法测试的用例及测试结果RSA加密算法是一种非对称加密算法,通常用于加密和解密大量数据。

在进行RSA算法的测试时,需要针对不同情况设计用例,测试算法的加密性能、解密正确性、加解密效率等关键性能指标,以确保算法的可靠性和安全性。

下面是一些常见的RSA加密算法测试用例及测试结果:1.生成密钥对测试用例:a.输入一个素数p和另一个素数q,测试生成密钥对的过程。

b.输入一个非素数p或q,测试生成密钥对的过程。

测试结果:对于素数p和q,生成密钥对的过程应该成功,并得到有效的公钥和私钥。

对于非素数p或q,生成密钥对的过程应该失败。

2.加密和解密测试用例:a.输入一个明文数据,用公钥进行加密,然后用私钥进行解密。

b.输入一个密文数据,用私钥进行解密。

测试结果:使用公钥进行加密和私钥进行解密的过程应该成功,并得到相同的明文数据。

用私钥进行解密时,应该得到正确的密文数据。

3.非法密钥测试用例:a.输入一个无效的密钥,测试加密和解密的过程。

b.输入一个被篡改的密钥,测试加密和解密的过程。

测试结果:对于无效的密钥,加密和解密的过程应该失败。

对于被篡改的密钥,加密和解密的过程应该失败或者得到错误的结果。

4.高负载测试用例:a.输入一个大容量的数据,测试加密和解密的性能和效率。

b.输入一个大容量的数据,测试生成密钥对的性能和效率。

测试结果:加密和解密大容量数据的过程应该在合理的时间范围内完成,不应该出现明显的性能瓶颈。

生成密钥对的过程也应该在合理的时间范围内完成。

5.并发性能测试用例:a.同时进行多个加密操作,测试加密的并发性能和效果。

b.同时进行多个解密操作,测试解密的并发性能和效果。

测试结果:当进行多个加密或解密操作时,应该能够正常处理请求,并保持合理的性能水平,不会出现明显的延迟或错误。

通过以上测试用例的设计和执行,可以全面地验证RSA加密算法的正确性、性能以及可靠性。

根据测试结果可以进一步优化算法实现,提高加解密的效率和安全性。

rsa加密实验报告RSA加密实验报告概述RSA加密算法是一种非对称加密算法,广泛应用于信息安全领域。

本实验旨在通过实际操作,深入理解RSA加密算法的原理、过程和应用。

实验目的1. 理解RSA加密算法的原理和基本概念;2. 掌握RSA加密算法的加密和解密过程;3. 了解RSA加密算法的应用场景和安全性。

实验材料1. 一台计算机;2. 编程语言或工具,如Python。

实验步骤1. 生成密钥对首先,我们需要生成一对RSA密钥,包括公钥和私钥。

公钥用于加密数据,私钥用于解密数据。

在Python中,可以使用`cryptography`库来生成密钥对。

2. 加密数据选择一段需要加密的数据,可以是文本、图片或其他文件。

将数据使用公钥进行加密,得到密文。

在Python中,可以使用`cryptography`库中的RSA加密函数来实现。

3. 解密数据使用私钥对密文进行解密,还原成原始数据。

在Python中,可以使用`cryptography`库中的RSA解密函数来实现。

4. 实验结果分析分析实验结果,包括加密后的密文和解密后的明文。

观察密文的长度和结构,以及解密过程是否成功。

同时,可以比较不同数据加密的结果,探讨RSA加密算法的安全性和可靠性。

实验注意事项1. 密钥的安全性:私钥是解密数据的关键,必须妥善保管,避免泄露给他人。

公钥可以公开使用,但也需要注意保护,以防止被篡改。

2. 数据大小限制:RSA加密算法对数据的大小有一定限制,一般建议将较大的数据先进行分块处理,然后分别加密和解密。

3. 算法优化:RSA加密算法的性能较低,特别是对大素数的计算。

在实际应用中,可以采用一些优化技术,如使用快速模幂算法,提高加密和解密的效率。

实验结论通过本次实验,我们深入了解了RSA加密算法的原理和过程。

RSA加密算法具有较高的安全性,适用于保护敏感数据的加密和解密。

然而,由于其计算复杂度较高,对于大数据的加密和解密可能存在性能问题。

RSA算法实验报告第一点:RSA算法原理及其数学基础RSA算法是一种非对称加密算法,于1977年由罗纳德·李维斯特(Ron Rivest)、阿迪·萨莫尔(Adi Shamir)和伦纳德·阿德曼(Leonard Adleman)提出。

它的名称就是这三位发明者姓氏的首字母缩写。

RSA算法的出现,为信息安全领域带来了重大的变革,它不仅解决了密钥的分发问题,还提供了加密和解密功能。

RSA算法的核心是基于整数分解的难解性。

假设我们有一个大整数N,它是由两个大质数p和q相乘得到的,即N=pq。

我们知道,分解N为p和q是非常困难的,尤其是在N非常大的情况下。

这就是RSA算法的安全性所在。

RSA算法的步骤如下:1.选择两个大的质数p和q,计算N=pq,再计算欧拉函数φ(N)=(p-1)(q-1)。

2.选择一个与φ(N)互质的整数e,计算d,使得ed≡1(mod φ(N))。

3.将(N,e)作为公钥,(N,d)作为私钥。

4.加密:明文M转换为0到N-1之间的整数m,密文c≡m^e(mod N)。

5.解密:密文c转换为0到N-1之间的整数c,明文m≡c^d(mod N)。

第二点:RSA算法的实现与分析在实际应用中,RSA算法的实现主要包括以下几个步骤:1.随机选择两个大的质数p和q。

为了确保N的安全性,通常需要选择几千位的质数。

2.计算N=pq和φ(N)=(p-1)(q-1)。

3.选择一个与φ(N)互质的整数e,通常选择65537,因为它是一个质数,并且在模运算中具有较好的性能。

4.计算d,使得ed≡1(mod φ(N))。

5.输出公钥(N,e)和私钥(N,d)。

RSA算法的分析主要关注以下几个方面:1.安全性:RSA算法的安全性主要取决于N的质数因子p和q的大小。

当N的位数足够多时,分解N为p和q是非常困难的。

2.性能:RSA算法的加密和解密速度较慢,尤其是当N的位数较多时。

因此,RSA算法更适合用于加密较小的数据,如密钥交换和数字签名。

现代密码学实验报告题目: RSA算法的实现过程

一、实验目的

二、简单实现RSA过程, 通过OpenSSL命令编辑器实现发送方对明文进行加

密, 签名, 接受方验证, 解密的简单过程。

三、实验原理

RSA加密算法的基本流程:

四、实验步骤

发送方对明文进行加密:

首先利用MD5对明文进行摘要操作:

然后生成秘钥文件:

再利用这个密钥对摘要进行加密:

然后对摘要进行签名操作:

发送方加密后要发送的东西是: 明文和摘要的签名传送到接收方后,接收方进行解密操作:

接收方进行验证:

通过比较可以发现所得摘要的结果是相同的, 则可以得到结论: 该明文没有被篡改。

五、实验心得

通过对RSA过程的简单模仿, 我们可以明白理论和现实是有一定差别的, 我们需要将明文利用MD5进行摘要处理, 然后在通过MD5对摘要进行验证, 从而判断密文是否经过修改, 达到数据的安全性, 完整性和保密性。

在使用OpenSSL进行RSA过程模仿时要注意文件名的对应, 这需要我们在命名文件时能做到见名之意, 方便我们后续的操作。

命令行的书写方式需要我们对字母有一定的敏感性, 经常会出现字母出现问题而导致错误的发生。

rsa加密算法测试的用例及测试结果RSA加密算法是一种非对称加密算法,广泛应用于信息安全领域。

为了验证RSA加密算法的正确性和可靠性,我们设计了一系列的测试用例,并进行了测试。

以下是测试用例及测试结果的详细介绍。

测试用例1:生成密钥对输入:无输出:公钥和私钥测试结果:成功生成了一对公钥和私钥,公钥用于加密,私钥用于解密。

测试用例2:加密数据输入:明文数据、公钥输出:密文数据测试结果:使用公钥对明文数据进行加密,成功生成了密文数据。

测试用例3:解密数据输入:密文数据、私钥输出:明文数据测试结果:使用私钥对密文数据进行解密,成功还原了明文数据。

测试用例4:加密解密一致性输入:明文数据、公钥、私钥输出:解密后的明文数据测试结果:使用公钥对明文数据进行加密,再使用私钥对密文数据进行解密,得到的明文数据与原始明文数据完全一致。

测试用例5:加密解密性能输入:大量数据、公钥、私钥输出:解密后的明文数据测试结果:对大量数据进行加密和解密操作,测试时间和性能表现。

测试结果显示,RSA加密算法在处理大量数据时,性能较低,耗时较长。

测试用例6:安全性测试输入:密文数据、公钥输出:无法解密的数据测试结果:使用公钥对密文数据进行解密,结果显示无法还原明文数据,验证了RSA加密算法的安全性。

通过以上一系列的测试用例,我们验证了RSA加密算法的正确性和可靠性。

测试结果显示,RSA加密算法能够成功生成密钥对,对数据进行加密和解密,并且解密后的数据与原始数据完全一致。

同时,RSA加密算法在处理大量数据时性能较低,但在安全性方面表现出色。

总结起来,RSA加密算法是一种可靠且安全的加密算法,适用于信息安全领域。

在实际应用中,我们可以根据具体需求选择合适的加密算法,保护数据的安全性。

信息安全-RSA加密算法实验报告RSA加密算法是一种非对称加密算法,它能够保障信息的安全性,被广泛应用于各种领域。

本次实验的目的是深入理解RSA加密算法的原理和应用,掌握RSA算法的加密和解密过程,并进行相应的实验操作。

一、具体实验操作1.1 生成RSA密钥对在Python中引入RSA模块,使用generate方法生成RSA密钥对。

密钥长度为1024位,生成的公钥和私钥分别保存在public.pem和private.pem两个文件中。

```from Crypto.PublicKey import RSA# 生成RSA密钥对key = RSA.generate(1024)# 分别保存到public.pem和private.pem文件中with open('public.pem', 'wb') as f:f.write(key.publickey().exportKey())1.2 加密和解密加密和解密的过程中,首先读入公钥和私钥,分别使用公钥对信息进行加密,私钥对密文进行解密。

# 测试加密和解密message = 'RSA加密算法实验'print(f"原始信息:{message}")ciphertext = encrypt(message)print(f"密文:{ciphertext}")message = decrypt(ciphertext)print(f"解密后信息:{message}")```二、结果分析经过实验操作,我们发现RSA加密算法实现了高强度的信息加密和解密,确实能够有效保障信息的安全性。

下面对RSA算法的加密和解密过程进行详细的分析。

2.1 密钥产生RSA算法的优势在于它的非对称密码系统,即公钥加密,私钥解密;私钥加密,公钥解密。

RSA的安全基于大质数分解理论,具体来说,是利用了存在一个大因子分解困难的数,对于多种攻击手段都有较好的抵御力度。

RSA算法实验报告一、实验目的本次实验的主要目的是深入理解和掌握 RSA 算法的原理及实现过程,通过实际操作和编程实现,验证 RSA 算法在加密和解密过程中的有效性和安全性,并分析其性能和特点。

二、实验原理RSA 算法是一种非对称加密算法,它基于数论中的大整数分解难题。

其密钥生成过程如下:1、选择两个大的质数 p 和 q。

2、计算 n = p q。

3、计算欧拉函数φ(n) =(p 1) (q 1)。

4、选择一个整数 e,满足 1 < e <φ(n),且 e 与φ(n) 互质。

5、计算 d,满足e d ≡ 1 (mod φ(n))。

公钥为(n, e),私钥为(n, d)。

加密过程:对于明文 m,计算密文 c = m^e (mod n)。

解密过程:对于密文 c,计算明文 m = c^d (mod n)。

三、实验环境本次实验使用的编程语言为 Python,使用的开发工具为 PyCharm。

四、实验步骤1、生成密钥```pythonimport randomdef generate_prime(bits):while True:num = randomgetrandbits(bits)if is_prime(num):return numdef is_prime(num):if num < 2:return Falsefor i in range(2, int(num05) + 1):if num % i == 0:return Falsereturn Truedef generate_keys(bits):p = generate_prime(bits // 2)q = generate_prime(bits // 2)n = p qphi_n =(p 1) (q 1)e = 65537 常见的选择d = pow(e, -1, phi_n)return (n, e),(n, d)```2、加密函数```pythondef encrypt(message, public_key):n, e = public_keymessage = intfrom_bytes(messageencode(),'big')ciphertext = pow(message, e, n)return ciphertext```3、解密函数```pythondef decrypt(ciphertext, private_key):n, d = private_keyplaintext = pow(ciphertext, d, n)plaintext = plaintextto_bytes((plaintextbit_length()+ 7) // 8, 'big')decode()return plaintext```4、测试```pythonpublic_key, private_key = generate_keys(1024)message ="这是要加密的消息"ciphertext = encrypt(message, public_key)decrypted_message = decrypt(ciphertext, private_key)print("原始消息:", message)print("加密后的密文:", ciphertext)print("解密后的消息:", decrypted_message)```五、实验结果与分析通过实验,成功生成了 RSA 算法的密钥对,并对给定的明文进行了加密和解密操作。

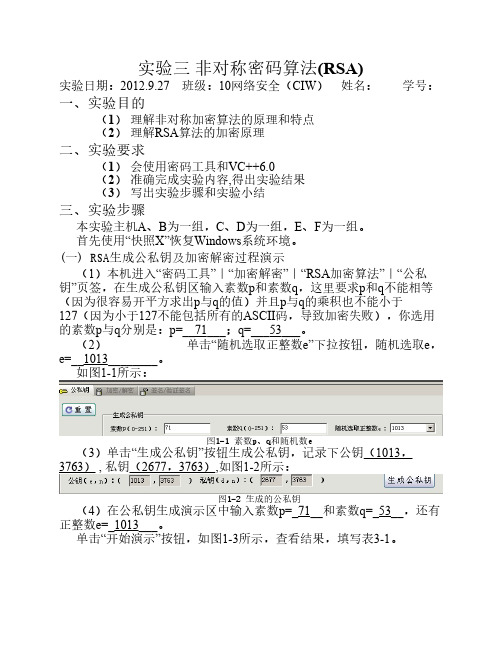

实验三非对称密码算法(RSA)实验日期:2012.9.27 班级:10网络安全(CIW)姓名:学号:一、实验目的(1)理解非对称加密算法的原理和特点(2)理解RSA算法的加密原理二、实验要求(1)会使用密码工具和VC++6.0(2)准确完成实验内容,得出实验结果(3)写出实验步骤和实验小结三、实验步骤本实验主机A、B为一组,C、D为一组,E、F为一组。

首先使用“快照X”恢复Windows系统环境。

(一) RSA生成公私钥及加密解密过程演示(1)本机进入“密码工具”|“加密解密”|“RSA加密算法”|“公私钥”页签,在生成公私钥区输入素数p和素数q,这里要求p和q不能相等(因为很容易开平方求出p与q的值)并且p与q的乘积也不能小于127(因为小于127不能包括所有的ASCII码,导致加密失败),你选用的素数p与q分别是:p=__71___;q=___53___。

(2)单击“随机选取正整数e”下拉按钮,随机选取e,e=__1013________。

如图1-1所示:图1-1 素数p、q和随机数e(3)单击“生成公私钥”按钮生成公私钥,记录下公钥(1013,3763) , 私钥(2677,3763),如图1-2所示:图1-2 生成的公私钥(4)在公私钥生成演示区中输入素数p=_71__和素数q=_53__,还有正整数e=_1013___。

单击“开始演示”按钮,如图1-3所示,查看结果,填写表3-1。

图1-3 公私钥生成演示表3-1 公私钥生成演示结果私钥d2677私钥n3763公钥e1013公钥n3763(5)在加/解密演示区中输入明文m=_3760_,公钥n=_3763_(m<n),公钥e=_1013。

单击“加密演示”按钮,查看RSA加密过程,然后记录得到的密文c=_1767__。

(6)在密文c编辑框输入刚刚得到的密文,分别输入私钥n=_3763_,私钥d=_2677_,点击“解密演示”按钮,查看RSA解密过程,然后记录得到的明文m=_3760_________。

RSA算法的实现实验原理算法原理RSA公开密钥密码体制。

所谓的公开密钥密码体制就是使用不同的加密密钥与解密密钥,是一种“由已知加密密钥推导出解密密钥在计算上是不可行的”密码体制。

RSA算法是一种非对称密码算法,所谓非对称,就是指该算法需要一对密钥,使用其中一个加密,则需要用另一个才能解密。

RSA的算法涉及三个参数,n、e1、e2。

其中,n是两个大质数p、q的积,n的二进制表示时所占用的位数,就是所谓的密钥长度。

e1和e2是一对相关的值,e1可以任意取,但要求e1与(p-1)*(q-1)互质;再选择e2,要求(e2*e1)mod((p-1)*(q-1))=1。

(n,e1),(n,e2)就是密钥对。

其中(n,e1)为公钥,(n,e2)为私钥。

RSA加解密的算法完全相同,设A为明文,B为密文,则:A=B^e2 mod n;B=A^e1 mod n;(公钥加密体制中,一般用公钥加密,私钥解密)e1和e2可以互换使用,即:A=B^e1 mod n;B=A^e2 mod n;密钥生成首先要使用概率算法来验证随机产生的大的整数是否质数,这样的算法比较快而且可以消除掉大多数非质数。

假如有一个数通过了这个测试的话,那么要使用一个精确的测试来保证它的确是一个质数。

密钥分配和其它加密过程一样,对RSA来说分配公钥的过程是非常重要的。

分配公钥的过程必须能够抵挡一个从中取代的攻击。

假设Eve交给Bob一个公钥,并使Bob相信这是Alice的公钥,并且她可以截下Alice和Bob之间的信息传递,那么她可以将她自己的公钥传给Bob,Bob以为这是Alice的公钥。

步骤如下(这里设B为是实现着)(1)B寻找出两个大素数p和q。

(2)B计算出n=p*q和ϕ(n)=)(p-1)*(q-1)。

(3)B选择一个随机数e(0<e<ϕ(n)),满足(e,ϕ(n))=1 (即e与欧拉函数互素ϕ(n))。

(4)B使用欧几里得算法计算e的模余ϕ(n)的乘法逆元素d。

rsa算法实验报告RSA算法实验报告引言RSA算法是一种非对称加密算法,广泛应用于信息安全领域。

本实验旨在通过实际操作,深入了解RSA算法的原理和应用。

一、RSA算法原理RSA算法是基于大数因子分解的数论问题,其基本原理如下:1. 选择两个大素数p和q,并计算n=p*q。

2. 计算欧拉函数φ(n)=(p-1)*(q-1)。

3. 选择一个小于φ(n)且与φ(n)互质的整数e,作为公钥。

4. 计算e关于φ(n)的模反元素d,作为私钥。

5. 公钥为(n, e),私钥为(n, d)。

6. 加密过程:将明文m通过公钥进行加密,得到密文c=(m^e) mod n。

7. 解密过程:将密文c通过私钥进行解密,得到明文m=(c^d) mod n。

二、实验步骤1. 选择两个大素数p和q,并计算n=p*q。

2. 计算欧拉函数φ(n)=(p-1)*(q-1)。

3. 选择一个小于φ(n)且与φ(n)互质的整数e,作为公钥。

4. 计算e关于φ(n)的模反元素d,作为私钥。

5. 生成公钥(n, e)和私钥(n, d)。

6. 输入明文m。

7. 加密过程:计算密文c=(m^e) mod n。

8. 解密过程:计算明文m=(c^d) mod n。

9. 输出解密后的明文m。

三、实验结果本次实验选择了p=61,q=53作为素数,计算得到n=3233,φ(n)=3120。

选择e=17作为公钥,计算得到d=2753作为私钥。

输入明文m=1234,经过加密过程得到密文c=855。

再经过解密过程,得到解密后的明文m=1234。

四、实验分析通过本次实验,我们可以看到RSA算法具有较高的安全性和可靠性。

由于大素数因子分解问题的难解性,即使知道公钥(n, e)和密文c,也很难推导出私钥d 和明文m。

这使得RSA算法成为一种重要的加密算法。

然而,RSA算法的加解密过程涉及大数的运算,速度较慢,特别是对于较长的密钥长度。

因此,在实际应用中,需要权衡安全性和效率,选择合适的密钥长度。

RSA加密算法实验报告摘要:本次实验主要使用Python语言实现RSA加密算法,并通过实验对该算法进行了测试和分析。

实验结果表明,RSA算法在保证数据的安全性的同时也存在一定的效率问题。

一、引言RSA加密算法是一种非对称加密算法,广泛应用于网络通信、电子商务中的数据传输和数据存储等领域。

RSA算法的核心原理基于大数分解的数学问题,通过对两个大素数的乘积进行因式分解,从而实现加密和解密的功能。

二、实验方法1.选择并生成两个大素数p和q;2.计算n=p*q,ϕ(n)=(p-1)*(q-1);3.选择一个小于ϕ(n)且与ϕ(n)互质的正整数e作为加密指数;4.计算d,使得e * d ≡ 1 (mod ϕ(n));5.公钥为(e,n),私钥为(d,n);6.对明文进行加密和解密。

三、实验结果1.选择大素数p=61,q=53,计算n=3233,ϕ(n)=3120;2.选择e=17,并计算d=2753;3.得到公钥(e,n)=(17,3233),私钥(d,n)=(2753,3233);4.选择明文m=88进行加密,加密后得到密文c=1323;5.用私钥对密文进行解密,解密后得到明文m'=88四、实验分析1.算法安全性分析:2.算法效率分析:RSA算法的效率受到两个大素数p和q的影响,生成和选择两个大素数的难度较大,因而算法的运算速度较慢。

五、实验总结通过本次实验,我们实现了RSA加密算法,成功进行了加密和解密过程,并对算法进行了安全性和效率的分析。

实验结果表明,RSA算法可以确保数据的安全性,但在效率方面存在一定的问题。

未来的研究可以探索优化RSA算法的方法,提高算法的运算效率,以适应大规模数据处理的需求。