IP Source Guard下设置静态特例IP

- 格式:doc

- 大小:29.50 KB

- 文档页数:2

如何在Mac系统中设置静态IP地址在Mac系统中设置静态IP地址是一项常见且有用的技能。

静态IP地址是指一个固定的IP地址,与动态IP地址相对应。

在某些情况下,使用静态IP地址可以更好地满足网络需求,比如需要远程访问设备或者搭建本地服务器。

本文将介绍在Mac系统中如何设置静态IP地址。

在Mac系统中,设置静态IP地址的方法有两种:通过网络偏好设置和通过终端命令。

以下将分别介绍这两种方法。

1. 通过网络偏好设置设置静态IP地址在菜单栏中选择“”(Apple图标),然后点击“系统偏好设置”。

在“系统偏好设置”窗口中,点击“网络”。

在左侧选择需要设置静态IP地址的网络连接,比如Wi-Fi或以太网。

点击右下角的“高级”按钮。

在“TCP/IP”标签下,选择“使用手动配置”。

输入需要设置的静态IP地址、子网掩码和网关等信息。

点击“确定”保存更改。

2. 通过终端命令设置静态IP地址在“应用程序”中找到“实用工具”文件夹,并打开“终端”。

在终端中输入以下命令并按下回车键:sudo networksetup -setmanual "<网络连接名称>" <IP地址> <子网掩码> <网关>其中,“<网络连接名称>”是需要设置静态IP地址的网络连接的名称,比如Wi-Fi或以太网。

“<IP地址>”是要设置的静态IP地址。

同样地,“<子网掩码>”和“<网关>”也需要根据网络环境进行相应的设置。

输入管理员密码并按下回车键。

命令执行成功后,设置的静态IP地址即可生效。

无论是通过网络偏好设置还是终端命令,设置静态IP地址后,需要重新连接网络或者重启设备才能生效。

此外,设置静态IP地址后,系统可能无法自动获取IP地址,需要手动进行管理。

在设置静态IP地址时,还应注意以下几点:确保所设置的IP地址不与其他设备冲突,以防止网络连接失败。

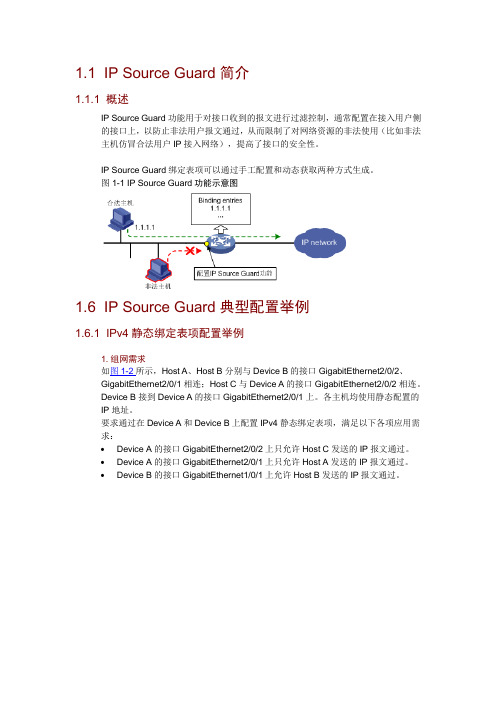

1.1 IP Source Guard简介1.1.1 概述IP Source Guard功能用于对接口收到的报文进行过滤控制,通常配置在接入用户侧的接口上,以防止非法用户报文通过,从而限制了对网络资源的非法使用(比如非法主机仿冒合法用户IP接入网络),提高了接口的安全性。

IP Source Guard绑定表项可以通过手工配置和动态获取两种方式生成。

图1-1 IP Source Guard功能示意图1.6 IP Source Guard典型配置举例1.6.1 IPv4静态绑定表项配置举例1. 组网需求如图1-2所示,Host A、Host B分别与Device B的接口GigabitEthernet2/0/2、GigabitEthernet2/0/1相连;Host C与Device A的接口GigabitEthernet2/0/2相连。

Device B接到Device A的接口GigabitEthernet2/0/1上。

各主机均使用静态配置的IP地址。

要求通过在Device A和Device B上配置IPv4静态绑定表项,满足以下各项应用需求:∙ Device A的接口GigabitEthernet2/0/2上只允许Host C发送的IP报文通过。

∙ Device A的接口GigabitEthernet2/0/1上只允许Host A发送的IP报文通过。

∙ Device B的接口GigabitEthernet1/0/1上允许Host B发送的IP报文通过。

2. 组网图图1-2 配置静态绑定表项组网图3. 配置步骤(1) 配置Device A# 配置各接口的IP地址(略)。

# 在接口GigabitEthernet2/0/2上配置IPv4接口绑定功能,绑定源IP地址和MAC 地址。

<DeviceA> system-view[DeviceA] interface gigabitethernet 2/0/2[DeviceA-GigabitEthernet2/0/2] ip verify source ip-address mac-address# 配置IPv4静态绑定表项,在Device A的GigabitEthernet1/0/2上只允许MAC地址为0001-0203-0405、IP地址为192.168.0.3的数据终端Host C发送的IP报文通过。

如何在路由器上设置静态IP地址的方法在网络连接中,每个设备都需要一个唯一的IP地址才能与互联网进行通信。

IP地址有两种类型:动态IP地址和静态IP地址。

动态IP 地址由Internet Service Provider (ISP) 动态分配,而静态IP地址固定不变。

静态IP地址对于需要特定网络访问权限或需要远程管理设备的用户来说非常重要。

下面将详细介绍如何在路由器上设置静态IP地址的方法。

1. 确定路由器型号和登录信息在开始设置静态IP地址之前,您需要了解您所使用的路由器的型号和登录信息。

通常路由器的型号和默认登录信息可以在路由器的标签上找到。

如果找不到,您可以在路由器设备上查找设备的型号,并使用这些信息来搜索相关文档或在制造商的网站上寻找详细的设置指南。

2. 连接路由器将您的计算机或手机通过网线或Wi-Fi与路由器连接。

确保连接稳定,以便进行后续的设置。

3. 访问路由器管理界面打开您的Web浏览器,输入路由器登录地址。

通常为192.168.1.1或192.168.0.1,但具体地址可能因路由器型号而异。

按下回车键后,路由器的登录界面将显示出来。

4. 输入登录凭据输入路由器登录界面的用户名和密码。

默认情况下,用户名和密码可能是“admin”,但如果您曾经更改过这些信息,需要输入更新后的凭据。

5. 导航到网络设置页面一旦成功登录路由器管理界面,找到并点击"设置"或"网络设置"选项。

然后,找到"IP地址设置"或"LAN设置"。

6. 选择静态IP地址在IP地址设置页面中,通常会显示一个选项来选择IP地址分配类型。

选择"静态IP地址"选项,然后继续进行下一步。

7. 输入静态IP地址信息在静态IP地址设置页面,您需要输入以下信息:- IP地址: 输入您要为路由器设置的IP地址。

确保它与您局域网中的其他设备的IP地址不冲突。

路由器设置静态IP地址的方法在网络技术中,IP地址是个重要的概念。

其中,静态IP地址是一种长期稳定的网络地址,用于标识网络设备,与临时动态IP地址相对应。

路由器是家庭或企业网络中至关重要的设备,掌控着所有网络中设备间的数据传输。

在某些情况下,我们需要为某些设备设置静态IP 地址,以保证长期稳定的网络连接。

接下来,我们将介绍设置路由器静态IP地址的方法。

第一步:登录路由器在浏览器中输入路由器IP地址,一般为192.168.1.1。

输入正确的用户名和密码,登录路由器后台管理界面。

第二步:找到IP地址设置在路由器设置界面中,找到“IP地址分配”或“DHCP服务器”一类的设置选项。

这里可能各个路由器品牌和型号不同,设置名称可能也会不同。

一般来说,路由器的设置界面会提供一个菜单栏,可通过菜单栏找到相关设置。

第三步:禁用DHCP服务进入IP地址分配或DHCP服务器设置页面后,找到“DHCP服务”选项。

将其关闭或禁用,或将其模式更改为手动设置IP地址。

这样,路由器就不会再为每个设备分配动态IP地址。

第四步:设置静态IP地址在禁用DHCP服务后,就可以为特定设备设置静态IP地址了。

每个IP地址都由四组数字表示,例如192.168.1.100。

在路由器中设置静态IP地址时,需要指定设备的MAC地址和所需的IP地址。

MAC地址是每个网络设备的唯一标识符,可在设备的网络设置中查询。

第五步:保存设置完成设置后,记得保存配置。

不同的路由器型号可能有不同的保存配置方式,一般而言,路由器的界面上会有“保存”或“应用”按钮。

到此为止,你已经成功为特定设备设置了静态IP地址。

这样,无论何时何地,该设备都将使用相同的IP地址连接到网络。

静态IP地址的优点是稳定,缺点是设置稍微繁琐。

如果网络里的设备较少,或者不需要用到其他复杂的网络功能,你可以考虑使用静态IP地址方式连接网络。

IP Source Guard配置说明●IP Source Guard原文说明:●IP Source Guard解释----IP Source Guard是一种二层网络安全技术,应用在一个非路由端口下,可以通过dhcp 状态表或手工绑定的ip binding进行流量的严格限制。

应用后,在端口下会被产生一个隐藏的port acl,该acl将限制只有ip source binding的数据流可以流过该端口-—--IP Source Guard可以应用在accesss端口,也可以应用在trunk端口下—-——使用IP Source Guard时,必须配合ip dhcp snooping使用,当应用在access端口下时,打开该端口所属VLAN的ip dhcp snooping,应用在trunk口下时,打开终端连接端口所属VLAN的ip dhcp snooping--—-IP Source Guard可以基于ip地址进行流量过滤(只要ip地址符合即可通过);也可以基于ip 和mac进行过滤(必须ip和mac同时匹配才可以通过),●IP Source Guard配置及步骤说明以下所有的说明基于以下拓扑:拓扑说明:一台核心交换机,提供vlan 30,vlan 40的网关,通过trunk与接入层交换机连接,所有的配置在核心交换机上完成,接入层交换机上使用了两个vlan(30,40),user1 和user2分别位于vlan 30和vlan 401.打开dhcp snooping功能命令:(config)#ip dhcp snooping2.在需要进行IP Source Guard的vlan下打开dhcp snooping功能,针对某个vlan进行实施,如果有多个vlan,则需要打开多个vlan的dhcp snooping功能(这里举例vlan40)命令:(config)#ip dhcp snooping vlan 403.进行IP和MAC地址绑定,例如:命令:ip source binding 00C0。

默认情况下,交换机在二层接口上转发数据时,只查看数据包的MAC地址,并不会查看数据包的IP地址,如果要让交换机根据数据包的IP或者同时根据IP与MAC做出转发决定,有多种方法可以实现。

如根据IP 转发,可以通过在接口上应用Port ACL来实现,如果要根据MAC转发,可以通过应用port-security来实现,但无论是Port ACL还是port-security,都存在一些局限性,下面介绍一种扩展性较高的安全防护特性- IP Source Guard,IP Source Guard可以根据数据包的IP地址或IP与MAC地址做出转发决定,如果数据包的IP或MAC是不被允许的,那么数据包将做丢弃处理。

因为IP Source Guard需要根据数据包的IP或者同时根据IP与MAC做出转发决定,所以IP Source Guard 在工作时,需要有一张IP和MAC的转发表,在这张表中,明确记录着哪些IP是可以转发的,哪些MAC可以被转发,其它不能被转发的统统丢弃。

这表转发表称为IP source binding table,并且只能被IP source guard使用。

而IP source binding table表,只有在交换机上开启DHCP snooping功能后,才会生成。

IP Source Guard的这张转发表的条目可以自动学习,也可以手工静态添加,如果是自动学习,是靠DHCP snooping功能学习的,所以只有客户端是通过DHCP请求获得地址,并且DHCP服务器的回复是经过交换机时,才能被DHCP snooping学习到。

当在交换机上同时开启了IP Source Guard与DHCP snooping后,交换机将在开启了的接口上拒绝所有流量通过,只放行DHCP流量,并且会自动应用一条ACL到接口上,也只有ACL允许的IP才能通过,这条ACL无法在正常配置中查看,只能通过表的方式查看。

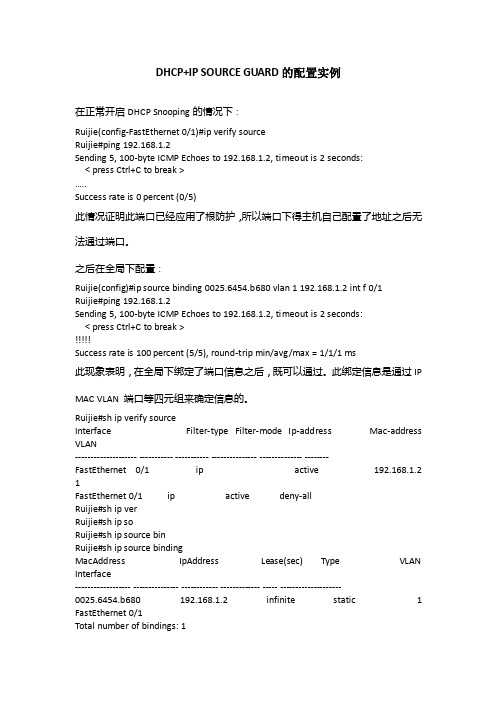

DHCP+IP SOURCE GUARD的配置实例在正常开启DHCP Snooping的情况下:Ruijie(config-FastEthernet 0/1)#ip verify sourceRuijie#ping 192.168.1.2Sending 5, 100-byte ICMP Echoes to 192.168.1.2, timeout is 2 seconds:< press Ctrl+C to break >…..Success rate is 0 percent (0/5)此情况证明此端口已经应用了根防护,所以端口下得主机自己配置了地址之后无法通过端口。

之后在全局下配置:Ruijie(config)#ip source binding 0025.6454.b680 vlan 1 192.168.1.2 int f 0/1Ruijie#ping 192.168.1.2Sending 5, 100-byte ICMP Echoes to 192.168.1.2, timeout is 2 seconds:< press Ctrl+C to break >Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms此现象表明,在全局下绑定了端口信息之后,既可以通过。

此绑定信息是通过IP MAC VLAN 端口等四元组来确定信息的。

Ruijie#sh ip verify sourceInterface Filter-type Filter-mode Ip-address Mac-address VLAN-------------------- ----------- ----------- --------------- -------------- --------FastEthernet 0/1 ip active 192.168.1.2 1FastEthernet 0/1 ip active deny-allRuijie#sh ip verRuijie#sh ip soRuijie#sh ip source binRuijie#sh ip source bindingMacAddress IpAddress Lease(sec) Type VLAN Interface------------------ --------------- ------------ ------------- ----- --------------------0025.6454.b680 192.168.1.2 infinite static 1 FastEthernet 0/1Total number of bindings: 1Ruijie#sh ip verify sourceInterface Filter-type Filter-mode Ip-address Mac-address VLAN-------------------- ----------- ----------- --------------- -------------- --------FastEthernet 0/1 ip active 192.168.1.2 1FastEthernet 0/1 ip active deny-all。

您好:感谢您使用H3C的系列产品和长期以来对我们工作的支持!!推荐您使用ip源防护来防止ARP攻击比较好:如果您网络内使用DHCP分配,则使用动态ip源防护;如果您网络内的PC都是使用手工分配IP地址,这推荐您使用静态源防护,具体操作请参考以下内容:1.1 IP Source Guard简介通过IP Source Guard绑定功能,可以对端口转发的报文进行过滤控制,防止非法IP地址和MAC地址的报文通过端口,提高了端口的安全性。

端口接收到报文后查找IP Source Guard绑定表项,如果报文中的特征项与绑定表项中记录的特征项匹配,则端口转发该报文,否则做丢弃处理。

IP Source Guard支持的报文特征项包括:源IP地址、源MAC地址,可支持端口与如下特征项的组合(下文简称绑定表项):●源IP●源MAC●源IP+源MAC该特性提供两种绑定机制:一种是通过手工配置方式提供绑定表项,称为静态绑定;另外一种由DHCP Snooping提供绑定表项,称为动态绑定。

而且,绑定是针对端口的,一个端口被绑定后,仅该端口被限制,其他端口不受该绑定影响。

注意:IP Source Guard功能与端口加入聚合组互斥。

1.2 配置静态绑定表项表1-1 配置静态绑定表项说明:●绑定策略:不支持一个端口上相同表项的重复绑定;相同的表项可以在多个端口上绑定。

●合法绑定表项的MAC地址不能为全0、全F(广播MAC)和组播MAC,IP地址必须为A、B、C三类地址之一,不能为127.x.x.x和0.0.0.0。

1.3 配置动态绑定功能端口上使能动态绑定功能后,根据设备对各动态绑定类型的支持情况,IP Source Guard会选择接收并处理相应的DHCP Snooping表项。

表项内容包括MAC地址、IP地址、VLAN信息、端口信息及表项类型。

IP Source Guard把这些动态获取的表项添加到动态绑定表项中,实现过滤端口转发报文的功能。

RG-NBS5750-E系列交换机NBS5750_RGOS11.4(1)B70文档版本 :V1.0copyright © 2018锐捷网络版权声明copyright © 2018锐捷网络保留对本文档及本声明的一切权利。

未得到锐捷网络的书面许可,任何单位和个人不得以任何方式或形式对本文档的部分内容或全部进行复制、摘录、备份、修改、传播、翻译成其他语言、将其全部或部分用于商业用途。

以上均为锐捷网络的商标。

本文档提及的其他所有商标或注册商标,由各自的所有人拥有。

免责声明您所购买的产品、服务或特性等应受商业合同和条款的约束,本文档中描述的全部或部分产品、服务或特性可能不在您的购买或使用范围之内。

除非合同另有约定,锐捷网络对本文档内容不做任何明示或默示的声明或保证。

由于产品版本升级或其他原因,本文档内容会不定期进行更新。

锐捷网络保留在没有任何通知或者提示的情况下对文档内容进行修改的权利。

本手册仅作为使用指导。

锐捷网络在编写本手册时已尽力保证其内容准确可靠,但并不确保手册内容完全没有错误或遗漏,本手册中的所有信息也不构成任何明示或暗示的担保。

前 言读者对象本书适合下列人员阅读●网络工程师●技术推广人员●网络管理员技术支持●锐捷睿易官方网站:/●锐捷睿易在线客服:●锐捷网络官方网站服务与支持版块:/service.aspx●7×24小时技术服务热线:400-100-0078●睿易网络技术论坛:/●常见问题搜索:/service/know.aspx●锐捷网络技术支持与反馈信箱:*********************.cn本书约定1. 命令行格式约定命令行格式意义如下:粗体:命令行关键字(命令中保持不变必须照输的部分)采用加粗字体表示。

斜体:命令行参数(命令中必须由实际值进行替代的部分)采用斜体表示[ ] :表示用[ ] 括起来的部分,在命令配置时是可选的。

{ x | y | ... }:表示从两个或多个选项中选取一个。

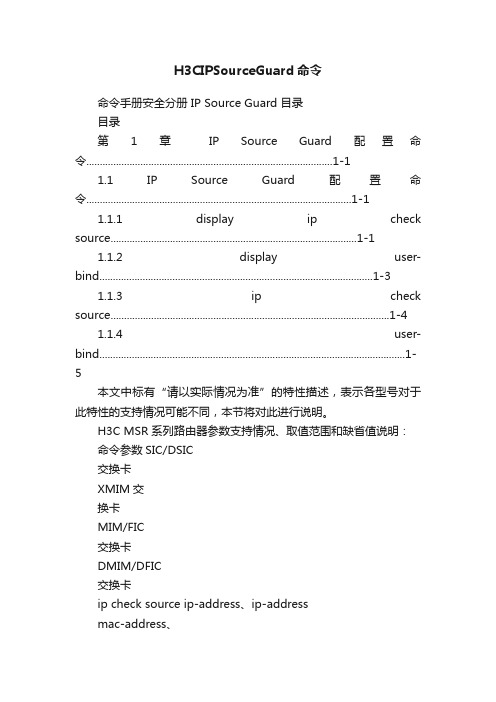

H3CIPSourceGuard命令命令手册安全分册 IP Source Guard 目录目录第1章IP Source Guard配置命令...........................................................................................1-11.1 IP Source Guard配置命令..................................................................................................1-11.1.1 display ip check source...........................................................................................1-11.1.2 display user-bind.....................................................................................................1-31.1.3 ip check source.......................................................................................................1-41.1.4 user-bind.................................................................................................................1-5本文中标有“请以实际情况为准”的特性描述,表示各型号对于此特性的支持情况可能不同,本节将对此进行说明。

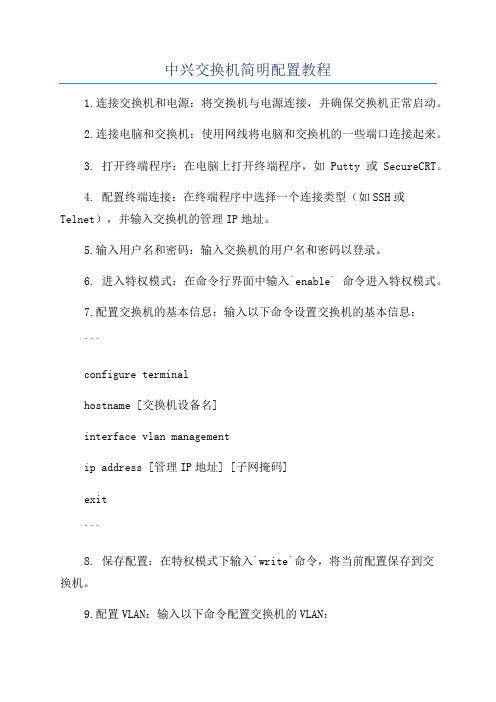

中兴交换机简明配置教程1.连接交换机和电源:将交换机与电源连接,并确保交换机正常启动。

2.连接电脑和交换机:使用网线将电脑和交换机的一些端口连接起来。

3. 打开终端程序:在电脑上打开终端程序,如Putty或SecureCRT。

4. 配置终端连接:在终端程序中选择一个连接类型(如SSH或Telnet),并输入交换机的管理IP地址。

5.输入用户名和密码:输入交换机的用户名和密码以登录。

6. 进入特权模式:在命令行界面中输入`enable` 命令进入特权模式。

7.配置交换机的基本信息:输入以下命令设置交换机的基本信息:```configure terminalhostname [交换机设备名]interface vlan managementip address [管理IP地址] [子网掩码]exit```8. 保存配置:在特权模式下输入`write`命令,将当前配置保存到交换机。

9.配置VLAN:输入以下命令配置交换机的VLAN:configure terminalvlan [VLAN ID]name [VLAN 名称]exit```10.配置端口:输入以下命令将端口添加到VLAN:```configure terminalinterface ethernet [端口号]switchport access vlan [VLAN ID]end```11.配置链路聚合:输入以下命令将多个端口聚合为一个逻辑链路:```configure terminalinterface eth-trunk [聚合端口号]mode lacp-statictrunkport [端口号1] to [端口号2]```12.配置静态路由:输入以下命令设置交换机的静态路由:```configure terminalip route-static [目的网络地址] [子网掩码] [下一跳地址]exit```13.配置访问控制列表(ACL):输入以下命令创建和配置ACL:```configure terminalacl number [ACL编号]rule [规则编号] [permit,deny] [源地址] [目的地址] [协议]exit```14. 配置交换机的安全功能:输入以下命令设置交换机的安全功能,如端口安全、DHCP Snooping等:```configure terminalport-security enableip-source-guard enabledhcp-snooping enableexit```15. 保存配置并退出:在特权模式下输入`write`命令,将当前配置保存到交换机,并输入`exit`命令退出交换机。

交换机IP Source Guard功能一、IP地址盗用IP地址的盗用方法多种多样,其常用方法主要有以下几种:1、静态修改IP地址对于任何一个TCP/IP实现来说,IP地址都是其用户配置的必选项。

如果用户在配置TCP/IP或修改TCP/IP配置时,使用的不是授权分配的IP地址,就形成了IP地址盗用。

由于IP地址是一个逻辑地址,因此无法限制用户对于其主机IP地址的静态修改。

2、成对修改IP-MAC地址对于静态修改IP地址的问题,现在很多单位都采用IP与MAC绑定技术加以解决。

针对绑定技术,IP盗用技术又有了新的发展,即成对修改 IP-MAC地址。

现在的一些兼容网卡,其MAC地址可以使用网卡配置程序进行修改。

如果将一台计算机的 IP地址和MAC地址都改为另外一台合法主机的IP地址和MAC地址,其同样可以接入网络。

另外,对于那些MAC地址不能直接修改的网卡来说,用户还可以采用软件的办法来修改MAC地址,即通过修改底层网络软件达到欺骗上层网络软件的目的。

3、动态修改IP地址某些攻击程序在网络上收发数据包,可以绕过上层网络软件,动态修改自己的 IP地址(或IP-MAC 地址对),以达到IP欺骗。

二、IP Source Guard技术介绍IP源防护(IP Source Guard,简称IPSG)是一种基于IP/MAC的端口流量过滤技术,它可以防止局域网内的IP地址欺骗攻击。

IPSG能够确保第2层网络中终端设备的IP地址不会被劫持,而且还能确保非授权设备不能通过自己指定IP地址的方式来访问网络或攻击网络导致网络崩溃及瘫痪。

交换机内部有一个IP源绑定表(IP Source Binding Table)作为每个端口接受到的数据包的检测标准,只有在两种情况下,交换机会转发数据:∙所接收到的IP包满足IP源绑定表中Port/IP/MAC的对应关系∙所接收到的是DHCP数据包其余数据包将被交换机做丢弃处理。

IP源绑定表可以由用户在交换机上静态添加,或者由交换机从DHCP监听绑定表(DHCP Snooping Bi nding Table)自动学习获得。

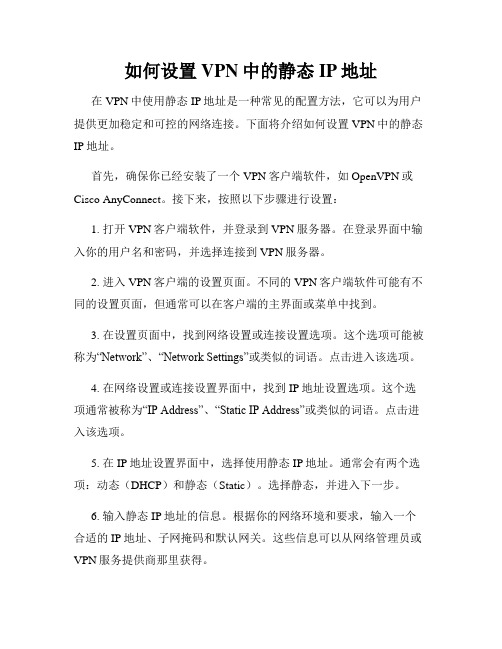

如何设置VPN中的静态IP地址在VPN中使用静态IP地址是一种常见的配置方法,它可以为用户提供更加稳定和可控的网络连接。

下面将介绍如何设置VPN中的静态IP地址。

首先,确保你已经安装了一个VPN客户端软件,如OpenVPN或Cisco AnyConnect。

接下来,按照以下步骤进行设置:1. 打开VPN客户端软件,并登录到VPN服务器。

在登录界面中输入你的用户名和密码,并选择连接到VPN服务器。

2. 进入VPN客户端的设置页面。

不同的VPN客户端软件可能有不同的设置页面,但通常可以在客户端的主界面或菜单中找到。

3. 在设置页面中,找到网络设置或连接设置选项。

这个选项可能被称为“Network”、“Network Settings”或类似的词语。

点击进入该选项。

4. 在网络设置或连接设置界面中,找到IP地址设置选项。

这个选项通常被称为“IP Address”、“Static IP Address”或类似的词语。

点击进入该选项。

5. 在IP地址设置界面中,选择使用静态IP地址。

通常会有两个选项:动态(DHCP)和静态(Static)。

选择静态,并进入下一步。

6. 输入静态IP地址的信息。

根据你的网络环境和要求,输入一个合适的IP地址、子网掩码和默认网关。

这些信息可以从网络管理员或VPN服务提供商那里获得。

7. 完成IP地址设置后,保存并应用更改。

在设置页面中找到保存或应用更改的选项,并点击确认。

8. 重新连接到VPN服务器。

关闭并重新打开VPN客户端软件,并使用新配置的静态IP地址重新连接到VPN服务器。

通过以上步骤,你已经成功设置了VPN中的静态IP地址。

使用静态IP地址可以带来一些好处,如更稳定的连接、更好的性能和更方便的远程访问。

但需要注意的是,配置静态IP地址时要遵循网络管理员或VPN服务提供商的要求,以确保网络的安全和正常运行。

总结起来,设置VPN中的静态IP地址包括打开VPN客户端、进入设置页面、找到IP地址设置选项、选择静态IP地址、输入IP地址信息、保存并应用更改,最后重新连接到VPN服务器。

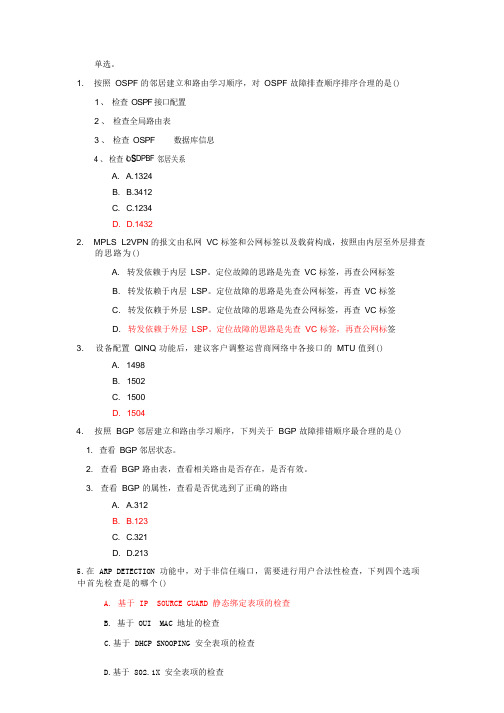

单选。

1. 按照OSPF 的邻居建立和路由学习顺序,对OSPF 故障排查顺序排序合理的是()1、检查OSPF 接口配置2 、检查全局路由表3 、检查OSPF 数据库信息4、检查S DPBF邻居关系A. A.1324B. B.3412C. C.1234D. D.14322. MPLS L2VPN 的报文由私网VC 标签和公网标签以及载荷构成,按照由内层至外层排查的思路为()A. 转发依赖于内层LSP。

定位故障的思路是先查VC 标签,再查公网标签B. 转发依赖于内层LSP。

定位故障的思路是先查公网标签,再查VC 标签C. 转发依赖于外层LSP。

定位故障的思路是先查公网标签,再查VC 标签D. 转发依赖于外层LSP。

定位故障的思路是先查VC 标签,再查公网标签3. 设备配置QINQ 功能后,建议客户调整运营商网络中各接口的MTU 值到()A. 1498B. 1502C. 1500D. 15044. 按照BGP 邻居建立和路由学习顺序,下列关于BGP 故障排错顺序最合理的是()1. 查看BGP 邻居状态。

2. 查看BGP 路由表,查看相关路由是否存在,是否有效。

3. 查看BGP 的属性,查看是否优选到了正确的路由A. A.312B. B.123C. C.321D. D.2135.在 ARP DETECTION 功能中,对于非信任端口,需要进行用户合法性检查,下列四个选项中首先检查是的哪个()A. 基于 IP SOURCE GUARD 静态绑定表项的检查B. 基于 OUI MAC 地址的检查C.基于 DHCP SNOOPING 安全表项的检查D.基于 802.1X 安全表项的检查1. SWA,SWB,SWC 构成RRPP 环主环1,交换机SWA 上有如下配置:[SWA]rrpp1[SWA-rrpp-domain1]control-vlan4092如果交换机SWA 端口G1/0/1 和G1/0/2 接入RRPP 环。

IP Source Guard下设置静态特例IP.

IP Source Guard是基于IP/MAC的端口流量过滤技术,可以防止局域网内的IP地址欺骗攻击。

交换机内部有一个IP source binding table作为每个端口接受到的数据包的检测标准,只有在两种情况下,交换机会转发数据——或者所接收到的IP包满足IP source binding table中port/IP/MAC的对应关系,或者是接收到的是DHCP数据包,其余数据包将被交换机做丢弃处理。

IP source binding table可以由用户在交换机上静态的配置,也可以由交换机从DHCP Snooping自动学习获得。

静态配置是一种简单而固定的方式,灵活性很差,因此Cisco建议用户最好结合DHCP Snooping使用IP Source Guard,由DHCP Snooping Binding Database生成IP source binding table。

以DHCP Snooping为前提讲一下IP Source Guard技术的原理。

在这种环境下,连接在交换机上的所有PC都配置自动获取IP,PC作为DHCP Client 通过广播发送DHCP Request,DHCP server将含有IP地址信息的DHCP Reply 通过单播的方式发送给DHCP Client,交换机作为连接DHCP Server和DHCP Client的中介,从经过其的DHCP Request和DHCP Reply数据包中提取关键信息(包括IP Address,MAC Address, Vlan ID, Port,Released Time等)并把这些信息保存到DHCP Snooping Binding Database中,并由此生成IP source binding table,IOS根据这个表里面的内容把ACL应用到各个对应的端口,由ACL来过滤所有IP流量。

PC没有发送DHCP Request时,PC连接的交换机端口默认时拒绝除了DHCP之外的所有数据的,因此PC使用的静态IP是无法连接网络的。

PC发送DHCP Request之后,交换机对PC连接的端口进行了IP/MAC/Port的绑定,仅仅只有指定的IP能够连接网络,PC将自己的IP伪装成其他主机的。

如果DHCP Server设定了MAC/IP的对应关系,那么每个PC 的IP也就因此固定了,这是一种比较好的局域网IP地址解决方案。

另外,由于IOS会对端口接收到的DHCP数据包进行处理,如果恶意的PC发送大量的DHCP包让交换机处理发动DOS攻击,会造成交换机的资源耗尽,考虑到这一点,IOS默认每个端口每秒钟最多能接收1500个DHCP数据包。

解决客户需求:

需要在校园网内,某些端口需要设置几个静态IP,但是在取消DOT1X情况下不能上网。

交换机情况:

ip dhcp snooping verify mac-address

ip dhcp snooping

端口设置:

interface FastEthernet 0/23

switchport access vlan 20

spanning-tree bpduguard enable

spanning-tree portfast

security address-bind enable

dot1x port-control auto

解决方法:先取消DOT1X端口,然后把静态IP地址绑定到端口interface fastEthernet 0/23

no dot1x port-control auto

exit

ip dhcp snoonging binding 0000.0000.0001 vlan 20 172.16.6.1 interface FastEthernet 0/23。