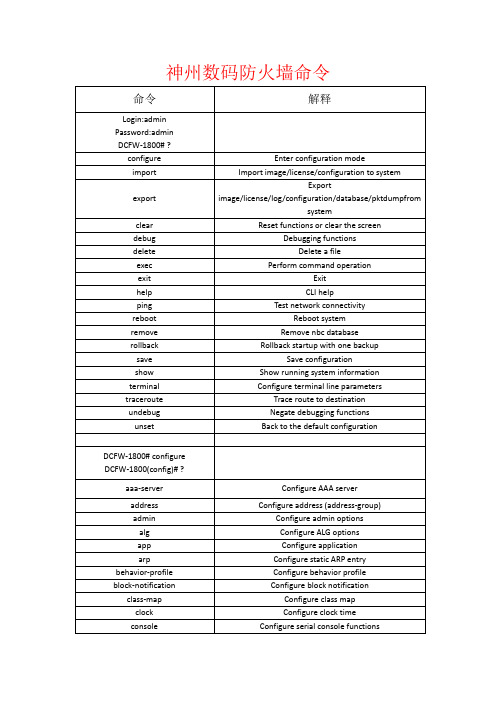

(参考资料)神州数码防火墙命令

- 格式:pdf

- 大小:278.46 KB

- 文档页数:4

Juniper防火墙安装手册神州数码(深圳)有限公司二零零五年十二月Juniper 防火墙安装手册项目编号 Juniper200601 文档名称 Juniper防火墙安装手册编写人完成日期 2006.01.18文档修订记录:日期修订版本修订内容修订人2005.12.18 V1.0 NSRP设置、L2TP设置梁文辉2005.12.19 V1.0 透明模式、故障排除技巧刘平、李滨2006.01.16 V1.0 NAT模式和路由模式安装张坤目录一、透明模式 (5)1.1 、网络结构图 (5)1.2、配置文件 (5)二、NAT模式 (8)2.1 、网络结构图 (8)2.2、安装步骤 (8)2.2.1 初始化配置 (8)2.2.2 管理功能设置 (11)2.2.3 安全区 (12)2.2.4 端口设置 (13)2.2.5 设置路由 (14)2.2.6 NAT设置 (16)2.2.7 端口服务 (19)2.2.8 定义策略 (21)三、路由模式 (24)3.1 、网络结构图 (24)3.2、安装步骤 (24)3.2.1 初始化配置 (24)3.2.2 管理功能设置 (27)3.2.3 安全区 (28)3.2.4 端口设置 (29)3.2.5 Route 模式设置 (30)3.2.6 设置路由 (31)3.2.7 定义策略 (32)四、动态路由 (35)五、VPN (35)5.1 C LIENT TO SITE (35)5.2 建立L2TP (44)5.2.1网络结构图 (44)5.2.2配置防火墙 (45)5.5.3 测试 (54)六、HA (56)6.1、网络拓扑结构图 (56)6.2、设置步骤 (56)6.3、命令行配置方式 (57)6.4、图形界面下的配置步骤 (61)七、故障排除 (65)7.1 常用TROUBLESHOOTING命令 (65)7.1.1 get system (65)7.1.2 get route (65)7.1.3 get arp (66)7.1.4 get sess (66)7.1.5 debug (67)7.1.6 set ffilter (68)7.1.7 snoop (69)7.2 T ROUBLESHOOTING ROUTE (70)7.2.1 Example 1- no route (70)7.2.2 Example 2- no policy (70)7.3 T ROUBLESHOOTING NAT (71)7.3.1 Interface NAT-src (71)7.3.2 policy NAT-src (71)7.3.3 policy NAT-dst (72)7.3.4 VIP (74)7.3.5 MIP (74)7.4 T ROUBLESHOOTING VPN (75)7.4.1 常用调试命令 (75)7.4.2 常见错误(以下日志是从VPN接收端收集) (76)一、透明模式1.1 、网络结构图接口为透明模式时,NetScreen设备过滤通过防火墙的数据包,而不会修改IP数据包包头中的任何源或目的地信息。

DCFW-1800G/E/S系列防火墙简易使用手册神州数码网络集团客服中心技术支持部第1章硬件说明 (4)第2章安装前准备 (4)2.1通过控制台接入防火墙(CLI) (4)2.2SSH远程管理方法 (4)2.3WEB页面管理方法 (5)2.4防火墙密码恢复方法 (6)2.5恢复出厂配置方法 (7)2.6防火墙升级方法 (8)2.7恢复备份版本方法 (10)2.8更改逻辑端口同物理端口对应关系方法 (11)2.9防火墙当前运行配置下载方法 (12)2.10防火墙出厂默认配置 (13)第3章功能配置 (13)3.1防火墙接口IP地址更改方法 (14)3.2防火墙默认网关配置方法 (15)3.3防火墙静态路由添加方法 (15)3.4服务(端口)添加方法(3.6及之前版本) (16)3.5安全规则添加方法(3.6及之前版本) (16)3.6动态NAT配置方法(3.6及之前版本) (18)3.7静态NAT配置方法(3.6及之前版本) (18)3.8端口映射配置方法(3.6及之前版本) (19)3.9日志记录方法(3.6及之前版本) (19)3.10源地址路由配置方法(3.6及之前版本) (26)第4章典型应用 (31)4.1常用路由模式的配置(3.6及之前版本) (31)4.2防火墙做PPTP拨号服务器的配置(3.6及之前版本) (42)4.3如何封堵病毒端口(3.6及之前版本) (48)关于本手册本手册主要介绍DCFW-1800G/E/S防火墙的常用配置方法,并举例进行说明,希望能够帮助用户快速的了解和使用DCFW-1800G/E/S防火墙。

如果系统升级,本手册内容进行相应更新,恕不事先通知。

第1章硬件说明无第2章安装前准备2.1 通过控制台接入防火墙(CLI)z将DCFW-1800防火墙console线缆一端和防火墙控制台端口相连,另一端与计算机的串口相连。

z打开计算机超级终端,将串口设置为如下模式:9600波特率,8个数据位,无奇偶校验位,1个停止位,无流控。

第一部分交换机配置一、基础配置1、模式进入Switch>Switch>enSwitch#configSwitch(Config)#interface ethernet 0/22、配置交换机主机名命令:hostname <主机名>3、配置交换机IP地址Switch(Config)#interface vlan 1Switch(Config-If-Vlan1)#ip address 10.1.128.251 255.255.255.0Switch(Config-If-Vlan1)#no shut4、为交换机设置Telnet授权用户和口令:登录到Telnet的配置界面,需要输入正确的用户名和口令,否则交换机将拒绝该Telnet用户的访问。

该项措施是为了保护交换机免受非授权用户的非法操作。

若交换机没有设置授权Telnet用户,则任何用户都无法进入交换机的Telnet配置界面。

因此在允许Telnet方式配置管理交换机时,必须在Console的全局配置模式下使用命令username <username>privilege <privilege> [password (0 | 7) <password>]为交换机设置Telnet授权用户和口令并使用命令authentication line vty login local打开本地验证方式,其中privilege选项必须存在且为15。

例:Switch>enableSwitch#configSwitch(config)#username test privilege 15 password 0 testSwitch(config)#authentication line vty login localSwitch(Config)#telnet-user test password 0 testSwitch (Config)#telnet-server enable://启动远程服务功能5、配置允许Telnet管理交换机的地址限制(单独IP或IP地址段)(1)限制单个IP允许Telnet登录交换机switch(config)#authentication security ip 192.168.1.2(2)限制允许IP地址段Telnet登录交换机switch(config)#access-list 1 permit 192.168.1.0 0.0.0.255switch(config)#authentication ip access-class 1 in5、为交换机设置Web授权用户和口令:web-user <用户名>password {0|7} <密码>例:Switch(Config)#web-user admin password 0 digital6、设置系统日期和时钟:clock set <HH:MM:SS> <YYYY/MM/DD>7、设置退出特权用户配置模式超时时间exec timeout <minutes > //单位为分钟,取值范围为0~3008、保存配置:write9、显示系统当前的时钟:Switch#show clock10、指定登录用户的身份是管理级还是访问级Enable [level {visitor|admin} [<密码>]]11、指定登录配置模式的密码:Enable password level {visitor|admin}12、配置交换机的用户名密码:username admin privilege 15 password 0 admin00013、配置enable密码为ddd:enable password 0 ddd level 1514、配置登录时认证:authentication line vty login local15、设置端口的速率和双工模式(接口配置模式下)命令:speed-duplex {auto | force10-half | force10-full | force100-half | force100-full | {{force1g-half | force1g-full} [nonegotiate [master | slave]] } }no speed-duplex二、单交换机VLAN划分1、VLAN基本配置(1)新建VLAN:vlan <vlan-id>(2)命名VLAN:name <vlan-name>(3)为VLAN 分配交换机端口Switch(Config-If-Vlan1)#switchport interface Ethernet 0/2(4)设置Trunk 端口允许通过VLAN:Switch(Config-ethernet0/0/5)#switchport trunk allowed vlan 1;3;5-202、划分VLAN:(1)进入相应端口:Switch(config)#interface Ethernet 0/2(2)修改模式:Switch(Config-ethernet0/0/5)switchport mode access(3)划分VLAN:Switch(Config-ethernet0/0/5)#switchport access vlan 4三、跨交换机VLAN划分(两台交换机作相同操作)1、新建VLAN2、划分VLAN3、修改链路模式(1)进入相应端口:Switch(config)#interface Ethernet 0/1(2)修改模式:Switch(config-if)#switchport mode trunk四、VLAN间主机的通信1、新建VLAN2、划分VLAN3、修改链路模式(1)进入相应端口:Switch(config)#interface Ethernet 0/1(2)修改模式:Switch(config-if)#switchport mode trunk注意:如果是三层交换机,在修改模式先封装802.1协议:Switch(config-if)#switchport trunk encapsulation dot1q4、建立VLAN子接口(1)、进入VLAN接口模式:Switch(config)#interface vlan 2(2)、设置VLAN子接口地址:Switch(config-if)#ip address 192.168.0.1 255.255.255.0 (3)、打开端口:Switch(config-if)#no shutdown5、设置各主机IP地址、子网掩码、网关注意:(1)各主机IP地址应与其所在的VLAN在同一网段。

神州数码dcfw1800系列安全网关命令手册40r4c一、系统基本命令1. 登录与退出(1)登录网关admindcfw1800> enablePassword:admindcfw1800configure terminal输入管理员密码后,即可进入配置模式。

(2)退出网关admindcfw1800exit退出配置模式后,系统将返回用户模式。

2. 查看系统信息(1)查看系统版本admindcfw1800show version执行此命令,可以查看当前网关的软件版本、硬件版本等信息。

(2)查看系统状态admindcfw1800show system status执行此命令,可以查看网关的运行状态、CPU使用率、内存使用率等信息。

3. 配置系统时间(1)设置系统时间admindcfw1800clock set HH:MM:SS YYYYMMDD将HH:MM:SS替换为具体的小时、分钟和秒,将YYYYMMDD替换为具体的年、月、日。

(2)查看系统时间admindcfw1800show clock执行此命令,可以查看当前网关的系统时间。

二、接口配置命令1. 查看接口状态admindcfw1800show interface执行此命令,可以查看所有接口的状态、速率、双工模式等信息。

2. 配置接口(1)进入接口配置模式admindcfw1800interface <interfacetype> <interfacenumber>将<interfacetype>替换为接口类型(如GigabitEthernet),将<interfacenumber>替换为接口编号(如0/0)。

(2)设置接口描述admindcfw1800description <descriptiontext>将<descriptiontext>替换为接口描述信息。

(3)设置接口速率和双工模式admindcfw1800speed <speed> duplex <duplexmode>将<speed>替换为接口速率(如1000),将<duplexmode>替换为双工模式(如full或half)。

特别注意交换机恢复出厂:set dfault write reloadfirewall enable#全局开启firewall enablefirewall default {permit | deny} 设置防火墙默认动作跟踪路由tracertTelnet,SSH远程登录路由器aaa authentication login default localaaa authentication enable default enableusername abc password 123enable password 0 123line vty 0login authentication default交换机Switch(config)# telnet-server enableSwitch(config)#username test privilege 15 password 0 testSwitch(config)#authentication line vty login localauthentication securityip <ip-addr> 配置Telnet登录到交换机的安全IP地址限制允许IP地址段Telnet登录交换机switch(config)#access-list1permit192.168.1.0 0.0.0.255switch(config)#authentication ip access-class 1 inSwitch(config)#ssh-server enableSwitch(config)#username test privilege 15 password 0 testSwitch(config)#authentication line vty login localSwitch(config)#interface vlan 1Switch(Config-if-Vlan1)#ip address 100.100.100.200 255.255.255.0ssh-server timeout <timeout> 设置SSH认证超时时间ssh-server authentication-retries <authentication-retires> 设置SSH认证重试次数switch(config)#ip http serverswitch(config)#username test privilege15password0 testswitch(config)#authentication line web login localswitch(config)#ip http secure-serverDHCPswitch(config)#service dhcpswitch(config)#ip dhcp pool vlan10switch(dhcp-vlan10-config)#network10.1.1.1 24switch(dhcp-vlan10-config)#default-router10.1.1.1中继:switch(config)#service dhcpswitch(config)#ip forward-protocol udp bootpsswitch(config-Vlan20)#ip help-address 10.1.1.1dhcp绑定,不允许手动配置ip地址#全局开启DHCP Snooping和DHCP Snooping绑定功能DHCP分配固定ip:switch(config)#ip dhcp excluded-address 10.1.1.2 10.1.1.10 不自动分配地址池switch(config)#ip dhcp pool 10switch(dhcp-vlan10-config)#host10.1.1.5switch(dhcp-vlan10-config)#default-router10.1.1.1switch(dhcp-vlan10-config)#hardware-address 00-0B-4C-9E-2a -1C绑定硬件地址#全局开启DHCP Snooping和DHCP Snooping绑定功能switch(config)#ip dhcp snooping enableswitch(config)#ip dhcp snooping binding enableswitch(config)#interface ethernet1/24switch(Config-Ethernet1/24)#ip dhcp snooping trust#设置E 1/1端口可以自动绑定DHCP获得的IP地址switch(config)#interface ethernet1/1switch(Config-Ethernet1/1)#ip dhcp snooping binding user-controlswitch(Config-Ethernet1/1)#exit#手动绑定PC 1的IP地址和MAC地址switch(config)#ip dhcp snooping binding user 00-11-11-11-11-11address 10.1.1.2mask 255.255.255.0vlan1interface 1/2路由器:Router_config#ip dhcpd enable //启动DHCP 服务Router_config#ip dhcpd pool 1Router_config_dhcp#network 192.168.1.0 255.255.255.0Router_config_dhcp#range 192.168.1.11 192.168.1.20Router_config_dhcp#lease 1 //定义租期Router_config_dhcp#dns-server 1.1.1.1 //定义DNS服务器地址Router_config_dhcp#default-router 192.168.1.1端口安全Switchport port-security lock 锁定安全端口,使pc只能通过此端口通信Switchport port-security convert 动态学习macMac-address-table blackhole address aa-bb-cc-dd-ee-ff vlan 30 mac表过滤端口操作端口IP mac绑定#全局打开AM功能Switch(config)#am enable#端口 1/1开启AM功能,绑定IPSwitch(config)#interface ethernet 1/1Switch(config-If-Ethernet 1/1)#am portSwitch(config-If-Ethernet 1/1)#am ip-pool 1.1.1.2 2Switch(config-If-Ethernet 1/1)#exit#端口 1/2开户AM功能,绑定IP、MACSwitch(config)#interface ethernet1/2Switch(config-If-Ethernet 1/2)#am portSwitch(config-If-Ethernet 1/2)#am mac-ip-pool00-44-44-44-44-44 1.1.1.4Switch(config-If-Ethernet 1/2)#exit端口限速Switch(config)#interface ethernet 1/1Switch(Config-If-Ethernet1/1)#bandwidth control10000both 限速10MB参数:both为端口收发时均进行带宽控制;receive为仅在端口接收数据时进行带宽控制;transmit为仅在端口发送数据时进行带宽控制。

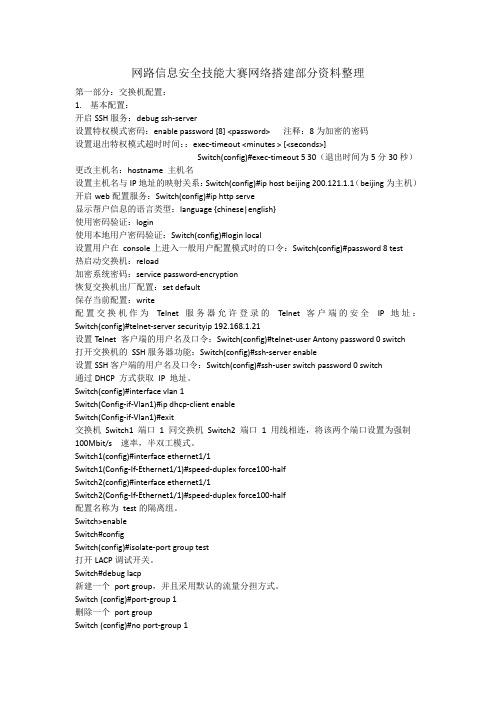

网路信息安全技能大赛网络搭建部分资料整理第一部分:交换机配置:1.基本配置:开启SSH服务:debug ssh-server设置特权模式密码:enable password [8] <password> 注释:8为加密的密码设置退出特权模式超时时间::exec-timeout <minutes > [<seconds>]Switch(config)#exec-timeout 5 30(退出时间为5分30秒)更改主机名:hostname 主机名设置主机名与IP地址的映射关系:Switch(config)#ip host beijing 200.121.1.1(beijing为主机)开启web配置服务:Switch(config)#ip http serve显示帮户信息的语言类型:language {chinese|english}使用密码验证:login使用本地用户密码验证:Switch(config)#login local设置用户在console上进入一般用户配置模式时的口令:Switch(config)#password 8 test热启动交换机:reload加密系统密码:service password-encryption恢复交换机出厂配置:set default保存当前配置:write配置交换机作为Telnet 服务器允许登录的Telnet 客户端的安全IP 地址:Switch(config)#telnet-server securityip 192.168.1.21设置Telnet 客户端的用户名及口令:Switch(config)#telnet-user Antony password 0 switch打开交换机的SSH服务器功能:Switch(config)#ssh-server enable设置SSH客户端的用户名及口令:Switch(config)#ssh-user switch password 0 switch通过DHCP 方式获取IP 地址。

神州数码路由器DCR-2626和交换机CRS-5650-28命令1. 交换机恢复出厂设置及其基本配置.1) //进入特权模式2) del config.text2. Telnet方式管理交换机.1) //进入全局配置模式2) enable password 0 [密码]3) Line 0 44) Password 0 [密码]5) Login3. 交换机文件备份、升级、还原。

1) rgnos.bin系统文件2) config.text配置文件4. Enable密码丢失的解决办法1) 重启2) CTRL+C3) 选择 4 (file)4) 1 (移除)5) Config.text6) Load (重启)5. 交换机Vlan的划分1) Vlan 102) In vlan 103) Ip add [IP] [子网掩码]6. 交换机端口与Mac绑定和过滤1) //进入串口2) sw mode trunk3) sw port-security mac-address [MAC] IP-address [IP7. 生成树实验1) spanning-tree8. 交换机链路聚合1) Int aggregateport 12) sw mode trunk3) //进入串口4) port-group 19. 交换机端口镜像1) monitor session 1 source interface fastEthernet 0/2 both //被镜像的2) monitor session 1 destination interface fastEthernet 0/3 //镜像端口10. 多层交换机静态路由实验1) ip route [存在的IP段] [子网掩码] [下一跳IP]11. RIP动态路由1) router rip2) version 23) network [IP段]4) no auto-summary12. 端口安全1) //进入端口2) switchport port-security //开启端口安全3) switchport port-security maximum 5 //最大连接5.4) sw port-security violation shutdown //超出就shudown13. OSPF动态路由1) router ospf2) network [IP段] [反码] area 014. 标准ACL实验1) access-list 1 deny 192.168.1.0 0.0.0.255 //拒绝访问的IP段2) access-list 1 permit 192.168.1.0 0.0.0.255 //允许的IP段3) //进入端口4) ip access-group 1 in //把控制列表 1 配入端口,进入控制5) ip access-group 1 out //把控制列表 1 配入端口,输出控制15. 扩展ACL实验1) access-list 101 deny tcp A.B.C.D 255.255.255.0 A.B.C.D 255 .255.255.0 eq ftp(WWW)// 禁止前面个网段访问后面个网段的FTP或者WWW16. 交换机单向访问控制1) //使用标准ACL2) access-list 1 deny 192.168.1.0 0.0.0.2553) //进入端口4) ip access-group 1 in17. 交换机DHCP服务器配置1) service dhcp2) ip dhcp ping packets 13) ip dhcp excluded-address [ip1] [IP 2] //设置排斥的IP地址从1到2开始4) ip dhcp pool [名字]5) lease infinite //永久租用6) network [IP段] [子网掩码]7) default-router [网关IP]8) dns-server [NDS IP]18. 交换机DHCP中继功能1) service dhcp2) //进入VLAN3) ip helper-address [DHCP的网管]19. 交换机VRRP实验1) //进入VLAN2) vrrp 10 ip [IP] //设置vrrp虚拟网关3) vrrp 10 priority 150 //设置优先级为150(默认100)20. 交换机QOS实验 car1) //1.扩展控制列表,2策略,3方法 4配入端口2) access-list 101 permit ip host A.B.C.D any //定义要限速的IP3) class-map xiansu1 //创建class-map 名字为xiansu14) match access-group 101 //把控制列表套入策略xiansu15) policy-map pozz 创建policy-map名字为pozz6) class xiansu17) police 8000 512 exceed-action drop //限速值为8000 kbit ,512KB8) //进入端口9) service-policy input pozz路由器要求1. 路由器telneta) //进入全局配置模式b)c) enable password 0 [密码]d) Line vty 0 4e) Password 0 [密码]2. Login路由器weba) //先建立用户密码b) Ip http port 80 //开启web端口为803. 路由器广域网HDLC封装配置a) encapsulation hdlc4. 路由器广域网PPP封装配置a) encapsulation ppp5. 路由器广域网PPP封装PAP配置a) encapsulation pppb) ppp authentication papc) ppp pap sent-username [用户] password 0 [密码] //验证方d) username [用户名] password 0 [密码] //被验证方6. 路由器广域网PPP封装CHAP配置a) encapsulation pppb) ppp authentication CHAP7. ppp chap hostname [对方电脑]8. ppp chap password 0 12345687a) Ip nat Inside 设置为内网接口b) ip nat outside 设置为外网接口c) access-list 10 permit A.B.C.D 0.0.0.255//配置允许访问的ACLd) ip nat inside source list 10 interface serial 1/0 overl oad //允许访问外网的ACL9. NAT内网映射a) ip nat inside source static tcp 192.168.1.1 80 interfac e s4/0 //把IP的80端口射到s4/0端口10. 策略路由(PBR)配置Access-list 101 permit ip host A.B.C.D any //定义ACLRoute-map test permit 10 ..\\定义策略Match ip add0020101 .//匹配ACLSet int null 0//如果匹配就丢弃Set ip next-hop A.B.C.D //如果匹配就放到下一条Route-map test permit 20 //如果不匹配执行默认路由Int f 0/1 //进入端口Ip policy route-map test //关联策略11. 路由在发布a) 当出现多动态路由的时候,一个网段只声明一次,要和下一条的协议一样b) Reredistribute rip subnets 重分布RIP路由redistribute static subnets 重分布静态路由5650S-1(config)#router rip5650S-1(config-router)#version 25650S-1(config-router)#redistribute ospf5650S-1(config-router)#redistribute stati12. 配置QOSa) //1.扩展控制列表,2策略,3方法 4配入端口b) access-list 101 permit ip host A.B.C.D any //定义要限速的IPc) class-map xiansu1 //创建class-map 名字为xiansu1d) match access-group 101 //把控制列表套入策略xiansu1e) policy-map pozz 创建policy-map名字为pozzf) class xiansu1g) police 8000 512 exceed-action drop //限速值为8000 kbit ,512KBh) //进入端口i) service-policy input pozz13. VPN,pptpa) ip local pool text 192.168.2.2 192.168.2.20 //定义获取VPN的地址池,b) interface Virtual-Template 1 //进入虚接口1c) ppp authentication pap //配置认证方式d) ip unnumbered FastEthernet 1/0 //继承接口IPe) peer default ip address pool pptp //关联地址池f) //进入全局模式g) vpdn enable //开启VPNh) vpdn-group PPTP //定义组名称i) accept-dialin //允许拨入访问j) protocol pptp //允许拨入访问得协议k) virtual-template 1 //关联虚接口,拨入时候分配给用户得虚接口。

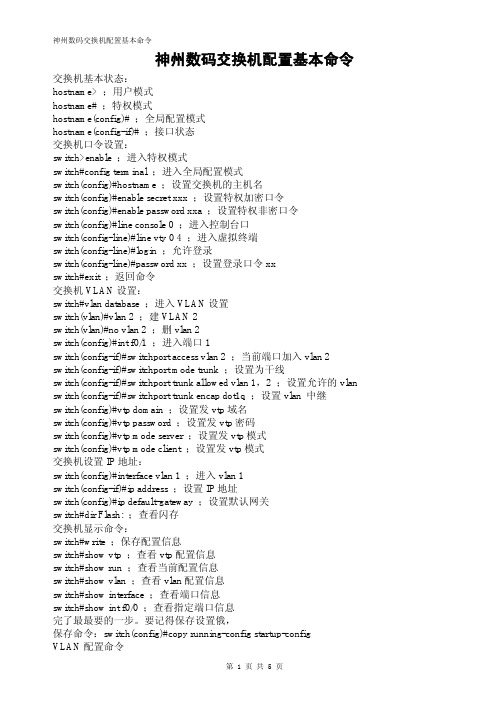

神州数码交换机配置基本命令交换机基本状态:hostname> ;用户模式hostname# ;特权模式hostname(config)# ;全局配置模式hostname(config-if)# ;接口状态交换机口令设置:switch>enable ;进入特权模式switch#config terminal ;进入全局配置模式switch(config)#hostname ;设置交换机的主机名switch(config)#enable secret xxx ;设置特权加密口令switch(config)#enable password xxa ;设置特权非密口令switch(config)#line console 0 ;进入控制台口switch(config-line)#line vty 0 4 ;进入虚拟终端switch(config-line)#login ;允许登录switch(config-line)#password xx ;设置登录口令xxswitch#exit ;返回命令交换机VLAN设置:switch#vlan database ;进入VLAN设置switch(vlan)#vlan 2 ;建VLAN 2switch(vlan)#no vlan 2 ;删vlan 2switch(config)#int f0/1 ;进入端口1switch(config-if)#switchport access vlan 2 ;当前端口加入vlan 2 switch(config-if)#switchport mode trunk ;设置为干线switch(config-if)#switchport trunk allowed vlan 1,2 ;设置允许的vlan switch(config-if)#switchport trunk encap dot1q ;设置vlan 中继switch(config)#vtp domain ;设置发vtp域名switch(config)#vtp password ;设置发vtp密码switch(config)#vtp mode server ;设置发vtp模式switch(config)#vtp mode client ;设置发vtp模式交换机设置IP地址:switch(config)#interface vlan 1 ;进入vlan 1switch(config-if)#ip address ;设置IP地址switch(config)#ip default-gateway ;设置默认网关switch#dir Flash: ;查看闪存交换机显示命令:switch#write ;保存配置信息switch#show vtp ;查看vtp配置信息switch#show run ;查看当前配置信息switch#show vlan ;查看vlan配置信息switch#show interface ;查看端口信息switch#show int f0/0 ;查看指定端口信息完了最最要的一步。

神州数码DCFW-1800防火墙配置手册神州数码(上海)网络有限公司二零零二年十月前言计算机和网上技术正以惊人的速度改变着整个世界,全世界的公司都面临着巨大的挑战和机会。

借助网络,人们可以与异地的同事或是客户进行实时交流,快速地接受、发送信息;借助网络,人们可以提高工作效率、减少开支,同时做到了在尽可能短的时间内对客户或市场的形势变化做出应急反应。

但也因此增加了新的危险。

因为要想与别人通信就要对自己的网络进行设置,使之一定程度地对外开放,这样就使自己的内部网络暴露在一些不怀好意的人的面前。

为了使网络信息系统在保障安全的基础上被正常访问,需要一定的设备来对系统实施保护,保证只有合法的用户才可以访问系统。

就目前看,能够实现这种需求的性能价格比最优的设备就是防火墙。

防火墙以其简单、实用、高效、经济等特点受到越来越多的用户的青睐,因此被越来越多地使用在企业与企业之间或企业与Internet之间。

DCFW-1800 防火墙是神州数码网络有限公司自主开发的复合型防火墙设备。

主要实现了检测功能、时间段控制访问功能、代理功能、地址转换功能、带宽管理、流量控制、MAC地址绑定功能和完整的日志审记等功能。

这本手册主要是描述如何正确配置、管理和使用DCFW-1800 防火墙,以便您能够预防有害的或未授权的信息出入您所要保护的网络,保障系统的安全。

读者对象本手册是对应高级用户和网络管理员编写的。

配置、使用防火墙所必备的知识:在安装和配置防火墙之前,具备充分的关于 TCP/IP、网络掩码、网络管理等等的知识是非常重要的。

您首先必须理解网络的工作原理,因为您将要安装、配置防火墙来控制进、出所保护网络的数据流。

您尤其要掌握 IP 地址、身份验证系统以及子网掩码的基础知识。

一本称得上出色的关于 TCP/IP 网络管理的书籍应囊括 netstat、arp、ifconfig、ping、nslookup、DNS、sendmail、routing 和更多的相关内容,由于本手册的主旨及篇幅所限,无法全面介绍,请您在相关书籍上查阅更多的资料。

![神州数码多核防火墙快速配置手册V1[1].0](https://img.taocdn.com/s1/m/e52c9eeb172ded630b1cb6ee.png)

多核防火墙快速配置手册防火墙配置一:SNAT配置 (2)防火墙配置二:DNAT配置 (5)防火墙配置三:透明模式配置 (11)防火墙配置四:混合模式配置 (14)防火墙配置五:DHCP配置 (17)防火墙配置六:DNS代理配置 (19)防火墙配置七:DDNS配置 (21)防火墙配置八:负载均衡配置 (24)防火墙配置九:源路由配置 (26)防火墙配置十:双机热备配置 (28)防火墙配置十一:QoS配置 (32)防火墙配置十二:Web认证配置 (36)防火墙配置十三:会话统计和会话控制配置 (44)防火墙配置十四:IP-MAC绑定配置 (46)防火墙配置十五:禁用IM配置 (48)防火墙配置十六:URL过滤配置 (50)防火墙配置十七:网页内容过滤配置 (54)防火墙配置十八:IPSEC VPN配置 (58)防火墙配置十九:SSL VPN配置 (65)防火墙配置二十:日志服务器配置 (74)防火墙配置二十一:记录上网URL配置 (76)防火墙配置二十二:配置管理及恢复出厂 (79)防火墙配置二十三:软件版本升级 (82)防火墙配置一:SNAT配置一、网络拓扑网络拓扑二、需求描述配置防火墙使内网192.168.1.0/24网段可以访问internet三、配置步骤第一步:配置接口首先通过防火墙默认eth0接口地址192.168.1.1登录到防火墙界面进行接口的配置通过Webui登录防火墙界面输入缺省用户名admin,密码admin后点击登录,配置外网接口地址内口网地址使用缺省192.168.1.1第二步:添加路由添加到外网的缺省路由,在目的路由中新建路由条目添加下一条地址这里的子网掩码既可以写成0也可以写成0.0.0.0,防火墙会自动识别第三步:添加SNAT策略在网络/NAT/SNAT中添加源NAT策略第四步:添加安全策略在安全/策略中,选择好源安全域和目的安全域后,新建策略关于SNAT ,我们只需要建立一条内网口安全域到外网口安全域放行的一条策略就可以保证内网能够访问到外网。