language-mode chinese #切换到中文 要求输入y确认

#有中文当然更好,为什么不用,没有的时候再用E文也一样

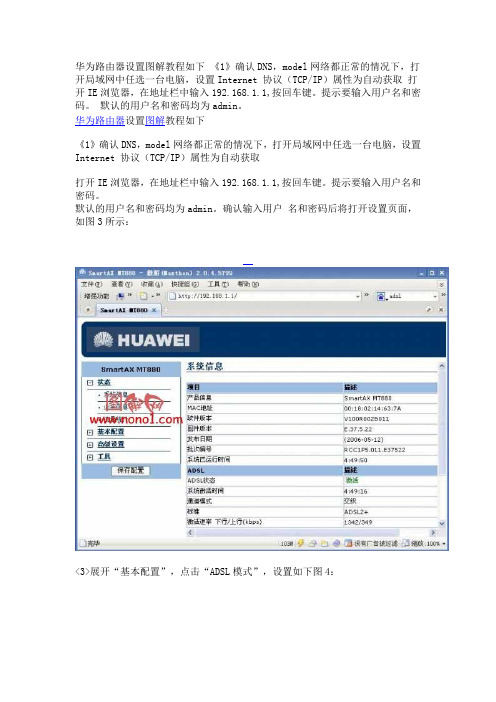

华为(Quidway AR18-22-24)路由器配置实例

2008-10-29 16:29

偶近日在出差期间认识了一位网管妹妹,此妹妹所在公司用的路由器就是 华为(Quidway AR18-22-24),Internet为电信光纤接入固定IP

4M带宽,电信只给他们把路由路搞成大家都可以上网就撒手不管了,要做别的得另加钱,应妹妹要求让我给她重新配置一下路由器,开放几个端口,可以和其下

rule 17 deny tcp destination-port eq 5554

rule 18 deny tcp destination-port eq 9996

rule 19 deny tcp destination-port eq 4444

#设置以太网接口 Ethernet1/0 就是哪个接光纤的哪个外网口子

#开始设置访问规则3000号表 拒绝所列协议端口或什么东东 访问

acl number 3000 match-order auto

rule 0 deny udp destination-port eq 1434

rule 1 deny udp destination-port eq 135

nat server protocol tcp global 220.166.XX.XXX www inside 192.168.1.2 www

nat server protocol tcp global 220.166.XX.XXX 34156 inside 192.168.1.2 34156

rule 10 deny tcp destination-port eq 5800

rule 11 deny tcp destination-port eq 5900

rule 12 deny udp destination-port eq 445

rule 13 deny udp destination-port eq 593

配置实例是:

acl number 2001

rule 0 permit source 192.168.2.0 0.0.0.255

rule 1 deny source any

#

acl number 2002

rule 0 deny source any

#

acl number 2003

level 3 #给用户指定权限级别 3为最高级别

service-type ftp #授于该用户可以通过 FTP 登录

#如果是取消该用户的FTP权限: 命令 undo service-type ftp

#开始设置访问规则(设置一个基本的ACL数值为2000号表,可以在2000-2999范围内指定)

支持中文方式 命令为 lan chin 缩写 只要命令不冲突 华为路由支持缩写 然后大家要查看相关命令或功能的话 在命令行输入?就行了 查看连续命令的话,比如怎么转换中文就是lan空格?号就行了 然后查看本缩写的相关命令比如就是lan?没空格

language-mode ? #查看命令帮助

system-view #进入系统视图

local-user root #新建或切换到一个用户 root 并且切换到 该用户 视图

password cipher ###### #给该用户设个密码

service-type telnet terminal #允许该用户通过Telnet和终端登录

nat outbound 2001

#

interface Ethernet2/0

#

interface Ethernet3/0

promiscuous

ip address 192.168.10.1 255.255.255.0

#

interface ethernet3/0.1

vlan-type dot1q vid 1

rule 6 deny tcp destination-port eq 593

rule 7 deny tcp destination-port eq 137

rule 8 deny tcp destination-port eq 138

rule 9 deny tcp destination-port eq 113

nat server protocol tcp global 220.166.XX.XXX 5781 inside 192.168.1.2 5781

nat server protocol tcp global 220.166.XX.XXX 6800 inside 192.168.1.253 6800

ftp source-interface Ethernet3/0(指向FTP连接借口为以太网3/0口,内网接口)

ip route-static 0.0.0.0 0.0.0.0 220.166.20.129 preference 60 #这里是加上外网IP的网关

interface NULL0

rule 0 permit source 192.168.1.2 0

rule 1 deny source 192.168.1.0 0.0.0.255

#

firewall enable

#

interface Ethernet1/0

ip address 218.xxx.xxx.xxx 255.255.255.0

内网段 192.168.1.0 子网 255.255.255.0 网关:192.168.1.1(路由器IP) DNS:61.139.2.69 202.98.96.68

要求: 内网计算机都要求上Internet,主要是开放 服务器(192.168.1.2)(23000,34156,8092.168.1.1 255.255.255.0 #内网的路由器地址和 网段了网掩码

nat outbound 2000 #(内网口可以不设置这项,最好不要设置)

FTP server enable (FT[服务器为打开做FTP不用映射直接打开还有下面一项设置就行了)

rule 14 deny udp destination-port eq netbios-ns

rule 15 deny udp destination-port eq netbios-dgm

rule 16 deny udp destination-port eq 113

#允许192.168.1.0 这个网段 等会在配置的时候你会知道其意思

acl number 2000

rule 0 permit source 192.168.1.0 0.0.0.255

#设置端口过滤 使得安全功能,这个大家要根据具体情况定义

nat outbound 3000 #设置nat地址转换数值为3000号规则表

nat outbound 2000 #设置nat地址转换数值为2000号规则表

#下面这些是我做的端口映射

注www,表示80端口,因为路由器如果开启WEB配置在端口上可以有冲突,所以用内部www来表示)

一. 摘自:/viewthread.php?tid=19620 作者:hollson

静态IP地址ADSL下华为AR 18-22-24路由器配置实例

网络要求:

所有局域网机器都受AR18-22-24控制,下分二个VLAN,

分别是VLAN1(192.168.1.0,255.255.255.0),

user-interface con 0

user-interface vty 0 4

authentication-mode scheme

return

#最后 保存重启路由器

save

reboot

[/color]

以下是我在网上搜到共享给大家:

rule 2 deny udp destination-port eq netbios-ssn

rule 3 deny tcp destination-port eq 139

rule 4 deny tcp destination-port eq 135

rule 5 deny tcp destination-port eq 445

#如果需要重设可以使用undo命令如:

undo nat se gl 1.1.1.1 www tcpq

因interface Ethernet2/0 此接口没有用,就跳过

#设置以太网接口 Ethernet3/0 就是内网接口

interface Ethernet3/0 #进入Ethernet3/0 接口视图

VLAN2(192.168.2.0,255.255.255.0).

VLAN1不能上外网且不能访问VLAN2,

VLAN2能上外网且可以访问VLAN1中的192.168.1.2.

网络环境:

静态IP地址ADSL的IP是218.xxx.xxx.xxx

外网由ADSL MODEM进来,直接到达AR18-22-24的WAN0口,局域网中的电脑都是通过AR18-22-24相连的.

interface Ethernet1/0 #进入接口视图

ip address 220.166.XX.XXX 255.255.255.128 #设置这个口的外网IP以及子网

firewall packet-filter 3000 inbound #防火墙应用过滤规则3000号规则表

分司达到数据共享......首先说明,我从没配过 华为的路由器,又是美媚要求没法,只有硬着头皮上了.先在网上一通查找,都没有傻瓜化的东东,注解也不好,