2012年11月信息系统项目管理师真题上午(答案)

- 格式:pdf

- 大小:500.28 KB

- 文档页数:9

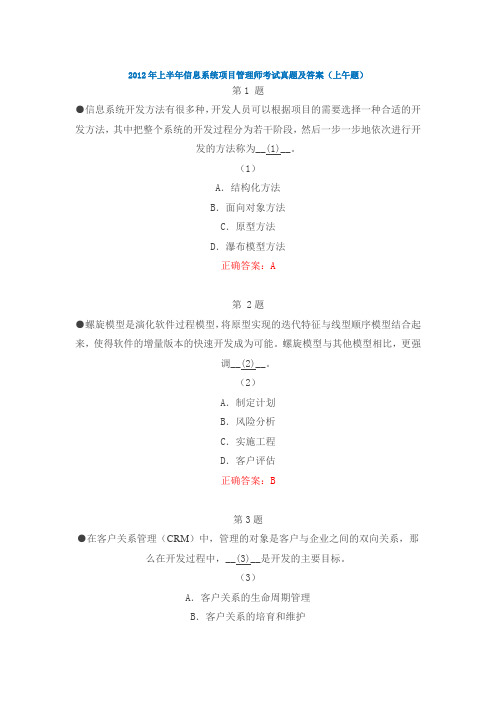

信息系统开发方法有很多种,开发人员可以根据项目的需要选择一种适合的开发方法,其中把整个系统的开发过程分为若干阶段,然后一步一步地依次进行开发的方法称为(1)。

(1)A.结构化方法 B.面向对象方法 C.原型方法 D.瀑布模型方法【答案】A【解析】结构化方法:将系统生命用项划分为:系统规划、系统分析、系统设计、系统实施、系统维护等阶段,采用自顶向下的结构化、模块化分析与设计方法,是各个系统间相对独立,便于系统的分析、设计、实现和维护。

这种分解是自顶向下,逐层分解,使得每个阶段处理的问题都控制在人们容易理解和处理的范围内。

螺旋模型是演化软件过程模型,将原型实现的迭代特征与线性顺序模型结合起来,使得软件的增量版本的快速开发成为可能。

螺旋模型与其他模型相比,更强调(2)。

(2)A.制定计划 B.风险分析 C.实施工程 D.客户评估【答案】B【解析】螺旋模型的基本做法是在“瀑布模型”的每一个开发阶段前引入一个非常严格的风险识别、风险分析和风险控制,它把软件项目分解成一个个小项目。

每个小项目都标识一个或多个主要风险,直到所有的主要风险因素都被确定。

螺旋模型强调风险分析,使得开发人员和用户对每个演化层出现的风险有所了解,继而做出应有的反应,因此特别适用于庞大、复杂并具有高风险的系统。

在客户关系管理(CRM)中,管理的对象是客户与企业之间的双向关系,那么在开发过程中,(3)是开发的主要目标。

(3)A.客户关系的生命周期管理 B.客户有关系的培育和维护C.最大程度地帮助企业实现其经营目标D.为客户扮演积极的角色,树立企业形象【答案】B【解析】CRM(Customer Relationship Management,客户关系管理)是一种以“客户关系一对一理论”为基础,旨在改善企业与客户之间关系的管理机制。

“以客户为中心”,提高客户满意度,培养、维持客户忠诚度是开发的主要目标。

随着因特网的普及,电子商务已经进入到人们日常生活,下列(4)业务全部属于电子商务的范畴。

2012上半年系统集成项目管理工程师考试真题上午试题及参考答案●信息系统系统集成项目是从客户和用户的需求出技,将硬件、系统软件、工具软件、网络、数据库及相应韵应用软件集成为实用的信息系统的过程,其生命周期包括总体策划、设计、开发、实施、服务保障等。

它是一项综合性的系统工程,(1) 是系统集成项目成功实施的保障。

①管理②商务③技术④软件⑤独立的应用软件(1)A。

①④B.①②C.③④⑤D.④⑤●根据原信息产业部发布的关于发布《计算机信息系统集成资质等级评定条件(修订版)》的通知(信部规[2003]440号),(2)不是系统集成资质等级评定的条件。

(2) A.企业的注册资金B.企业的软件开发实力C.企业是否通过了质量管理体系认证D.企业领导的学历●关于信息系统集成项目的特点,下述说法中,(3) 是不正确的。

(3)A.信息系统集成项目是高技术与高技术的集成,要采用业界最先进的产品和技术B. 信息系统集成项目对企业管理技术水平和项目经理的领导艺术水平要求比较高C信息系统集成项目的需求常常不够明确,而加强需求变更管理以控制风险.D. 信息系统集成项目经常面临人员流动率较高的情况●根据原信息产业部2003年10月发布的关于发布《计算机信息系统集成资质等级评定条件(修订版)》的通知(信部规[2003]440号),要求系统集成一级资质企业中具有计算机信息系统集成项目管理资质的人数不少于M名,其中高级项目经理人数不少于n名,则(4)。

(4)A.m=35,n=10 B.m=25,n=8 C.m=15,n=6 D.m=15,n=3●关于计算机信息系统集成资质监督管理的说法中,(5)是不正确的。

(5)A.获证单位应每年进行一次自检B.资质认证工作办公室对获证单位每年进行抽查C.资质认证工作办公室每三年进行一次换证检查D.末按时申请换证检查或拒绝接受监督检查的单位,视为自动放弃资格,其资质证书予以注销●在CRM中,体现企业曾经为客户提供的产品和服务的历史数据,如用户产品使用情况调查的数据、客服人员的建议数据和广告数据等,属于(6)。

2012年上半年信息系统项目管理师上午试题和参考答案及解析1.信息系统开发方法有很多种,开发人员可以根据项目的需要选择一种适合的开发方法,其中把整个系统的开发过程分为若干阶段,然后一步一步地依次进行开发的方法称为__。

A、结构化方法B、面向对象方法C、原型方法D、瀑布模型方法参考答案:A试题解析:结构化方法:结构化方法是一种传统的软件开发方法,它是由结构化分析、结构化设计和结构化程序设计三部分有机组合而成的。

按照信息系统生命周期,应用结构化系统开发方法,将整个信息系统的开发过程分为若干阶段,然后一步一步地依次进行,前一阶段是后一阶段的工作依据;每个阶段又划分为多个详细的工作步骤,顺序作业。

每个阶段和主要步骤都有明确详尽的文档编制要求,各个阶段和各个步骤的向下转移都是通过建立各自的软件文档和对关键阶段、步骤进行审核和控制实现的。

面向对象方法:利用面向对象的信息建模概念,如实体、关系、属性等,同时运用封装、继承、多态等机制来构造和模拟现实系统的方法。

采用构造模型的观点,在系统的开发过程中,各个步骤的共同的目标是建造一个问题域的模型。

原型方法:是一种根据用户需求,利用系统开发工具,快速地建立一个系统模型并展示给用户,在此基础上与用户交流,最终实现用户需求的信息系统快速开发的方法。

用户对应用系统的简单描述,开发者获取基本需求后,利用开发工具生成应用系统原型,快速建立目标应用的最初版本,提交给用户试用、评价,根据用户意见和建议进行修改和补充,从而形成新的版本,再返回给用户。

多次反复,不断地细化和扩充,直到生成一个用户满意的解决方案为止。

瀑布模型:是最早出现的软件开发模型,在软件工程中占有重要的地位,它提供了软件开发的基本框架。

其过程是从上一项活动接收该项活动的工作对象作为输入,利用这一输入实施该项活动应完成的内容给出该项活动的工作成果,并作为输出传给下一项活动。

同时评审该项活动的实施,若确认,则继续下一项活动;否则返回前面,甚至更前面的活动。

2012年上半年信息系统项目管理师考试上午案例分析论文写作真题及解析7全国计算机技术与软件专业资格(水平)考试2012年上半年信息系统项目管理师考试答案解析1、信息系统开发方法有很多种,开发人员可以根据项目的需要选择一种适合的开发方法,其中把整个系统的开发过程分为若干阶段,然后一步一步地依次进行开发的方法称为(1)。

A、结构化方法B、面向对象方法C、原型方法D、瀑布模型方法【答案】A【解析】本题考查的是信息系统开发方法,大家别选D,这是信息系统的开发方法,不是软件开发方法!注意区分!经常考这个考点必须掌握。

结构化方法:将系统生命周期划分为:系统规划、系统分析、系统设计、系统实施、系统维护等阶段,采用自顶向下的结构化、模块化分析与设计方法,是各个系统间相对独立,便于系统的分析、设计、实现和维护。

这种分解是自顶同下,逐层分解,使得每个阶段处理的问题都控制在人们容易理解和处理的范围内。

面向对象:利用面向对象的信息建模概念,如实体、关系、属性等,同时运用封装、继承、多态等机制来构造和模拟现实系统的开发方法。

原型法模型:第一步是建造一个快速原型,实现客户或未来的用户与系统的交互,经过和用户针对原型的讨论和交流,弄清需求以便真正把握用户需要的软件产品是什么。

充分了解需求后,再在原型基础上开发出用户满意的产品。

在实际中原型法经常在需求分析定义的过程进行。

分为进化型原型和抛弃型原型两类!瀑布模型:是一个经典的软件生命周期模型,一般将软件开发分为可行性分析(计划)、需求分析、软件设计(概要设计、详细设计)、编码(含单元测试)、测试、运行维护等几个阶段。

瀑布模型中每项开发活动具有以下特点。

(1)从上一项开发活动接受其成果作为本次活动的输入。

(2)利用这一输入,实施本次活动应完成的工作内容。

(3)给出本次活动的工作成果,作为输出传给下一项开发活动。

(4)对本次活动的实施工作成果进行评审。

若其工作成果得到确认,则继续进行下一项开发活动;否则返回前一项,甚至更前项的活动。

2012年下半年上午信息系统监理师考试试题-答案与解析一、单项选择题(共75分,每题1分。

每题备选项中,只有1个最符合题意)某软件开发项目的用户在项目初始阶段提出的需求不全面也不明确,此项目宜采用(1)开发。

A.生命周期法B.原型法C.面向对象的开发方法D.瀑布式开发方法【答案解析】B【解析】最早出现的软件开发模型是1970年W.Royce提出的瀑布模型。

该模型给出了固定的顺序,将生存期活动从上一个阶段向下一个阶段逐级过渡,如同流水下泻,最终得到所开发的软件产品,投入使用。

但计算拓广到统计分析、商业事务等领域时,大多数程序采用高级语言(如FORTRAN、COBOL等)编写。

瀑布模式模型也存在着缺乏灵活性、无法通过并发活动澄清本来不够确切的需求等缺点。

原型模型(PrototypeModel):原型模型的第一步是建造一个快速原型,实现客户或未来的用户与系统的交互,用户或客户对原型进行评价,进一步细化待开发软件的需求。

原型通过逐步调整原型使其满足客户的要求,开发人员可以确定客户的真正需求是什么;第二步则在第一步的基础上开发客户满意的软件产品。

显然,原型方法可以克服瀑布模型的缺点,减少由于软件需求不明确带来的开发风险,具有显著的效果。

原型的关键在于尽可能快速地建造出软件原型,一旦确定了客户的真正需求,所建造的原型将被丢弃。

因此,原型系统的内部结构并不重要,重要的是必须迅速建立原型,随之迅速修改原型,以反映客户的需求。

选择答案B正确。

有关计算机软件著作权的叙述正确的是(2)。

(2)A.软件著作权属于软件开发者,软件著作权自软件出版之日起生效B.国家知识产权局颁布实施了《计算机软件保护条例》,用来保护软件著作人的权益C.用户购买了具有版权的软件,则具有对该软件的使用权和复制权D.非法进行拷贝、发布或更改软件的人被称为软件盗版者【答案解析】D【解析】通常情况下,软件著作权一般属于软件开发者享有。

软件开发者是指实际组织开发、直接进行开发,并对开发完成的软件承担责任的法人或者其他组织;或者依靠自己具有的条件独立完成软件开发,对软件承担责任的自然人。

全国计算机技术与软件专业技术资格(水平)考试2012年下半年信息系统项目管理师真题(上午综合知识)(考试时间9:00~11:30 共150分钟)第1题:● 某信息系统项目采用原型法开发,以下做法中不正确的是(1)(1)A.前期花足够的时间与客户充分沟通,完全明确需求后再开发实现B.系统分析、设计和实现工作之间不做严格的界限划分C.动态响应用户的需求,逐步纳入用户的具体要求,逐步修改系统开发计划D.本着开发人员对需求的初步理解,快速开发一个原型系统,再反复修改第2题:● 在软件产品即将面世前,为发现产品中的错误并及时修正,软件企业通常要组织内部人员模拟各类用户进行应用,即对该产品进行(2)。

(2)A.Alpha测试 B. Beta测试 C. 冒烟测试 D. 静态测试第3题:● 电子商务有多种物流模式,在(3)模式下,物流供应商是一个供应链和物流方案的集成商,它对公司内部和具有互补性的服务供应商所拥有的不同资源、能力和技术能进行整合和管理,并提供一整套供应链解决方案,也是货主的物流方案集成商。

(3)A.物流联盟 B. 第三方物流 C. 第四方物流 D. 物流一体化第4题:● 需求分析师为某电子商务网站制定的总体功能需求如下图所示,关于该电子商务网站的功能需求,下面说法不正确的是(4)。

(4)A.企业客户和个人客户在注册之后不可以完善资料和相互留言B.个人客户在注册后不可以发布产品信息和供求信息C.企业客户在注册后不可以发布竞拍信息并参与竞拍D.该电子商务网站同时提供B2B和B2C功能第5题:● 边界值分析是一种常用的黑盒测试法。

某程序循环体最少执行0次,最多执行100次,采用边界值分析法,宜选择(5)作为测试用例。

(5)A.循环0次、循环1次、循环99次、循环100次B.循环0次、循环100次、循环49次、循环50次C.循环1次、循环99次、循环49次、循环50次D.循环0次、循环100次第6题:● 在设计和实现软件系统的功能模块时,(6)最不利于软件维护。

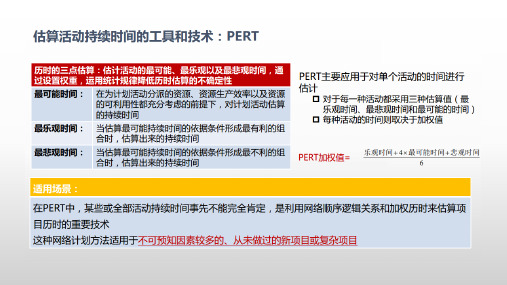

2012---75 45 1501 1ABCDA22A AlphaB BetaC DAAlphaBeta3 3A B C DCThird- Party Logistics, 3PL TPL)4 4ABCD B2B B2CA0 1005A 0 1 99 100B 0 100 49 50C 1 99 49 50D 0 100A__(6)__ABCDA;7 _(7)_ABCBBCMMI __(8)__A B C DCCMMICMMI RM PP PMC SAM MA PPQA CMGB/t11457-2006 __(9)__A B C DB10 GB/T11457-2006 ___(10)__A B C DDGB/T11457-2006(1)(2)11 10 8 6 1 4 4 9 1 GB/16260-2006 availability __(11)___A 98%B 95%C 80%D 94%D10 *10 =100 100-1-4-1=94 =94%.12 GB/T14394-2008 ,12ABCDBGB/T14394-200813 GB/T14394-200813A B C DAGB/T 14394-200814 GB/T22240-200814A B C DCP627GB/T22240-2008 ,15 15A B C DB16 A B 16A BA B B AA B B BB AA B C DApublickey privatekey17 517A B C DAP62718 IDS 18A IDSB IDSC IDSD IDSBIDS IDS19 Agent Agent Agent 19 AgentA AgentB AgentC AgentD Agent DP638 AgentAgent Agent Agent Agent20 20AB TCP/IPCDCping 127.0.0.1 ping TCP/IPping 172.16.20.254 Request timed out pingping ISP ICMP2121A B C DBOSI22 TIA/EIA568A TIA/EIA568B RJ45 22A B C D CEIA/TIA 568B EIA/TIA 568AT568BT568A T568BLAN switch23~25 20 23 HUB 24 HUB2523 A B C D ATM24 A B C D25 A 185 B 580 C 10 D 10023 A 24 B 25 D10Mbit/s) 100Mbit/s 10G 10Gbit/s CSMA/CD IEEE802.3HUB100M26 GB50174-2008 26ABC 300DD100m227 RJ-45 27A. 1000BaseTCXB. 1000BaseTC. 1000BaseSXD. 1000BaseLXBRJ-45802.3 10M: 10base-T UTP 100M: 100base-TX UTP 100base-FX 1000M: 1000base-T UTP 1000BaseSX 1000BaseLX 1000BaseTCX28 J2EE 28A ADO NETB JDBC C ODBCD JSPBJ2EEJDBC Java Data Base Connectivity,java SQL Java API Java JDBC29 WEB WEB WEB 29 WEBA java a ppletB ASPC RealpalyerD VBCWebWEB Web30 Web service Web 30 WebA BPELB Web WSDLC HTMLD XMLAWeb ServiceHTMLXML XML HTML XML XML XML Web service XML31 31A B C DA32 32A 10BC 3DB103333ABCDA3434A B C DAP3993535A B C DBP10336 36ABCDC37 12 36 2118 50% 37A 4B 6C 8D 22APERT12+4*21+36 /6=22 50% 18 22-18=43838A B C DC4.33939ABCDCPMP20084040A WBS BC DAWBS41 ___(41)____A WBSB WBSCD WBSBWBSWBS WBS42 __(42)__ABCDB:;::;;43 ___(43)__ABCDC44 “ ” __(44)___A BC DB45 ___(45)___A BC DB46 __(46)__A B C DA47 47A B C DBPMP48 50 648A B WBSC DD49 15 PMO 1549A B WBSC WBS DBWBS WBS 100% WBS WBS50 350ABCDC5151ABCDB5252ABCDCP468 :;:53 WBS __(53)__A B C DBWBSWBS54 __(54)__ABCDC55 10% 8 58 5% __(55)__A 600B 400C 800D 300B:8. 58*5%=0. 429:8. 58* (1-10% ) *5%=0. 38610.429 -0.3861 =0.0429 =42956~57 __(56)__ __(57)__56 A B C D57 A B C DA BP41458 __(58)__A BC DC59 BPR “ ” BPR __(59)__A BC DDP488 BPRBPRBPR BPR60 __(60)__A BC DB61 __(61)__A B C DD62 __(62)__ “ ”A B C D D,63 __(63)__A B C DC:):):64 __(64)__A B C DC65 __(65)__ABC QADD66__(66)__A B C DDGB/ 16680-199667 __(67)__A 12B 13C 14D 15C14068670 500 3512000 8260 4030 … 5/368A 17 1 0B 15 1 2C 12 3 3D 10 3 5A:17 1 0 11890 1454 18 29.66667 15 1 2 11250 1370 18 28.33333 12 3 3 10590 1284 18 2710 3 5 9950 1200 18 25.6666769 6 169A B C1 100 120 1502 160 150 1653 190 170 1754 200 180 190A 520B 490C 470D 510B100+120+150=370;A B C1 1 4 4101 2 3 4251 32 4351 4 1 4302 13 4552 2 2 4752 3 1 4803 1 2 4753 2 1 4904 1 1 47549070 A B C D E F GA 50 B40 C 60 D 20 E 70 F80 G 100 70A CB AC FD ED:50 X 1. 2+40 X 2. 7+20 X 1. 6+70 X 4. 6+80 X 8. 2+100 X 7.8=195840 X 1. 5+60 X 1. 2+20 X 1. 8+70 X 4. 8+80 X 7+100 X 8=186450 X 7+40 X 5. 5+60 X 8. 2+20 X 6. 9+70 X 3. 9+100 X 1. 5=162350 X 4. 8+40 X 5+60 X 4. 6+20 X 3+80 X 3. 9+100 X 3. 2=1408E, F E, FA, B, C, D E.A B C D E F GA 0 1.5 1.2 1.8 4.8 7 8B 1.5 0 2.7 2.2 5 5.5 7C 1.2 2.7 0 1.6 4.6 8.2 7.8D 1.8 2.2 1.6 0 3 6.9 6.2E 4.8 5 4.6 3 0 3.9 3.2F 7 5.5 8.2 6.9 3.9 0 1.5G 8 7 7.8 6.2 3.2 1.5 0A B C D E F GA 0 75 60 90 240 350 400B 60 0 108 88 200 220 280C 72 162 0 96 276 492 468D 36 44 32 0 60 138 124E 336 350 322 210 0 273 224F 560 440 656 552 312 0 120G 800 700 780 620 320 150 0Total: 1864 1771 1958 1656 1408 1623 161671 Your company CEO just sent you an E-mail asking you to make a … on your project , which has been in progress for 10 months , to all Identified internal and external stakeholders. He scheduled the presentation for next Monday.You expect more than50 people to attend. The first step in preparing the presentation is to ( 71 ).A define the audienceB determine the objectiveC decide on the general form of the presentationD plan a presentation strategyD10 CEO50C D72 A data warehouse is a subject-oriented data set used for reporting and analusis. Data warehouses can be subdivided into ( 72). Which store subsets of data from a warehouse.A OLTPsB transactionsC data sartsD OLAPsC73 The communication management plan determines the information and communications needs of the stakeholders. In the following statements related to communication management plan. (73) is false.A The communication management plan is contained in or is a subsidiary plan of, the project management plan.B The communication management plan can be formal or informal, highly detailed or broadly framed, and based on the needs ofthe project.C The communication manamgement plan organize and summarize the information gathered,and present the results of any analysis as comparedthe performance measurement baseline.D The communication management plan can include guidelines project statusmeetings,project team meetings,e-meetines,and e-mailC74 Stakeholder management refers to managing communications to satisfy needs of, and resolve issues with,project stakeholders. The (74) is useful responsible for stakeholder management.A PMOB CIOC CCBD PMDPM75 The most crucial time for project risk assessment is (75).A when a p roblem s urfacesB during the planning phaseC during the close-out phaseD after the project schedule has been publishedB.25 45 90251 122 83 512101112131210112512 11 1 5 2 1 1 SQA 12010 7 1 BUG2010 8 1 2010 9 19 DEMO DEMO5 SQA2011 2 15 2011 3 155 1 22 2011 6 15 12011 8 12011 10 201 122 33 101210122010CCBDEMO DEMO DEMODEMO DEMO102520% BUG BUG BUG1 142 53 (6 )14)10141011(6 )1.5。

2012上半年系统集成项目管理工程师考试真题上午试题及参考答案●信息系统系统集成项目是从客户和用户的需求出技,将硬件、系统软件、工具软件、网络、数据库及相应韵应用软件集成为实用的信息系统的过程,其生命周期包括总体策划、设计、开发、实施、服务保障等。

它是一项综合性的系统工程,(1) 是系统集成项目成功实施的保障。

①管理②商务③技术④软件⑤独立的应用软件(1)A。

①④B.①②C.③④⑤D.④⑤●根据原信息产业部发布的关于发布《计算机信息系统集成资质等级评定条件(修订版)》的通知(信部规[2003]440号),(2)不是系统集成资质等级评定的条件。

(2) A.企业的注册资金B.企业的软件开发实力C.企业是否通过了质量管理体系认证D.企业领导的学历●关于信息系统集成项目的特点,下述说法中,(3) 是不正确的。

(3)A.信息系统集成项目是高技术与高技术的集成,要采用业界最先进的产品和技术B. 信息系统集成项目对企业管理技术水平和项目经理的领导艺术水平要求比较高C信息系统集成项目的需求常常不够明确,而加强需求变更管理以控制风险.D. 信息系统集成项目经常面临人员流动率较高的情况●根据原信息产业部2003年10月发布的关于发布《计算机信息系统集成资质等级评定条件(修订版)》的通知(信部规[2003]440号),要求系统集成一级资质企业中具有计算机信息系统集成项目管理资质的人数不少于M名,其中高级项目经理人数不少于n名,则(4)。

(4)A.m=35,n=10 B.m=25,n=8 C.m=15,n=6 D.m=15,n=3●关于计算机信息系统集成资质监督管理的说法中,(5)是不正确的。

(5)A.获证单位应每年进行一次自检B.资质认证工作办公室对获证单位每年进行抽查C.资质认证工作办公室每三年进行一次换证检查D.末按时申请换证检查或拒绝接受监督检查的单位,视为自动放弃资格,其资质证书予以注销●在CRM中,体现企业曾经为客户提供的产品和服务的历史数据,如用户产品使用情况调查的数据、客服人员的建议数据和广告数据等,属于(6)。

信息系统开发方法有很多种,开发人员可以根据项目的需要选择一种适合的开发方法,其中把整个系统的开发过程分为若干阶段,然后一步一步地依次进行开发的方法称为(1)。

(1)A.结构化方法 B.面向对象方法 C.原型方法 D.瀑布模型方法【答案】A【解析】结构化方法:将系统生命用项划分为:系统规划、系统分析、系统设计、系统实施、系统维护等阶段,采用自顶向下的结构化、模块化分析与设计方法,是各个系统间相对独立,便于系统的分析、设计、实现和维护。

这种分解是自顶向下,逐层分解,使得每个阶段处理的问题都控制在人们容易理解和处理的范围内。

螺旋模型是演化软件过程模型,将原型实现的迭代特征与线性顺序模型结合起来,使得软件的增量版本的快速开发成为可能。

螺旋模型与其他模型相比,更强调(2)。

(2)A.制定计划 B.风险分析 C.实施工程 D.客户评估【答案】B【解析】螺旋模型的基本做法是在“瀑布模型”的每一个开发阶段前引入一个非常严格的风险识别、风险分析和风险控制,它把软件项目分解成一个个小项目。

每个小项目都标识一个或多个主要风险,直到所有的主要风险因素都被确定。

螺旋模型强调风险分析,使得开发人员和用户对每个演化层出现的风险有所了解,继而做出应有的反应,因此特别适用于庞大、复杂并具有高风险的系统。

在客户关系管理(CRM)中,管理的对象是客户与企业之间的双向关系,那么在开发过程中,(3)是开发的主要目标。

(3)A.客户关系的生命周期管理 B.客户有关系的培育和维护C.最大程度地帮助企业实现其经营目标D.为客户扮演积极的角色,树立企业形象【答案】B【解析】CRM(Customer Relationship Management,客户关系管理)是一种以“客户关系一对一理论”为基础,旨在改善企业与客户之间关系的管理机制。

“以客户为中心”,提高客户满意度,培养、维持客户忠诚度是开发的主要目标。

随着因特网的普及,电子商务已经进入到人们日常生活,下列(4)业务全部属于电子商务的范畴。

2012上半年软考信息系统项目管理师参考答案上午参考答案:A B C C D C B C B BA C D C DBC CD AB A B B A DC CC DC CD C A D C A A DDDD B A C D C CCB C B BBB D C B AAA B C C B C C B BC C A B B下午案例分析:案例1第一题:167,174,综合布线,设备安装,快速跟进第二题:项目经理应该。

第三题:工具,偏差分析,甘特图,挣值,变更控制等等案例2第一题:12,14;第二题:模块1 EV=48000,PV=51000,AC=88000,CPI=0.55,SPI=0.94;模块2EV=83000,PV=83000,AC=86000,CPI=0.97,SPI=1;第三题:ETC=(BAC-EV)/CPI ;ETC1=23.8K,ETC2=12.4K;ETC=BAC-EV;ETC1=13K,ETC2=12K;第四题:人员安排有问题,开发人多,测试人少,里程碑设置不合理,网络要优化。

案例3:第一题:×√√××第二题:范围、需求、合同、质量、进度、成本、人力配置等第三题:变更流程。

信息系统项目管理师之选择题备考一、试题项管的选择题总共有75道题目, 时间为150分钟。

涉及到PMBOK的九大项目管理、信息系统基础、法律法规、信息安全、管理科学、专业英语等知识点,考试的范围比较宽,题型有一定的灵活性,一般而言,每次都会有几道题目与当年的IT发展趋势进行结合考试,如物联网、云计算等,总体难度来讲,个人认为不是很难,仔细准备还可以拿到高分,如60分以上。

下面是我曾经备考时搜集到的一份统计图表:从如上统计图可以看出选择题型的分布情况,其中占了大半壁江山的是信息系统项目的九大管理、信息系统基础,其中信息系统法律法规、专业英语、高级知识、信息安全也占了一定的比例,那么从这个图表结合我的考试经验,可以对选择题部分进行如下考试应对:二、考试应对措施1、通读教材,整理知识点。

2012年上半年信息系统项目管理师考试真题及答案(上午题)第1 题●信息系统开发方法有很多种,开发人员可以根据项目的需要选择一种合适的开发方法,其中把整个系统的开发过程分为若干阶段,然后一步一步地依次进行开发的方法称为__(1)__。

(1)A.结构化方法B.面向对象方法C.原型方法D.瀑布模型方法正确答案:A第 2题●螺旋模型是演化软件过程模型,将原型实现的迭代特征与线型顺序模型结合起来,使得软件的增量版本的快速开发成为可能。

螺旋模型与其他模型相比,更强调__(2)__。

(2)A.制定计划B.风险分析C.实施工程D.客户评估正确答案:B第3题●在客户关系管理(CRM)中,管理的对象是客户与企业之间的双向关系,那么在开发过程中,__(3)__是开发的主要目标。

(3)A.客户关系的生命周期管理B.客户关系的培育和维护C.最大程度地帮助企业实现其经营目标D.为客户扮演积极的角色,树立企业形象正确答案:C第4题●随着互联网的普及,电子商务已经进入到人们日常生活,下列__(4)__业务全部属于电子商务的范畴。

①网上客服②电视购物③网上营销④电话交易⑤商场广播⑥网上调查(4)A.①②③④⑤⑥B.①②③④⑤C.①②③④⑥D.①③④⑤⑥正确答案:C第5题●射频识别(RFID)是物联网的关键技术。

RFID标签又称电子标签,关于电子标签与条形码(barcode)标签的叙述,__(5)__是正确的。

(5)A.电子标签建置成本低,多个标签可被同时读取B.条形码标签容量小,但难以被复制C.电子标签通讯距离短,但对环境变化有较高的忍受能力D.电子标签容量大,可同时读取多个标签并且难以被复制正确答案:D第6题●机会研究、初步可行性研究、详细可行性研究、评估与决策是项目前期的四个阶段,在实际工作中,依据项目的规模和繁简程度,其中可以省略的阶段是__(6)__。

(6)A.详细可行性研究、评估与决策B.初步可行性研究、详细可行性研究C.机会研究、初步可行性研究D.机会研究、评估与决策正确答案:C第7题●软件需求可以分为几个类型,诸如处理速度、存储容量、信号速度等方面的需求属于__(7)__。

上午综合试卷第1题:按照计算机同时处于一个执行阶段的指令或数据的最大可能个数,可以将计算机分为MISD、MIMD、SISD及SIMD计算机4类。

每次处理一条指令,并只对一个操作部件分配数据的计算机属于(1)计算机。

A. 多指令流单数据流(MISD)B. 指令流多数据流(MIMD)C. 单指令流单数据流(SISD)D. 单指令流多数据流(SIMD)第2题:为了充分发挥问题求解过程中处理的并行性,将两个以上的处理机互连起来,彼此进行通信协调,以便共同求解一个大问题的计算机系统是(2)系统。

A. 单处理B. 多处理C. 分布式处理D. 阵列处理第3题:主频是反映计算机(3)的计算机性能指标。

A. 运算速度B. 存取速度C. 总线速度D. 运算精度第4题:将内存与外存有机结合起来使用的存储器通常称为(4)。

A. 虚拟存储器B. 主存储器C. 辅助存储器D. 高速缓冲存储器第5题:操作系统通过(5)来组织和管理外存中的信息。

A. 设备驱动程序B. 文件目录C. 解释程序D. 磁盘分配表第6题:队列是一种按“(6)”原则进行插入和删除操作的数据结构。

A. 先进先出B. 边进边出C. 后进后出D. 先进后出第7题:(7)的任务是将来源不同的编译单元装配成一个可执行的程序。

A. 编译程序B. 解释程序C. 链接程序D. 汇编程序第8题:对高级语言源程序进行编译时,可发现源程序中的(8)错误。

A. 堆栈溢出B. 变量未定义C. 指针异常D. 数组元素下标越界第9题:结构化开发方法是将系统开发和运行的全过程划分阶段,确定任务,以保证实施有效。

若采用该开发方法,则第一个阶段应为(9)阶段。

软件系统的编码与实现,以及系统硬件的购置与安装在(10)阶段完成。

A. 系统分析B. 系统规划C. 系统设计D. 系统实施第10题:结构化开发方法是将系统开发和运行的全过程划分阶段,确定任务,以保证实施有效。

若采用该开发方法,则第一个阶段应为(9)阶段。

2012年下半年信息系统项目管理师上午试卷及答案●某信息系统项目采用原型法开发,以下做法中不正确的是(1)(1)A.前期花足够的时间与客户进行充分沟通,完全明确需求后再开发实现B.系统分析、设计和实现工作之间不做严格的界限划分C.动态响应用户的需求,逐步纳入用户的具体要求,逐步修改系统开发计划D.本着开发人员对需求的初步理解,快速开发一个原型系统,再反复修改●在软件产品即将面世前,为发现产品中的错误并及时修正,软件企业通常要组织内部人员模拟各类用户进行应用,即对该产品进行(2)(2)A.Alpha测试 B.Beta测试 C.冒烟测试 D.静态测试●电子商务有很多种物流模式,在(3)模式下,物流供应商是一个供应链和物流方案的集成商,它对公司内部和具有互补性的服务供应商所拥有的不同资源、能力和技术能进行整合和管理,并提供一整套供应链解决方案,也是货主的物流方案集成商。

(3)A.物流联盟 B.第三方物流 C.第四方物流 D.物流一体化●需求分析师为某电子商务网站制定的总体功能需求如下图所示,关于电子商务多网站的功能需要,下面说法不正确的是(4)(4)A.企业客户和个人客户在注册之后不可以完善资料和相互留言B.个人客户在注册后不可以发布产品信息和供求信息C.企业客户在注册后不可以发布竞拍信息并参与竞拍D.该电子商务网站同时提供B2B和B2C功能●边界值分析是一种常用的黑盒测试法。

某程序循环体最少执行0次,最多执行100次,采用边界值分析法,宜选择(5)作为测试用例。

(5)A.循环0次、循环1次、循环99次、循环100次B.循环0次、循环100次、循环49次、循环50次C. 循环1次、循环99次、循环49次、循环50次D. 循环0次、循环100次●在设计和实现软件系统的功能模块时,(6)最不利于软件维护。

(6)A. 系统的主要功能应该由一个模块实现B.一个模块应该只实现一个主要功能C. 模块之间的相互作用和耦合应尽量小D. 一个模块应该只有一个控制入口和控制出口●某软件主要由操作系统程序和数据库程序组成。

受前任项目经理的安排,甲正在开发该软件的数据库程序。

乙丙都在开发软件的操作系统。

新任项目经理曾和甲、乙、丙共事,统计过他们开发类似程序的缺陷率水平。

如下表所示,为保证该软件的代码质量,新任项目经理应(7)。

程序类型缺陷率甲乙丙操作系统程序高低高数据库程序低高高(7)A. 调换甲、乙的工作,各自在对方编写的代码基础上继续开发B. 维持开发任务分工不变,同时让乙培训丙C. 维持开发任务分工不变,同时让甲培训丙D. 维持开发任务分工不变,同时让甲培训乙、已培训丙●CMMI中的已管理级包含的七个过程域中,(8)的目的在于使工作人员和管理者客观洞察过程和相关的工作出产品。

(8)A.度量和分析 B.供应商协定管理 C.过程和产品质量保证 D.项目策划●根据GB/t11457-2006的规定,使客户能确认是否接受系统的正式测试为(9)。

(9)A.合格性测试B.验收测试C.运行测试D.系统测试●根据《软件工程术语GB/T11457-2006》,(10)是一个正式的过程,通过这个过程决定产品是否符合它的规格说明,是否可在目标环境中使用。

(10)A.走查B.审计C.认证D.鉴定●某软件系统投入运行10天,计划运行时间为每早8点至晚6点。

第二天上午发生一次失效,故障恢复用了1小时。

第4天上午发生一次失效,故障恢复用了4小时。

第9天上午发生一次失效,故障恢复用了1小时。

根据《软件工程产品质量GB/16260-2006》,该软件系统的有效性(或可用性,availability)为(11)。

(11)A.98% B.95% C.80% D.94%●根据《软件可靠性和可维护性管理GB/T14394-2008》,在软件开发各阶段都要求进行评审,其中与软件可靠性和可维护性有关的具体评审除包括需求评审和设计评审外,还包括(12)。

(12)A.系统架构评审、测试评审、安装和验收评审、用户满意度评审B.概念评审、测试评审、安装和验收评审、软件用户手册评审C.配置项评审、测试评审、安装和验收评审、软件用户手册评审D.代码走查、测试评审、安装和验收评审、用户满意度评审●GB/T14394-2008,对软件的可靠性和可维护性管理做出了详细的规定,其中进行软件可行性分析制定初步软件开发计划,提出软件可靠性和可维护性分解目标,要求及经费的是(13)活动中的可靠性和可维护性要求。

(13)A. 概念B. 需求C. 设计D.实现●信息系统受到破坏后,会对社会秩序和公共利益造成严重损害,或者对国家安全造成损害,根据《信息系统安全等级保护定级指南GB/T22240-2008》,该信息系统的安全保护等级至少应定为(14)级。

(14)A.一B. 二C. 三D. 四●甲向乙发送其数据签名,要验证该签名,乙可使用(15)对该签名进行解密。

(15)A. 甲的私钥B.甲的公钥C. 乙的私钥D. 乙的公钥●假设A和B之间要进行加密通信,则正确的非对称加密流程是(16)。

①A和B都要产生一对用于加密和解密的加密密钥和解密密钥②A将公钥传送给B,将私钥自己保存,B将公钥传送给A,将私钥自己保存③A发送消息给B时,先用B的公钥对信息进行加密,再将密文发送给B④B收到A发来的消息时,用自己的私钥解密(16)A.①②③④B.①③④②C.③①②④D.②③①④●我国强制性国家标准《计算机信息安全保护等级划分准则》将计算机信息系统分为5个安全保护等级,其中适用于地方各级国家机关、金融机构、邮电通信、能源与水源供给部门的信息系统适用(17)。

(17)A. 安全标记保护级 B. 结构化保护级C.访问验证保护级D.系统审计保护级●关于入侵检测系统(IDS),下面说法不正确的是(18)。

(18)A.IDS的主要功能是对计算机和网络资源上的恶意使用行为进行识别和响应B.IDS需要配合安全审计系统才能应用,后者为前者提供审计分析资料C.IDS主要用于检测来自外部的入侵行为D.IDS可用于发现合法用户是否滥用特权●在安全审计系统中,审计Agent(代理)是直接同被审计网络和系统连接的部分,审计Agent主要可以分为网络监听型Agent、(19)、主动信息获取型Agent等。

(19)A.流量检测Agent B. 文件共享Agent C.入侵检测Agent D. 系统嵌入型Agent●小李发现其计算机无法连接网络,而办公室其它计算机网络访问正常,为了诊断故障,小李在其计算机操作系统中执行了若干命令,得到的结果如下表所示,根据命令执行结果,小李首先应(20)。

(20)A.检查本机网络操作系统是否安装配置正确B.检查本机TCP/IP协议软件是否安装配置正确C.检查本机到服务器的连接是否正常D.检查交换机和路由器的配置是否正常说明:信管网给的答案是C,但我认为是B,ping 127.0.0.1 就没有数据返回。

●在网络数据流中适当的位置插入同步点,当传输出现中断时,可以从同步点的位置开始重新传输,该网络功能的控制和管理属于(21)(21)A网络层B会话层C表示层D传输层●双绞线的一端按照TIA/EIA568A 线序排列,另一端按照TIA/EIA568B线序排列,两端装好RJ45水晶头,这样的线可用于(22)的连接(22)A.网卡到集线器B.网卡到交换机C.交换机到交换机D.交换机到路由器●某实验室准备建立一个由20台计算机组成的局域网,为节约费用,适宜采用通用的(23)技术,采用交换机式HUB和双绞线进行组网,其网络拓扑结构为(24),HUB与微机工作站之间的最长距离为(25)米(23)A. 以太网B. 令牌环网C. 双总线网络D. ATM(24)A. 总线型B. 星型C. 环形D. 混合型(25)A. 185 B. 580 C. 10 D. 100●根据《电子信息系统机房设计规范GB50174-2008》,下面说法正确的是(26)(26)A. 电子信息系统机房的耐火等级不应低于三级,可以与其他建筑物合用一个防火区B. 电子信息系统机房应有设备出入口,可以与人员共用同一出入口C. 面积大于300米的主机房,安全出口不应少于二个,且应集中设置D. 主机房的顶棚、壁板和隔断不行采用可燃有机复合材料●某单位的百兆以太网信号类型为基带,电缆类型为非屏蔽超五类双绞线,电缆连接器类型为RJ-45。

该单位需将其升级为千兆以太网,则升级为(27)网络的成本最低。

(27)A. 1000BaseTCX B. 1000BaseT C. 1000BaseSX D. 1000BaseLX●在J2EE架构中,访问数据库的应用程序编程接口采用(28)效率最高。

(28)A. B. JDBC C. ODBC D. JSP●WEB组件是WEB开发过程中常用的一个软件单元,有些组件是为了完成一个特定功能而存在于WEB页面或服务器上的,而(29)不属于WEB组件。

(29)A.java applet B. ASP C.Realpalyer插件 D.VB脚本●随着Web service技术的兴起,出现了许多与工作流技术相关的Web服务规范,其中(30)的作用是将一组现有的服务组合起来,从而定义一个新的Web服务。

(30)A.业务流程执行语言BPELB.Web服务描述语言WSDLC.超文本标记语言HTMLD.可扩展标记语言XML●监理单位为了获得监理任务,在项目监理招标阶段编制的文件为(31)。

(31)A.监理大纲B.监理规划C.监理实施细则D.监理计划●以下有关监理的描述不正确的是(32)。

(32)A.一般来说,监理单位应于委托监理合同签订后10个工作日内将监理项目部的组织形式、人员构成及对总监理工程师的任命书书面通知建设单位B.当专业监理工程师需要调整时,监理单位应征得建设单位同意并书面通知承建单位(应该是调整总监)C.总监理工程师可以由具有3年以上任职经历,业绩突出的监理工程师出任D.建设单位应将委托的监理单位、监理内容书面通知承建单位●某系统集成项目初验完成后,按照合同约定,甲方应向乙方支付第二笔合同款,为此该项目的项目经理向监理单位递交了《付款申请》,则(33)。

(33)A.《付款申请》应由总监理工程师签字B.《付款申请》可由总监理工程师代表签字C. 得到总监理工程师授权的人都可以在《付款申请》上签字D.《付款申请》应由监理单位的法人签字●项目组合管理是一个保证组织内所有项目都经过风险和收益分析,平衡资源的方法论,其中(34)是项目组合管理工作的一个要素。

(34)A.提高资源利用效率 B.风险管理C.范围管理D.项目战术管理●项目收尾是项目管理的重要环节,为了指导收尾涉及的所有管理活动和安排相应资源,项目经理应制定(35)。