NETSCREEN25软防火墙配置简要手册

- 格式:doc

- 大小:3.19 MB

- 文档页数:23

NETSCREEN防火墙Zone Screen配置说明目录1.IP SWEEP 【关闭建议由IDP设备防御此类攻击】 (4)2.PORT SCAN 【关闭建议由IDP设备防御此类攻击】 (4)3.IP OPTION 【关闭此类攻击较少出现】 (4)4.SYN-FIN 【关闭此类攻击较少出现】 (5)5.FIN-NO-ACK 【关闭此类攻击较少出现】 (5)6.TCP-NO-FLAG 【关闭此类攻击较少出现】 (6)7.IP-SPOOFING 【关闭此类攻击较少出现】 (6)8.SOURCE-ROUTE 【关闭此类攻击较少出现】 (6)9.SESSION-LIMIT 【打开基于源地址限制SESSION数量】 (7)10.SYN-ACK-ACK-PROXY 【关闭此类攻击较少出现】 (7)11.SYN-FLOOD 【打开设置attack threshold】 (8)12.ICMP-FLOOD 【打开】 (10)13.UDP-FLOOD 【打开】 (10)ND 【关闭此类攻击较少出现】 (11)15.PING-DEATH 【关闭此类攻击较少出现】 (11)16.TEAR-DROP 【关闭此类攻击较少出现】 (12)17.WINNUKE 【关闭此类攻击较少出现】 (12)1.IP SWEEP 【关闭建议由IDP设备防御此类攻击】命令set zone zone screen ip-sweep threshold numberset zone zone screen ip-sweep说明使用缺省设置时,如果某个远程主机在0.005 秒(5000 微秒) 内将ICMP 信息流发送给10个地址,则安全设备将其标记为地址扫描攻击,并在指定临界时间段的剩余时间内拒绝来自该主机的所有更多ICMP请求。

设备会检测并丢弃满足地址扫描攻击标准的第十个及以后的报文。

2.PORT SCAN 【关闭建议由IDP设备防御此类攻击】命令set zone zone screen port-scan threshold numberset zone zone screen port-scan说明使用缺省设置时,如果某个远程主机在0.005 秒(5,000 微秒) 内扫描了10 个端口,则设备将其标记为端口扫描攻击,并在指定门限的剩余时间内拒绝来自该远程源地点的所有其它报文。

NETSCREEN—25配置文档1、进入字符配置界面:用随机带的CONSOLE线,一头接计算机串口,一头接E1端口,在计算机上打开超级终端进行配置,用户名,密码都是NETSCREEN。

2、进入WEB配置界面:用交叉网线连接E1和计算机的网卡,将计算机IP改成192.168.1.2(与E1端口在同一网段)。

打开IE浏览器输入http:/192.168.1.11(192.168.1.11为E1端口管理IP),用户名,密码都是NETSCREEN。

3、配置端口IP和管理IP:E1:内部网端口端口IP192.168.1.20和管理IP192.168.1.11更改为当地内部网的IP地址,E1的端口IP设为当地内部网网关,管理IP用于在内部理NETSCREEN防火墙。

E3:外网端口端口IP192.168.42.66和管理IP192.168.42.68更改为当地电信所分配的IP地址,E3的管理IP用于外部管理者在INTERNET上配置和管理NETSCREEN防火墙。

4、配置由内网到外网的NAT:在E3端口上配置NAT,用于将内部网地址转换成当地电信所分配的公网IP地址,以便访问INTERNET信息。

work>Interfaces>Edit(对于ethernet1):输入以下内容,然后单击OK:Zone Name:TrustIP Address/Netmask:172.16.40.11/24(当地内部网网关IP)work>Interfaces>Edit(对于ethernet3):输入以下内容,然后单击OK:Zone Name:UntrustIP Address/Netmask:215.3.4.11/24(当地电信所分配的IP地址)。

work>Interfaces>Edit(对于ethernet3)>DIP>New:输入以下内容,然后单击OK:ID:6IP Address RangeStart:215.3.4.12(当地电信所分配的IP地址)End:215.3.4.210(当地电信所分配的IP地址,这是一个地址池,可大可小)Port Translation:Enable4.Policies(策略)>(From:Untrust,To:Trust)>New:输入以下内容,然后单击OK:Source Address:Address Book:(选择),AnyDestination Address:Address Book:(选择),AnyService:AnyAction:Permit>Advanced:输入以下内容,然后单击Return,设置高级选项并返回基本配置页:NAT:OnDIP On:(选择),6(215.3.4.12–215.3.4.210):上一步设的地址池。

防火墙操作手册防火墙操作手册提供了防火墙的基本配置和管理指南,以帮助用户保护网络安全和防止未经授权的访问。

以下是一些通用的防火墙操作手册步骤:1. 了解防火墙基础知识:防火墙是在计算机网络中起到保护网络安全的关键设备。

在进行防火墙的操作和配置之前,首先需要了解防火墙的基础概念、类型和工作原理。

2. 确定安全策略:为了保护网络安全,需要制定合适的安全策略。

安全策略定义了哪些网络流量是允许的,哪些是被阻止的。

这些策略可以基于端口、IP地址、协议等进行配置,并且应该针对网络中的不同角色(例如内部和外部网络)进行细分。

3. 发现并关闭未使用的端口:未使用的端口是网络攻击的潜在入口,应该通过关闭或屏蔽这些端口来减少风险。

4. 配置访问控制列表(ACL):ACL是一组定义哪些网络流量被允许或被阻止的规则。

可以根据需要创建ACL,并将其应用到特定的网络接口上。

5. 设置入站和出站规则:入站规则用于控制从外部网络进入内部网络的网络流量,而出站规则用于控制从内部网络进入外部网络的流量。

确保只有经过授权的流量能够通过防火墙。

6. 定期更新防火墙规则:随着网络的变化,防火墙规则也需要进行定期更新和优化。

监控网络流量,并相应地更新防火墙规则,同时也要定期审查并关闭不再需要的规则。

7. 进行日志和监控:启用防火墙的日志和监控功能,可以记录和监控网络流量,以便及时检测和应对潜在的网络攻击和安全事件。

8. 进行实时更新和维护:及时更新防火墙的软件和固件版本,以确保兼容性和安全性。

定期进行安全审核和漏洞扫描,以发现和修复潜在的安全漏洞。

以上是一般的防火墙操作手册步骤,具体的操作细节可能根据不同的防火墙品牌和型号有所不同。

因此,在实际进行防火墙操作之前,还应参考相应的产品手册和文档进行详细了解和指导。

juniper Netscreen防火墙策略路由配置Netscreen-25 概述Juniper网络公司NetScreen-25和NetScreen-50是面向大企业分支办事处和远程办事处、以及中小企业的集成安全产品。

它们可提供网络周边安全解决方案,并带有多个DMZ和VPN,可以确保无线LAN的安全性,或保护内部网络的安全。

NetScreen-25设备可提供100 Mbps 的防火墙和20 Mbps的3DES或AES VPN性能,可支持32,000条并发会话和125条VPN 隧道。

NetScreen-50设备是高性能的集成安全产品,可提供170 Mbps的防火墙和45 Mbps 的3DES或AES VPN性能,可支持64,000条并发会话和500 条VPN隧道。

一、特性与优势NetScreen-25和NetScreen-50产品的主要特性和优势如下:集成的深层检测防火墙可以逐策略提供应用层攻击防护,以保护互联网协议安全;集成的Web过滤功能,可制订企业Web使用策略、提高整体生产率、并最大限度地减少因滥用企业资源而必须承担的赔偿责任;拒绝服务攻击防护功能,可抵御30多种不同的内外部攻击;高可用性功能,可最大限度地消除单点故障;动态路由支持,以减少对手工建立新路由的依赖性;冗余的VPN隧道和VPN监控,可缩短VPN连接的故障切换时间;虚拟路由器支持,可将内部、专用或重叠的IP地址映射到全新的IP地址,提供到最终目的地的备用路由,且不被公众看到;可定制的安全区,能够提高接口密度,无需增加硬件开销、降低策略制订成本、限制未授权用户接入与攻击、简化VPN管理;通过图形Web UI、CLI或NetScreen-Security Manager集中管理系统进行管理;基于策略的管理,用于进行集中的端到端生命周期管理;.二、技术规格Netscreen-25或Netscreen-50都有两种不同的许可选项(Advanced/Baseline),提供不同级别的功能和容量。

Net screen防火墙(HA)配置Netscreen考虑到网络设备不可中断性,设计了一种专门可供备份“Netscreen冗余协议(NSRP)”,冗余协议(NSRP)是一种在选定的Netscreen设备上支持的、可提供高可用性(HA) 服务的专有协议。

要正常起到网络防火墙的主备作用,必须将Netscreen设备放置在所有区段间流量都必须通过的单一点上。

因此,保持流量不中断流动至关重要,即使在设备或网络发生故障时也应如此。

Trust区段安全区段间流过的所有流量都必须通过Netscreen设备。

Untrust区段要确保流量的连续流动,可以通过冗余集群方式用电缆连接并配置两台Netscreen设备,其中一台作为主设备,另一台作为它的备份。

主设备将所有的网络和配置设置以及当前会话的信息传播到备份设备。

主设备出现故障时,备份设备会晋升为主设备并接管流量处理。

在这种情况下,两种设备处于主动/被动配置;即主设备为主动,处理所有防火墙和VPN活动,备份设备为被动,等待主设备让位时接管。

然而如果需要NSRP协议起作用,必须用电缆线,把整防火墙的应用端口连接起来。

另外,如果要维持NSRP集群中Netscreen设备的一个或多个物理接口的管理流量的网络连接。

在现有网络进行主动/被动配置的NSRP:一、线缆的连接1、把所有的防火墙上的物理端口分别于交换机端口相连;2、用2根心跳线连接防火墙的HA1和HA2端口。

二、主动NSRP主机上配置在web界面下:1、Network > Redundancy > Settings:输入以下内容,然后单击Apply:Cluster ID: 12、Monitor Port Edit: 选择ethernet1/1、ethrnet1/2、ethrnet2/1 和ethernet3/1,然后单击Apply,设置监控的端口并返回到“General NSRP”配置页。

NSRP RTO Mirror Synchronization: (选择)如果没有启用自动RTO 同步选项,则可以用CLI 命令exec nsrp sync rto all手动同步RTO。

NetScreen防火墙安装配置指导书版权所有侵权必究修订记录目录第1章防火墙概述 (1)1.1什么是防火墙 (1)1.2防火墙发展历史 (1)第2章NETSCREEN防火墙常用产品简介 (3)第3章NETSCREEN的管理 (5)3.1访问方式 (5)3.2用户 (8)3.3日志 (9)3.4性能 (11)3.5其他常用维护命令 (12)第4章NETSCREEN防火墙的规划和配置步骤 (13)4.1组网规划 (13)4.2IP地址分配 (13)4.3地址映射及策略 (14)4.4N ET S CREEN防火墙步骤 (15)第5章防火墙的配置 (16)5.1配置机器名 (16)5.2双机基本配置 (16)5.3防火墙基本配置 (19)5.4配置虚拟路由器 (20)5.5配置区段 (20)5.6配置接口 (21)5.7配置路由 (22)5.8配置策略 (24)5.8.1 配置含有MIP的策略 (24)5.8.2 配置含有DIP的策略 (29)5.8.3 配置普通的策略 (35)5.9双机的切换配置 (38)第6章NETSCREEN防火墙定位工具 (40)6.1D EBUG命令 (40)6.2S NOOP命令 (43)第7章NETSCREEN防火墙FAQ (46)7.1 ALARM灯的问题 (46)7.2如何检查双机的配置是否同步 (46)7.3防火墙的双机状态 (46)7.4配置文件的备份 (47)7.5N ET S CREEN防火墙密码的恢复 (48)7.6什么时候使用SNOOP,什么时候使用DEBUG FLOW? (48)7.7如何使用DEBUG FFILTER的逻辑与和逻辑或? (48)第8章附录A 配置文件 (49)第9章附录B一些术语的说明 (49)9.1虚拟系统(VSYS) (49)9.2虚拟路由器(VR) (49)9.3区段(ZONE) (49)9.3.1 安全区段 (49)9.3.2 Global区段 (50)9.3.3 通道区段 (50)9.3.4 功能区段 (50)9.4接口 (51)9.4.1 安全区段接口 (51)9.4.2 功能区段接口 (51)9.4.3 通道接口 (52)9.5接口工作模式 (52)9.5.1 NAT模式 (52)9.5.2 路由模式 (52)9.5.3 透明模式 (52)9.6地址转换 (53)9.6.1 源网络地址转换 (53)9.6.2 映射IP地址(MIP) (53)9.6.3 VIP (54)9.7策略元素 (54)9.7.1 策略元素 (54)9.7.2 地址和地址组 (55)9.7.3 服务和服务组 (55)关键词:摘要:缩略语清单:参考资料清单:第1章防火墙概述1.1 什么是防火墙在大厦构造中,防火墙被设计用来防止火从大厦的一边传播到另一边。

NETSCREEN 设备管理配置手册2(实例:vpn 配置、实例分析)除修改和重新排序策略外,还可以删除策略。

在WebUI 中,在要移除的策略的Configure 栏中单击Remove. 当系统消息提示是否继续删除时,单击Yes 。

在CLI 中,使用unset policy id_num命令。

11 保护网络入侵受保护网络的动机可能有很多。

下表包含一些常见的目的:• 收集有关受保护网络的下列各类信息:–网络的拓扑–活动主机的IP 地址–活动主机上的活动端口数–活动主机的操作系统• 用虚假信息流耗尽受保护网络上主机的资源,诱发拒绝服务(DoS• 用虚假信息流耗尽受保护网络的资源,诱发网络级DoS• 用虚假信息流耗尽防火墙的资源,并因此诱发对其后面的网络的DoS• 导致受保护网络上主机的数据破坏以及窃取该主机的数据• 获得受保护网络上主机的访问权限以获取数据• 获得主机的控制权以发起其它攻击• 获得防火墙的控制权以控制对其保护的网络的访问ScreenOS 提供了检测性和防御性的工具,以使当攻击者试图攻击受NetScreen 设备保护的网络时,能查明和阻挡其达到上述目的的企图。

11.1攻击阶段每个攻击通常分两个主要阶段进行。

第一阶段攻击者收集信息,第二阶段攻击者发起攻击。

1. 执行侦查。

1. 映射网络并确定哪些主机是活动的( IP 地址扫描。

2. 在通过IP 地址扫描而发现的主机上,识别哪些端口是活动的( 端口扫描。

3. 确定操作系统,从而暴露出操作系统中的弱点,或者建议一个易影响该特定操作系统的攻击。

2. 发动攻击。

1. 隐藏攻击的发起点。

2. 执行攻击。

3. 删除或隐藏证据。

11.2检测和防御机制攻击过程可以是收集信息的探查,也可以是破坏、停用或损害网络或网络资源的攻击。

在某些情况下,两种攻击目的之间的区别不太清楚。

例如,TCP SYN 段的阻塞可能是旨在触发活动主机的响应的IP 地址扫描,也可能是以耗尽网络资源使之不能正常工作为目的的SYN 泛滥攻击。

防火墙配置操手手册目录第一章文档说明 (4)1.1 编写目的 (4)1.2 项目背景 (4)第二章配置命令 (5)2.1 通过WEB登录 (5)2.2 虚拟系统 (6)2.2.1 查看虚拟系统信息 (6)2.2.2 创建一个虚拟系统 (6)2.2.3 删除一个虚拟系统 (7)2.2.4 添加描述 (8)2.2.5 启用/ 禁用虚拟系统 (8)2.2.6 切换虚拟系统 (9)2.3 制定安全策略 (10)2.3.1 IP 包过滤 ..............................................................................................................102.3.2 安全策略流程 .......................................................................................................122.4 地址转换NAT (14)2.5 高可用性HA (15)第一章文档说明1.1 编写目的编写该手册的主要目的是针对贵州二次安防项目工程技术人员提供东软防火墙基本的操作规范,同时,也可以作为贵州二次安防项目东软防火墙维护人员的参考阅读手册。

1.2 项目背景本项目是贵州电网公司根据《电力二次系统安全防护规定》(电监会5号令)、《电力系统安全防护总体方案》(国家电力监管委员会[2006]34号文及配套文件)和《南方电网电力二次系统安全防护技术实施规范》等电力二次系统安全防护相关规程规范的要求完成贵州电网公司省/地两级调度中心及220kV及以上电压等级变电站的生产控制大区业务系统接入电力调度数据网系统工程。

通过本项目的实施建立健全贵州电网电力二次系统安全防护体系。

项目的重点是通过有效的技术手段和管理措施保护电力实时监控系统及调度数据网络的安全,在统一的安全策略下保护重要系统免受黑客、病毒、恶意代码等的侵害,特别是能够抵御来自外部有组织的团体、拥有丰富资源的威胁源发起的恶意攻击,能够减轻严重自然灾害造成的损害,并能在系统遭到损害后,迅速恢复绝大部分功能,防止电力二次系统的安全事件引发或导致电力一次系统事故或大面积停电事故,保障贵州电网安全稳定运行。

技术规格高级特性/功能NetScreen-25 NetScreen-50 接口数4个 10/100 4个 10/100可信接口中的最多IP地址数无限无限最大吞吐量100M 防火墙20M 3DES VPN170M 防火墙45 M 3DES VPN最多会话数32,000 64,000 最多VPN隧道数125 500最多策略数500 1,000最多虚拟LAN数16 16最多安全区域数 4 4最多虚拟路由器数 3 3支持的高可用性模式HA Lite 主用/备用路由协议支持OSPF, BGP,RIPv1/v2OSPF, BGP,RIPv1/v2支持的高可用性模式HA Lite 主动/备用IPS(深层检测防火墙)是是嵌入式防垃圾邮件功能是是集成/外部Web过滤是 / 是是 / 是上表描述的特性和功能是NetScreen-25和NetScreen-50的高级许可选项。

基本软件许也可用作客户环境的入门级解决方案。

在客户环境中,深层检测、OSPF 和 BGP动态路由、先进的高可用性以及全功能等特性都不是关键要求。

下表列出了有别于高级版本的基础版本的特性和功能。

基本特性/功能NetScreen-25 Baseline NetScreen-50 Baseline最多会话数24,000 48,000最多同步VPN隧道50 150虚拟 LANs 不提供不提供路由协议支持RIPv1/v2 Only RIPv1/v2 Only支持的高可用性模式HA Lite* HA Lite*IPS(深层检测防火墙)不提供不提供防病毒不支持不支持集成/外部Web过滤否 / 是否 / 是NetScreen-安全管理支持支持特性与优势NetScreen-25和NetScreen-50产品的主要特性和优势如下:∙集成的深层检测防火墙可以逐策略提供应用层攻击防护,以保护互联网协议安全∙集成的Web过滤功能,可制订企业 Web使用策略、提高整体生产率、并最大限度地减少因滥用企业资源而必须承担的赔偿责任∙拒绝服务攻击防护功能,可抵御30多种不同的内外部攻击∙高可用性功能,可最大限度地消除单点故障∙动态路由支持,以减少对手工建立新路由的依赖性∙冗余的VPN隧道和VPN监控,可缩短VPN连接的故障切换时间∙虚拟路由器支持,可将内部、专用或重叠的IP地址映射到全新的IP地址,提供到最终目的地的备用路由,且不被公众看到∙可定制的安全区,能够提高接口密度,无需增加硬件开销、降低策略制订成本、限制未授权用户接入与攻击、简化VPN管理∙通过图形Web UI、CLI或NetScreen-Security Manager集中管理系统进行管理∙基于策略的管理,用于进行集中的端到端生命周期管理概述Juniper网络公司NetScreen-25和NetScreen-50是面向大企业分支办事处和远程办事处、以及中小企业的集成安全产品。

1网管及认证问题1.1远程登录一般而言,维护人员都习惯使用CLI来进行设备配臵和日常管理,使用Telnet 工具来远程登录设备,并且大部分设备都提供标准的Telnet接口,开放TCP 23端口。

虽然Telnet在连接建立初期需要进行帐号和密码的核查,但是在此过程,以及后续会话中,都是明文方式传送所有数据,容易造窃听而泄密。

同时Telnet 并不是一个安全的协议。

要求采用SSH协议来取代Telnet进行设备的远程登录,SSH与Telnet一样,提供远程连接登录的手段。

但是SSH传送的数据(包括帐号和密码)都会被加密,且密钥会自动更新,极大提高了连接的安全性。

SSH可以非常有效地防止窃听、防止使用地址欺骗手段实施的连接尝试。

规范的配臵文档提供远程登陆SSH开启的方式,和SSH相关属性的设臵,如:超时间隔、尝试登录次数、控制连接的并发数目、如何采用访问列表严格控制访问的地址。

1.1.1启用SSH【应用网络层次】:所有层面防火墙设备【影响】:无【注意事项】:配臵SCS后,工作站需采用支持SSH2的客户端软件,对防火墙进行管理。

【具体配臵】:1、进入Netscreen防火墙的操作系统WebUI界面2、选择菜单Configuration > Admin > Management3、选择Enable SCS并应用4、选择Network > Interfaces,针对每个interface进行配臵5、在Network > Interfaces (Edit) > Properties: Basic > Service Options >Management Services6、选择SCS,禁用telnet1.1.2限制登录尝试次数为了防止穷举式密码试探,要求设臵登录尝试次数限制,建议为3次。

当系统收到一个连接请求,若提供的帐号或密码连续不能通过验证的的次数超过设定值,就自动中断该连接。

NETSCREEN防火墙的配置说明书第一部分服务器网络设备配置公司服务器使用联通公司光纤宽带,带宽2M;硬件防火墙采用netsreen 5GT防火墙,其应用软件为全英文;交换机有固网和阿尔卡特两个(其中一个备用);服务器采用DELL 服务器。

服务器网络设置为:宽带光纤→信号转换器→netcreen防火墙→交换机→服务器。

网络结构为:固定IP设置到防火墙上,服务器是内网IP,因此,外网如果要访问服务器,必须经过地址映射才能访问到服务器。

一、防火墙的基本设置1、防火墙程序的重装如果防火墙出现故障,需要重装程序或重新配置,可以采用超级终端,先清空程序,再进行安装。

具体操作为:第一步:用9针数据线(防火墙有带)连接防火墙和电脑(下图画红线端口),打开电源。

第二步:打开程序—附件—通讯—超级终端(下图),第四步:打开超级终端出现下图,随便填写连接名称,按确定,第五步:确定后出现下图,“连接使用”选择COM1,其它不填第六步:再确定后出现下图,第七步:再按确定,就出现名为“1111”的超级终端第八步:当防火墙接上电脑后,超级终端就会出现login: ,如果要重装软件,就输入防火墙产品背面的序列号,本公司使用的产品序列号为0064092004011007,再按回车,出现password: ,再输入序列号,回车,就出现重启画面。

下图红线部分是询问是否重启y/n,键盘输入y,回车,自动重启,防火墙恢复到出厂设置,web入口为192.168.1.1:第九步:把防火墙拆下,通过网络线放入到服务器端(或者用网络线与任意一机器相连都行,但机器的本地连接要与防火墙同一网段,即网关设为192.168.1.1),接上电源,然后打开IE,输入http://192.168.1.1,就可登录防火墙首页,然后进行防火墙的基本程序重装。

2、防火墙程序重装第一步:打开IE,输入http://192.168.1.1,可见下图第二步:直接按“下一步”,出现下图第三步:再按next ,出现下图。

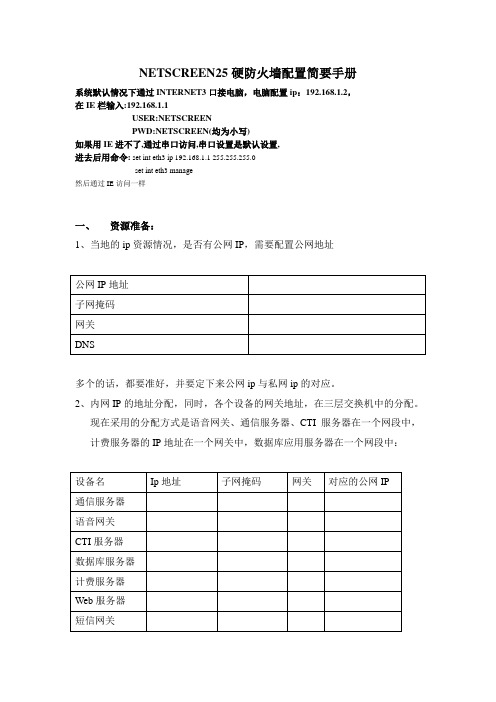

NETSCREEN25硬防火墙配置简要手册系统默认情况下通过INTERNET3口接电脑,电脑配置ip:192.168.1.2,在IE栏输入:192.168.1.1USER:NETSCREENPWD:NETSCREEN(均为小写)如果用IE进不了,通过串口访问,串口设置是默认设置,进去后用命令: set int eth3 ip 192.168.1.1 255.255.255.0set int eth3 manage然后通过IE访问一样一、资源准备:1、当地的ip资源情况,是否有公网IP,需要配置公网地址多个的话,都要准好,并要定下来公网ip与私网ip的对应。

2、内网IP的地址分配,同时,各个设备的网关地址,在三层交换机中的分配。

现在采用的分配方式是语音网关、通信服务器、CTI服务器在一个网段中,计费服务器的IP地址在一个网关中,数据库应用服务器在一个网段中:二、具体配置端口参考(部分,根据具体应用来定义端口和服务器)三、基本配置流程基本定义策略(polices)二类:1、trust――>untrust源:any目的:any服务:any2、untrust――>trust源:any目的:MIP中的一个地址服务:对应的定义的服务组(依次把MIP的映射都加进来)配置流程:第一步向导的配置图1:可以直接将配置文件导入(如果)图2:图3:配置登陆密码图4:对4个eth进行区域划分,每个eth有4个选项(DMZ、trust、untrust、null)图5:划分地址段图6:配置防火墙的公网ip和内网ip(内部的)图7:是否将netscreen配置成DHCP图8:显示配置信息图9:完成初步配置配置向导完成,将网络接到trust的网络口上第二步地址的配置,通过ie登陆,在向导中配置的防火墙的内部ip地址图10:netscreen、netscreen图11:登陆显示图12:防火墙eth端口状态图13:外网端口配置,点ethernet1->edit进入,选择web和telnet的服务和ping服务图14:地址映射,接上图,点击mip,进行公网ip与内网ip的地址映射图15:点击new,配置每个映射,255.255.255.255表示是对主机图16:重复上面地址配置,配置完本系统所有给的ip地址,后如图:图17:配置默认网关图18:点击new后,配置公网网关图19:路由配置完成图20:定义服务图21:配置orcale的端口服务图24:配置主机服务配置主机的服务图25:new后,配置每个主机的服务,将每个主机的服务都要对开发的服务打开,需要外面可以ping的话将ping服务加上图26:所有的主机配置完,如图:图27:配置访问策略Trust――》untrust图28:new,直接确认就可以图29:untrust-》trust主要要配置,目的地址和服务图29:配置主机与服务图30:colone一个,不用选择区域,把目的地址和服务修改就可以图31:配置完后,如图:登陆用的密码设置规则的导入导出导入配置好的文件:导出现有的配置文件:四、有可能用到的命令默认地址192.168.1.1/24 eth1初始化防火墙:Unset allReset save- config no配置文件的导出:用超级终端登陆netscreenSave config to tftp 172.16.0.34(tftp的服务器) ns25-xxx文件名五、测试1、测试ping2、Web端口测试3、1521测试。

NetScreen防火墙配置指导书NetScreen OS目录1NETSCREEN的管理 ........................................ 错误!未定义书签。

访问方式............................................ 错误!未定义书签。

用户................................................ 错误!未定义书签。

日志................................................ 错误!未定义书签。

性能................................................ 错误!未定义书签。

其他常用维护命令 .................................... 错误!未定义书签。

2NETSCREEN防火墙的规划和配置步骤......................... 错误!未定义书签。

组网规划............................................ 错误!未定义书签。

IP地址分配.......................................... 错误!未定义书签。

地址映射及策略 ...................................... 错误!未定义书签。

N ET S CREEN防火墙步骤................................... 错误!未定义书签。

3防火墙的配置 ........................................... 错误!未定义书签。

配置机器名.......................................... 错误!未定义书签。

双机基本配置 ........................................ 错误!未定义书签。

中国移动Netscreen防火墙安全配置手册密级:文档编号:项目代号:中国移动Netscreen防火墙安全配置手册Version 1.0中国移动通信有限公司二零零四年十二月目录1 综述 (3)2 Netscreen的几种典型配置 (4)2.1典型配置(1)――跟踪IP地址 (4)2.2典型配置(2)――接口模式配置 (5)2.2.1透明模式 (5)2.2.2路由模式 (8)2.2.3NAT模式 (11)2.3 典型配置(3)――信息流整形与优先级排列 (13)2.3.1 信息流整形 (13)2.3.2 优先级排列 (18)2.4 典型配置(4)――攻击监视 (23)2.5 典型配置(5)――三层IP欺骗保护 (24)2.6 典型配置(6)――基于源的会话限制 (26)2.7 典型配置(7)――SYN泛滥保护 (27)2.8 典型配置(8)――URL过滤配置 (30)2.9 典型配置(9)――站点到站点IPSEC VPN 配置 (33)2.10 典型配置(10)――高可靠性 (44)2.10.1 NSRP 概述 (44)2.10.2 主动/被动配置的NSRP (45)2.10.3 双主动配置的NSRP (48)3 Netscreen防火墙自身加固 (54)3.1 网管及认证问题 (54)3.1.1远程登录 (54)3.1.2 帐号和密码管理 (56)3.1.3 帐号认证和授权 (57)3.1.4 SNMP协议 (58)3.1.5 HTTP的配置要求 (59)3.2 安全审计 (61)3.2.1 针对重要策略开启信息流日志 (62)3.2.2 根据需要开启SELF日志功能 (62)3.2.3 将日志转发至SYSLOG服务器 (62)3.3 设备IOS升级方法 (63)3.3.1 前期准备 (63)3.3.2 升级操作 (64)3.4 特定的安全配置 (65)3.4.1NetScreen防火墙的防攻击选项 (65)3.4.2 NetScreen防火墙防攻击选项配置方法 (71)1综述本配置手册介绍了Netscreen防火墙的几种典型的配置场景,以加强防火墙对网络的安全防护作用。

NetScreen配置步骤

1.安装netscreen软件,点击setup.exe安装默认安装即可!

2.安装完成后,自动重启计算机。

3.再次进入系统后,在屏幕的任务栏右下角出现netscreen小图标。

4、双击该小图标,出现下面的配置画面

5、右键点击“My Connections”,出现下面的画面:

6、点击添加“Connection”,出现以下画面,按图示设置即可:

7、完成第六步后,点开“New Connection”,然后点击“Security Policy”展开可见下图,按下图配置:

8、完成第七步后,点击“My Identity”可见下图,按图示选择“None”:

9、接着出现下图,点击红色框中的“Pre-Shared Key”按钮:

就会出现下图,输入“12345678”,点击“OK”退出

10、接着出现下图,将图中阴影部分用相应人员的名字的汉语拼音替换,其它如图所示:

11、接着展开“Security Policy”,出现下图,选择“Proposal 1”,按下图所示配置即可。

12、然后展开“Key Exchange (Phase 2)”,出现下图,按图示配置即可:

这样整个配置步骤就完成了,当然最后要点击左上角的“保存”按钮。

JUNIPER Netscreen 25防火墙的应用两则余淼胜【期刊名称】《计算机光盘软件与应用》【年(卷),期】2012(000)003【摘要】JUNIPER Netscreen 25防火墙硬件设备是很多企业使用到的,对于它的使用作为专业人士来说肯定不会陌生,但对于不是很熟悉这个设备的人员来说,可能在使用过程中会碰到这种或那样的问题,所有的问题我们只要借助它的操作说明书应该可以解决,现在我将我们的应用两则写下来以供大家共同学习。

%JUNIPER Netscreen 25 firewall hardware device,many companies use to for its use is certainly not unfamiliar to us as professionals,but is not very familiar with this equipment,you may encounter in the course of this or that problem,all the problems we just through it,the operating instructions should be resolved,I will now our application two written down for everyone to learn together.【总页数】3页(P28-30)【作者】余淼胜【作者单位】深圳市威晟海洋石油技术有限公司,广东深圳518067【正文语种】中文【中图分类】TP31【相关文献】1.Juniper网络公司NetScreen-5000系列专用高性能防火墙/VPN安全系统 [J],screen-10防火墙技术与应用 [J], 魏蔚screen-10防火墙技术与应用 [J], 熊卫东4.硬件防火墙NetScreen的应用 [J], 钻石5.网络防火墙NetScreen系列在医院网络中的应用 [J], 黄海涛;钱力;曹舸因版权原因,仅展示原文概要,查看原文内容请购买。

NETSCREEN25硬防火墙配置简要手册

系统默认情况下通过INTERNET3口接电脑,电脑配置ip:192.168.1.2,

在IE栏输入:192.168.1.1

USER:NETSCREEN

PWD:NETSCREEN(均为小写)

如果用IE进不了,通过串口访问,串口设置是默认设置,

进去后用命令: set int eth3 ip 192.168.1.1 255.255.255.0

set int eth3 manage

然后通过IE访问一样

一、资源准备:

1、当地的ip资源情况,是否有公网IP,需要配置公网地址

多个的话,都要准好,并要定下来公网ip与私网ip的对应。

2、内网IP的地址分配,同时,各个设备的网关地址,在三层交换机中的分配。

现在采用的分配方式是语音网关、通信服务器、CTI服务器在一个网段中,计费服务器的IP地址在一个网关中,数据库应用服务器在一个网段中:

二、具体配置端口参考(部分,根据具体应用来定义端口和服务器)

三、基本配置流程

基本定义策略(polices)

二类:

1、trust――>untrust

源:any

目的:any

服务:any

2、untrust――>trust

源:any

目的:MIP中的一个地址

服务:对应的定义的服务组

(依次把MIP的映射都加进来)

配置流程:

第一步向导的配置

图1:可以直接将配置文件导入(如果)

图2:

图3:配置登陆密码

图4:对4个eth进行区域划分,每个eth有4个选项(DMZ、trust、untrust、null)

图5:划分地址段

图6:配置防火墙的公网ip和内网ip(内部的)

图7:是否将netscreen配置成DHCP

图8:显示配置信息

图9:完成初步配置

配置向导完成,将网络接到trust的网络口上

第二步地址的配置,通过ie登陆,在向导中配置的防火墙的内部ip地址

图10:netscreen、netscreen

图11:登陆显示

图12:防火墙eth端口状态

图13:外网端口配置,点ethernet1->edit进入,选择web和telnet的服务和ping服务

图14:地址映射,接上图,点击mip,进行公网ip与内网ip的地址映射

图15:点击new,配置每个映射,255.255.255.255表示是对主机

图16:重复上面地址配置,配置完本系统所有给的ip地址,后如图:

图17:配置默认网关

图18:点击new后,配置公网网关

图19:路由配置完成

图20:定义服务

图21:配置orcale的端口服务

图24:配置主机服务

配置主机的服务

图25:new后,配置每个主机的服务,将每个主机的服务都要对开发的服务打开,需要外面可以ping的话将ping服务加上

图26:所有的主机配置完,如图:

图27:配置访问策略Trust――》untrust

图28:new,直接确认就可以

图29:untrust-》trust

主要要配置,目的地址和服务

图29:配置主机与服务

图30:colone一个,不用选择区域,把目的地址和服务修改就可以

图31:配置完后,如图:

登陆用的密码设置

规则的导入导出

导入配置好的文件:

导出现有的配置文件:

四、有可能用到的命令

默认地址192.168.1.1/24 eth1

初始化防火墙:

Unset all

Reset save- config no

配置文件的导出:

用超级终端登陆netscreen

Save config to tftp 172.16.0.34(tftp的服务器) ns25-xxx文件名

五、测试

1、测试ping

2、Web端口测试

3、1521测试。