思科ASA防火墙ASDM安装和配置

- 格式:doc

- 大小:22.00 KB

- 文档页数:1

配置要求:1、分别划分inside(内网)、outside(外网)、dmz(安全区)三个区域。

2、内网可访问外网及dmz内服务器(web),外网可访问dmz内服务器(web)。

3、Dmz服务器分别开放80、21、3389端口。

说明:由于防火墙许可限制“no forward interface Vlan1”dmz内服务器无法访问外网。

具体配置如下:希望对需要的朋友有所帮助ASA Version 7.2(4)!hostname asa5505enable password tDElRpQcbH/qLvnn encryptedpasswd 2KFQnbNIdI.2KYOU encryptednames!interface Vlan1nameif outsidesecurity-level 0ip address 外网IP 外网掩码!interface Vlan2nameif insidesecurity-level 100ip address 192.168.1.1 255.255.255.0!interface Vlan3no forward interface Vlan1nameif dmzsecurity-level 50ip address 172.16.1.1 255.255.255.0!interface Ethernet0/0description outside!interface Ethernet0/1description insideswitchport access vlan 2!interface Ethernet0/2description dmzswitchport access vlan 3!interface Ethernet0/3description insideswitchport access vlan 2!interface Ethernet0/4shutdown!interface Ethernet0/5shutdown!interface Ethernet0/6shutdown!interface Ethernet0/7shutdown!ftp mode passiveobject-group service outside-to-dmz tcpport-object eq wwwport-object eq ftpport-object eq 3389access-list aaa extended permit tcp any host 外网IP object-group outsid e-to-dmzaccess-list bbb extended permit tcp host 172.16.1.2 192.168.1.0 255.255. 255.0 object-group outside-to-dmzpager lines 24mtu outside 1500mtu inside 1500mtu dmz 1500icmp unreachable rate-limit 1 burst-size 1asdm image disk0:/asdm-524.binno asdm history enablearp timeout 14400global (outside) 1 interfaceglobal (dmz) 1 172.16.1.10-172.16.1.254 netmask 255.255.255.0nat (inside) 1 192.168.1.0 255.255.255.0nat (dmz) 1 172.16.1.0 255.255.255.0alias (inside) 221.203.36.86 172.16.1.2 255.255.255.255static (dmz,outside) tcp interface www 172.16.1.2 www netmask 255.255.2 55.255 dnsstatic (dmz,outside) tcp interface ftp 172.16.1.2 ftp netmask 255.255.2 55.255 dnsstatic (dmz,outside) tcp interface 3389 172.16.1.2 3389 netmask 255.255. 255.255dnsstatic (inside,dmz) 172.16.1.2 192.168.1.0 netmask 255.255.255.255 dns access-group aaa in interface outsideaccess-group bbb in interface dmzroute outside 0.0.0.0 0.0.0.0 外网网关 1timeout xlate 3:00:00timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00timeout sip-provisional-media 0:02:00 uauth 0:05:00 absoluteno snmp-server locationno snmp-server contactsnmp-server enable traps snmp authentication linkup linkdown coldstart telnet timeout 5ssh timeout 5console timeout 0!class-map inspection_defaultmatch default-inspection-traffic!!policy-map type inspect dns preset_dns_mapparametersmessage-length maximum 512policy-map global_policyclass inspection_defaultinspect dns preset_dns_mapinspect ftpinspect h323 h225inspect h323 rasinspect netbiosinspect rshinspect rtspinspect skinnyinspect esmtpinspect sqlnetinspect sunrpcinspect tftpinspect sipinspect xdmcpinspect http!service-policy global_policy globalprompt hostname contextCryptochecksum:9d2a6010d4fc078cf026f98dcec96007 : endasa5505(config)#。

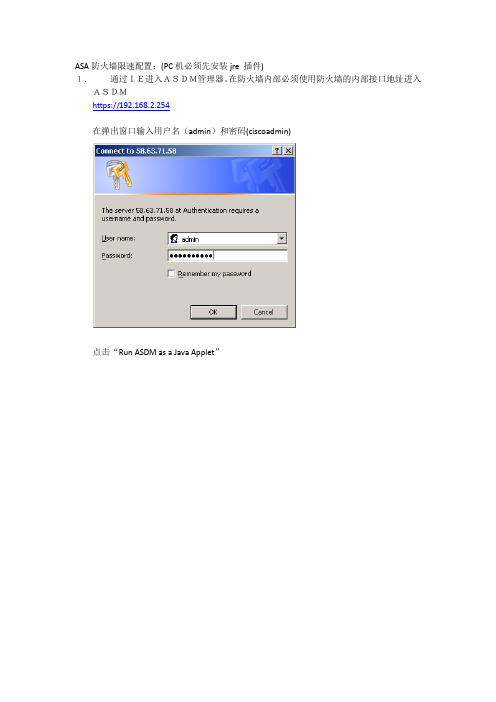

ASA防火墙限速配置:(PC机必须先安装jre 插件)1.通过IE进入ASDM管理器。

在防火墙内部必须使用防火墙的内部接口地址进入ASDMhttps://192.168.2.254在弹出窗口输入用户名(admin)和密码(ciscoadmin)点击“Run ASDM as a Java Applet”再次输入用户名和密码点击“是“之后就可以进入ASDM主界面2.点击Configuration -> Building Blocks -> Hosts/Networks, 在Host/Networks Groups 栏点“Add”添加要受限速的IP在New host or network下添加要受限速的IP并按Add 添加完成后按OK ->OK回到主界面,按Apply将配置输入防火墙3. 点击Configuration -> Security Policy -> Service Policy Rules -> Add 添加限速策略按NEXT继续选择Source and Destination IP Address(users ACL) 按NEXT 继续Source Host/Network 选择inside, Destination Host/Network 点”Group”选inside 在Group下选”SPEED_LIMIT_GROUP”点NEXT 继续点”QOS”, “Police output”的勾要勾上,并设定限制的速率,按Finsh完成日后需要更改受限速率直接选择”SPEED_LIMIT_POLICY”点”Edit”即可更改。

如果要添加或者删除受限用户可回到下面界面点”Edit”进行修改。

修改完后关闭并按提示保存。

GNS3中的ASA防火墙如何使用ASDM关联

软件:ASDM的客户端、bin文件、JDK、3CD (TFTP)

1、设置云的桥接方式为本地物理连接,如果正使用无线,也可以选择无线连接。

如下图所示:

下拉三角选择—点击“添加”—点击“apply”—点击“OK”

2、如下图所示进行拓扑搭建

3、333333312

3、启动ASA防火墙,清空startup-config,特权下#write erase,然后write保存,最后reload一下,与配置回答NO。

4、配置接口ip,需要与本机ip处于同一个网段,并且配置完成保证互通。

首先查看本机ip:ipconfig/all

这里我的本机ip为10.255.250.46,ASA接口ip设置为10.255.250.1,如图

互通:

5、设置TFTP服务器的文件路径正确,为bin 文件的所在路径。

上传文件到ASA的flash中:

回车,根据提示输入TFTP的ip;源文件名称(就是全部的名称,加上后缀的);目标名称(直接回车就好)

6、对ASA进行如下配置

然后安装并运行ASDM的客户端软件,输入用户名与密码

记得勾上Run in Demo Mode,某则报错,反正我的不勾就报错了。

界面如下:。

一、基本配置#hostname name //名字的设置#interface gigabitethernet0/0 //进入接口0/0#nameif outside //配置接口名为outside#security-level 0 //设置安全级别。

级别从0--100,级别越高安全级别越高#ip address 218.xxx.xxx.xxx 255.255.255.248 //设置外部ip地址#no shutdown#interface ethernet0/1 //进入接口0/1#nameif inside //配置接口名为inside#security-level 100 //设置安全级别。

级别从0--100,级别越高安全级别越高#ip address 192.168.10.1 255.255.255.0 //设置ip地址#duplex full //全双工#speed 100 //速率#no shutdown#interface ethernet0/2 //进入接口0/2#nameif dmz //配置接口名为dmz#security-level 50 //设置安全级别。

级别从0--100,级别越高安全级别越高#ip address 192.168.9.1 255.255.255.0 //设置dmz接口ip地址#no shutdown#interface Management0/0 //进入管理接口# nameif guanli //接口名# security-level 100 //安全级别#ip address 192.168.1.1 255.255.255.0 //IP地址注意:security-level 配置安全级别。

默认外网接口为0/0 安全级别默认为0内网接口为0/1 安全级别默认为100dmz 接口为0/2 安全级别默认为50默认情况下,相同安全级别接口之间不允许通信,可以使用以下命令:#same-security-traffic permit interface //允许相同安全级别接口之间互相通信。

思科ASDM 7.13(x)版本说明思科ASDM 7.13(x)版本说明本文档包含用于思科ASA 系列的思科ASDM 7.13(x)的版本信息。

重要说明•对于ASA 5512-X 、ASA 5515-X 、ASA 5585-X 和ASASM-ASA 9.13(1)及更高版本中不支持,9.12(x)是最新支持的版本。

对于ASA 5515-X 和ASA 5585-X FirePOWER 模块,最新支持的版本为6.4。

•9.13(1)及更高版本中ASAv 需要2GB 内存-从9.13(1)开始,ASAv 的最低内存要求为2GB 。

如果当前ASAv 的内存少于2GB ,您将无法在不增加ASAv VM 内存的情况下,从早期版本升级到9.13(1)。

在升级之前,您必须调整内存大小。

有关9.13(1)版本中支持的资源分配(vCPU 和内存)的信息,请参阅ASAv 入门指南。

•将适用于ASA 5506-X 、5508和5516-X 的ROMMON 升级到版本1.1.15—对于这些ASA 型号有一个新的ROMMON 版本(2019年5月15日);我们强烈建议您升级到最新版本。

要进行升级,请参阅《ASA 配置指南》https:///c/en/us/td/docs/security/asa/asa912/configuration/general/asa-912-general-config/admin-swconfig.html#task_90917D0EBAC2427487F6F51D21ABC235中的说明。

ROMMON 升级到1.1.15所花费的时间是升级到ROMMON 上一版本的两倍,大约15分钟。

升级流程中请勿重启设备。

如果升级未在30分钟内完成或升级失败,请联系思科技术支持;请勿重启或重置设备。

注意•ASDM 升级向导—由于内部更改,该向导仅支持使用ASDM 7.10(1)及更高版本;此外,由于映像命名更改,您必须使用ASDM 7.12(1)或更高版本以升级到ASA 9.10(1)及更高版本。

CISCO ASA防火墙ASDM安装和配置准备一条串口线一边接台式机或笔记本一边接防火墙的CONSOLE 接口,通过开始——>程序——> 附件——>通讯——>超级终端输入一个连接名,比如“ASA”,单击确定。

选择连接时使用的COM口,单击确定。

点击还原为默认值。

点击确定以后就可能用串口来配置防火墙了。

在用ASDM图形管理界面之前须在串口下输入一些命令开启ASDM。

在串口下输入以下命令:CiscoASA>CiscoASA> enPassword:CiscoASA# conf t 进入全局模式CiscoASA(config)# username cisco password cisco 新建一个用户和密码CiscoASA(config)# interface e0 进入接口CiscoASA(config-if)# ip address 192.168.1.1 255.255.255.0 添加IP地址CiscoASA(config-if)# nameif inside 给接口设个名字CiscoASA(config-if)# no shutdown 激活接口CiscoASA(config)#q 退出接口CiscoASA(config)# http server enable 开启HTTP服务CiscoASA(config)# http 192.168.1.0 255.255.255.0 inside 在接口设置可管理的IP地址CiscoASA(config)# show run 查看一下配置CiscoASA(config)# wr m 保存经过以上配置就可以用ASDM配置防火墙了。

首先用交叉线把电脑和防火墙的管理口相连,把电脑设成和管理口段的IP地址,本例中设为192.168.1.0 段的IP打开浏览器在地址栏中输入管理口的IP地址: https://192.168.1.1/admin弹出一下安全证书对话框,单击“是”输入用户名和密码,然后点击“确定”。

一,配置接口配置外网口:interface GigabitEthernet0/0nameif outside 定义接口名字security-level 0ip address 111.160.45.147 255.255.255.240 设定ipnoshut!配置内网口:interface GigabitEthernet0/1nameif insidesecurity-level 100ip address 20.0.0.2 255.255.255.252noshut二,配置安全策略access-list outside_acl extended permit icmp any any配置允许外网pingaccess-group outside_acl in interface outside 应用策略到outside口access-list inside_access_in extended permit ip any any配置允许内网访问外网access-group inside_access_in in interface inside应用到inside口三,设置路由route outside 0.0.0.0 0.0.0.0 111.160.45.145 1配置到出口的默认路由route inside 10.1.0.0 255.255.0.0 20.0.0.1 1 配置到内网的静态路由四,配置natobject network nat_net配置需要nat的内网网段subnet 0.0.0.0 0.0.0.0nat (inside,outside) source dynamic nat_net interface配置使用出接口ip做转换ip 五,配置远程管理配置telet管理:telnet 0.0.0.0 0.0.0.0 outsidetelnet 0.0.0.0 0.0.0.0 insidetelnet timeout 30配置ssh管理:crypto key generate rsa建立密钥并保存一次wrissh 0.0.0.0 0.0.0.0 outsidessh 0.0.0.0 0.0.0.0 insidessh timeout 30ssh version 1配置用户名密码:username admin password yfz4EIInjghXNlcu encrypted privilege 15。

思科ASA防火墙配置要想配置思科的防火墙得先了解这些命令:常用命令有:nameif、interface、ip address、nat、global、route、static等。

global指定公网地址范围:定义地址池。

Global命令的配置语法:global (if_name) nat_id ip_address-ip_address [netmark global_mask]其中:(if_name):表示外网接口名称,一般为outside。

nat_id:建立的地址池标识(nat要引用)。

ip_address-ip_address:表示一段ip地址范围。

[netmark global_mask]:表示全局ip地址的网络掩码。

nat地址转换命令,将内网的私有ip转换为外网公网ip。

nat命令配置语法:nat (if_name) nat_id local_ip [netmark]其中:(if_name):表示接口名称,一般为inside.nat_id:表示地址池,由global命令定义。

local_ip:表示内网的ip地址。

对于0.0.0.0表示内网所有主机。

[netmark]:表示内网ip地址的子网掩码。

routeroute命令定义静态路由。

语法:route (if_name) 0 0 gateway_ip [metric]其中:(if_name):表示接口名称。

0 0 :表示所有主机Gateway_ip:表示网关路由器的ip地址或下一跳。

[metric]:路由花费。

缺省值是1。

static配置静态IP地址翻译,使内部地址与外部地址一一对应。

语法:static(internal_if_name,external_if_name) outside_ip_addr inside_ ip_address 其中:internal_if_name表示内部网络接口,安全级别较高,如inside。

external_if_name表示外部网络接口,安全级别较低,如outside。

配置与ASDM的Active Directory集成,以实现单点登录和强制网络门户身份验证(机上管理)目录简介先决条件要求使用的组件背景信息配置步骤1.为单点登录配置Firepower用户代理。

步骤2.将Firepower模块(ASDM)与用户代理集成。

步骤3.将Firepower与Active Directory集成。

第3.1步创建领域。

第3.2步添加目录服务器IP地址/主机名。

第3.3步修改领域配置。

第3.4步下载用户数据库。

步骤4.配置身份策略。

步骤5.配置访问控制策略。

步骤6.部署访问控制策略。

步骤7.监控用户事件。

验证Firepower模块与用户代理之间的连接(被动身份验证)FMC和Active Directory之间的连接ASA和终端系统之间的连接(主动身份验证)策略配置和策略部署故障排除相关信息简介本文档介绍使用ASDM(自适应安全设备管理器)在Firepower模块上配置强制网络门户身份验证(主动身份验证)和单点登录(被动身份验证)。

先决条件要求Cisco 建议您了解以下主题:ASA(自适应安全设备)防火墙和ASDM知识qFirePOWER模块知识q轻量级目录服务(LDAP)qFirepower用户代理q使用的组件本文档中的信息基于以下软件和硬件版本:运行软件版本5.4.1及更高版本的ASA FirePOWER模块(ASA 5506X/5506H-X/5506W-X、ASA q5508-X、ASA 5516-X)。

运行软件版本6.0.0及更高版本的ASA FirePOWER模块(ASA 5515-X、ASA 5525-X、ASA q5545-X、ASA 5555-X)。

本文档中的信息都是基于特定实验室环境中的设备编写的。

本文档中使用的所有设备最初均采用原始(默认)配置。

如果您使用的是真实网络,请确保您已经了解所有命令的潜在影响。

背景信息强制网络门户身份验证或主动身份验证提示登录页面和用户凭证是主机访问互联网所必需的。

思科 ASDM 7.4(x) 版本说明首次发布日期:2015 年 3 月 23 日最后更新日期:2015 年 7 月 16 日本文档包含思科 ASA 系列的思科 ASDM 7.4(x) 版本信息。

⏹重要说明(第 1 页)⏹系统要求(第 1 页)⏹新功能(第 7 页)⏹升级软件(第 15 页)⏹遗留的漏洞和已修复的漏洞(第 15 页)⏹最终用户许可协议(第 16 页)⏹相关文档(第 16 页)⏹获取文档和提交服务请求(第 16 页)重要说明⏹统一通信电话代理和公司间媒体引擎代理已弃用 — ASA 9.4 版本不再支持电话代理和 IME 代理。

系统要求⏹ASDM 客户端操作系统和浏览器要求(第 2 页)⏹Java 和浏览器兼容性(第 2 页)⏹为 ASDM 安装身份证书(第 6 页)⏹增加 ASDM 配置内存(第 6 页)⏹ASA 和 ASDM 兼容性(第 7 页)⏹VPN 兼容性(第 7 页)思科系统公司ASDM 客户端操作系统和浏览器要求下表列出支持的建议用于 ASDM 的客户端操作系统和 Java 。

Java 和浏览器兼容性下表列出了 Java 、ASDM 和浏览器兼容性的兼容性警告。

表1操作系统和浏览器要求操作系统浏览器Java SE 插件Internet ExplorerFirefoxSafariChromeMicrosoft Windows (英文版和日文版):⏹8⏹7⏹Server 2008⏹Server 2012是是不支持是7.0 或更高版本Apple OS X 10.4 及更高版本不支持是是是(仅限 64 位版本)7.0 或更高版本Red Hat Enterprise Linux 5(GNOME 或 KDE ):⏹桌面版⏹带工作站选项的桌面版不适用是不适用是7.0 或更高版本表2Java 与 ASDM 兼容性相关注意事项Java 版本条件备注7 Update 51ASDM Launcher 需要可信证书要继续使用 Launcher,请执行以下其中一项操作:⏹将 Java 升级到 Java 8 或降级到 Java 7 update 45 或更低版本。

Cisco ASDM 7.5 (x) 版本说明首次发布日期:2015 年 8 月 31 日最后更新日期:2016 年 1 月 28 日本文档包含思科 ASA 系列思科 ASDM 7.5 (x) 版本信息。

⏹重要说明(第 1 页)⏹新增功能(第 1 页)⏹系统要求(第 12 页)⏹升级软件(第 17 页)⏹遗留和已解决漏洞(第 18 页)⏹最终用户许可证协议(第 21 页)⏹相关文档(第 21 页)⏹获取文档和提交服务请求(第 21 页)重要说明⏹弃用电邮代理命令 ASA - 9.5 (2) 版本中已不再支持邮件代理命令(imap4s、pop3s、smtps)和子命令。

⏹弃用 Select AAA 命令 ASA - 9.5 (2) 版本中已不再支持 AAA 命令和子命令(override-account-disable、authentication crack)。

⏹弃用或迁移 CSD 命令 ASA - 9.5 (2) 版本中已不再支持 CSD 命令(csd image、show webvpn csd image、show webvpn csd、show webvpn csd hostscan、show webvpn csd hostscan image)。

以下 CSD 命令将迁移:csd enable迁移到hostscan enable;csd hostscan image迁移到hostscan image。

新增功能⏹ASA 9.5(2.200)/ASDM 7.5(2.153) 新增功能(第 2 页)⏹ASDM 7.5 (2.153) 新增功能(第 2 页)⏹ASA 9.5(2.1)/ASDM 7.5(2) 新增功能(第 3 页)⏹ASA 9.5(2)/ASDM 7.5(2) 新增功能(第 4 页)⏹ASA 9.4(2.145)/ASDM 7.5(1.112) 新增功能(第 7 页)⏹ASA 9.5(1.5)/ASDM 7.5(1.112) 新增功能(第 7 页)⏹ASDM 7.5 (1.90) 新增功能(第 7 页)⏹ASA 9.4(2)/ASDM 7.5(1) 新增功能(第 8 页)⏹ASA 9.4(1.225)/ASDM 7.5(1) 新增功能(第 8 页)⏹ASA 9.5(1.200)/ASDM 7.5(1) 新增功能(第 8 页)⏹ASA 9.5(1)/ASDM 7.5(1) 新增功能(第 9 页)思科系统公司ASA 9.5(2.200)/ASDM 7.5(2.153) 新增功能发布日期:2016 年 1 月 28 日下表列出了 ASA 9.5(2.200) 版本/ASDM 7.5(2.153) 版本新增功能。

CiscoASA5505防火墙详细配置教程及实际配置案例interfaceVlan2nameifoutside对端口命名外端口security-level0设置端口等级ipaddressX.X.X.X255.255.255.224调试外网地址!interfaceVlan3nameifinside对端口命名内端口security-level100调试外网地址ipaddress192.168.1.1255.255.255.0设置端口等级!interfaceEthernet0/0switchportaccessvlan2设置端口VLAN与VLAN绯定!interfaceEthernet0/1switchportaccessvlan3设置端口VLAN与VLAN3W定!interfaceEthernet0/2shutdown!interfaceEthernet0/3shutdown!interfaceEthernet0/4shutdowninterfaceEthernet0/5shutdown!interfaceEthernet0/6shutdown!interfaceEthernet0/7shutdown!passwd2KFQnbNIdI.2KYOUencryptedftpmodepassivednsdomain-lookupinsidednsserver-groupDefaultDNSname-server211.99.129.210name-server202.106.196.115access-list102extendedpermiticmpanyany设置ACL歹U表(允许ICMP全部通过)access-list102extendedpermitipanyany设置ACL列表(允许所有IP全部通过)pagerlines24mtuoutside1500mtuinside1500icmpunreachablerate-limit1burst-size1noasdmhistoryenablearptimeout14400global(outside)1interface设置NAT地址映射到外网口nat(inside)10.0.0.00.0.0.00NAT地址池(所有地址)0无最大会话数限制access-group102ininterfaceoutside设置ACL列表绑定到外端口routeoutside0.0.0.00.0.0.0x.x.x.x1设置到外网的默认路由timeoutxlate3:00:00timeoutconn1:00:00half-closed0:10:00udp0:02:00icmp0:00:02timeoutsunrpc0:10:00h3230:05:00h2251:00:00mgcp0:05:00mgcp-pat0:05:00timeoutsip0:30:00sip_media0:02:00sip-invite0:03:00sip-disconnect0:02:00timeoutuauth0:05:00absolutenosnmp-serverlocationnosnmp-servercontactsnmp-serverenabletrapssnmpauthenticationlinkuplinkdowncoldstarttelnet0.0.0.00.0.0.0inside设置TELNETS有地址进入telnettimeout5ssh0.0.0.00.0.0.0outside设置SSH所有地址进入sshtimeout30sshversion2consoletimeout0dhcpdaddress192.168.1.100-192.168.1.199inside设置DHCP!艮务器地址池dhcpddns211.99.129.210202.106.196.115interfaceinside设置DNS服务器到内网端口dhcpdenableinside设置DHCPZ用到内网端口前几天去客户那调试CISCO-ASA-5505设备,第一次摸,跟PIX一样,呵呵.没有技术含量,都是最基本的.其他业务配置暂时没配,会及时更新的.CiscoASA5505配置cisco,config,telnet,防火墙,Cisco1.配置防火墙名ciscoasa>enableciscoasa#configureterminalciscoasa(config)#hostnameasa55052.配置telnetasa5505(config)#telnet192.168.1.0255.255.255.0insideT〃允许内部接口192.168.1.0网段telnet防火墙3.配置密码asa5505(config)#passwordcisco远程密码asa5505(config)#enablepasswordcisco特权模式密码4.配置IPasa5505(config)#interfacevlan2进入vlan2asa5505(config-if)#ipaddress218.16.37.222255.255.255.192vlan2配置IPasa5505(config)#showipaddressvlan2验证配置5.端口力口入vlanasa5505(config)#interfacee0/3进入接口e0/3asa5505(config-if)#switchportaccessvlan3接口e0/3力口入vlan3asa5505(config)#interfacevlan3进入vlan3asa5505(config-if)#ipaddress10.10.10.36255.255.255.224vlan3配置IPasa5505(config-if)#nameifdmzvlan3名asa5505(config-if)#noshutdown开启asa5505(config-if)#showswitchvlan验证配置6.最大传输单元MTUasa5505(config)#mtuinside1500inside最大传车^单元1500字节asa5505(config)#mtuoutside1500outside最大传输单元1500字节asa5505(config)#mtudmz1500dmz最大传输单元1500字节7.配置arp表的超时时间asa5505(config)#arptimeout14400arp表的超日^时间14400秒8.FTP模式asa5505(config)#ftpmodepassiveFTP被动模式9.配置域名asa5505(config)#10.启动日志asa5505(config)#loggingenable启动日志asa5505(config)#loggingasdminformational启动asdm报告日志asa5505(config)#Showlogging验证配置11.启用http服务asa5505(config)#httpserverenable启动HTTPserver便于ASDM连接。

Cisco ASA 5510 (8.2)配置过程1.为了配置简单,准备安装ASDM(6.5)图形管理界面,经过查看手册和网上收集资料,我具体安装方法如下:1)从随机光盘里安装Java,然后安装ASDM,安装比较简单,也不需要做什么配置;刚开始是win7 64位操作系统,然后直接安装ASDM,提示需要安装Java,直接从Oracle 网上下载最新版本安装,再安装ASDM还是提示需要安装Java,怀疑环境变量的问题,进行设置,还是没有弄好。

系统本来有点慢,格了安装XP,直接从光盘安装Java(1.6),再安装ASDM,什么也不用设置,一切正常。

2)用串口线连接进5510,需要进行简单设置才能使用ASDM正常登录。

串口下输入以下命令:ciscoasa>ciscoasa> enPassword:ciscoasa# conf t 进入全局模式ciscoasa(config)# web*** 进入WEB***模式(经过测试不进这个模式,直接设置用户名和密码也可以)ciscoasa(config-web***)# username cisco password cisco 新建一个用户和密码ciscoasa(config)# int m 0/0 进入管理口ciscoasa(config-if)# ip address 172.16.0.1 255.255.255.0 添加IP地址(新设备默认就有管理IP:192.168.1.1)ciscoasa(config-if)# nameif guanli 给管理口设个名字ciscoasa(config-if)# no shutdown 激活接口ciscoasa(config)#q 退出管理接口ciscoasa(config)# http server enable 开启HTTP服务ciscoasa(config)# http 172.16.0.0 255.255.255.0 guanli 在管理口设置可管理的IP地址ciscoasa(config)# show run 查看一下配置ciscoasa(config)# wr m 保存经过以上配置就可以用ASDM配置防火墙了。

..Cisco ASA 防火墙图文配置实例本文是基于ASA5540 和 ASA5520 的配置截图所做的一篇配置文档,从最初始的配置开始:1、连接防火墙登陆与其他的 Cisco 设备一样,用 Console 线连接到防火墙,初始特权密码为空。

2、配置部接口和 IP 地址进入到接口配置模式,配置接口的 IP 地址,并指定为 inside。

防火墙的地址配置好后,进行测试,确认可以和防火墙通讯。

3、用 dir 命令查看当前的 Image 文件版本。

4、更新 Image 文件。

准备好 TFTP 服务器和新的 Image 文件,开始更新。

5、更新 ASDM。

6、更新完成后,再用 dir 命令查看8、存盘,重启9、用 sh version 命令验证启动文件,可以发现当前的 Image 文件就是更新后的10、设置允许用图形界面来管理 ASA 防火墙表示部接口的任意地址都可以通过 http 的方式来管理防火墙。

11、打开浏览器,在地址栏输入防火墙部接口的 IP 地址选择“是”按钮。

12、出现安装 ASDM 的画面选择“Install ASDM Launcher and Run ASDM”按钮,开始安装过程。

13、安装完成后会在程序菜单中添加一个程序组14、运行 ASDM Launcher,出现登陆画面15、验证证书单击“是”按钮后,开始登陆过程16、登陆进去后,出现防火墙的配置画面,就可以在图形界面下完成 ASA 防火墙的配置17、选择工具栏的“Configuration”按钮18、选择“Interface”,对防火墙的接口进行配置,这里配置g0/3接口选择 g0/3 接口,并单击右边的“Edit”按钮19、配置接口的 IP 地址,并将该接口指定为 outside单击 OK 后,弹出“Security Level Change”对话框,单击 OK 20、编辑 g0/1 接口,并定义为 DMZ 区域21、接口配置完成后,要单击 apply 按钮,以应用刚才的改变,这一步一定不能忘22、设置静态路由单击 Routing->Static Route->Add23、设置 enable 密码24、允许 ssh 方式登录防火墙25、增加用户定义 ssh 用本地数据库验证26、用 ssh 登录测试登录成功27、建立动态 NAT 转换选择 Add Dynamic NAT RuleInterface 选择 inside,Source 处输入 any 单击 Manage 按钮单击 add,增加一个地址池Interface 选择 Outside,选择 PAT,单击 Add 按钮单击 OK完成了添加动态 NAT 转换28、静态 NAT 转换由于笔者 2009 年离开了原单位,有些配置的截图没有做,新单位又没有 ASA 防火墙,只好参考《ASA8.0/ASDM6.0 测试报告》的截图和文档来完成本文,并将该文档中部分常用的配置联接在本文后,对该文的作者表示感。

ciscoASA防火墙如何配置思科cisco是全球高端顶尖的通讯厂商,其出产的路由器功能也是世界级的,那么你知道cisco ASA防火墙如何配置的吗?下面是店铺整理的一些关于cisco ASA防火墙如何配置的相关资料,供你参考。

cisco ASA防火墙配置的方法:常用命令有:nameif、interface、ip address、nat、global、route、static等。

global指定公网地址范围:定义地址池。

Global命令的配置语法:global (if_name) nat_id ip_address-ip_address [netmark global_mask]其中:(if_name):表示外网接口名称,一般为outside。

nat_id:建立的地址池标识(nat要引用)。

ip_address-ip_address:表示一段ip地址范围。

[netmark global_mask]:表示全局ip地址的网络掩码。

nat地址转换命令,将内网的私有ip转换为外网公网ip。

nat命令配置语法:nat (if_name) nat_id local_ip [netmark]其中:(if_name):表示接口名称,一般为inside.nat_id:表示地址池,由global命令定义。

local_ip:表示内网的ip地址。

对于0.0.0.0表示内网所有主机。

[netmark]:表示内网ip地址的子网掩码。

routeroute命令定义静态路由。

语法:route (if_name) 0 0 gateway_ip [metric]其中:(if_name):表示接口名称。

0 0 :表示所有主机Gateway_ip:表示网关路由器的ip地址或下一跳。

[metric]:路由花费。

缺省值是1。

static配置静态IP地址翻译,使内部地址与外部地址一一对应。

语法:static(internal_if_name,external_if_name) outside_ip_addr inside_ ip_address其中:internal_if_name表示内部网络接口,安全级别较高,如inside。

应用ASDM简化防火墙管理嵊州广播电视总台吕秋亮关键字:ASDM、Cisco防火墙管理随着广播电视技术数字化、网络化的不断深入,无论制播还是日常办公都离不开计算机网络,对网络的依赖必然对网络环境的安全性提出更高的要求。

Cisco Asa5510是一款集应用安全、ANTI-X防御、网络印制和控制、VPN、智能网络服务于一体的功能强大的防火墙,具体的来说它能够:(1)过滤不安全的服务和非法用户,强化安全策略。

(2)有效记录internet上的活动,管理进出网络的访问行为。

(3)限制暴露用户,封堵禁止的访问行为。

(4)是一个安全策略的检查站,对网络攻击进行检测和告警。

笔者所在单位不久前装了Cisco Asa5510防火墙,显著提升了网络安全性。

熟练掌握思科自适应安全设备的管理操作对网络管理岗位的同志提出了新的要求。

但借助ASDM软件,即便对思科产品不是很熟悉,我们也能直观的对防火墙设备进行有效管理,保障网络稳定高效运作。

一、ASDM安装安装ASDM前我们需要安装jre-1_5_0-windows-i586 这个java环境,然后运行ASDM-install.msi,ASDM版本比较多,笔者这边采用的是6.02。

使用ASDM管理ASA防火墙前我们首先要对防火墙进行一些配置:Asa5510# conf t 进入全局模式Asa5510 (config)# webvpn 进入WEBVPN模式Asa5510 (config-webvpn)# username cisco password cisco 新建一个用户和密码asa5510 (config)# int m 0/0 进入管理口Asa5510 (config-if)# ip address 192.168.0.254 255.255.255.0 添加IP地址Asa5510 (config-if)# nameif manage 给管理口设个名字Asa5510(config-if)# no shutdown 激活接口Asa5510(config)#q 退出管理接口Asa5510(config)# http server enable 开启HTTP服务Asa5510(config)# http 192.168.0.0 255.255.255.0 manage 在管理口设置可管理的IP地址Asa5510(config)# show run 查看一下配置Asa5510(config)# wr m 保存配置完后,我们就可以在192.168.0.0这个网段内的主机上运行ASDM对asa防火墙进行管理。

CISCO ASA防火墙ASDM安装和配置

准备工作:

准备一条串口线一边接台式机或笔记本一边接防火墙的CONSOLE 接口,通过开始——>程序——> 附件——>通讯——>超级终端

输入一个连接名,比如“ASA”,单击确定。

选择连接时使用的COM口,单击确定。

点击还原为默认值。

点击确定以后就可能用串口来配置防火墙了。

在用ASDM图形管理界面之前须在串口下输入一些命令开启ASDM。

在串口下输入以下命令:

ciscoasa>

ciscoasa> en

Password:

ciscoasa# conf t 进入全局模式

ciscoasa(config)# webvpn 进入WEBVPN模式

ciscoasa(config-webvpn)# username cisco password cisco 新建一个用户和密码ciscoasa(config)# int m 0/0 进入管理口

ciscoasa(config-if)# ip address 192.168.4.1 255.255.255.0 添加IP地址ciscoasa(config-if)# nameif guanli 给管理口设个名字

ciscoasa(config-if)# no shutdown 激活接口

ciscoasa(config)#q 退出管理接口

ciscoasa(config)# http server enable 开启HTTP服务

ciscoasa(config)# http 192.168.4.0 255.255.255.0 guanli 在管理口设置可管理的IP 地址

ciscoasa(config)# show run 查看一下配置

ciscoasa(config)# wr m 保存

经过以上配置就可以用ASDM配置防火墙了。

首先用交叉线把电脑和防火墙的管理口相连,把电脑设成和管理口段的IP地址,本例中设为192.168.4.0 段的IP打开浏览器在地址栏中输入管理口的IP地址:

https://192.168.4.1

弹出一下安全证书对话框,单击“是”

输入用户名和密码(就是在串口的WEBVPN模式下新建的用户和密码),然后点击“确定”。

出现也下对话框,点击“Download ASDM Launcher and Start ASDM”开始安装ASDM管理器,安装完以后从网上下载一个JAVA虚拟机软件(使用1.4以上Java 版本),进入下载安装,安装完后点击下面的“R un ASDM as a Java Applet ”。

出现以下对话框,点击“是”。

出现以下对话框,输入用户名和密码(就是在串口的WEBVPN模式下新建的用户和密码),然后点击“是”。

出现以下对话框,点击“是”。

进入ASDM管理器。

这样就可以通过ASDM来配置防火墙了。

以后就可以直接使用ASDM来管理防火墙了。